Explorer la Confiance Zéro avec l’identité

Les organisations ont besoin d’un nouveau modèle de sécurité qui s’adapte à la complexité des environnements hybrides et multi-cloud. La prise en charge est requise pour l’environnement cloud, en englobant le personnel mobile, et protège les personnes, les appareils, les applications et les données où qu’ils se trouvent. La Confiance Zéro est la stratégie fondamentale. Au lieu de croire que tout ce qui se trouve derrière le pare-feu de l’entreprise est sûr, le modèle Confiance Zéro part du principe qu’une violation est possible et vérifie chaque demande comme si elle provenait d’un réseau non contrôlé. Quelle que soit la provenance de la demande ou la ressource à laquelle il accède, le modèle Confiance Zéro nous apprend à « ne jamais faire confiance, toujours vérifier ».

Principes de la Confiance Zéro : conseils pour la conception d’architecture

| Vérification explicite | Utiliser l’accès du moindre privilège | Supposer une violation |

|---|---|---|

| Validez toujours tous les points de données disponibles, notamment : | Pour faciliter la sécurisation des données et de la productivité, limitez l’accès utilisateur à l’aide des éléments suivants : | Réduisez le rayon d’impact pour les violations et empêchez le mouvement latéral en : |

| Identité et emplacement de l’utilisateur | Juste-à-temps (JIT) | Segmentation de l’accès par réseau, utilisateur, appareils et sensibilisation aux applications |

| Intégrité des périphériques | Accès juste suffisant (JEA) | Chiffrage de toutes les sessions de bout en bout |

| Contexte de service ou de charge de travail | Stratégies adaptatives basées sur les risques | Utiliser l’analytique pour la détection des menaces, la visibilité de la posture et l’amélioration des défenses |

| Classification des données | Protection des données contre les vecteurs hors bande | |

| Anomalies |

La Confiance Zéro est conçue pour s’adapter aux complexités des conditions de travail modernes. Votre sécurité englobe le personnel mobile. Les configurations protègent les personnes, les appareils, les applications et les données. La protection s’étend à tous les points d’activité.

Déployer des solutions Confiance Zéro

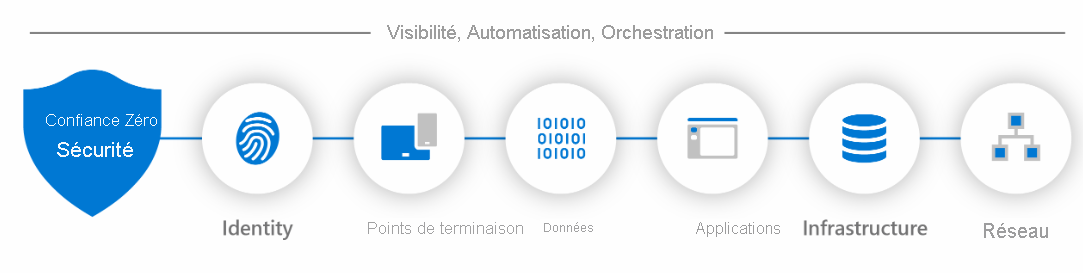

Une approche Confiance Zéro doit être appliquée sur l’intégralité du patrimoine numérique et faire office de philosophie de sécurité intégrée et de stratégie de bout en bout. Vous devez implémenter des contrôles et technologies Confiance Zéro sur six éléments fondamentaux. Chaque élément est une source de signal, un plan de contrôle pour la mise en œuvre et une ressource critique à défendre.

Pour ce contenu, nous allons nous concentrer sur le pilier identité de sécurité avec Confiance Zéro. Les identités, qu’elles représentent des personnes, des services ou des appareils IoT, définissent le plan de contrôle de la Confiance Zéro. Lorsqu’une identité tente d’accéder à une ressource, vérifiez cette identité avec une authentification forte et assurez-vous que l’accès est conforme et normal pour cette identité. Suivez les principe du droit d’accès minimal.

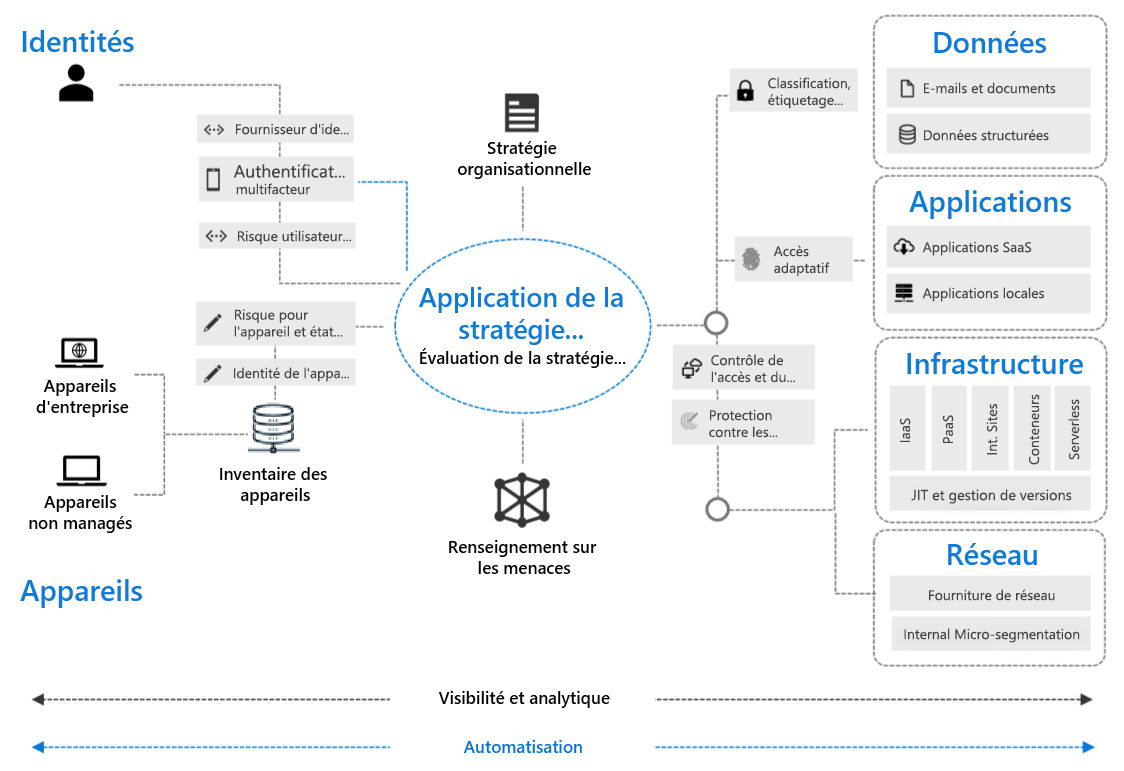

Architecture Confiance Zéro

La stratégie de sécurité régit tout. L’identité est utilisée pour vérifier l’identité et l’accès. En outre, le diagramme comporte des blocs pour les données, les applications, le réseau et l’infrastructure qui rayonnent vers l’extérieur.

La stratégie de sécurité régit tout. L’identité est utilisée pour vérifier l’identité et l’accès. En outre, le diagramme comporte des blocs pour les données, les applications, le réseau et l’infrastructure qui rayonnent vers l’extérieur.

Un ensemble intégré de solutions et de fonctionnalités offre des contrôles Confiance Zéro intégrés qui rendent l’implémentation d’un modèle de sécurité Confiance Zéro au sein de votre organisation réalisable à grande échelle. Au cœur de votre stratégie de Confiance Zéro, vous avez besoin d’un moteur de stratégie afin de prendre des décisions d’accès dynamiques pour les utilisateurs approuvés aux points de contrôle critiques : l’accès aux réseaux, aux applications et aux données. Les solutions de gestion des identités et des accès et de gestion des points de terminaison permettent à votre organisation de vérifier explicitement les utilisateurs et les appareils. La vérification est effectuée avec un signal enrichi, tel que l’intégrité des appareils et le risque de connexion. La recherche du signal permet aux systèmes de prendre des décisions éclairées en fonction des stratégies d’accès.

La protection des informations et les solutions de sécurité cloud aident à appliquer des décisions et à protéger les ressources dans l’ensemble de l’environnement en temps réel. Les solutions réseau aident à utiliser la protection contre les menaces en temps réel pour détecter les menaces pesant sur vos réseaux et votre infrastructure et y répondre.

Enfin, les solutions SIEM (gestion des informations et des événements de sécurité) et XDR (détection et réponse étendues) intégrées pour prévenir les menaces, les détecter et y répondre véritablement et de bout en bout. Ensemble, les solutions Microsoft SIEM et XDR offrent à votre organisation une visibilité des menaces sur toutes vos ressources, rassemblent les éléments saillants pour vous indiquer ce qui est le plus important et vous permettent de réagir rapidement avec les fonctionnalités de correction intégrées. Une approche de sécurité intelligente aide à s’assurer que seules les bonnes personnes bénéficient du niveau d’accès approprié au sein de votre organisation, ce qui améliore la productivité des utilisateurs finaux et la sécurité.