Expliquer le paysage des identités

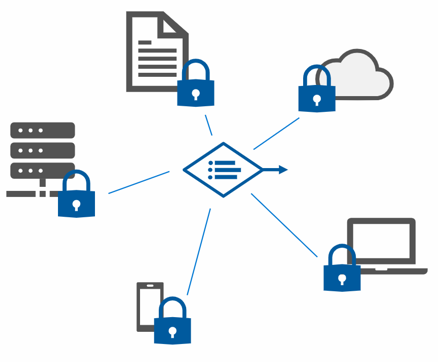

Il est important de comprendre le paysage des identités avant de passer en revue d’autres concepts d’identité. Comment Microsoft réfléchit-il à l’identité lors de la conception de produits et de solutions ? Cycle de vie essentiel de l’identité.

| 1) Confiance Zéro |

|---|

| 2) Identité | 3) Actions |

|---|---|

| Business to Business (B2B) | Authentifier - Prouver - AuthN |

| Entreprise-client (B2C) | Autoriser - Obtenir - AuthZ |

| Justificatifs vérifiables | Administrer - Configurer |

| (Fournisseurs décentralisés) | Rapport - Audit |

| 4) Utilisation | 5) Gérer |

|---|---|

| Accéder aux applications et aux données | Protéger - Détecter - Répondre |

| Sécuriser - Chiffrement | |

| Dollars - Licences |

Premièrement, suivez le conseil consistant à systématiquement penser et concevoir avec la Confiance Zéro à l’esprit. N’accordez pas à un utilisateur l’accès aux données et aux applications du simple fait qu’il a déjà bénéficié de cet accès. Vous devez toujours vérifier.

Deuxièmement, vous disposez de systèmes pour fournir des comptes vérifiés pour les utilisateurs et les applications. Les services d’identité proviennent de Microsoft Entra ID, de la fédération B2B, de fournisseurs B2C et de fournisseurs d’identité décentralisée.

Troisièmement, vous disposez d’actions spécifiques fournies par l’identité pour assurer le fonctionnement des systèmes. Les utilisateurs et les applications peuvent s’authentifier et accorder l’accès aux systèmes. Et les administrateurs doivent superviser et gérer les systèmes d’identité avec une gouvernance appropriée.

Quatrièmement, vous pouvez effectuer de nombreuses actions une fois que vos informations d’identification sont vérifiées. Utilisez des applications et des données, tout en tirant parti d’autres services basés sur des identités.

Cinquième et dernier point, vous devez toujours maintenir vos systèmes à jour.

De l’identité classique à l’identité Confiance Zéro

Historiquement, l’identité a conservé toutes vos ressources derrière le pare-feu. Soumettez un nom d’utilisateur et un mot de passe pour franchir la porte, et vous avez un accès total à tout. Dans le monde moderne, en raison du grand nombre de cyber-attaques, la sécurisation du seul réseau ne suffit pas. Il suffit qu’une simple information d’identification soit perdue ou volée pour que des acteurs malveillants aient accès à tout. Avec la Confiance Zéro, vous protégez vos ressources n’importe où avec une stratégie.

| Identité classique | Identité Confiance Zéro |

|---|---|

|

|

| Restreindre tout à un réseau sécurisé | Protéger les ressources n’importe où avec une stratégie centrale |

Chacun de ces sujets sera abordé plus en détail dans le reste de ce module.