Explorer la sécurité continue

La sécurité continue est l’une des huit fonctionnalités de la taxonomie DevOps.

Découvrir pourquoi la sécurité continue est nécessaire

La cybercriminalité est un fait inévitable de l’ère numérique que nous vivons. De nombreuses organisations sont attaquées chaque jour par des criminels, qui cherchent à nuire, ou par des pirates informatiques qui en tirent de la satisfaction. Outre nos organisations, nous sommes aussi nous-mêmes, en tant qu’utilisateurs de services tiers, des cibles potentielles de ces attaques.

Voici des exemples d’attaques qui ont réellement eu lieu.

| Company | Histoires vraies |

|---|---|

| En 2013, les 3 milliards de comptes d’utilisateur Yahoo ont fait l’objet d’un vol de données. L’enquête a révélé que les informations volées n’incluaient pas de mots de passe en texte clair, de données de carte de paiement ni de détails de compte bancaire. | |

| En 2016, des hackers ont accédé aux informations personnelles de 57 millions de coursiers. À l’époque de cette violation de la sécurité, Uber a payé aux pirates la somme de 100 000 dollars US pour détruire les données. Ni les autorités ni les utilisateurs ont été informés que ces données avaient été volées. La violation de la sécurité n’a été révélée qu’un an après les faits. | |

| En 2017, une attaque visant Instagram a affecté des millions de comptes et entraîné l’exposition des numéros de téléphone des utilisateurs. Tous ces numéros ont terminé dans une base de données dans laquelle n’importe qui pouvait rechercher les coordonnées des victimes en payant 10 dollars US par recherche. | |

| En 2018, des hackers ont volé les données personnelles de 14 millions d’utilisateurs Facebook. Les données volées incluaient les résultats de recherche, les emplacements récents et les villes natales. | |

| Le 6 mars 2017, Apache Foundation a annoncé l’identification d’une nouvelle vulnérabilité et la mise à disposition d’un correctif pour son framework Struts 2. Peu de temps après, Equifax, l’une des agences américaines d’évaluation du crédit qui analysent la santé financière de nombreux consommateurs aux États-Unis, a commencé à informer certains clients sélectionnés qu’elle avait subi une violation de la sécurité. En septembre 2017, Equifax a révélé publiquement au monde entier qu’elle avait fait l’objet d’une violation. Cette violation concernait 145,4 millions de consommateurs aux États-Unis et 8 000 au Canada. Un total de 15,2 millions de dossiers ont été compromis au Royaume-Uni, notamment des données sensibles concernant 700 000 consommateurs. En mars 2018, Equifax a annoncé que 2,4 millions de consommateurs américains supplémentaires étaient concernés, par rapport aux chiffres avancés à l’origine. |

Aujourd’hui, les conseils fournis par Michael Hayden (ancien directeur de la NSA et de la CIA) consistent à partir du principe que vous avez déjà fait l’objet d’une violation de la sécurité et qu’une défense en profondeur à chaque niveau doit être au centre de la posture de sécurité d’une organisation. Toujours selon Hayden, il existe deux types d’entreprises : celles qui ont fait l’objet d’une violation et celles qui ne le savent pas encore.

La philosophie du groupe produits de Microsoft, de laquelle découle son approche DevSecOps, est la suivante :

- Partez du principe que vous avez fait l’objet d’une violation.

- Les malintentionnés sont déjà sur le réseau, dotés d’un accès interne.

- Une défense en profondeur est essentielle.

Votre niveau de sécurité est celui de votre maillon le plus faible

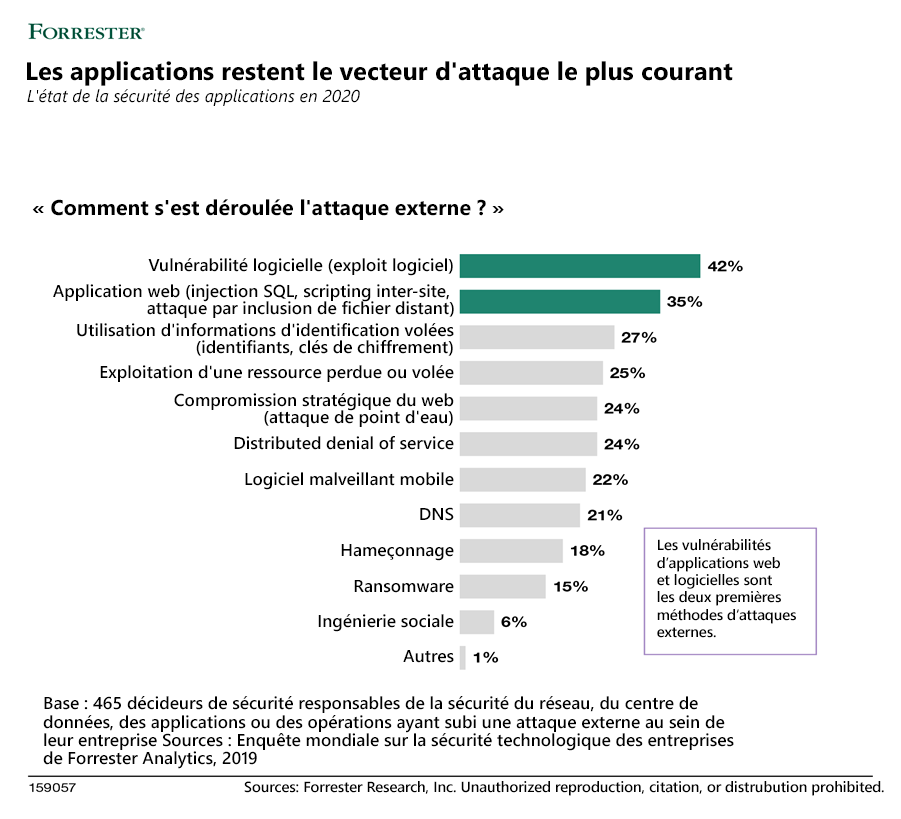

Les organisations installent des applications partout. Elles s’appuient sur des applications web et mobiles pour engager leurs clients et sur des logiciels pour exécuter une nouvelle vague massive d’appareils IoT (Internet des objets). Mais ces applications exposent les entreprises à des risques accrus. Comment des pirates informatiques extérieurs réussissent-ils à mener à bien leurs attaques ? Cette question a été posée, au sein des entreprises qui ont fait l’objet d’une violation en 2020, aux personnes chargées de prendre les décisions liées à la sécurité du chemin réseau global. Leurs réponses montrent que les deux principales méthodes utilisées étaient les attaques directes d’applications web et l’exploitation des logiciels vulnérables. De plus, les entreprises ne vont que canaliser davantage de clients et de données vers ces cibles vulnérables dans un avenir prévisible. Forrester prévoit que la majorité des entreprises verront entre 76 % et 100 % de leurs ventes totales effectuées par l’intermédiaire de produits numériques et/ou de produits vendus en ligne d’ici 2022. Il est donc impératif que les professionnels de la sécurité se concentrent sur la sécurisation des applications.

Source de l’image : The State Of Application Security, 2020, Forrester Research, Inc., 4 mai 2020

Qu’est-ce que la sécurité continue ?

La sécurité désigne l’application de technologies, de processus et de contrôles pour protéger les systèmes, réseaux, programmes, appareils et données contre des accès non autorisés ou une utilisation à des fins criminelles.

La sécurité fournit des garanties de confidentialité, d’intégrité et de disponibilité contre les attaques délibérées et les abus sur les données et systèmes importants.

Important

Il est important de souligner que la sécurité ne s’intéresse pas aux erreurs, mais aux attaques délibérées. Ce point revêt une grande importance car les contre-mesures nécessaires sont alors différentes : pour des erreurs, une simple notification ou demande de confirmation peut suffire, tandis que pour des actions malveillantes, cela n’est pas du tout suffisant.

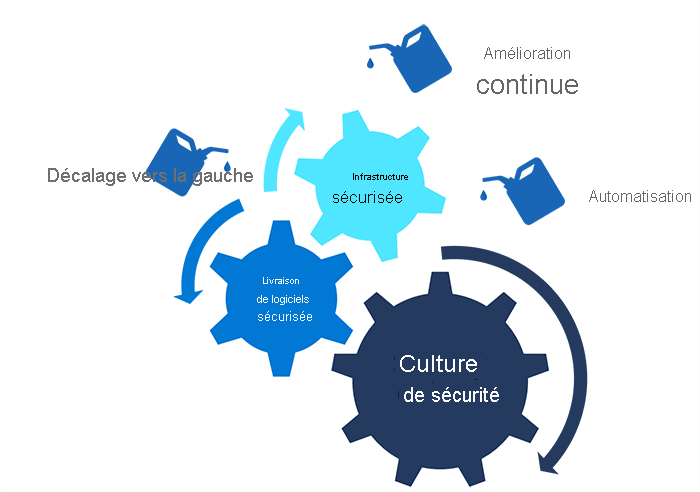

La sécurité continue est une pratique qui permet de garantir que la sécurité fait partie intégrante du cycle de vie de la livraison de logiciels. La sécurité continue dans DevOps doit couvrir une vision holistique de la sécurité, notamment la culture de la sécurité, la livraison de logiciels sécurisés et l’infrastructure sécurisée.

La sécurité continue exige un changement d’état d’esprit, une éducation et une automatisation.

Trois éléments interviennent dans l’établissement de la sécurité continue :

- Une forte concentration sur la sécurité au sein de la culture de l’organisation

- Une infrastructure implémentée et exploitée en adoptant les bonnes pratiques en matière de sécurité les plus récentes

- Un processus de livraison de logiciels qui se concentre sur la sécurité, comme Microsoft Security Development Lifecycle (SDL)

Les trois principes de DevOps à prendre en considération dans chaque fonctionnalité, et donc dans la sécurité continue, sont les suivants :

| Principe | Description |

|---|---|

Shift-left |

L’approche shift Left implique d’anticiper les activités de sécurité et de les mener à bien plus précocement dans le processus de livraison de logiciels plutôt qu’en aval du processus. Des études ont montré que la correction des bogues à un stade plus précoce du cycle de développement exerce un impact significatif sur les coûts et les pertes. |

Automatisation Automatisation |

L’automatisation des actions répétitives est essentielle pour réduire le risque d’erreurs. Cette approche permet d’exécuter plus souvent les tâches et processus généralement peu fréquents, comme le déploiement. |

Amélioration continue Amélioration continue |

L’amélioration continue est obtenue par l’analyse des comportements actuels et l’identification des possibilités d’optimisation. |

Important

Quand les trois principes que sont l’approche shift-left, l’automatisation et l’amélioration continue sont combinés aux éléments de la sécurité continue que sont la culture, la livraison de logiciels et l’infrastructure, ils représentent une approche holistique de la sécurité.