Explorer la gestion de l’accès

La gestion des accès aux ressources cloud est une fonction critique pour toute organisation qui utilise le cloud. Le contrôle d’accès basé sur un rôle (RBAC) permet de gérer les utilisateurs ayant accès aux ressources Azure, les modes d’utilisation des ressources par ces derniers et les zones auxquelles ils ont accès. Le RBAC est un système d’autorisation basé sur Azure Resource Manager qui propose une gestion affinée des accès des ressources Azure.

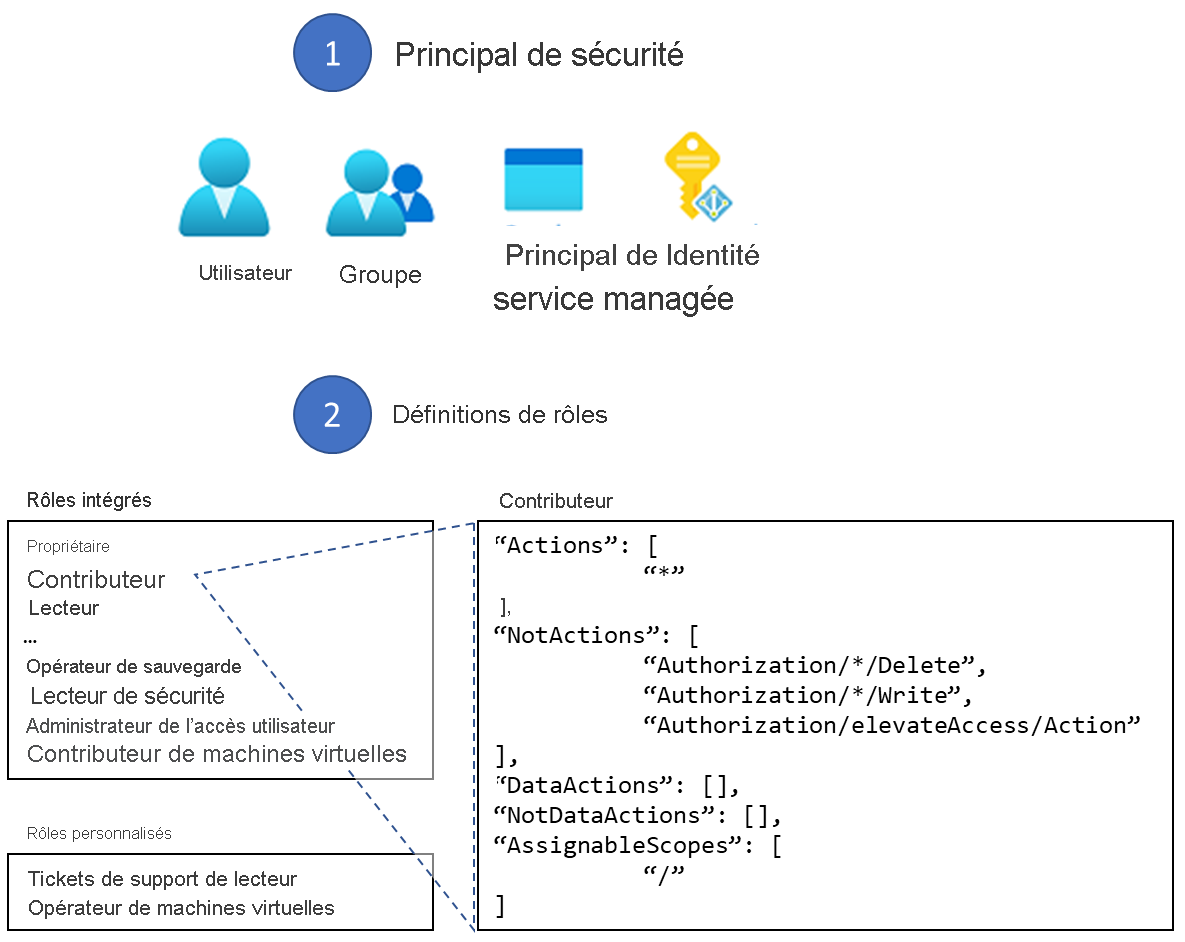

Les attributions de rôles vous permettent de contrôler l’accès aux ressources à l’aide du contrôle d’accès en fonction du rôle (RBAC). Ce concept est essentiel à comprendre : il s’agit de la façon dont les autorisations sont appliquées. Une attribution de rôle se compose de trois éléments : un principal de sécurité, une définition de rôle et une étendue.

Principal de sécurité : Un principal de sécurité est un objet qui représente un utilisateur, un groupe, un principal de service ou une identité managée qui demande l’accès à des ressources Azure.

- Utilisateur : Une personne qui a un profil dans Microsoft Entra ID.

- Groupe : Un ensemble d’utilisateurs créés dans Microsoft Entra ID.

- Principal du service : identité de sécurité utilisée par des applications ou des services pour accéder à des ressources Azure spécifiques. Vous pouvez le considérer comme une identité d’utilisateur (nom d’utilisateur/mot de passe ou certificat) pour une application.

- Identité managée : Une identité dans Microsoft Entra ID qui est gérée automatiquement par Azure. Vous utilisez généralement des identités managées lors du développement d’applications cloud afin de gérer les informations d’identification pour l’authentification auprès des services Azure. Par exemple, vous pouvez affecter une identité managée à une machine virtuelle Azure pour permettre aux logiciels s’exécutant sur cette machine virtuelle d’accéder à d’autres ressources Azure.

Définition de rôle : une définition de rôle est une collection d’autorisations. On parle parfois de rôle. Une définition de rôle répertorie les opérations qui peuvent être effectuées, telles que lire, écrire et supprimer. Les rôles peuvent être de haut niveau, comme propriétaire, ou spécifiques, comme lecteur de machines virtuelles. Azure inclut plusieurs rôles intégrés que vous pouvez utiliser. Voici les quatre rôles fondamentaux intégrés : Les trois premiers s’appliquent à tous les types de ressources.

Propriétaire : dispose d’un accès total à toutes les ressources, ainsi que le droit de déléguer l’accès à d’autres personnes.

Contributeur : peut créer et gérer tous les types de ressource Azure, mais ne peut pas octroyer l’accès à d’autres utilisateurs.

Lecteur : peut voir les ressources Azure existantes.

Administrateur de l’accès utilisateur : permet de gérer l’accès des utilisateurs aux ressources Azure.

Les autres rôles intégrés permettent de gérer des ressources Azure spécifiques. Par exemple, le rôle de contributeur de machine virtuelle permet à l’utilisateur de créer et gérer des machines virtuelles. Si les rôles intégrés ne répondent pas aux besoins spécifiques de votre organisation, vous pouvez créer vos propres rôles personnalisés pour les ressources Azure.

Étendue : représente l’ensemble des ressources auxquelles l’accès s’applique. Lorsque vous attribuez un rôle, vous pouvez restreindre les actions autorisées en définissant une étendue. Dans Azure, vous pouvez spécifier une étendue à plusieurs niveaux : groupe d’administration, abonnement, groupe de ressources ou ressource. Les étendues sont structurées dans une relation parent-enfant.