Décrire les méthodes d’authentification

L’une des principales fonctionnalités d’une plateforme d’identités consiste à vérifier, ou authentifier, les informations d’identification quand l’utilisateur se connecte à un appareil, à une application ou à un service. Microsoft Entra ID offre différentes méthodes d’authentification.

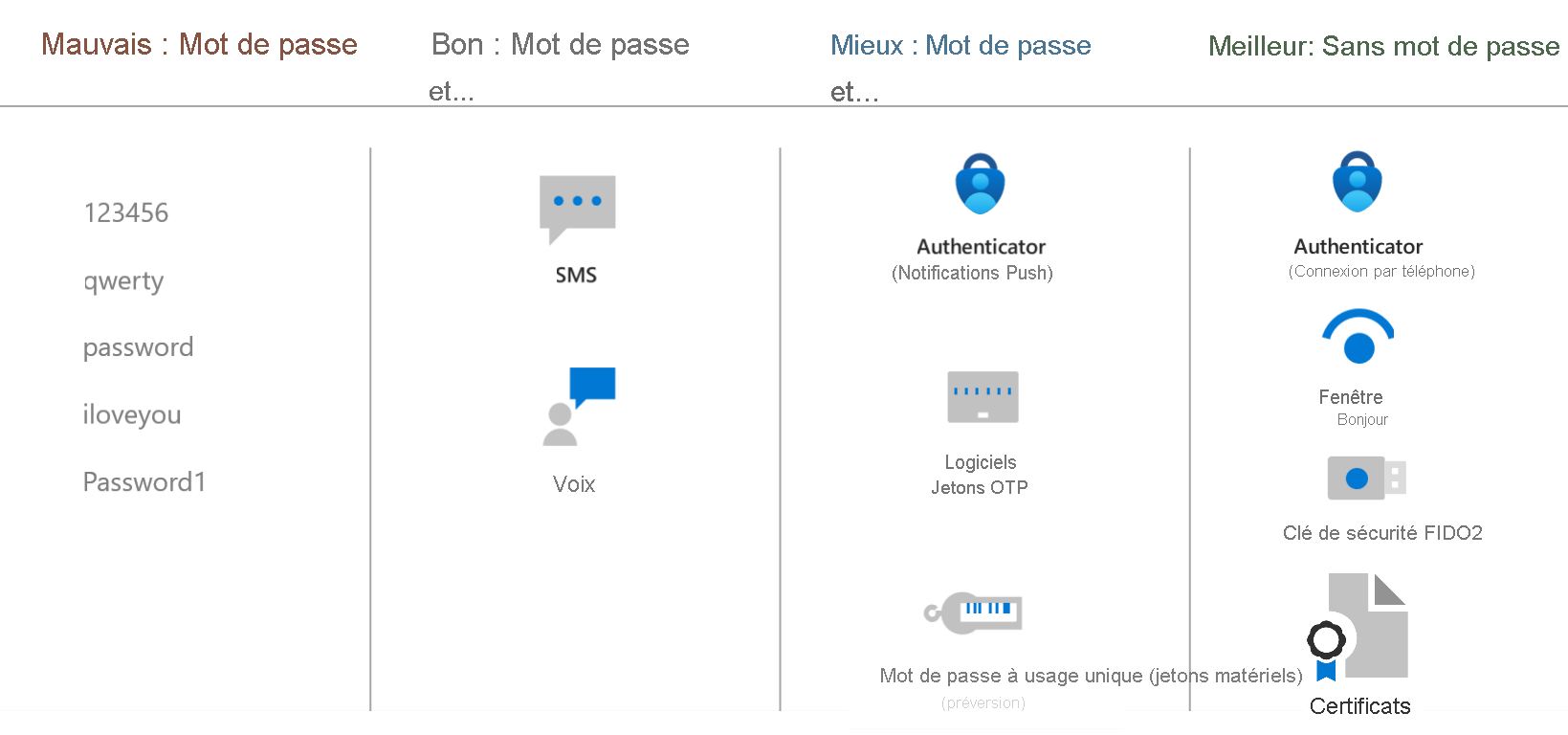

Mots de passe

Les mots de passe sont la forme d’authentification la plus courante, mais ils présentent de nombreux problèmes, en particulier s’ils sont utilisés dans une authentification à facteur unique, où une seule forme d’authentification est utilisée. S’ils sont suffisamment faciles à mémoriser, ils sont faciles à compromettre. Les mots de passe forts qui ne sont pas facilement piratés sont difficiles à mémoriser et affectent la productivité des utilisateurs en cas d’oubli.

L’utilisation des mots de passe doit être complétée ou remplacée par des méthodes d’authentification plus sécurisées disponibles dans Microsoft Entra ID.

Téléphone

Microsoft Entra ID prend en charge deux options pour l’authentification par téléphone.

Authentification par SMS. Les SMS (Short Message Service) utilisés dans les messages texte des appareils mobiles peuvent servir de forme principale d’authentification. Avec la connexion par SMS, les utilisateurs n’ont pas besoin de connaître le nom d’utilisateur et le mot de passe pour accéder aux applications et aux services. L’utilisateur entre son numéro de téléphone mobile enregistré, reçoit un SMS contenant un code de vérification et l’entre dans l’interface de connexion.

Les utilisateurs peuvent également choisir de vérifier leur identité par SMS sur un téléphone mobile, comme forme secondaire d’authentification lors d’une réinitialisation de mot de passe en libre-service (SSPR) ou d’une authentification multifacteur Microsoft Entra. Par exemple, les utilisateurs peuvent compléter leur mot de passe en utilisant les SMS. Un SMS est envoyé au numéro de téléphone mobile. Il contient un code de vérification. Pour terminer le processus de connexion, le code de vérification fourni est entré dans l’interface de connexion.

Vérification par appel vocal. Les utilisateurs peuvent utiliser des appels vocaux comme forme secondaire d’authentification pour vérifier leur identité pendant une réinitialisation de mot de passe en libre-service (SSPR) ou une authentification multifacteur Microsoft Entra. Avec la vérification par appel téléphonique, un appel vocal automatique est effectué sur le numéro de téléphone enregistré par l’utilisateur. Pour terminer le processus de connexion, l’utilisateur est invité à saisir le symbole # à l’aide du clavier. Les appels vocaux ne sont pas pris en charge comme forme principale d’authentification dans Microsoft Entra ID.

OATH

OATH (Open Authentification) est une norme ouverte qui spécifie le mode de génération des codes de mot de passe (TOTP) à usage unique. Les codes à usage unique peuvent être utilisés pour authentifier un utilisateur. Les mots de passe à usage unique et durée définie OATH sont implémentés à l’aide de logiciels ou de matériels permettant de générer des codes.

Les jetons OATH logiciels sont généralement des applications. Microsoft Entra ID génère la clé secrète, ou la valeur de départ, qui est entrée dans l’application et utilisée pour générer chaque code OTP.

Les jetons OATH TOTP matériels (pris en charge en préversion publique) sont de petits dispositifs matériels qui ressemblent à des commandes qui affichent un code qui s’actualise toutes les 30 ou 60 secondes. Les jetons matériels OATH TOTP sont généralement fournis avec une clé secrète, ou valeur de départ, préprogrammée dans le jeton. Ces clés et autres informations spécifiques à chaque jeton doivent être entrées dans Microsoft Entra ID, puis activées pour être utilisées par les utilisateurs finaux.

Les jetons logiciels et matériels OATH sont pris en charge uniquement en tant que formes secondaires d’authentification dans Microsoft Entra ID pour vérifier une identité lors d’une réinitialisation de mot de passe en libre-service (SSPR) ou d’une authentification multifacteur Microsoft Entra.

Authentification sans mot de passe

L’objectif final de nombreuses organisations est de supprimer l’utilisation de mots de passe dans le cadre des événements de connexion. Quand un utilisateur se connecte avec une méthode sans mot de passe, les informations d’identification sont fournies au moyen de méthodes telles que la biométrie avec Windows Hello Entreprise ou une clé de sécurité FIDO2. Ces méthodes d’authentification ne peuvent pas être facilement dupliquées par un attaquant.

Microsoft Entra ID permet d’effectuer une authentification en mode natif à l’aide de méthodes sans mot de passe afin de simplifier l’expérience de connexion des utilisateurs et de réduire le risque d’attaques.

La vidéo suivante explique le problème avec les mots de passe et pourquoi l’authentification sans mot de passe est si importante.

Windows Hello Entreprise

Windows Hello Entreprise remplace les mots de passe par une authentification à deux facteurs forte sur les appareils. Cette authentification à deux facteurs est la combinaison d’une clé ou d’un certificat lié à un appareil, et d’une information que la personne connaît (un code PIN) ou une caractéristique de la personne (biométrique). Les entrées de code PIN et les gestes biométriques déclenchent l’utilisation de la clé privée pour signer par chiffrement les données envoyées au fournisseur d’identité. Le fournisseur d’identité vérifie l’identité de l’utilisateur et authentifie l’utilisateur.

Windows Hello Entreprise permet de se protéger contre le vol d’informations d’identification parce qu’un attaquant doit avoir à la fois l’appareil et les informations biométriques ou le code PIN, ce qui rend plus difficile l’accès sans savoir ce que sait l’employé.

En tant que méthode d’authentification sans mot de passe, Windows Hello Entreprise sert de forme principale d’authentification. Windows Hello Entreprise peut aussi être utilisé comme forme secondaire d’authentification pour vérifier une identité lors d’une authentification multifacteur.

FIDO2

Fast Identity Online (FIDO) est une norme ouverte d’authentification sans mot de passe. FIDO permet aux utilisateurs et aux organisations de tirer parti de la norme pour se connecter à leurs ressources en utilisant une clé de sécurité externe ou une clé de plateforme intégrée à un appareil, le tout sans avoir besoin d’un nom d’utilisateur et d’un mot de passe.

FIDO2 est le dernier standard qui incorpore le standard d’authentification web (WebAuthn) et est pris en charge par Microsoft Entra ID. Les clés de sécurité FIDO2 sont une méthode d’authentification sans mot de passe basée sur une norme. Elles ne peuvent pas être usurpées et peuvent s’afficher dans n’importe quel facteur de forme. Ces clés de sécurité FIDO2 sont généralement des clés USB, mais peuvent également être des appareils Bluetooth ou NFC (Near Field Communication), qui sont utilisés pour le transfert de données sans fil à courte portée. Avec un périphérique matériel gérant l’authentification, la sécurité d’un compte augmente car il n’existe aucun mot de passe qui pourrait être exposé ou deviné.

Avec les clés de sécurité FIDO2, les utilisateurs peuvent se connecter aux appareils Windows 10 joints à Microsoft Entra ID ou à Microsoft Entra hybride et bénéficier de l’authentification unique sur leurs ressources cloud et locales. Les utilisateurs peuvent également se connecter aux navigateurs pris en charge. Les clés de sécurité FIDO2 constituent une excellente solution pour les entreprises qui sont très sensibles à la sécurité ou ayant des scénarios ou des employés qui ne sont pas prêts à ou capables d’utiliser leur téléphone comme deuxième facteur.

En tant que méthode d’authentification sans mot de passe, FIDO2 sert de forme principale d’authentification. FIDO2 peut aussi être utilisé comme forme secondaire d’authentification pour vérifier une identité lors d’une authentification multifacteur.

Application Microsoft Authenticator

En tant que méthode d’authentification sans mot de passe, l’application Microsoft Authenticator peut être utilisée comme forme principale d’authentification pour se connecter à n’importe quel compte Microsoft Entra ou comme option de vérification supplémentaire lors d’une réinitialisation de mot de passe en libre-service (SSPR) ou d’une authentification multifacteur Microsoft Entra.

Pour utiliser Microsoft Authenticator, l’utilisateur doit télécharger l’application sur son téléphone à partir du Microsoft Store et enregistrer son compte. Microsoft Authenticator est disponible pour Android et iOS.

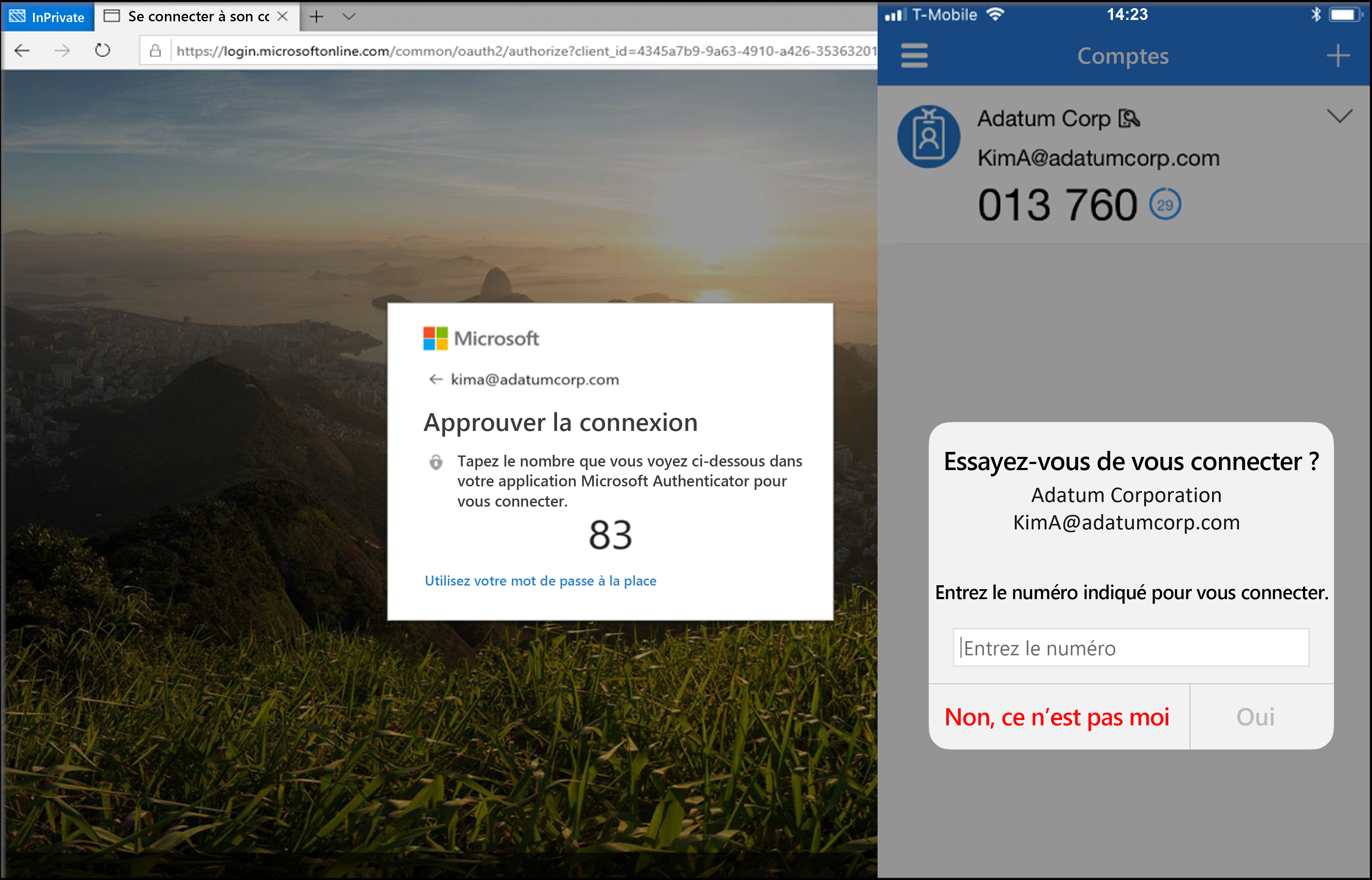

Avec une connexion sans mot de passe, l’application Authenticator transforme n’importe quel téléphone iOS ou Android en informations d’identification fortes et sans mot de passe. Pour se connecter à son compte Microsoft Entra, l’utilisateur entre son nom d’utilisateur, fait correspondre un numéro affiché à l’écran avec celui sur son téléphone, puis utilise ses données biométriques ou son code PIN pour confirmer.

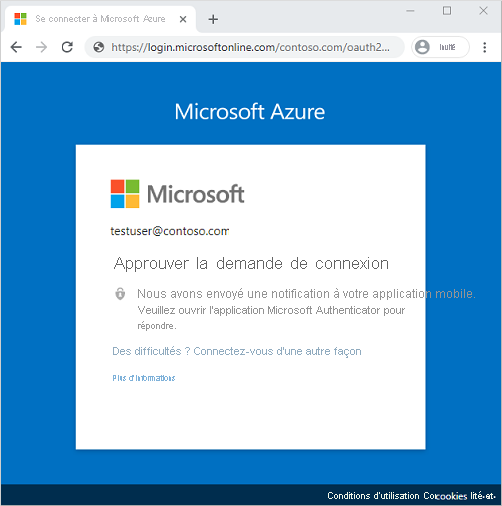

Lorsqu’un utilisateur choisit Authenticator comme forme secondaire d’authentification pour vérifier son identité, une notification est envoyée au téléphone ou à la tablette. Si la notification est légitime, l’utilisateur sélectionne Approuver. Dans le cas contraire, il sélectionne Refuser.

L'application Authenticator peut aussi être utilisée comme jeton logiciel pour générer un code de vérification OATH. Après avoir saisi votre nom d’utilisateur et votre mot de passe, vous entrez le code fourni par l’application Authenticator dans l’interface de connexion. Le code de vérification OATH offre une deuxième forme d’authentification pour une SSPR ou une MFA.

Authentification par certificat

L’authentification basée sur les certificats d’identité (CBA, certificate-based authentification) Microsoft Entra permet aux clients d’autoriser ou de demander aux utilisateurs de s’authentifier directement avec des certificats X.509 sur leur identité Microsoft Entra pour se connecter aux applications et aux navigateurs. L’authentification CBA est prise en charge uniquement en tant que forme principale d’authentification sans mot de passe.

Les certificats X.509, qui font partie de l’infrastructure à clé publique (PKI), sont des documents signés numériquement qui lient une identité (un individu, une organisation, un site web) à sa clé publique. Pour plus d’informations, consultez Décrire les concepts du chiffrement.

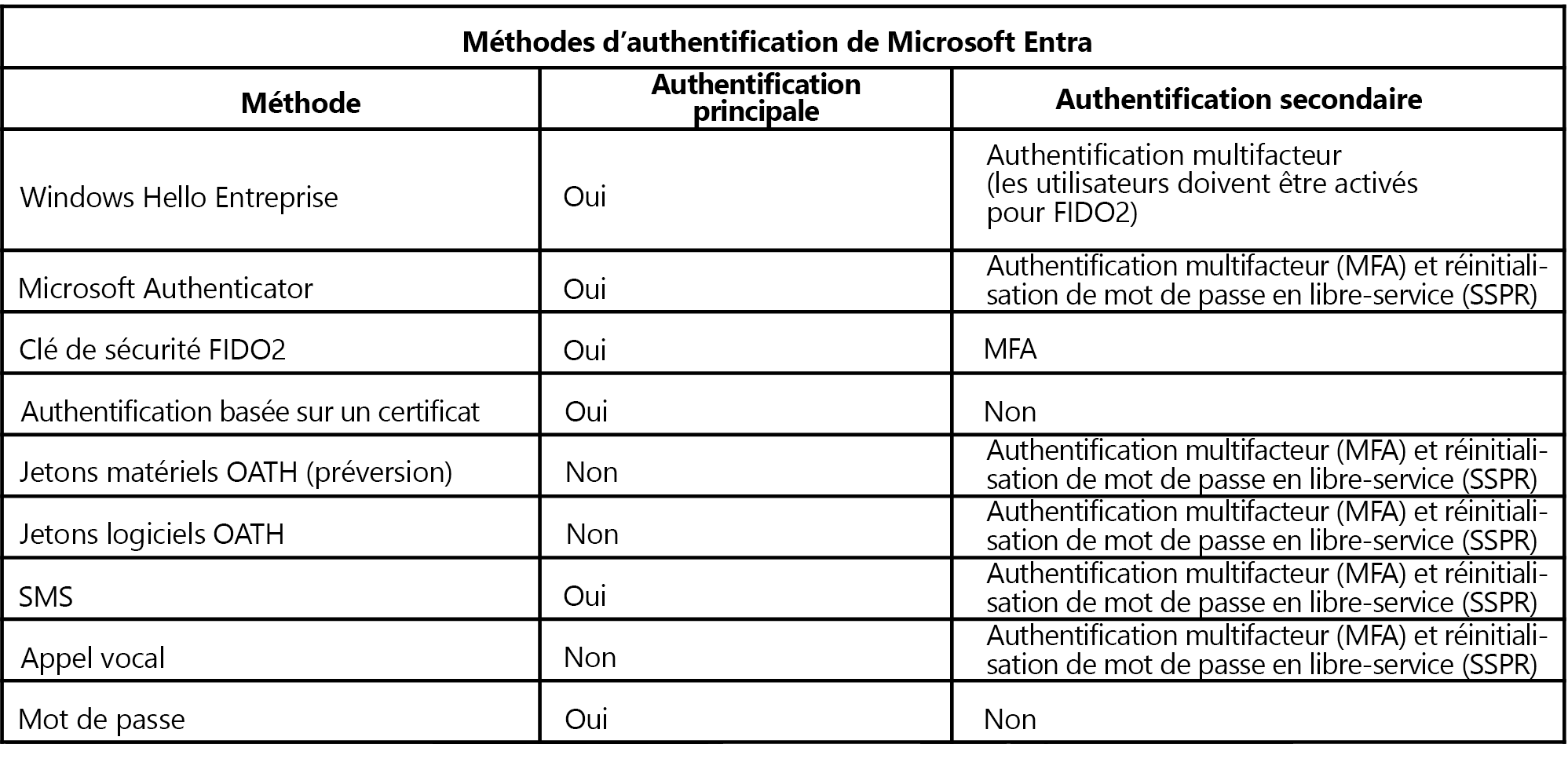

Authentification principale et secondaire

Certaines méthodes d’authentification peuvent être utilisées comme facteur principal lorsque vous vous connectez à une application ou à un appareil. D’autres méthodes d’authentification sont disponibles uniquement comme facteur secondaire lorsque vous utilisez une authentification multifacteur Microsoft Entra ou une SSPR. Bien que ces informations soient précisées dans le texte qui décrit chaque méthode d’authentification, le tableau suivant récapitule quand une méthode d’authentification peut être utilisée pendant un événement de connexion.