Adressage IP réseau et intégration

Pour intégrer les ressources des réseaux virtuels Azure aux ressources de votre réseau local, vous devez savoir comment connecter ces ressources et comment configurer les adresses IP.

Votre entreprise de fabrication souhaite effectuer la migration d’une base de données vitale pour l’entreprise vers Azure. Les applications clientes des postes de travail, les ordinateurs portables et les appareils mobiles ont besoin d’un accès permanent à la base de données, comme si celle-ci se trouvait sur le réseau local. Vous souhaitez déplacer le serveur de base de données sans affecter les utilisateurs.

Dans cette unité, vous étudiez une conception classique de réseau local et la comparez à une conception classique de réseau Azure. Vous découvrez les exigences de l’adressage IP lors de l’intégration d’un réseau Azure à des réseaux locaux.

Adressage IP local

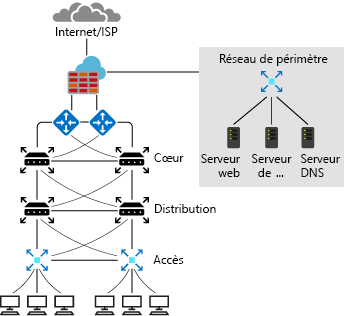

Une conception classique de réseau local comprend les composants suivants :

- Routeurs

- Pare-feux

- Commutateurs

- Segmentation du réseau

Le schéma précédent montre une version simplifiée d’un réseau local classique. Sur les routeurs dirigés vers le fournisseur d’accès à Internet (FAI), vous disposez d’adresses IP publiques que votre trafic Internet sortant utilise comme source. Ces adresses sont également utilisées pour le trafic entrant passant par Internet. Le fournisseur d’accès à Internet peut vous fournir un bloc d’adresses IP à attribuer à vos appareils. Vous pouvez également avoir votre propre bloc d’adresses IP publiques que votre organisation possède et contrôle. Vous pouvez attribuer ces adresses aux systèmes que vous souhaitez rendre accessibles via Internet, tels que les serveurs web.

Le réseau de périmètre et la zone interne disposent d’adresses IP privées. Dans le réseau de périmètre et la zone interne, les adresses IP attribuées à ces appareils ne sont pas accessibles via Internet. L’administrateur dispose d’un contrôle total sur l’attribution des adresses IP, la résolution des noms, les paramètres de sécurité et les règles de sécurité. Il existe trois plages d’adresses IP non routables spécialement conçues pour les réseaux internes qui ne passeront pas par les routeurs internet :

- 10.0.0.0 à 10.255.255.255

- 172.16.0.0 à 172.31.255.255

- 192.168.0.0 à 192.168.255.255

L’administrateur peut ajouter ou supprimer des sous-réseaux locaux pour prendre en charge les appareils et les services réseau. Le nombre de sous-réseaux et d’adresses IP que votre réseau local peut comprendre dépend du routage CIDR du bloc d’adresses IP.

CIDR

Le CIDR (Classless Inter-Domain Routing) est une méthode permettant d’allouer des adresses IP et de router des paquets de protocole Internet. Le CIDR permet une utilisation plus efficace de l’espace d’adressage IP en activant la création de masques de sous-réseau de longueur variable (VLSM), qui peuvent allouer des adresses IP de manière plus granulaire et plus flexible. Cette méthode permet de réduire le gaspillage d’adresses IP et d’améliorer la scalabilité du réseau. La notation CIDR se présente comme une adresse IP suivie d’une barre oblique et d’un nombre, par exemple 192.168.0.0/24. Le nombre indique la longueur du masque de sous-réseau.

Adressage IP Azure

Les réseaux virtuels Azure utilisent des adresses IP privées. Les plages d’adresses IP privées sont les mêmes que pour l’adressage IP local. Comme pour les réseaux locaux, l’administrateur dispose d’un contrôle total sur l’attribution des adresses IP, la résolution des noms, les paramètres de sécurité et les règles de sécurité d’un réseau virtuel Azure. L’administrateur peut ajouter ou supprimer des sous-réseaux en fonction du routage CIDR du bloc d’adresses IP.

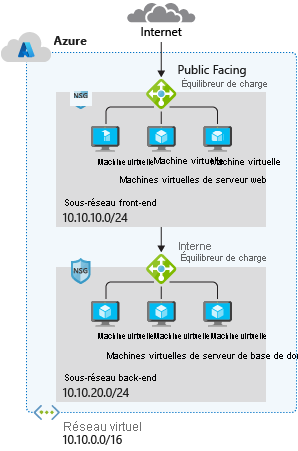

Une conception de réseau Azure classique comporte généralement les composants suivants :

- Réseaux virtuels

- Sous-réseaux

- Groupes de sécurité réseau

- Pare-feux

- Équilibreurs de charge

Dans Azure, la conception du réseau comprend des fonctionnalités et des fonctions similaires à celles d’un réseau local. Cependant, c’est la structure du réseau qui est différente. Le réseau Azure ne suit pas le même modèle qu’une conception classique d’un réseau hiérarchique local. Le réseau Azure vous permet d’effectuer un scale-up et un scale-down de l’infrastructure en fonction de la demande. Le provisionnement dans le réseau Azure s’effectue en quelques secondes. Aucun périphérique matériel, tel qu’un routeur ou un commutateur, n’est nécessaire. La totalité de l’infrastructure est virtuelle et vous pouvez la découper en segments en fonction de vos besoins.

Dans Azure, vous mettez généralement en place un groupe de sécurité réseau et un pare-feu. Vous utilisez des sous-réseaux pour isoler les services front-end, à l’instar des serveurs Web et les Domain Name System (DNS), ainsi que des services back-end, comme les bases de données et les systèmes de stockage. Les groupes de sécurité réseau filtrent à la fois le trafic interne et le trafic externe au niveau de la couche réseau. Un pare-feu dispose de fonctionnalités de filtrage de couche réseau et d’application plus étendues. En déployant à la fois des groupes de sécurité réseau et un pare-feu, vous améliorez l’isolation des ressources pour une architecture réseau sécurisée.

Propriétés de base des réseaux virtuels Azure

Un réseau virtuel est votre réseau dans le cloud. Vous pouvez diviser votre réseau virtuel en plusieurs sous-réseaux. Chaque sous-réseau contient une partie de l’espace d’adresses IP attribué à votre réseau virtuel. Vous pouvez ajouter, supprimer, développer ou réduire un sous-réseau si aucune machine virtuelle ou aucun service n’y est déployé.

Par défaut, tous les sous-réseaux d’un réseau virtuel peuvent communiquer entre eux. Toutefois, vous pouvez utiliser un groupe de sécurité réseau pour refuser la communication entre les sous-réseaux. En ce qui concerne le dimensionnement, le plus petit sous-réseau pris en charge utilise un masque de sous-réseau /29, et le plus grand sous-réseau pris en charge utilise un masque de sous-réseau /2. Le plus petit sous-réseau possède huit adresses IP, et le plus grand 1 073 741 824 adresses IP.

Intégrer Azure aux réseaux locaux

Avant d’intégrer Azure aux réseaux locaux, il est important d’identifier le schéma d’adresse IP privée actuel que le réseau local utilise. Il ne peut y avoir aucun chevauchement d’adresses IP pour les réseaux interconnectés.

Par exemple, vous ne pouvez pas utiliser 192.168.0.0/16 sur votre réseau local et utiliser 192.168.10.0/24 sur votre réseau virtuel Azure. Ces plages contiennent toutes deux les mêmes adresses IP afin que le trafic ne puisse pas être routé entre elles.

Toutefois, vous pouvez avoir la même plage de classes pour plusieurs réseaux. Par exemple, vous pouvez utiliser l’espace d’adressage 10.10.0.0/16 pour le réseau local, et l’espace d’adressage 10.20.0.0/16 pour votre réseau Azure, car ceux-ci ne se chevauchent pas.

Il est essentiel de vérifier les chevauchements lorsque vous planifiez un schéma d’adresse IP. Si les adresses IP se chevauchent, vous ne pourrez pas intégrer votre réseau local à votre réseau Azure.