Expliquer des points de terminaison de service de réseau virtuel

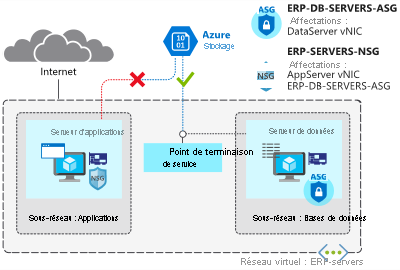

Votre organisation migre une application ERP existante avec des serveurs de base de données vers des machines virtuelles Azure. À présent, pour réduire les coûts et les contraintes liées à l’administration, vous envisagez d’utiliser des services Azure PaaS (Platform as a Service). En particulier, des services de stockage pour conserver les ressources de fichiers volumineux, telles que les schémas d’ingénierie. Ces diagrammes d’ingénierie contiennent des informations propriétaires et doivent rester sécurisés contre tout accès non autorisé. Ces fichiers doivent uniquement être accessibles à partir de systèmes spécifiques.

Dans cette unité, vous explorez l’utilisation de points de terminaison de service de réseau virtuel pour sécuriser les services Azure.

Qu’est-ce qu’un point de terminaison de service de réseau virtuel ?

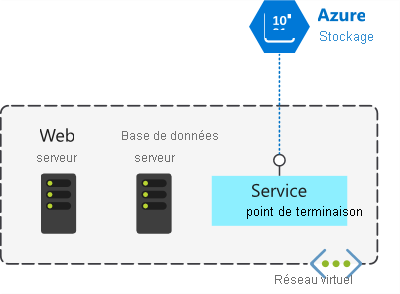

Un point de terminaison de service de réseau virtuel fournit une connectivité sécurisée et directe aux services Azure. Les points de terminaison de service vous permettent de sécuriser vos ressources de service Azure critiques pour vos réseaux virtuels uniquement. Les points de terminaison de service permettent aux adresses IP privées du réseau virtuel d’atteindre le point de terminaison d’un service Azure sans qu’une adresse IP publique ne soit nécessaire.

Par défaut, les services Azure sont tous conçus pour un accès à Internet direct. Toutes les ressources Azure ont des adresses IP publiques, notamment les services PaaS comme Azure SQL Database et Stockage Azure. Ces services étant exposés à Internet, quiconque peut éventuellement accéder à vos services Azure.

Les points de terminaison de service peuvent connecter certains services PaaS directement à votre espace d’adressage privé dans Azure. Les points de terminaison de service utilisent votre espace d’adressage privé pour accéder directement aux services PaaS. L’ajout de points de terminaison de service ne supprime pas le point de terminaison public. Il redirige simplement le trafic.

Préparation de l’implémentation des points de terminaison de service

Pour activer un point de terminaison de service, vous devez faire deux choses.

- Désactiver l’accès public au service.

- Ajouter le point de terminaison de service à un réseau virtuel.

Quand vous activez un point de terminaison de service, vous limitez le flux du trafic et permettez à vos machines virtuelles Azure d’accéder au service directement à partir de votre espace d’adressage privé. Les appareils ne peuvent pas accéder au service à partir d’un réseau public. Sur une carte réseau virtuelle de machine virtuelle déployée, si vous examinez les routes effectives, vous remarquez que le point de terminaison de service est identifié en tant que type de tronçon suivant.

Voici un exemple de table de routage, avant l’activation d’un point de terminaison de service.

| SOURCE | ÉTAT | PRÉFIXES D’ADRESSE | TYPE DE TRONÇON SUIVANT |

|---|---|---|---|

| Default | Actif | 10.1.1.0/24 | Réseau virtuel |

| Par défaut | Actif | 0.0.0.0./0 | Internet |

| Default | Actif | 10.0.0.0/8 | None |

| Default | Actif | 100.64.0.0/10 | None |

| Default | Actif | 192.168.0.0/16 | Aucun(e) |

Voici un exemple de table de routage une fois que vous ajoutez deux points de terminaison de service au réseau virtuel.

| SOURCE | ÉTAT | PRÉFIXES D’ADRESSE | TYPE DE TRONÇON SUIVANT |

|---|---|---|---|

| Default | Actif | 10.1.1.0/24 | Réseau virtuel |

| Par défaut | Actif | 0.0.0.0./0 | Internet |

| Default | Actif | 10.0.0.0/8 | None |

| Default | Actif | 100.64.0.0/10 | None |

| Default | Actif | 192.168.0.0/16 | None |

| Default | Actif | 20.38.106.0/23, 10 de plus | VirtualNetworkServiceEndpoint |

| Par défaut | Actif | 20.150.2.0/23, 9 de plus | VirtualNetworkServiceEndpoint |

Tout le trafic pour le service est maintenant routé vers le point de terminaison de service de réseau virtuel et demeure dans le périmètre d’Azure.

Créer des points de terminaison de service

En tant qu’ingénieur réseau, vous comptez déplacer des fichiers de diagrammes d’ingénierie sensibles vers Stockage Azure. Les fichiers doivent être uniquement accessibles à partir des ordinateurs du réseau de l’entreprise. Vous souhaitez créer un point de terminaison de service de réseau virtuel pour Stockage Azure afin de sécuriser la connectivité à vos comptes de stockage.

Dans le tutoriel sur les points de terminaison de service, vous apprenez à :

- Activer un point de terminaison de service sur un sous-réseau.

- Utiliser des règles réseau pour restreindre l’accès à Stockage Azure.

- Créer un point de terminaison de service de réseau virtuel pour Stockage Azure

- Vérifier que l’accès est refusé correctement.

Configurer des étiquettes de service

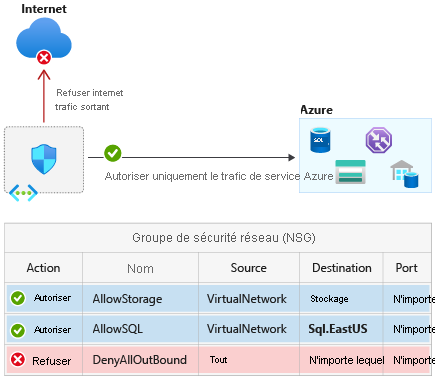

Une balise de service représente un groupe de préfixes d’adresses IP d’un service Azure donné. Microsoft gère les préfixes d’adresses englobés par l’étiquette de service et met à jour automatiquement l’étiquette de service quand les adresses changent, ce qui réduit la complexité des mises à jour fréquentes relatives aux règles de sécurité réseau.

Vous pouvez utiliser des étiquettes de service pour définir des contrôles d’accès réseau sur des groupes de sécurité réseau ou sur le pare-feu Azure. Utilisez des étiquettes de service à la place des adresses IP spécifiques lors de la création de règles de sécurité. En spécifiant le nom de l’étiquette de service (par exemple, Gestion des API) dans le champ Source ou Destination d’une règle, vous pouvez autoriser ou refuser le trafic pour le service correspondant.

Vous pouvez utiliser des étiquettes de service pour isoler le réseau et protéger vos ressources Azure de l’accès Internet général tout en accédant aux services Azure qui ont des points de terminaison publics. Créez des règles de groupe de sécurité de réseau entrant/sortant pour refuser le trafic vers/depuis Internet et autoriser le trafic vers/depuis AzureCloud ou d’autres balises de service disponibles de services Azure spécifiques.

Balises de service disponibles

Ce tableau inclut toutes les étiquettes de service disponibles à utiliser dans les règles de groupe de sécurité réseau. Les colonnes indiquent si la balise :

- Est adaptée aux règles couvrant le trafic entrant ou sortant.

- Prend en charge l’étendue régionale.

- Est utilisable dans les règles de Pare-feu Azure.

Par défaut, les étiquettes de service sont pour l’ensemble du cloud. Certaines balises de service permettent également d’obtenir un contrôle plus précis en limitant les plages d’adresses IP correspondantes à une région spécifiée. Par exemple, l’étiquette de service Stockage représente le Stockage Azure pour l’ensemble du cloud. WestUS limite la plage aux plages d’adresses IP de stockage de la région USA Ouest.

Les balises des services Azure indiquent les préfixes d’adresse du cloud spécifique utilisé. Par exemple, les plages IP qui correspondent à la valeur d’étiquette SQL sur le cloud public Azure sont différentes des plages sur le cloud Azure Government.

Si vous implémentez un point de terminaison de service de réseau virtuel pour un service, Azure ajoute une route vers un sous-réseau de réseau virtuel. Les préfixes d’adresse de la route sont les mêmes préfixes d’adresse que l’étiquette de service correspondante.