Recommandations pour l’utilisation des abonnements et des groupes d’administration

Certaines procédures Azure Virtual Desktop, telles que l’installation de Office sur une image de disque dur virtuel maître, supposent que vous avez un accès élevé sur la machine virtuelle, qu’elle soit configurée dans Azure ou dans le gestionnaire Hyper-V.

En tant qu’administrateur général dans Microsoft Entra ID, il est possible que vous n’ayez pas accès à tous les abonnements et groupes d’administration de votre répertoire. Vous trouverez ci-dessous des méthodes permettant d’élever l’accès à tous les abonnements et groupes d’administration.

Pourquoi devez-vous élever votre accès ?

Les administrateurs généraux doivent tenir compte des scénarios suivants pour élever l’accès.

- Récupérer l’accès à un abonnement Azure ou à un groupe d’administration lorsqu’un utilisateur a perdu l’accès.

- Accorder à un autre utilisateur ou à vous-même un accès à un abonnement ou à un groupe d’administration Azure.

- Afficher tous les abonnements ou groupes d’administration Azure d’une organisation.

- Autoriser une application d’automatisation (telle qu’une application de facturation ou d’audit) à accéder à tous les abonnements ou groupes d’administration Azure.

Comment fonctionne l’accès avec élévation de privilèges ?

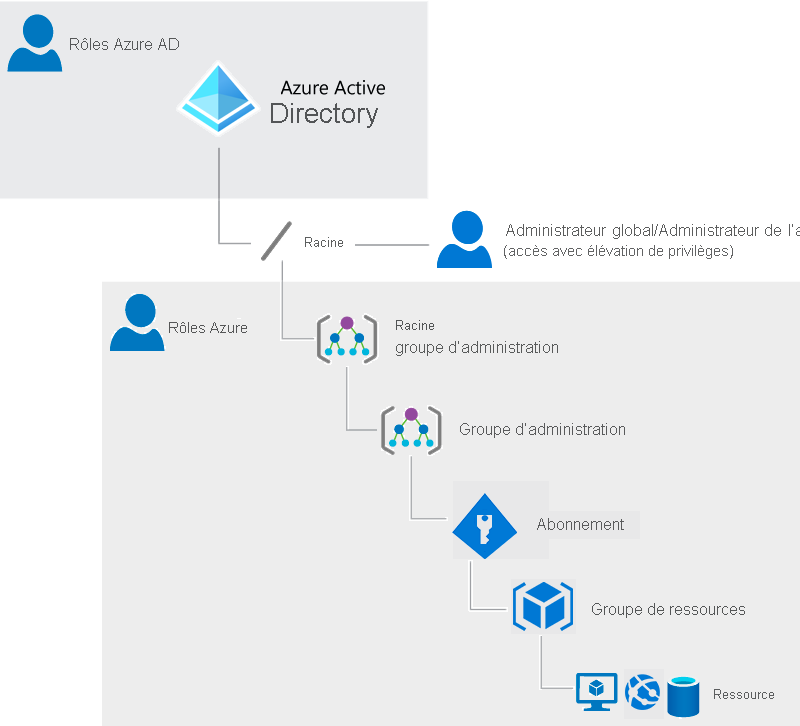

Les ressources Microsoft Entra ID et Azure sont sécurisées de façon indépendante les unes des autres.

Les attributions de rôle Microsoft Entra n’autorisent pas l’accès aux ressources Azure, et les attributions de rôles Azure n’accordent pas l’accès à Microsoft Entra ID. En revanche, si vous êtes administrateur général dans Microsoft Entra ID, vous pouvez vous attribuer à vous-même un accès à tous les abonnements et groupes d’administration Azure de votre annuaire. Utilisez cette capacité si vous n’avez pas accès aux ressources d’abonnement Azure, par exemple pour les machines virtuelles ou les comptes de stockage, et utilisez vos privilèges d’administrateur général pour accéder à ces ressources.

Lorsque vous élevez votre accès, vous recevez le rôle administrateur de l’accès utilisateur dans Azure à l’étendue racine (/). Ceci vous permet de voir toutes les ressources et d’attribuer des accès dans n’importe quel abonnement ou groupe d’administration de l’annuaire. Les attributions de rôles Administrateur de l’accès utilisateur peuvent être supprimées à l’aide d’Azure PowerShell, d’Azure CLI ou de l’API REST.

Vous devez supprimer cet accès avec élévation de privilèges après avoir effectué les modifications nécessaires au niveau de l’étendue racine.

Élever l’accès d’un administrateur général

Effectuez les étapes suivantes pour élever l’accès d’un administrateur général à l’aide du portail Azure.

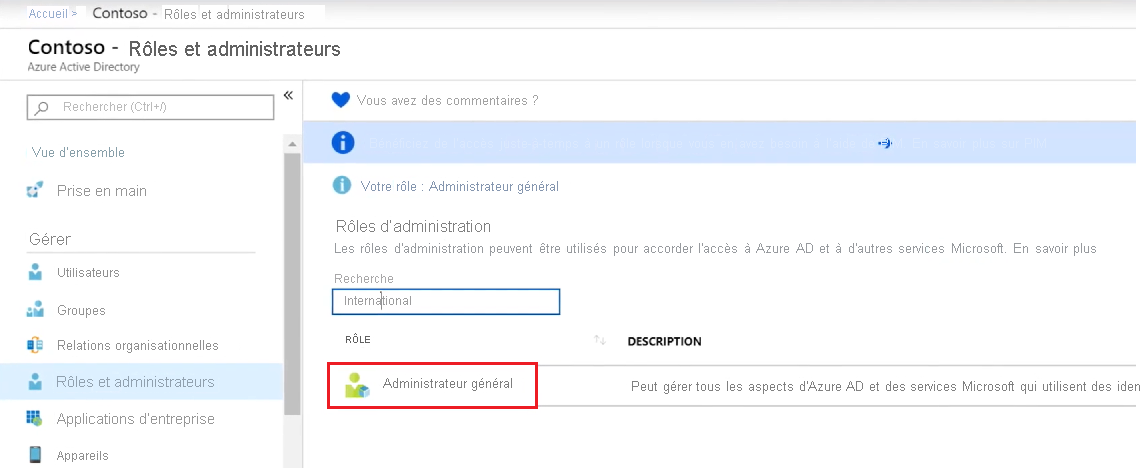

- Connectez-vous au portail Microsoft Azure ou au Centre d’administration Microsoft Entra en tant qu’administrateur général.

- Ouvrez Microsoft Entra ID.

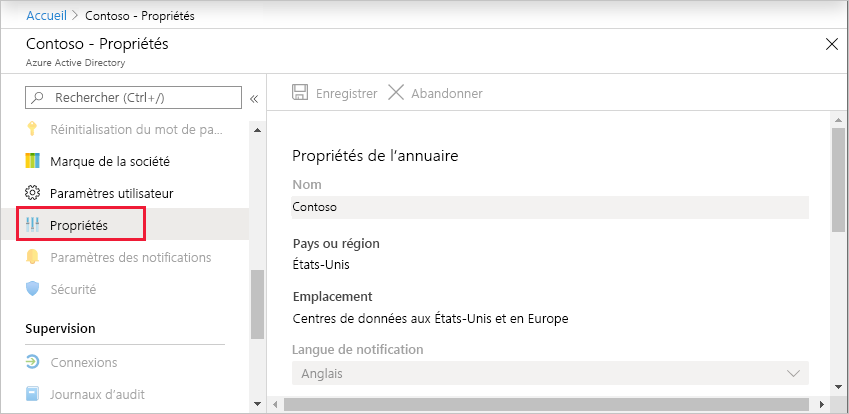

- Sous Gérer, sélectionnez Propriétés.

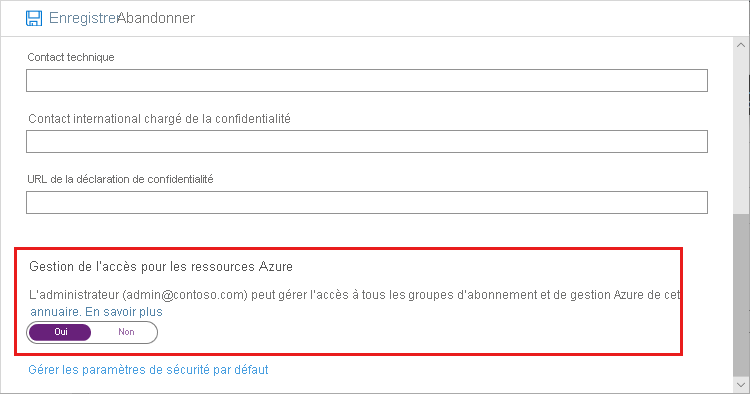

- Sous Gestion de l’accès pour les ressources Azure, définissez la bascule sur Oui.

Lorsque vous affectez la valeur Oui à la bascule, vous êtes affecté au rôle administrateur de l’accès utilisateur dans le contrôle d’accès en fonction du rôle (RBAC) Azure au niveau de l’étendue racine (/). Ceci vous accorde l’autorisation d’attribuer des rôles dans tous les abonnements et groupes d’administration Azure associés à cet annuaire Microsoft Entra. Cette bascule est disponible seulement pour les utilisateurs auxquels le rôle Administrateur général a été attribué dans Microsoft Entra ID.

Lorsque vous affectez la valeur Non à la bascule, le rôle administrateur de l’accès utilisateur dans le contrôle d’accès en fonction du rôle (RBAC) Azure est supprimé de votre compte d'utilisateur. Vous ne pouvez plus attribuer des rôles dans tous les abonnements et groupes d’administration Azure associés à cet annuaire Microsoft Entra. Vous pouvez voir et gérer seulement les abonnements et groupes d’administration Azure auxquels l’accès vous a été accordé.

- Cliquez sur Enregistrer pour enregistrer votre paramètre.

Ce paramètre n’est pas une propriété globale et s’applique uniquement à l’utilisateur connecté. Vous ne pouvez pas élever l’accès pour tous les membres du rôle Administrateur général.

- Déconnectez-vous et reconnectez-vous pour actualiser votre accès.

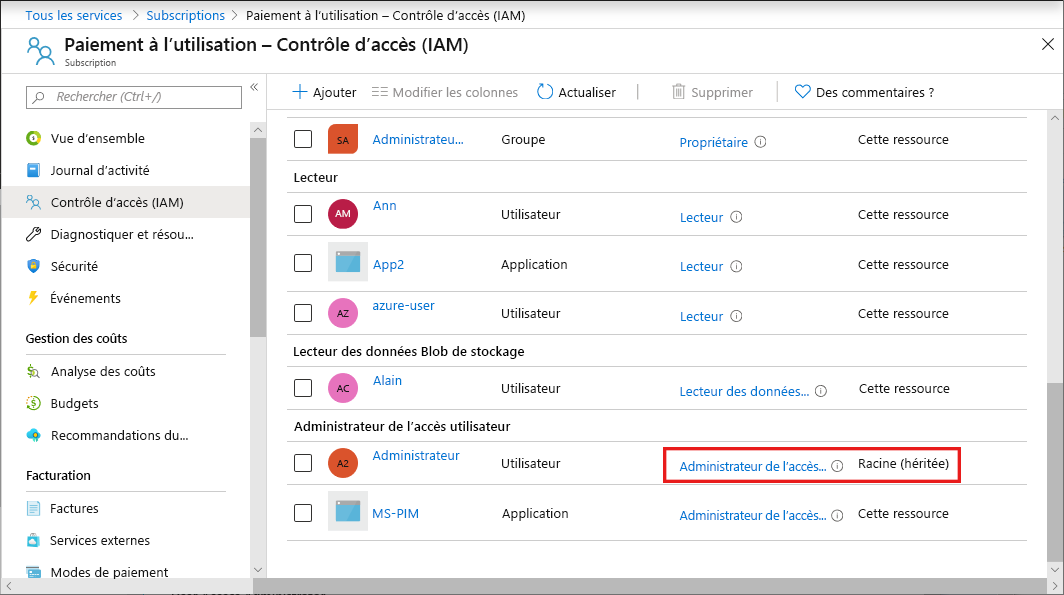

Vous devez maintenant avoir accès à tous les abonnements et à tous les groupes d’administration de votre annuaire. Lorsque vous affichez le volet de contrôle d’accès (IAM), vous pouvez remarquer que le rôle Administrateur de l’accès utilisateur vous a été attribué au niveau de l’étendue racine.

- Apportez les modifications nécessaires via un accès avec élévation de privilèges.

Supprimer l’accès élevé

Pour supprimer l’attribution de rôle administrateur de l’accès utilisateur au niveau de l’étendue racine (/), procédez comme suit.

- Connectez-vous en tant qu’utilisateur avec celui utilisé pour élever l’accès.

- Dans la liste de navigation, cliquez sur Microsoft Entra ID, puis sur Propriétés.

- Définissez la bascule Gestion de l’accès pour les ressources Azure sur Non. Comme il s’agit d’un paramètre par utilisateur, vous devez être connecté sous le même utilisateur que celui utilisé pour élever l’accès.

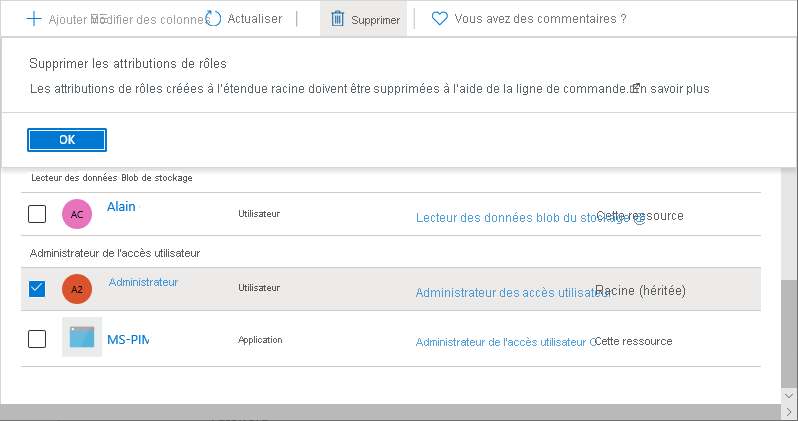

Si vous tentez de supprimer l’attribution de rôle Administrateur de l’accès utilisateur dans le volet de contrôle d’accès (IAM), le message suivant s’affiche. Pour supprimer l’attribution de rôle, vous devez rétablir la bascule sur Non ou utiliser Azure PowerShell, Azure CLI ou l’API REST.

- Déconnectez-vous en tant qu’administrateur général.