Décrire le modèle de confiance zéro

Zero Trust suppose que tout est sur un réseau ouvert et non fiable, même les ressources derrière les pare-feu du réseau d’entreprise. Le modèle Zero Trust opère sur le principe «ne faire confiance à personne, tout vérifier ».

La capacité des attaquants à contourner les contrôles d’accès conventionnels met fin à toute illusion que les stratégies de sécurité traditionnelles sont suffisantes. En n’ayant plus confiance dans l’intégrité du réseau d’entreprise, on renforce la sécurité.

Dans la pratique, cela signifie que nous ne supposons plus qu’un mot de passe suffit pour valider un utilisateur et nous ajoutons l’authentification multifacteur pour fournir des vérifications supplémentaires. Au lieu d’accorder l’accès à tous les appareils sur le réseau d’entreprise, on ne donne aux utilisateurs que l’accès aux applications ou données spécifiques dont ils ont besoin.

Cette vidéo présente la méthodologie Zero Trust :

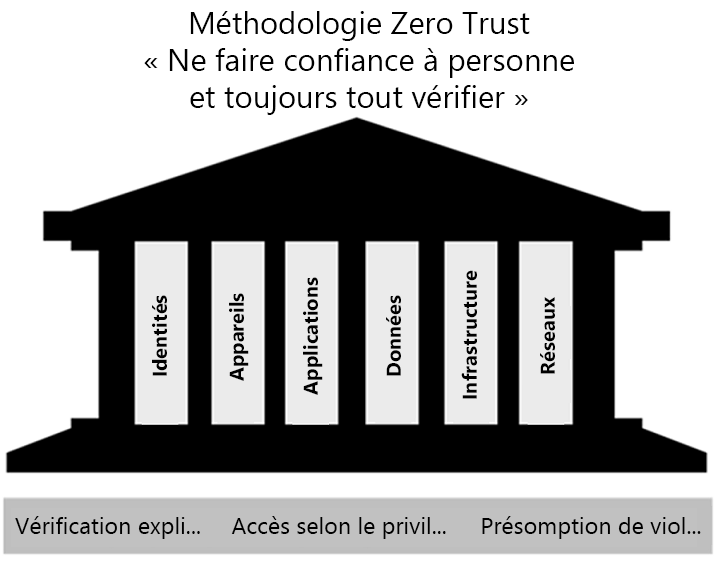

Principes du Zero Trust

Le modèle Zero Trust repose sur trois principes qui guident et sous-tendent l’implémentation de la sécurité. Ces principes sont les suivants : accès selon le privilège minimum et prise en compte des violations.

- Vérification explicite. Authentifiez et autorisez toujours en fonction des points de données disponibles, y compris l’identité de l’utilisateur, l’emplacement, l’appareil, le service ou la charge de travail, la classification des données et les anomalies.

- Accès selon le privilège minimum. Limitez l’accès utilisateur avec l’accès « juste à temps et juste suffisant » (JIT/JEA), les stratégies adaptatives basées sur les risques et la protection des données pour protéger les données et la productivité.

- Prise en compte des violations. Segmentez l’accès par réseau, utilisateur, appareil et application. Utilisez le chiffrement pour protéger les données et utilisez des analyses afin d’avoir une visibilité, de détecter les menaces et d’améliorer votre sécurité.

Six piliers fondamentaux

Dans le modèle Zero-Trust, tous les éléments fonctionnent ensemble pour fournir une sécurité de bout en bout. Ces six éléments sont les piliers fondamentaux du modèle Zero Trust :

- Les identités peuvent être des utilisateurs, des services ou des appareils. Lorsqu’une identité tente d’accéder à une ressource, elle doit être vérifiée à l’aide d’une authentification forte et suivre les principes d’accès selon le privilège minimum.

- Les appareils créent une surface d’attaque importante sous forme de flux de données allant des appareils aux charges de travail locales et au cloud. La surveillance des appareils pour l’intégrité et la conformité est un aspect important de la sécurité.

- Les applications sont la manière dont les données sont consommées. Cela comprend la détection de toutes les applications utilisées, parfois appelée « informatique fantôme » car toutes les applications ne sont pas gérées de manière centralisée. Ce pilier comprend également la gestion des autorisations et de l’accès.

- Les données doivent être classées, étiquetées et chiffrées en fonction de leurs attributs. Les efforts de sécurité visent finalement à protéger les données et à garantir qu’elles restent en sécurité lorsqu’elles quittent les appareils, les applications, l’infrastructure et les réseaux contrôlés par l’organisation.

- L'infrastructure, qu’elle soit locale ou basée sur le cloud, représente un vecteur de menace. Pour améliorer la sécurité, vous évaluez la version, la configuration et l’accès JIT, et utilisez la télémétrie pour détecter les attaques et les anomalies. Cela vous permet de bloquer ou de signaler automatiquement le comportement à risque et de prendre des mesures de protection.

- Les réseaux doivent être segmentés, y compris une micro-segmentation plus profonde sur le réseau. De plus, une protection contre les menaces en temps réel, un chiffrement de bout en bout, une surveillance et une analyse doivent être utilisés.

Une stratégie de sécurité qui utilise les trois principes du modèle de confiance zéro dans les six piliers fondamentaux aide les entreprises à assurer et à appliquer la sécurité dans toute leur organisation.