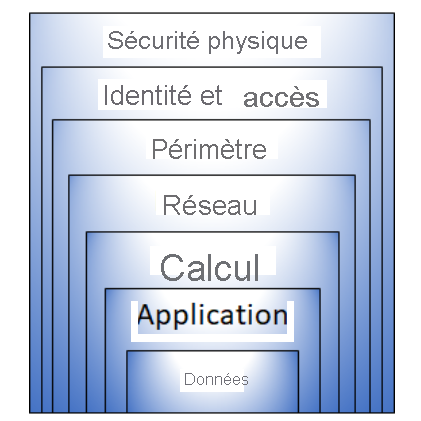

Décrire la défense en profondeur

La défense en profondeur utilise une approche en couche de la sécurité, au lieu de s’appuyer sur un périmètre unique. Une stratégie de défense en profondeur utilise une série de mécanismes pour ralentir la progression d’une attaque. Chaque couche fournit une protection de sorte que, si une couche est compromise, une couche ultérieure empêchera un attaquant d’accéder à des données sans autorisation.

Voici quelques exemples de couches de sécurité :

- La couche de sécurité physique limite, par exemple, l’accès à un centre de données au personnel autorisé uniquement.

- Contrôles de sécurité des identités et des accès (par exemple l’authentification multifacteur et l’accès conditionnel) pour contrôler l’accès à l’infrastructure et les modifications.

- La sécurité périmètre de votre réseau d’entreprise comprend une protection contre les attaques par déni de service distribué (DDoS) pour filtrer les attaques à grande échelle avant qu’elles ne causent un déni de service pour les utilisateurs.

- Sécurité réseau (par exemple la segmentation réseau et les contrôles d’accès réseau) pour limiter la communication entre les ressources.

- La couche de sécurité informatique peut sécuriser l’accès aux machines virtuelles localement ou dans le cloud en fermant certains ports.

- La couche de sécurité des applications pour garantir que les applications sont sécurisées et exemptes de vulnérabilités de sécurité.

- La sécurité de la couche de données, y compris les contrôles pour gérer l’accès aux données commerciales et clients et le chiffrement pour protéger les données.

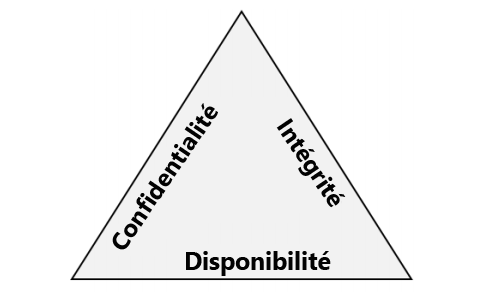

Confidentialité, intégrité, disponibilité (CIA)

Comme décrit plus haut, une stratégie de défense en profondeur utilise une série de mécanismes pour ralentir la progression d’une attaque. Tous les différents mécanismes (technologies, processus et formation) sont des éléments d'une stratégie de cybersécurité, dont l'un des objectifs est de garantir la confidentialité, l'intégrité et la disponibilité (ce qu’on appelle aussi CIA).

La confidentialité fait référence à la nécessité de conserver les données sensibles confidentielles telles que des informations sur les clients, des mots de passe ou des données financières. Vous pouvez chiffrer les données pour qu’elles restent confidentielles, mais vous devez également maintenir la confidentialité des clés de chiffrement. La confidentialité est la partie la plus visible de la sécurité. Nous pouvons clairement voir la nécessité de garder les données sensibles, les clés, les mots de passe et autres secrets confidentiels.

L’intégrité fait référence au fait de s’assurer que les données ou les messages ne sont pas altérés. Lorsque vous envoyez un message électronique, vous devez vous assurer que le message reçu est le même que le message que vous avez envoyé. Lorsque vous stockez des données dans une base de données, vous devez vous assurer que les données que vous récupérez sont les mêmes que celles que vous avez stockées. Le chiffrement des données les garde confidentielles, mais vous devez ensuite être en mesure de les déchiffrer pour qu’elles soient les mêmes qu’avant d’être chiffrées. L’intégrité concerne la confiance que les données n’ont pas été altérées ou modifiées.

La disponibilité fait référence à la mise à disposition des données pour ceux qui en ont besoin, quand ils en ont besoin. Il est important que l’organisation conserve les données client sécurisées, mais en même temps, ces données doivent également être disponibles pour les employés en relation avec les clients. Bien qu’il soit peut-être plus sûr de stocker les données dans un format chiffré, les employés ont besoin d’accéder aux données déchiffrées.

Si les objectifs d'une stratégie de cybersécurité sont de préserver la confidentialité, l'intégrité et la disponibilité des systèmes, des réseaux, des applications et des données, l'objectif des cybercriminels est de perturber ces objectifs. Le portefeuille de Microsoft comprend des solutions et des technologies permettant aux organisations de répondre aux objectifs du trio CIA.