Décrire les fonctionnalités de Privileged Identity Management

Privileged Identity Management (PIM) est un service de Microsoft Entra ID qui vous permet de gérer, de contrôler et de superviser l’accès aux ressources importantes de votre organisation. Ces ressources incluent des ressources dans Microsoft Entra, Azure et d’autres services en ligne Microsoft tels que Microsoft 365 ou Microsoft Intune. PIM atténue les risques d’autorisations d’accès excessives, inutiles ou inutilisées. Il exige une justification pour comprendre pourquoi les utilisateurs veulent des autorisations, et applique l'authentification multifacteur pour activer tout rôle.

PIM :

- Juste à temps, en fournissant un accès privilégié uniquement lorsque cela est nécessaire, et pas avant.

- Limité dans le temps, en attribuant des dates de début et de fin qui indiquent quand un utilisateur peut accéder aux ressources.

- Basé sur l’approbation, nécessitant une approbation spécifique pour activer des privilèges.

- Visible, envoyant des notifications lorsque des rôles privilégiés sont activés.

- Auditable, permettant de télécharger un historique complet des accès.

Pourquoi utiliser PIM ?

PIM réduit le risque d’obtention de l’accès d’un acteur malveillant en réduisant le nombre de personnes qui ont accès à des informations ou des ressources sécurisées. En limitant les utilisateurs autorisés dans le temps, cela réduit le risque qu'un utilisateur autorisé affecte par inadvertance des ressources sensibles. PIM fournit également un aperçu de ce que les utilisateurs font avec leurs privilèges d’administrateur.

Que pouvez-vous faire avec PIM ?

Aujourd’hui, vous pouvez utiliser PIM avec :

Rôles Microsoft Entra : parfois appelés rôles d’annuaire, les rôles Microsoft Entra incluent des rôles intégrés et personnalisés pour gérer Microsoft Entra ID et d’autres services en ligne Microsoft 365.

Rôles Azure : rôles de contrôle d’accès en fonction du rôle (RBAC) dans Azure qui accordent l’accès à des groupes d’administration, des abonnements, des groupes de ressources et des ressources.

PIM pour les groupes : fournissez l’appartenance juste-à-temps au groupe et la propriété juste-à-temps du groupe. La fonctionnalité Privileged Identity Management pour les groupes de Microsoft Entra peut être utilisée pour régir l’accès à différents scénarios qui incluent des rôles Microsoft Entra, des rôles Azure ainsi qu’Azure SQL, Azure Key Vault, Intune, d’autres rôles d’application et des applications tierces.

Workflow général

Il existe quelques étapes qui font généralement partie d’un flux de travail de base lors du déploiement de PIM. Ces étapes sont les suivantes : attribuer, activer, approuver/refuser et étendre/renouveler.

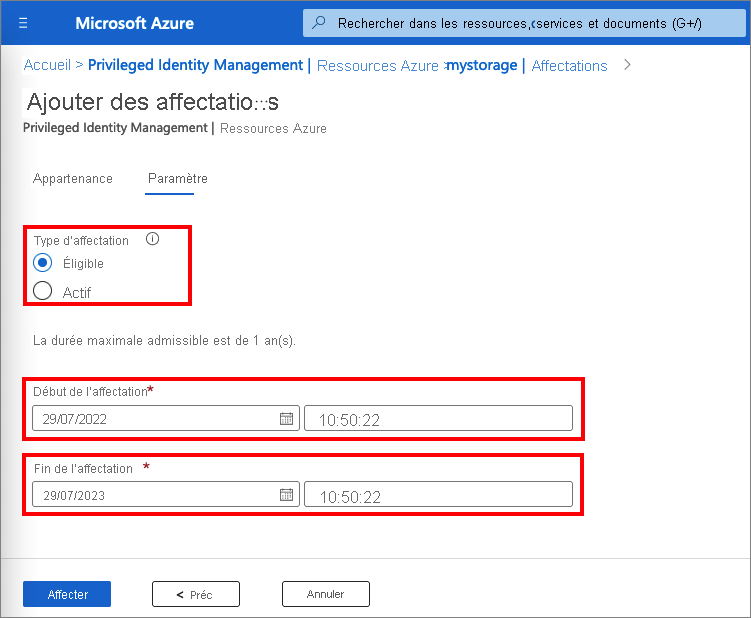

Attribution : le processus d’attribution commence par l’attribution des rôles aux membres. Pour accorder l’accès à une ressource, l’administrateur attribue des rôles aux utilisateurs, groupes, principaux de service ou identités managées. L’attribution inclut les données suivantes :

- Membres ou propriétaires : membres ou propriétaires à affecter au rôle.

- Étendue : l’étendue limite le rôle attribué à un ensemble particulier de ressources.

- Type d’attribution : il existe deux options. Les attributions éligibles exigent des membres qu’ils effectuent une action pour utiliser ce rôle. Il peut s’agir de procéder à une activation ou de demander une approbation aux approbateurs désignés Les attributions actives n’exigent pas des membres qu’ils effectuent une action pour utiliser ce rôle. Les membres actifs disposent des privilèges accordés au rôle

- Durée : la durée de l’attribution est définie par les dates de début et de fin, ou est définie comme permanente.

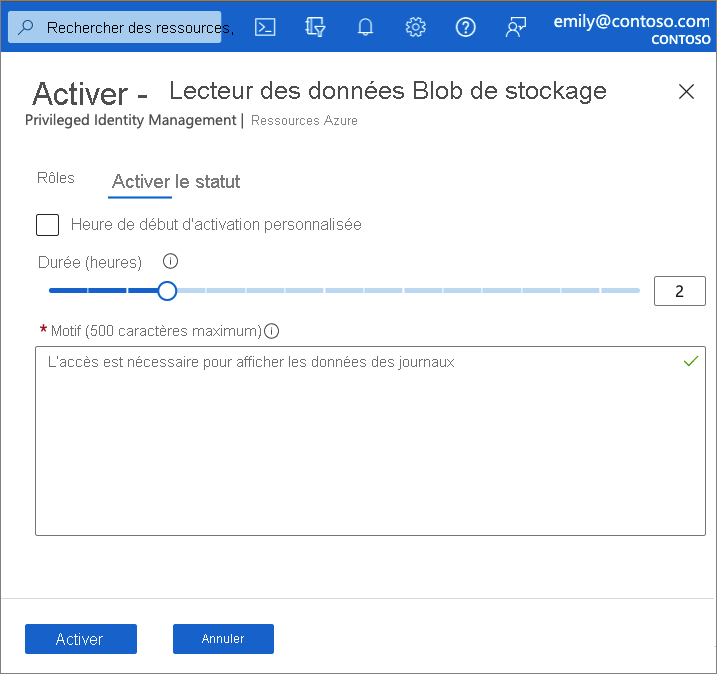

Activer : si des utilisateurs sont éligibles pour un rôle, ils doivent activer l’attribution de rôle avant d’utiliser le rôle. Pour activer le rôle, les utilisateurs sélectionnent une durée d’activation spécifique comprise dans les limites configurées par les administrateurs et la raison de la demande d’activation.

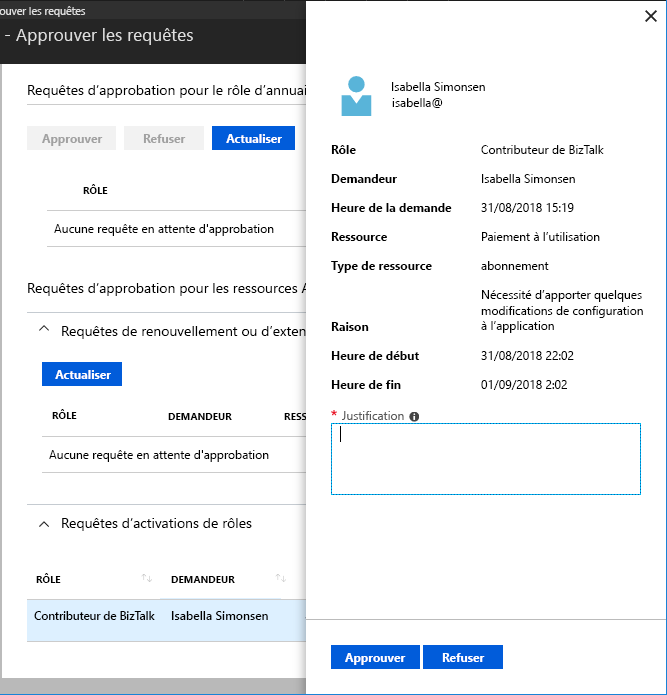

Approuver ou refuser : les approbateurs délégués reçoivent des notifications par e-mail lorsqu’une demande de rôle est en attente de leur approbation. Les approbateurs peuvent afficher, approuver ou rejeter ces demandes en attente dans PIM. Une fois la demande approuvée, le membre peut commencer à utiliser le rôle.

Étendre et renouveler : lorsqu’une attribution de rôle est sur le point d’expirer, l’utilisateur peut utiliser PIM pour demander son extension. Lorsqu’une attribution de rôle a expiré, l’utilisateur peut utiliser Privileged Identity Management pour demander son renouvellement.

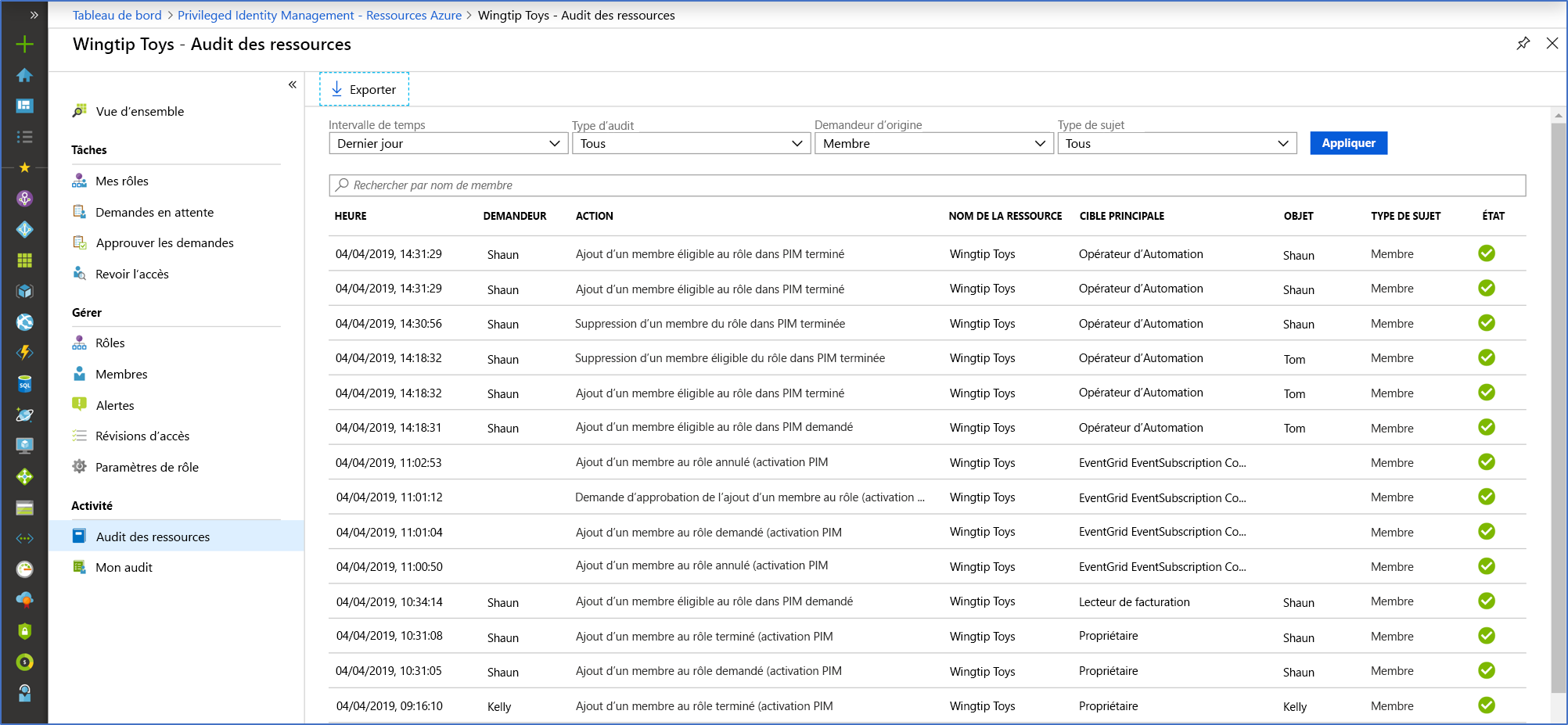

Audit

Vous pouvez utiliser l’historique d’audit PIM (Privileged Identity Management) pour voir toutes les activations et toutes les affectations de rôles qui ont été effectuées au cours des 30 derniers jours pour tous les rôles privilégiés.