Définir l’identité comme périmètre de sécurité principal

La collaboration numérique a changé. Vos employés et partenaires doivent à présent collaborer et accéder aux ressources de l’organisation à partir de n’importe quel endroit, sur n’importe quel appareil et sans affecter leur productivité. Le nombre de personnes travaillant chez elle a également augmenté.

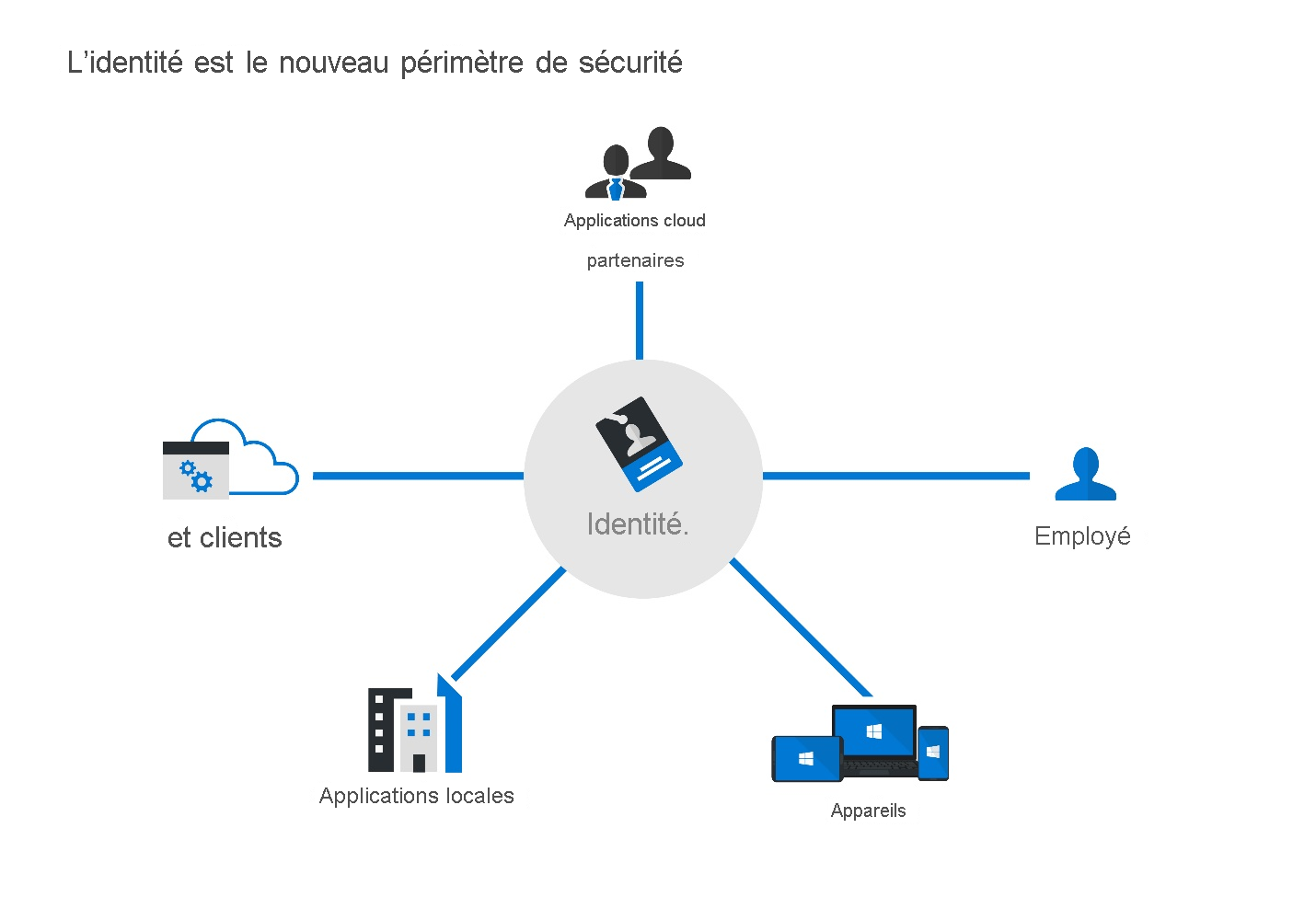

La sécurité de l’entreprise doit s’adapter à cette nouvelle réalité. Le périmètre de sécurité ne peut plus être considéré comme un réseau local. Il s’étend maintenant à :

- Applications SaaS pour les charges de travail critiques qui peuvent être hébergées en dehors du réseau d’entreprise.

- Les appareils personnels que les employés utilisent pour accéder aux ressources de l’entreprise (BYOD, ou apportez votre propre appareil) tout en travaillant chez eux.

- Les appareils non gérés utilisés par des partenaires ou des clients dans l’interaction avec les données d’entreprise ou la collaboration avec les employés.

- Internet des objets, également appelés appareils IoT, installés dans tout votre réseau d’entreprise et à l’intérieur des locaux des clients.

Le modèle de sécurité basé sur le périmètre traditionnel n’est plus suffisant. L’identité est devenue le nouveau périmètre de sécurité qui permet aux organisations de sécuriser leurs ressources.

Mais qu’est-ce que nous voulons dire par identité ? Une identité est l’ensemble des éléments qui définissent ou caractérisent quelqu’un ou quelque chose. Par exemple, l’identité d’une personne comprend les informations qu’elle utilise pour s’authentifier, telles que son nom d’utilisateur et son mot de passe, ainsi que son niveau d’autorisation.

Une identité peut être associée à un utilisateur, à une application, à un appareil ou à autre chose.

Les quatre piliers d’une infrastructure d’identité

L’identité est un concept qui couvre l’ensemble de l’environnement, de sorte que les organisations doivent en tenir compte de manière globale. Il existe une collection de processus, de technologies et de stratégies pour la gestion des identités numériques et le contrôle de la façon dont elles sont utilisées pour accéder aux ressources. Celle-ci peut être structurée en quatre piliers fondamentaux dont doivent prendre en compte les organisations au moment de créer une infrastructure d’identité.

- Administration. L’administration concerne la création et la gestion/gouvernance des identités des utilisateurs, des appareils et des services. En tant qu’administrateur, vous gérez la manière et les circonstances dans lesquelles les caractéristiques des identités peuvent changer (création, mise à jour, suppression).

- Authentification. Le pilier de l’authentification suggère la quantité d’information dont un système informatique doit disposer à propos d’une identité pour avoir une preuve suffisante qu’elle correspond vraiment à la personne qu’elle prétend être. Il s’agit d’un processus de vérification des informations d’identification légitimes d’une partie.

- Autorisation. Le pilier d’autorisation consiste à traiter les données d’identité entrantes pour déterminer le niveau d’accès qu’une personne ou un service authentifiés possède par rapport à une application ou à un service auquel il souhaite accéder.

- Audit : Le pilier d’audit concerne le suivi des personnes pour établir qui fait quoi, quand, où et comment. L’audit comprend des rapports détaillés, des alertes et la gouvernance des identités.

Prendre en compte chacun de ces quatre piliers est essentiel pour une solution complète et fiable de contrôle d’accès et d’identité.