Décrire les certificats numériques

La cryptographie a de nombreuses applications dans le monde d’aujourd’hui. Vous avez vu comment le chiffrement peut garantir la confidentialité des messages. Vous avez également appris comment le hachage est utilisé dans les signatures numériques pour vérifier qu’un message n’a pas été falsifié. Dans cette unité, vous allez découvrir les certificats numériques et comment ils fournissent une couche de sécurité en plus.

Les certificats permettent d’éviter qu’une personne dénuée d’éthique n’intercepte, ne modifie ou ne contrefasse des messages, ce qui peut se produire dans le cadre de la communication numérique.

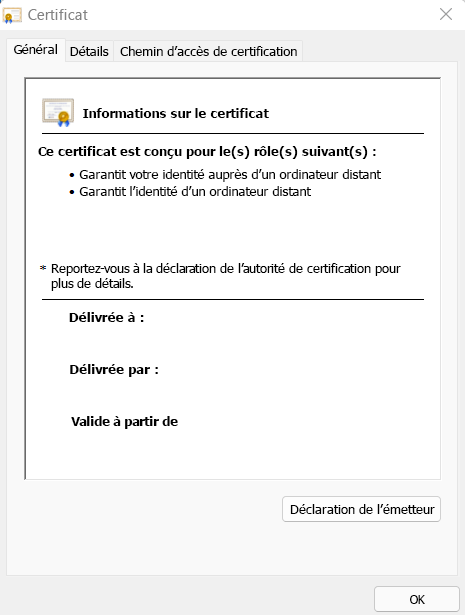

Un certificat numérique est essentiellement un identifiant émis par une autorité de certification qui peut être utilisé pour vérifier l’identité d’une personne ou d’une entité à qui le certificat est émis, appelé sujet. En fait, un certificat numérique est comme un passeport ou autres identifications d’identité émis par une autorité de confiance ou un organisme public, il est utilisé pour vérifier une identité. Les données d’un certificat comprennent des informations sur le sujet, la clé publique du sujet issue de sa paire de clés publique/privée, et ont été vérifiées par l’autorité de certification.

Pour obtenir un certificat numérique, la personne ou l’entité envoie une demande de certification à une autorité de certification fiable. Les détails de l’identité du demandeur et de sa clé publique, issue de la paire de clés publique/privée générée à partir d’un outil disponible, sont inclus dans la demande de certificat. Dans certains cas, le demandeur peut demander à l’autorité de certification d’émettre une paire de clés pour son compte, dans le cadre de la demande. Dans les deux cas, la clé privée est toujours gardée secrète par la personne ou l’entité. L’autorité de certification examine toutes les informations d’identité envoyées dans la demande pour déterminer si elles répondent aux critères de l’autorité de certification permettant d’émettre un certificat. Si l’autorité de certification approuve la demande, elle signe et émet un certificat contenant les informations sur le sujet et la clé publique du sujet.

La durée de vie d’un certificat numérique est généralement d’un an, après quoi le certificat expire. Lorsque c’est le cas, vous voyez un message d’avertissement sur les certificats arrivés à expiration. L’avertissement indique que l’identité du sujet ne peut pas être confirmée.

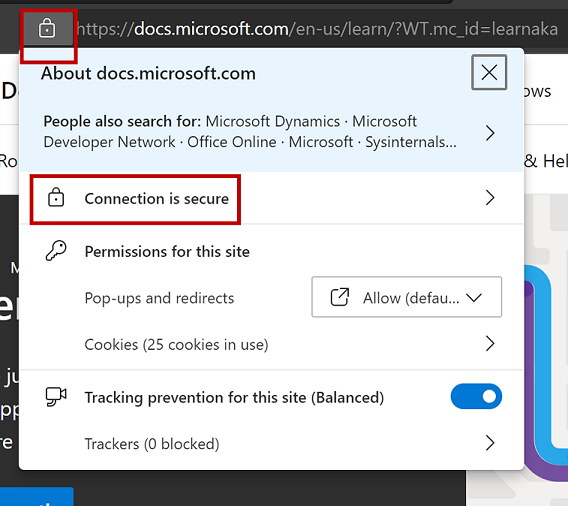

L’utilisation de certificats numériques dans les communications web est courante, et visible par l’utilisateur. Les certificats numériques sont employés par les sites web qui utilisent une communication HTTPS sécurisée et sont marqués d’une icône de cadenas dans la barre d’adresse du navigateur. La sélection du cadenas dans la barre d’adresse offre plusieurs options qui peuvent être sélectionnées et fournissent des informations supplémentaires.

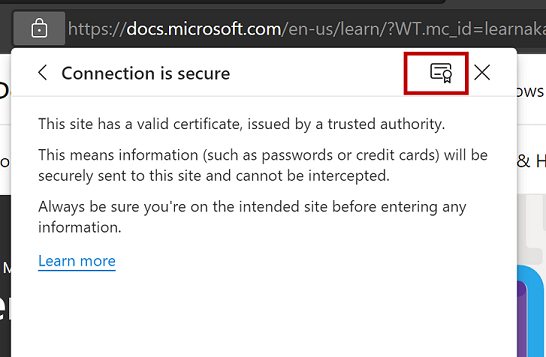

La sélection de « La connexion est sécurisée » fournit des informations sur la connexion, comme illustré dans l’image ci-dessous.

La sélection de l’icône de certificat fournit des détails sur le certificat numérique.

Pourquoi avons-nous besoin de certificats numériques ?

Dans une unité antérieure, nous avons décrit le processus du chiffrement asymétrique et la façon dont les paires de clés publiques/privées sont utilisées. Dans l’exemple, Quincy et Monica veulent communiquer de façon sécurisée, donc ils génèrent chacun leur paire de clés en utilisant un logiciel facilement disponible. Monica et Quincy partagent leur clé publique entre eux, mais gardent leur clé privée secrète. Quand Quincy souhaite envoyer un message sécurisé à Monica, il utilise la clé publique de Monica pour chiffrer et envoyer le message. Monica utilise sa clé privée pour déchiffrer le message.

L’utilisation du chiffrement asymétrique, décrite dans l’exemple, garantit la confidentialité du message. Comme les clés publiques sont publiques, il n’y a rien qui valide que la clé publique utilisée par Quincy provient vraiment de Monica. De même, il n’y a rien qui valide que le message a été en réalité envoyé par Quincy. Il y a moyen pour une personne non éthique d’intercepter, de modifier ou de falsifier les messages. Les certificats numériques jouent un rôle important dans la gestion de ce risque.

Supposons que Monica a reçu un certificat numérique d’une autorité de certification fiable et qu’il est partagé avec Quincy. Le certificat lie l’identité de Monica à la clé publique. Étant donné que Quincy utilise la clé publique du certificat de Monica, Quincy a l’assurance que la clé publique provient de Monica et que seule la clé privée de Monica déchiffrera le message.

Supposons qu’un certificat numérique a également été émis pour Quincy par une autorité de certification fiable. Quincy utilise sa clé privée pour signer numériquement le message. Quincy envoie le message signé à Monica avec le certificat numérique contenant sa clé publique. Le certificat numérique lie l’identité de Quincy à la clé publique, donc l’utilisation de la clé publique du certificat sert à vérifier que le message n’a pas été falsifié et vérifie que le message provient de Quincy. Sans certificat numérique, une signature numérique sert uniquement à vérifier que le message n’a pas été falsifié.