Décrire le chiffrement et son utilisation dans la cybersécurité

Comme vous l’avez découvert dans l’unité précédente, la cryptographie est l’art de masquer la signification d’un message à tous, sauf au destinataire prévu. Cela nécessite que le message en texte en clair soit transformé en texte chiffré. Le mécanisme qui permet cela est appelé chiffrement.

Les méthodes utilisées pour chiffrer un message ont évolué pendant des milliers d’années, de la permutation d’une lettre pour une autre à des appareils mécaniques plus élaborés comme l’ordinateur Enigma.

Le chiffrement s’effectue désormais dans le monde numérique. Il utilise des ordinateurs et des mathématiques pour combiner de grands nombres premiers aléatoires afin de créer des clés utilisées à la fois pour le chiffrement symétrique et le chiffrement asymétrique.

Qu’est-ce que le chiffrement ?

Le chiffrement est le mécanisme par lequel les messages en texte en clair sont convertis en texte chiffré illisible. L’utilisation du chiffrement améliore la confidentialité des données partagées avec votre destinataire, qu’il s’agisse d’un ami, d’un collègue professionnel ou d’une autre entreprise.

Le déchiffrement est le mécanisme par lequel le destinataire d’un message en texte chiffré peut le transformer en texte en clair lisible.

Pour faciliter le processus de chiffrement et de déchiffrement, vous devez utiliser une clé de chiffrement secrète. Cette clé est semblable à celle que vous utilisez pour ouvrir votre voiture ou la porte de votre maison. Les clés de chiffrement sont de deux types :

- Clés symétriques

- Clés asymétriques

Clés symétriques

Le chiffrement à clé symétrique est basé sur l’idée que la même clé de chiffrement est utilisée pour le chiffrement du message en texte en clair et le déchiffrement du message chiffré. Cela rend la méthode de chiffrement rapide et fournit un certain degré de confidentialité sur la sécurité du texte chiffré.

Avec cette méthode de chiffrement, la clé de chiffrement est traitée comme un secret partagé entre deux ou plusieurs tiers. Le secret doit être soigneusement gardé pour éviter qu’il ne soit découvert par une personne malveillante. Toutes les parties doivent avoir la même clé de chiffrement avant que des messages sécurisés puissent être envoyés. La distribution de la clé représente l’un des défis associés au chiffrement symétrique.

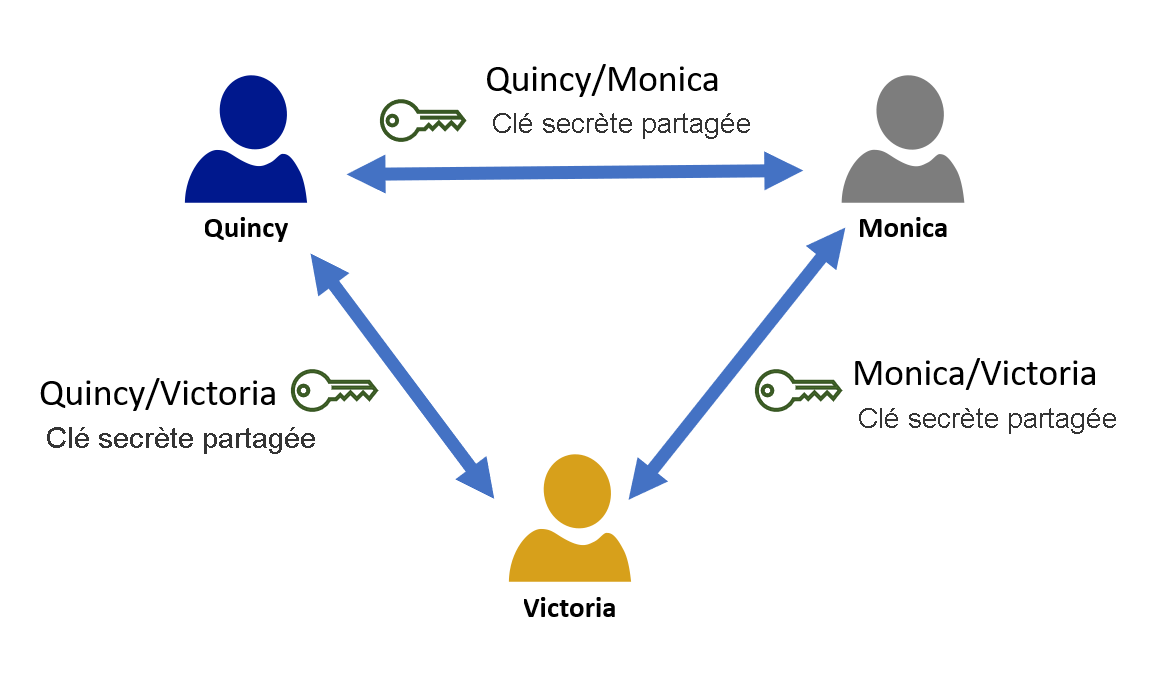

Prenons l’exemple d’un groupe ou d’une organisation où chaque individu a besoin de pouvoir communiquer en toute sécurité avec les autres personnes. Si le groupe est composé de trois personnes, vous n’avez besoin que de trois clés.

Prenons à présent l’exemple d’une organisation avec seulement 100 employés, où chaque personne doit pouvoir communiquer en toute sécurité avec toutes les autres. Dans ce cas, 4 950 clés doivent être créées, partagées et gérées en toute sécurité. Enfin, prenons l’exemple d’une organisation gouvernementale avec 1 000 employés où chaque individu doit pouvoir communiquer en toute sécurité. Le nombre de clés nécessaires est de 499500. Cette croissance peut être exprimée à l’aide d’une formule : p x (p-1)/2, où p est le nombre de personnes qui ont besoin de communiquer.

À mesure que le nombre de personnes au sein de l’organisation augmente, le nombre de clés augmente considérablement. Cela rend la gestion et la distribution sécurisées des clés secrètes, qui sont utilisées dans un chiffrement symétrique, difficiles et coûteuses.

Chiffrement à clé asymétrique ou à clé publique

Le chiffrement asymétrique a été développé dans les années 1970. Il gère la distribution sécurisée et la prolifération des clés associées au chiffrement symétrique.

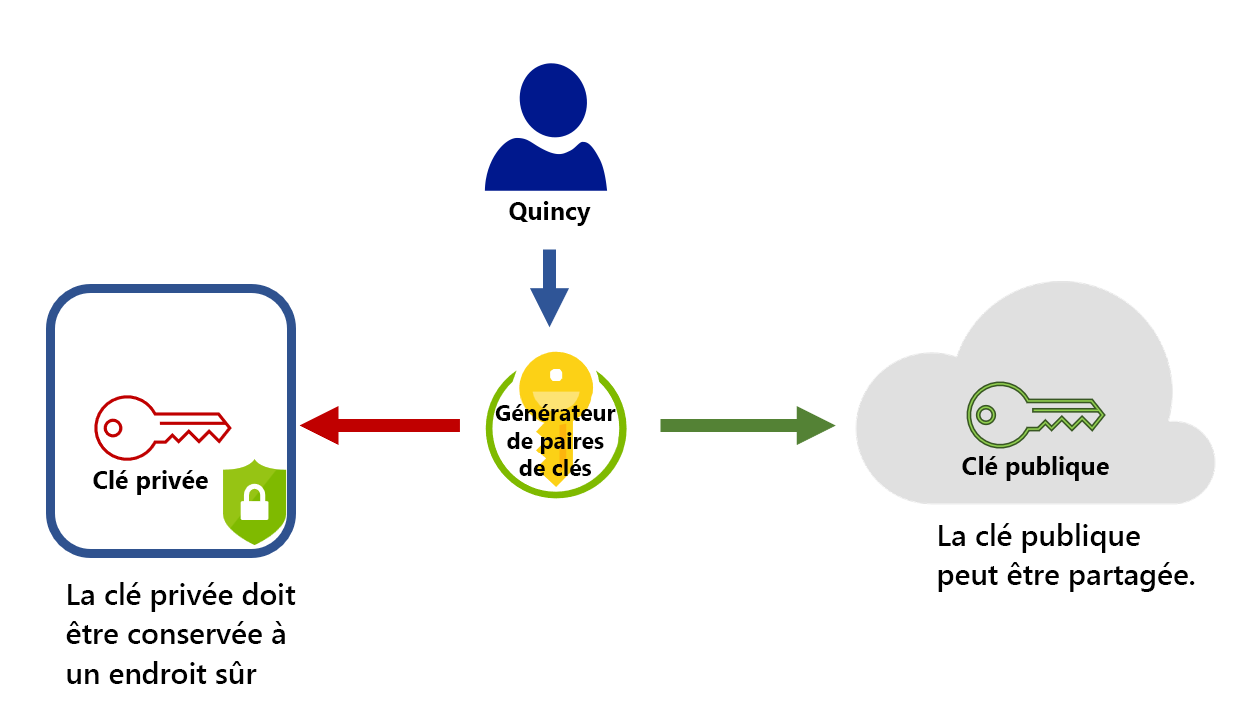

Le chiffrement asymétrique a changé la façon dont les clés de chiffrement étaient partagées. Au lieu d’une clé de chiffrement, une clé asymétrique est composée de deux éléments : une clé privée et une clé publique, qui forment une paire de clés. La clé publique, comme son nom l’indique, peut être partagée avec n’importe qui, de sorte que les individus et les organisations n’ont pas besoin de se soucier de sa distribution sécurisée.

La clé privée doit être protégée. Elle est gérée par la personne qui a généré la paire de clés et n’est partagée avec personne. Un utilisateur qui a besoin de chiffrer un message utilise la clé publique, et seule la personne qui détient la clé privée peut le déchiffrer.

Le chiffrement asymétrique, avec son utilisation de clés publiques et privées, supprime le besoin de distribuer des clés de manière sécurisée. Ce concept résout également le problème de la prolifération des clés que nous avons vu avec le chiffrement symétrique. Prenons l’exemple de l’organisation gouvernementale avec 1 000 employés, où chaque individu doit pouvoir communiquer en toute sécurité. Avec le chiffrement asymétrique, chaque personne génère une paire de clés, ce qui se traduit par 2 000 clés. Avec le chiffrement symétrique, cela aurait nécessité 450 000 clés.

Fonctionnement du chiffrement asymétrique

Bien que les algorithmes et les mathématiques qui étayent le chiffrement asymétrique soient complexes, le principe de fonctionnement est relativement simple.

Prenons l’exemple de deux personnes, Quincy et Monica, qui doivent communiquer en toute sécurité et en privé. À l’aide d’outils logiciels facilement disponibles, Quincy et Monica créent chacun leur propre paire de clés.

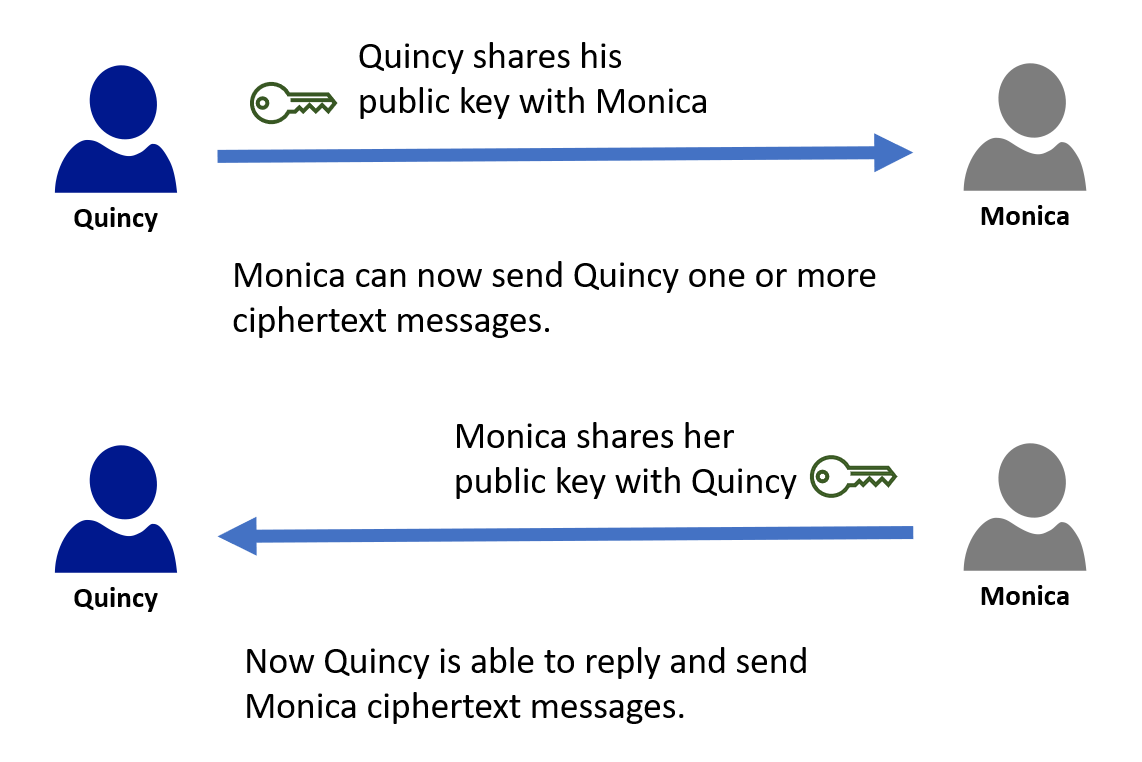

La première chose que Quincy et Monica vont faire est de se communiquer les clés publiques. Étant donné que les clés publiques ne sont pas secrètes, ils peuvent se les échanger par e-mail.

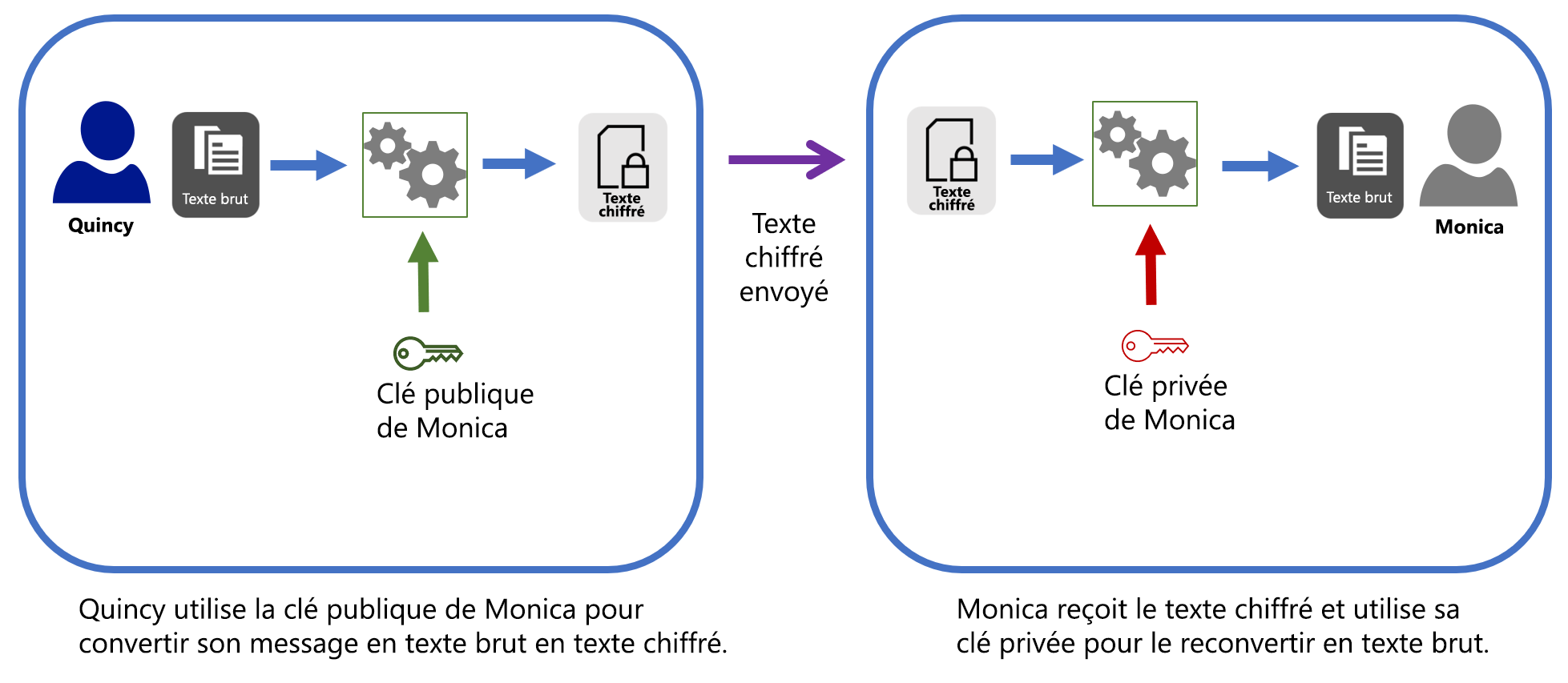

Quand Quincy souhaite envoyer un message sécurisé à Monica, il utilise sa clé publique pour chiffrer le texte en clair et créer le texte chiffré. Quincy envoie ensuite le texte chiffré à Monica, par exemple via la messagerie électronique. Quand Monica reçoit le texte chiffré, elle utilise sa clé privée pour le déchiffrer, pour obtenir le texte en clair.

Quand Monica veut répondre, elle utilise la clé publique de Quincy pour chiffrer le message avant de l’envoyer. Quincy utilise ensuite sa clé privée pour le déchiffrer.

Supposons qu’Eve s’intéresse à ce que Quincy et Monica se disent. Eve intercepte un message de texte chiffré envoyé par Quincy à Monica. En outre, Eve connaît la clé publique de Monica.

Étant donné qu’Eve ne connaît pas la clé privée de Monica, elle n’a aucun moyen de déchiffrer le texte chiffré. Si Eve tente de déchiffrer le texte chiffré avec la clé publique de Monica, elle ne verra que du contenu incompréhensible.

Compte tenu de la nature du chiffrement asymétrique, même si vous connaissez la clé publique, il est impossible de découvrir la clé privée.

Dans cette vidéo de deux minutes, nous allons montrer comment fonctionnent le chiffrement symétrique et asymétrique, et comment ils empêchent vos documents d’être lus par des personnes non autorisées.

Différents types de chiffrement

Il existe différents types de chiffrement symétrique et asymétrique, et de nouvelles versions sont inventées en permanence. En voici quelques-uns que vous pourriez rencontrer :

- DES (Data Encryption Standard) et Triple-DES. Il s’agit de l’une des premières normes de chiffrement symétriques utilisées.

- AES (Advanced Encryption Standard). AES a remplacé DES et Triple DES, et est toujours largement utilisé aujourd’hui.

- RSA. Il s’agit de l’une des premières normes de chiffrement asymétrique, et ses variantes sont toujours utilisées aujourd’hui.

Où le chiffrement est-il utilisé ?

Le chiffrement est utilisé dans le monde entier dans presque tous les aspects de notre vie, que ce soit lors d’un appel sur votre téléphone intelligent ou lorsque vous utilisez votre carte de crédit pour un achat en magasin. Le chiffrement est encore plus utilisé lorsque vous naviguez sur Internet.

Navigation sur Internet : vous ne le savez sans doute pas, mais à chaque fois que vous accédez à un site web où l’adresse commence par HTTPS, ou si une icône de cadenas s’affiche, le chiffrement est utilisé. Dans la barre d’adresses de cette page web, vous remarquerez qu’elle commence par https://. De même, lorsque vous vous connectez à votre banque sur Internet ou que vous effectuez un achat en ligne où vous fournissez des informations sensibles, comme un numéro de carte de crédit, vous devez vous assurer que https:// est affiché dans la barre d’adresses.

Chiffrement d’appareil : de nombreux systèmes d’exploitation fournissent des outils pour activer le chiffrement des disques durs et des appareils portables. Par exemple, Windows BitLocker, une fonctionnalité du système d’exploitation Windows, fournit le chiffrement pour le disque dur de votre ordinateur ou les disques portables qui peuvent se connecter via USB.

Applications de messagerie : certaines applications de messagerie connues et largement utilisées chiffrent les messages.

Communications mobiles : que vous utilisiez un téléphone intelligent ou un autre appareil de communication mobile, le chiffrement est utilisé pour l’enregistrer en toute sécurité auprès de l’antenne ou de la tour cellulaire la plus proche. Cela vous garantit la meilleure puissance de signal à tout moment.