Configurer les composants réseau NSX

Azure VMware Solution est déployé avec NSX Manager comme couche SDN (Software-Defined Networking). L’environnement de mise en réseau comporte deux passerelles :

- Passerelle NSX de niveau 0 configurée en mode actif-actif

- Passerelle NSX de niveau 1 configurée en mode actif-en attente

Les deux passerelles autorisent les connexions entre les segments de commutateur logique. Elles fournissent également une connectivité Est-Ouest et Nord-Sud.

Configurer les composants NSX Manager

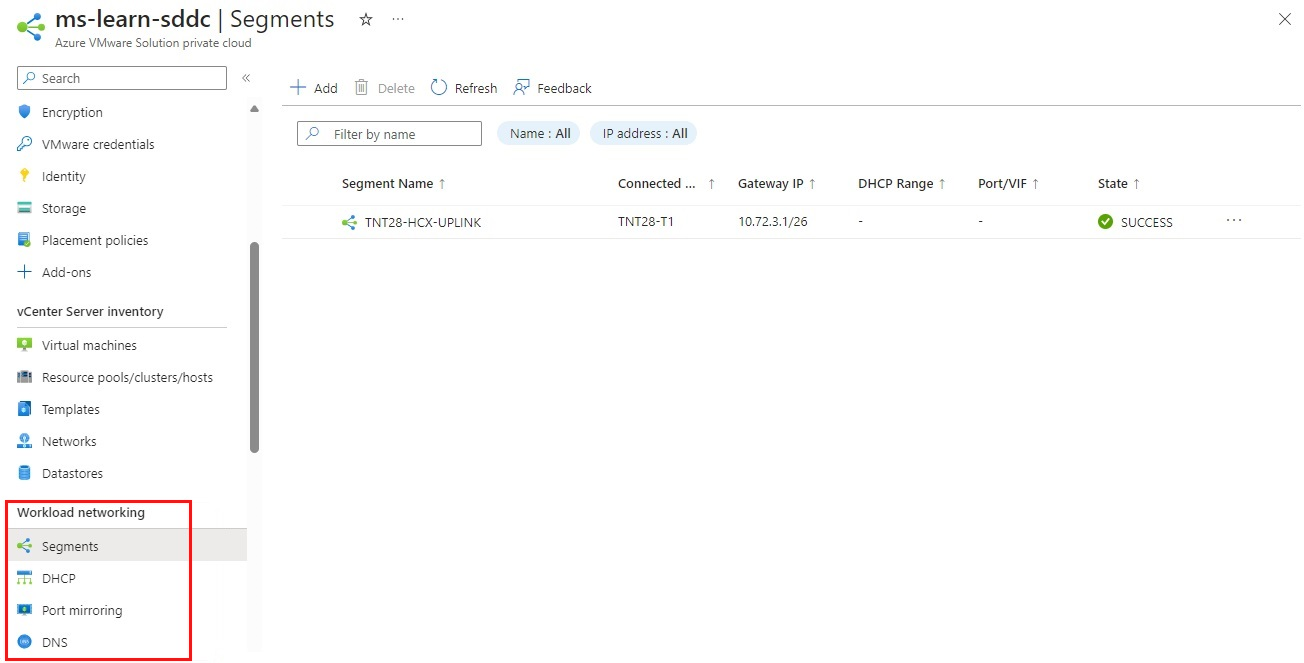

Après le déploiement d’Azure VMware Solution, les composants NSX sont configurés sous Mise en réseau des charges de travail dans le portail Azure. Le portail fournit une vue simplifiée des opérations NSX pour l’administrateur VMware et est conçu pour les utilisateurs qui ne connaissent pas NSX Manager. Si vous connaissez NSX Manager, vous pouvez l’utiliser pour configurer les paramètres et fonctionnalités réseau avancés.

Vous disposez de quatre options pour configurer les composants NSX à l’aide du portail Azure :

- Segments : Créez des segments réseau qui s’affichent dans NSX Manager et vCenter Server.

- DHCP : Si vous utilisez le protocole DHCP, créez un serveur DHCP ou un relais DHCP.

- Mise en miroir des ports : configurez une mise en miroir des ports pour aider à résoudre les problèmes réseau.

- DNS : créez un redirecteur DNS pour envoyer les requêtes DNS à un serveur DNS pour la résolution.

Création d’un segment de réseau NSX Manager sur le portail Azure

Les machines virtuelles créées ou migrées dans Azure VMware Solution doivent de préférence être attachées à un segment de réseau NSX. Vous pouvez créer un segment NSX à partir de la console Azure VMware Solution dans le portail Azure. Ces segments de réseau NSX sont connectés à la passerelle de niveau 1 par défaut. Les charges de travail de ces segments disposent d’une connectivité Est-Ouest et Nord-Sud. Une fois créé, chaque segment s’affiche dans NSX Manager et vCenter Server.

Dans le portail Azure, sélectionnez votre cloud privé Azure VMware Solution.

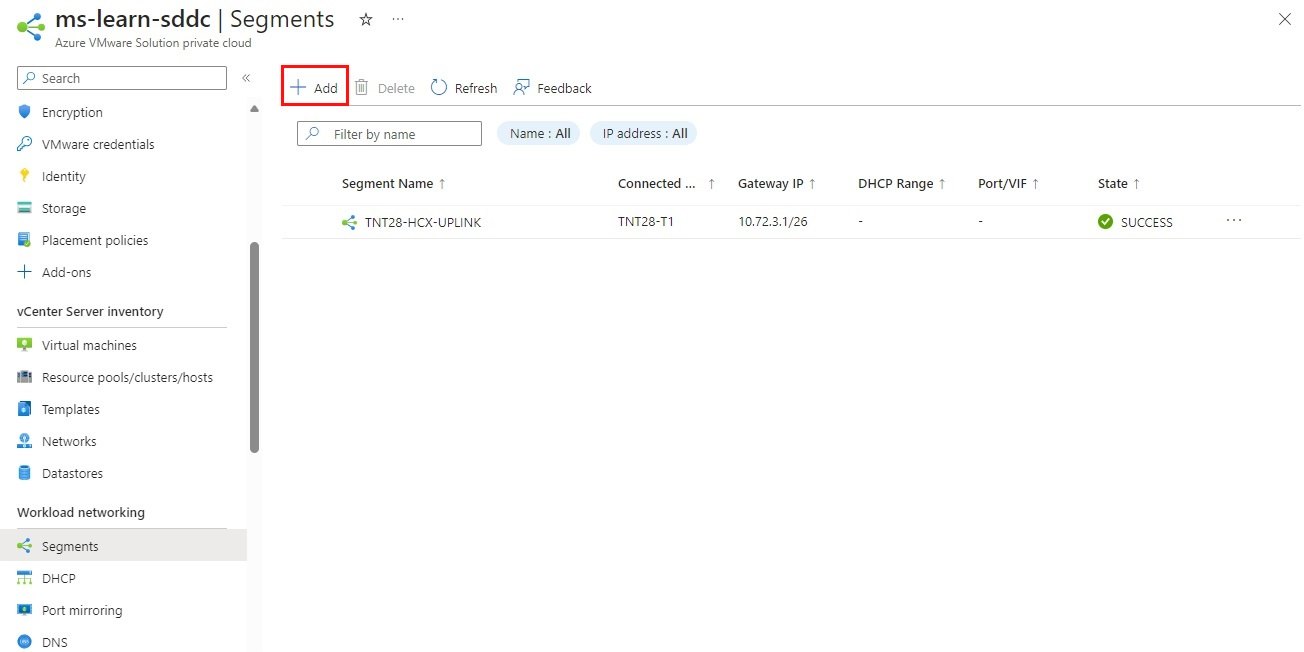

Sous Réseau des charges de travail, sélectionnez Segments>+Ajouter :

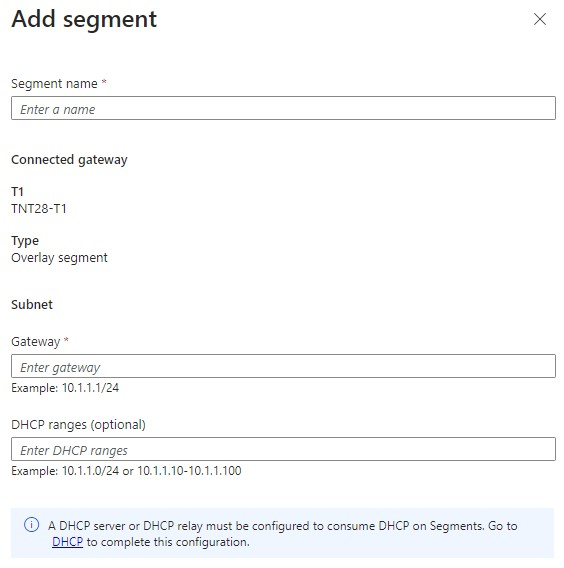

Indiquez les informations relatives au nouveau segment de réseau logique :

Champ Valeur Nom du segment Nom du commutateur logique visible dans vCenter Server. Passerelle connectée Cette passerelle est sélectionnée par défaut et est en lecture seule. T1 Nom de la passerelle de niveau 1 dans NSX Manager. Les segments créés se connectent uniquement à la passerelle de niveau 1 par défaut. Les charges de travail de ces segments disposent d’une connectivité Est-Ouest et Nord-Sud. Seul NSX Manager permet de créer des passerelles de niveau 1 supplémentaires. Les passerelles de niveau 1 créées dans NSX Manager ne sont pas visibles dans la console Azure VMware Solution. Type Segment réseau de superposition pris en charge par Azure VMware Solution. Passerelle de sous-réseau Adresse IP de la passerelle pour le sous-réseau du commutateur logique avec un masque de sous-réseau. Les machines virtuelles sont attachées au commutateur logique, et toutes celles qui se connectent à ce commutateur appartiennent au même sous-réseau. De plus, toutes les machines virtuelles attachées à ce segment de réseau logique doivent porter une adresse IP issue du même segment. Plages DHCP (facultatif) Plages DHCP du segment de réseau logique. Un serveur DHCP ou un relais DHCP doit être configuré pour utiliser le protocole DHCP sur les segments de réseau logique. Sélectionnez OK pour créer le segment de réseau logique et l’attacher à la passerelle de niveau 1. Ce segment devient alors visible dans Azure VMware Solution, NSX Manager et vCenter Server.

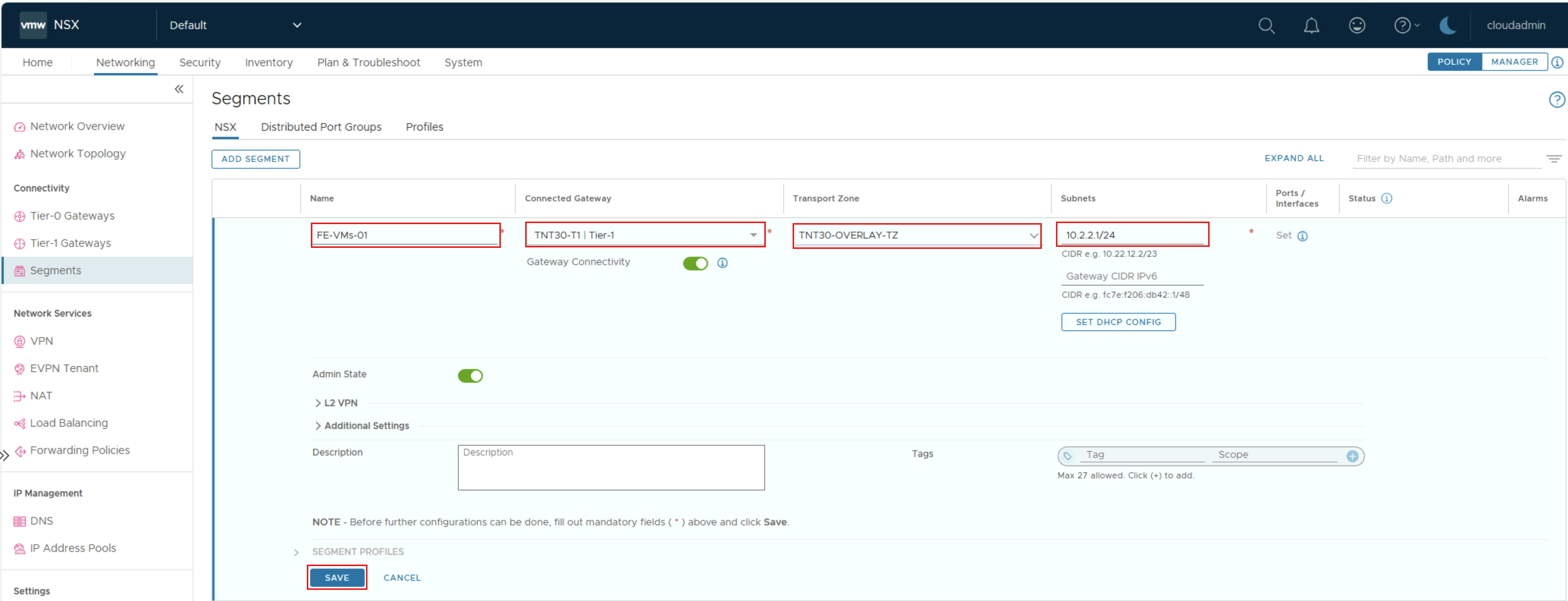

Création d’un segment de réseau NSX Manager sur NSX

De même, vous pouvez créer un segment NSX à partir de la console NSX. Ces segments de réseau NSX sont connectés à la passerelle de niveau 1 par défaut. Les charges de travail de ces segments disposent d’une connectivité Est-Ouest et Nord-Sud.

À partir d’une machine virtuelle Jumpbox, connectez-vous à NSX Manager. Obtenez les informations d’identification sous Gestion (Manage)>Informations d’identification VMware (VMware credentials).

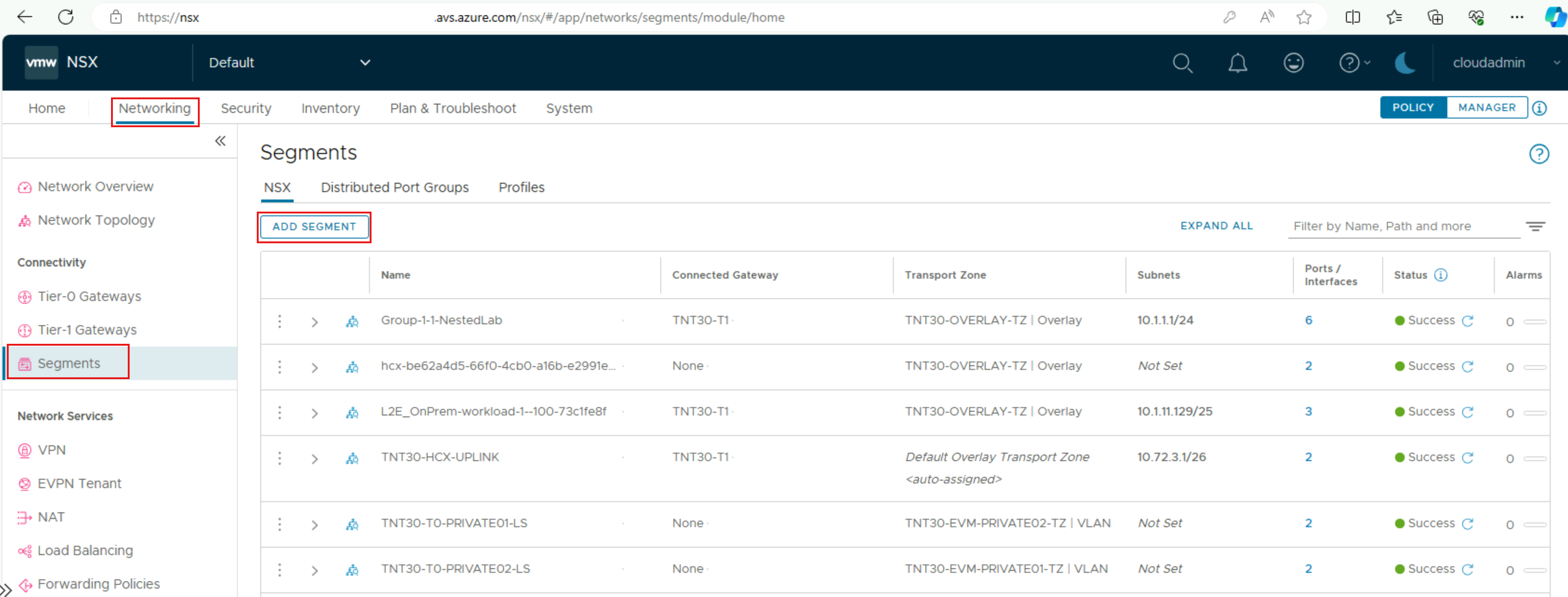

Dans NSX Manager, sélectionnez Mise en réseau (Networking)>Segments, puis Ajouter un segment (Add segment).

Indiquez les informations relatives au nouveau segment de réseau logique, puis sélectionnez Enregistrer (Save).

| Champ | Valeur |

|---|---|

| Nom du segment | Nom du commutateur logique visible dans vCenter Server. |

| Passerelle connectée | Nom de la passerelle de niveau 1 dans NSX Manager. Par défaut, les segments créés se connectent uniquement à la passerelle de niveau 1. Les charges de travail de ces segments disposent d’une connectivité Est-Ouest et Nord-Sud. NSX Manager permet de créer des passerelles de niveau 1 supplémentaires. Les passerelles de niveau 1 créées dans NSX Manager ne sont pas visibles dans la console Azure VMware Solution. |

| Zone de transport | Nom de la zone de transport de superposition préconfigurée (TNTxx-OVERLAY-TZ). |

| Sous-réseaux | Plage d’adresses IP du sous-réseau, au format CIDR. L’adresse IP doit se trouver dans un bloc d’adresses RFC1918 sans chevauchement, ce qui garantit la connexion aux machines virtuelles sur le nouveau segment. |

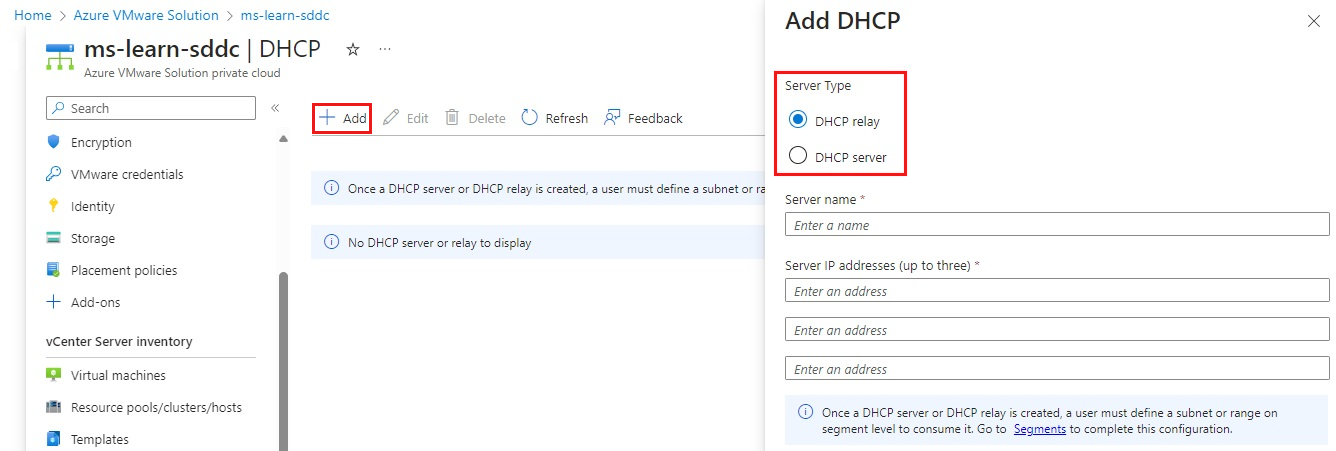

Créer un serveur DHCP ou un relais DHCP dans le portail Azure

Les applications et les charges de travail exécutées dans un environnement de cloud privé nécessitent une résolution de nom et des services DHCP pour la recherche et les affectations d’adresses IP. Vous pouvez utiliser le service DHCP intégré à NSX ou utiliser un serveur DHCP local dans le cloud privé.

Vous pouvez configurer un serveur DHCP ou un relais DHCP directement dans la console Azure VMware Solution dans le portail Azure. Le serveur ou le relais se connecte à la passerelle de niveau 1, créée lors du déploiement d’Azure VMware Solution. Tous les segments pour lesquels des plages DHCP sont fournies font partie des composants DHCP de NSX. Après avoir créé un serveur DHCP ou un relais DHCP, vous devez définir un sous-réseau ou une plage sur un segment NSX qui consommera les services DHCP :

Dans le cloud privé Azure VMware Solution, sous Mise en réseau des charges de travail, sélectionnez DHCP>+Ajouter.

Sélectionnez Serveur DHCP ou Relais DHCP.

Donnez un nom au serveur ou au relais et indiquez trois adresses IP. Pour le relais DHCP, une seule adresse IP est nécessaire.

Effectuez la configuration DHCP en indiquant des plages DHCP sur les segments logiques, comme ceux configurés précédemment, puis sélectionnez OK.

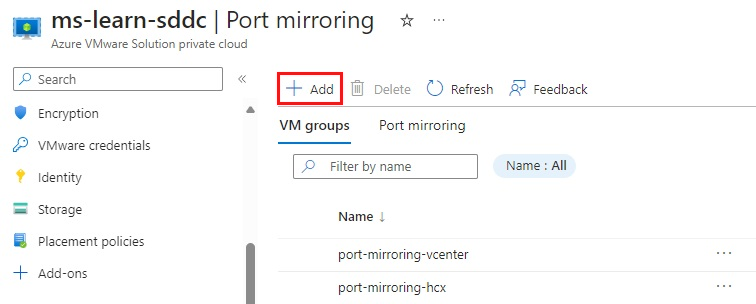

Configuration de la mise en miroir de ports sur le Portail Azure

La mise en miroir de ports peut être configurée pour surveiller le trafic réseau. Elle implique de transférer des copies de chaque paquet réseau d’un port de commutateur réseau à un autre. Elle place un analyseur de protocole sur le port qui reçoit les données en miroir. La mise en miroir de ports analyse le trafic provenant d’une source, qu’il s’agisse d’une machine virtuelle ou d’un groupe de machines virtuelles, puis envoie le trafic vers une destination. Notez que cela ne doit être activé que pour la résolution de problèmes à court terme.

Pour configurer la mise en miroir de ports dans la console Azure VMware Solution, vous devez d’abord créer des machines virtuelles ou des groupes de machines virtuelles sources et de destination. Le groupe source comporte une ou plusieurs machines virtuelles sur lesquelles le trafic réseau est mis en miroir.

Dans le cloud privé Azure VMware Solution, sous Mise en réseau des charges de travail, sélectionnez Mise en miroir de ports>Groupes de machines virtuelles>+Ajouter.

Nommez le groupe de machines virtuelles source, sélectionnez les machines virtuelles, puis sélectionnez OK.

Répétez l’étape précédente pour créer le groupe de machines virtuelles de destination.

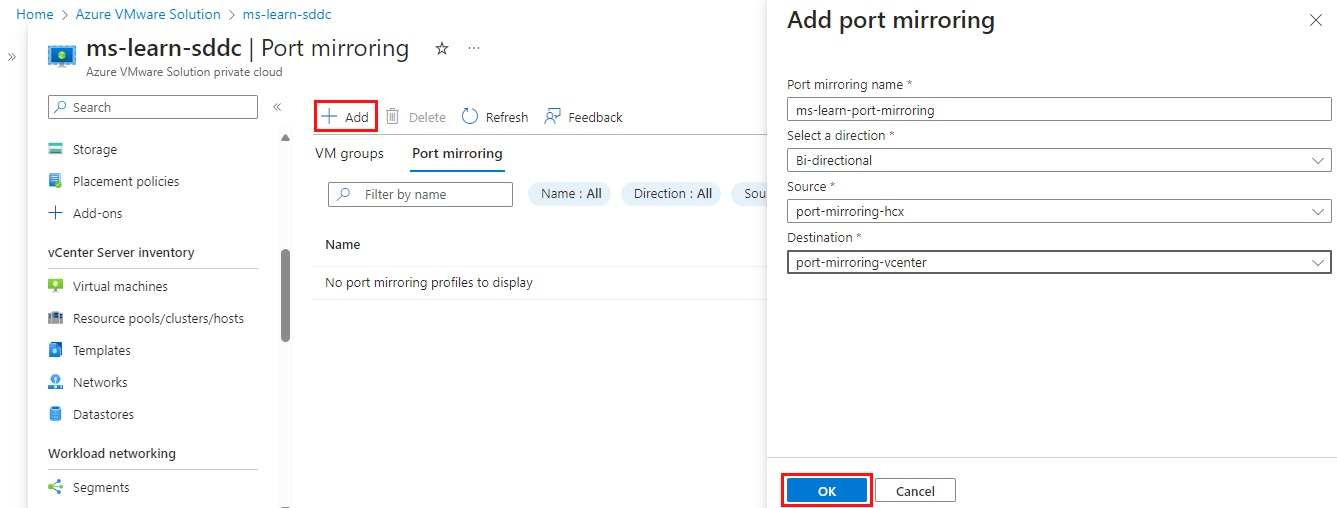

Créez ensuite un profil de mise en miroir de ports en définissant la direction du trafic pour les groupes de machines virtuelles sources et de destination.

Vérifiez que les deux groupes de machines virtuelles, source et de destination, ont été créés.

Sélectionnez Mise en miroir de ports>Ajouter, puis fournissez les valeurs suivantes :

Champ Valeur Nom de la mise en miroir de ports Fournissez un nom pour le profil. Sens Sélectionnez Entrée, Sortie ou Bidirectionnel. Source Sélectionnez le groupe de machines virtuelles source. Destination Sélectionnez le groupe de machines virtuelles de destination. Sélectionnez OK pour terminer le profil. Le profil et les groupes de machines virtuelles sont maintenant visibles dans la console Azure VMware Solution.

Configurer un redirecteur DNS dans le portail Azure

Maintenant, vous allez configurer un redirecteur DNS. Des requêtes DNS spécifiques seront transmises à un serveur DNS désigné à des fins de résolution. Un redirecteur DNS est associé à une zone DNS par défaut et jusqu’à trois zones FQDN.

Un service DNS et une zone DNS par défaut sont fournis dans le cadre du déploiement de cloud privé Azure VMware Solution. La zone par défaut transfère la demande de résolution de noms au serveur DNS public par défaut Cloudflare. Ce serveur DNS permet la résolution de noms publics.

Si vous avez besoin d’une résolution de noms à partir d’un serveur DNS hébergé en privé, envisagez d’ajouter des règles de transfert conditionnelles pour le nom de domaine souhaité. En procédant ainsi, vous pouvez transférer des requêtes DNS spécifiquement pour cette zone de domaine vers un ensemble de serveurs DNS privés sélectionné. Pour répondre à cette exigence, vous devez définir une zone de nom de domaine complet.

Configurez un redirecteur supplémentaire :

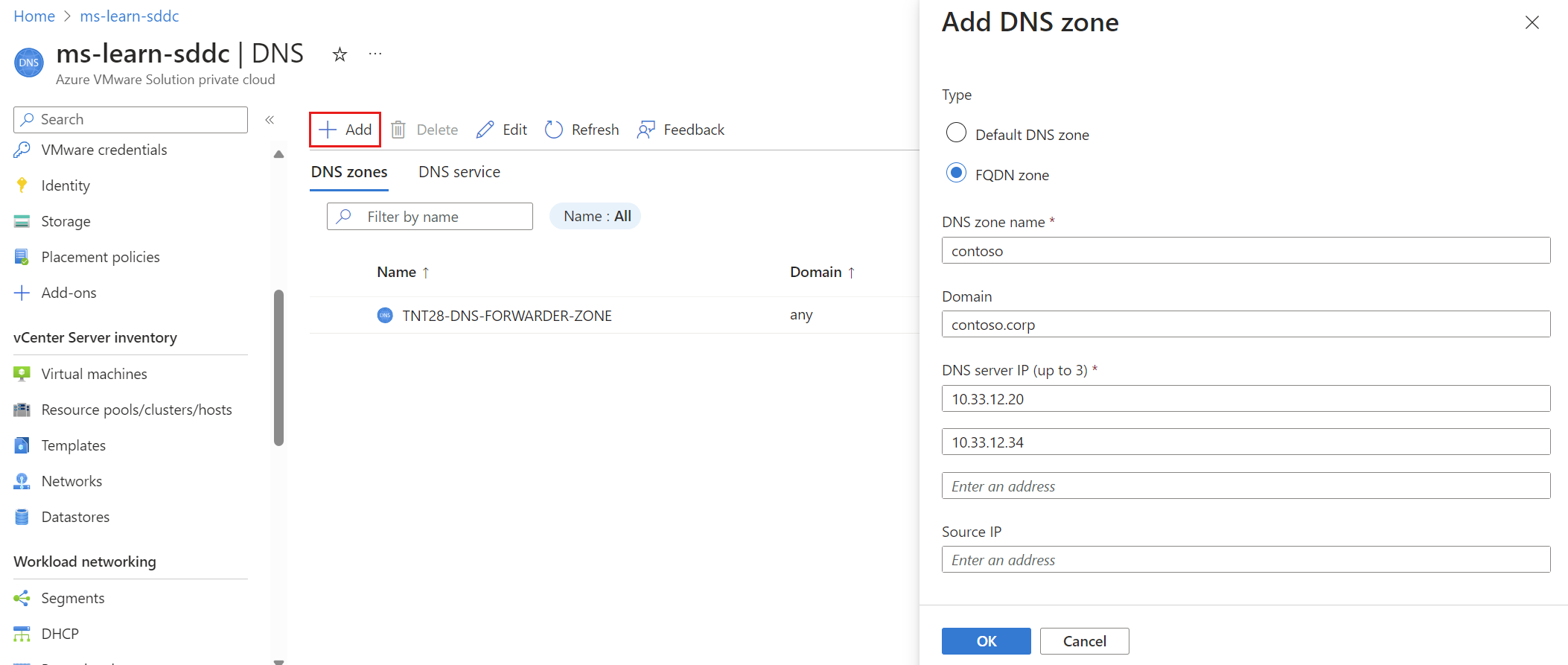

Dans votre cloud privé VMware Solution, sélectionnez Mise en réseau, DNS>Zones DNS, puis +Ajouter.

Sélectionnez Zone FQDN, fournissez un nom et jusqu’à trois adresses IP du serveur DNS au format 10.0.0.53, puis sélectionnez OK.

L’ajout de zones DNS peut prendre plusieurs minutes. Vous pouvez suivre cette progression dans Notifications. Lorsque la zone DNS est créée, un message s’affiche dans la notification.

Répétez les étapes 1 à 3 pour ajouter les autres zones de nom de domaine complet, y compris les zones de recherche inversées applicables.

Quand il reçoit une requête DNS, le redirecteur DNS compare le nom de domaine de la requête avec les noms de domaine de la zone DNS FQDN. Si une correspondance est trouvée, la requête est transférée aux serveurs DNS spécifiés dans la zone DNS FQDN. Si aucune correspondance n’est trouvée, la requête est transférée aux serveurs DNS spécifiés dans la zone DNS par défaut.

Vérifier la connectivité du réseau vSphere local au cloud privé Azure VMware Solution

Vous voyez maintenant où le circuit Azure ExpressRoute connecte les segments réseau NSX et les segments de gestion Azure VMware Solution dans le routeur de périphérie. Chaque environnement est différent. Vous devrez probablement autoriser les routes à se propager sur le réseau local.

Certains environnements ont des pare-feu qui protègent les circuits ExpressRoute. En l’absence de pare-feu, essayez d’exécuter une commande ping sur le serveur vCenter Azure VMware Solution ou une machine virtuelle sur le segment NSX à partir de votre environnement local. À partir de la machine virtuelle située sur le segment NSX, les ressources doivent pouvoir atteindre l’environnement vSphere local.

Ajouter une machine virtuelle à un segment de réseau NSX

Déployez une machine virtuelle pour tester la connectivité réseau dans le serveur vCenter Azure VMware Solution. Cette machine virtuelle permet de vérifier la connectivité réseau :

- Vers et depuis Internet.

- Vers et depuis les réseaux virtuels Azure.

- Vers et depuis les environnements locaux.

Déployez la machine virtuelle comme pour n’importe quel environnement vSphere :

- Attachez la machine virtuelle à l’un des segments de réseau que vous avez créés précédemment dans NSX Manager.

- La machine virtuelle peut recevoir une configuration réseau d’un serveur DHCP, ou vous pouvez configurer la configuration réseau de façon statique.

Tester la connectivité des segments NSX

Connectez-vous à la machine virtuelle créée à l’étape précédente et vérifiez la connectivité :

- Effectuez un test ping d’une adresse IP sur Internet.

- Accédez à un site Internet dans un navigateur web.

- Effectuez un test ping sur une machine virtuelle interne située sur le réseau virtuel Azure.

Si chaque test fonctionne, Azure VMware Solution est maintenant opérationnel. En suivant cette procédure, vous avez établi une connectivité avec un réseau virtuel Azure et Internet.