Autres considérations sur la base de référence de la sécurité

Vous devez suivre certaines autres recommandations de sécurité pour définir des contrôles opérationnels et de sécurité généraux sur votre abonnement Azure.

Recommandations de sécurité supplémentaires

Les sections suivantes décrivent des recommandations supplémentaires qui se trouvent dans CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Les étapes de base à effectuer dans le portail Azure sont fournies avec chaque recommandation. Vous devez effectuer ces étapes pour votre propre abonnement et en utilisant vos propres ressources afin de valider chaque recommandation de sécurité. Gardez à l’esprit que les options de Niveau 2 peuvent limiter certaines fonctionnalités ou activités : réfléchissez donc bien aux options de sécurité que vous décidez d’appliquer.

Définir une date d’expiration sur toutes les clés dans Azure Key Vault - Niveau 1

Outre la clé, les attributs suivants peuvent être spécifiés pour une clé dans Azure Key Vault. Dans une requête JSON, le mot clé d’un attribut et les accolades { } sont obligatoires, même si aucun attribut n’est spécifié. Par exemple, pour l’attribut facultatif IntDate, la valeur par défaut est forever. L’attribut exp (heure d’expiration) identifie l’heure à ou après laquelle la clé ne doit pas être utilisée pour une opération de chiffrement, à l’exception de certains types d’opérations dans des conditions spécifiques. Traiter l’attribut exp nécessite que la date et l’heure actuelles soient antérieures à la date et à l’heure d’expiration définies dans la valeur exp.

Nous vous conseillons d’effectuer une permutation de vos clés dans le coffre de clés, et de définir un délai d’expiration explicite pour chaque clé. Ce processus garantit que les clés ne peuvent pas être utilisées au-delà des durées de vie attribuées. Key Vault stocke et gère les secrets sous forme de séquences d’octets (8 bits), avec une taille maximale de 25 Ko pour chaque clé. Pour les données extrêmement sensibles, les clients doivent envisager des couches supplémentaires de protection des données. Un exemple serait de chiffrer les données avec une clé de protection distincte avant le stockage dans Key Vault. Effectuez les étapes suivantes pour toutes les clés dans chacun de vos coffres de clés.

Connectez-vous au portail Azure. Recherchez et sélectionnez Coffre de clés.

Sélectionnez un coffre de clés.

Dans le menu de gauche sous Objets, sélectionnez Clés.

Dans le volet Clés du coffre de clés, vérifiez que chaque clé du coffre a une Date d’expiration définie en fonction des besoins.

Si vous changez des paramètres, sélectionnez Enregistrer dans la barre de menus.

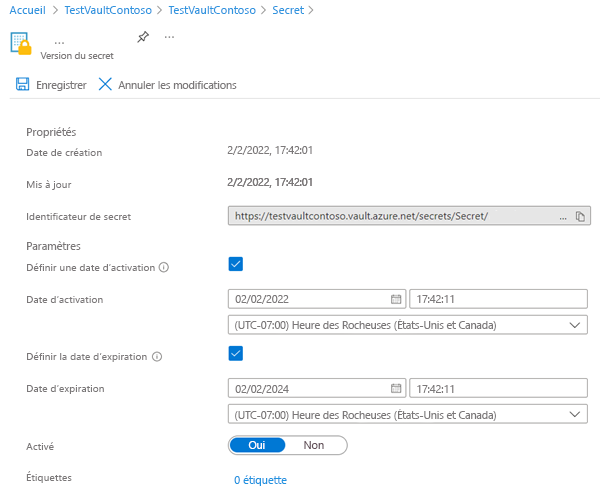

Définir une date d’expiration sur tous les secrets dans Azure Key Vault - Niveau 1

Stockez de façon sécurisée et contrôlez étroitement l’accès aux jetons, mots de passe, certificats, clés API et autres secrets. Vérifiez qu’un délai d’expiration est défini pour tous les secrets dans Azure Key Vault. Effectuez les étapes suivantes pour tous les secrets dans chacun de vos coffres de clés.

Connectez-vous au portail Azure. Recherchez et sélectionnez Coffre de clés.

Dans le menu de gauche sous Objets, sélectionnez Secrets.

Dans le volet Secrets du coffre de clés, vérifiez que chaque secret du coffre a une Date d’expiration définie en fonction des besoins.

La capture d’écran suivante illustre la définition d’une date d’expiration sur un mot de passe :

Si vous changez des paramètres, sélectionnez Enregistrer dans la barre de menus.

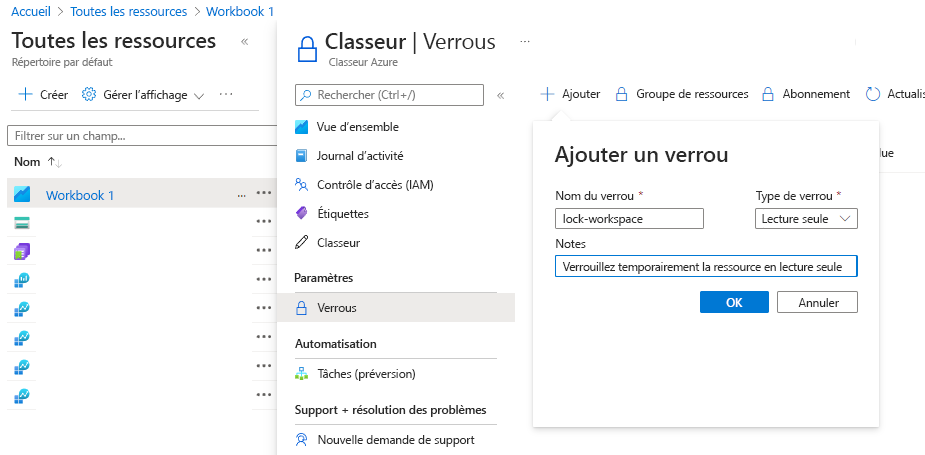

Définir des verrous de ressource pour les ressources Azure critiques - Niveau 2

En tant qu’administrateur, vous pouvez avoir besoin de verrouiller un abonnement, une ressource ou un groupe de ressources afin d’empêcher d’autres utilisateurs de supprimer ou de modifier accidentellement une ressource critique. Dans le portail Azure, les niveaux de verrou sont Lecture seule et Supprimer. Contrairement au contrôle d’accès en fonction du rôle, vous utilisez des verrous de gestion pour appliquer une restriction à tous les utilisateurs et à tous les rôles. Les verrous Azure Resource Manager s’appliquent uniquement aux opérations qui se produisent dans le plan de gestion, c’est-à-dire les opérations envoyées à https://management.azure.com. Les verrous ne limitent pas la manière dont les ressources exécutent leurs propres fonctions. Les modifications au niveau des ressources sont limitées, mais pas les opérations sur les ressources.

Conseil

Par exemple, un verrou Read-only appliqué à une instance d’Azure SQL Database vous empêche de supprimer ou de modifier la base de données. En revanche, cela ne vous empêche pas de créer, mettre à jour ou supprimer des données dans la base de données. Les transactions de données sont autorisées, car ces opérations ne sont pas envoyées à https://management.azure.com.

Effectuez les étapes suivantes pour toutes les ressources stratégiques de votre abonnement Azure.

Connectez-vous au portail Azure. Recherchez et sélectionnez Toutes les ressources.

Sélectionnez une ressource, un groupe de ressources ou un abonnement que vous souhaitez verrouiller.

Dans le menu sous Paramètres, sélectionnez Verrous.

Dans le volet Verrous, dans la barre de menus, sélectionnez Ajouter.

Dans le volet Ajouter un verrou, entrez un nom pour le verrou et sélectionnez un niveau de verrou. Si vous le souhaitez, vous pouvez ajouter des notes décrivant le verrou.

Cliquez sur OK.