Créer une base de référence pour le réseau

Par conception, les services réseau d’Azure maximisent la flexibilité, la disponibilité, la résilience, la sécurité et l’intégrité. La connectivité réseau est possible entre les ressources hébergées dans Azure, entre les ressources locales et celles hébergées dans Azure, et aussi vers et depuis Internet et Azure.

Recommandations en matière de sécurité réseau Azure

Les sections suivantes décrivent les recommandations de mise en réseau Azure qui se trouvent dans CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0. Les étapes de base à effectuer dans le portail Azure sont fournies avec chaque recommandation. Vous devez effectuer ces étapes pour votre propre abonnement et en utilisant vos propres ressources afin de valider chaque recommandation de sécurité. Gardez à l’esprit que les options de Niveau 2 peuvent limiter certaines fonctionnalités ou activités : réfléchissez donc bien aux options de sécurité que vous décidez d’appliquer.

Restreindre l’accès RDP et SSH depuis Internet - Niveau 1

Il est possible d’atteindre les machines virtuelles Azure en utilisant les protocoles RDP (Remote Desktop Protocol) et SSH (Secure Shell). Vous pouvez utiliser ces protocoles pour gérer les machines virtuelles à partir d’emplacements distants. Il s’agit de protocoles standard dans les centres de données informatiques.

Cependant, RDP et SSH peuvent être source de problèmes de sécurité quand ils sont utilisés sur Internet. En effet, les attaquants peuvent recourir à des techniques de force brute pour accéder aux machines virtuelles Azure. Quand ils y parviennent, ils peuvent utiliser votre machine virtuelle comme point de départ pour le piratage d’autres machines sur votre réseau virtuel, voire attaquer des appareils en réseau en dehors d’Azure.

Nous recommandons de désactiver l’accès direct des protocoles RDP et SSH depuis Internet pour vos machines virtuelles Azure. Effectuez les étapes suivantes pour chaque machine virtuelle dans votre abonnement Azure.

Connectez-vous au portail Azure. Recherchez et sélectionnez Machines virtuelles.

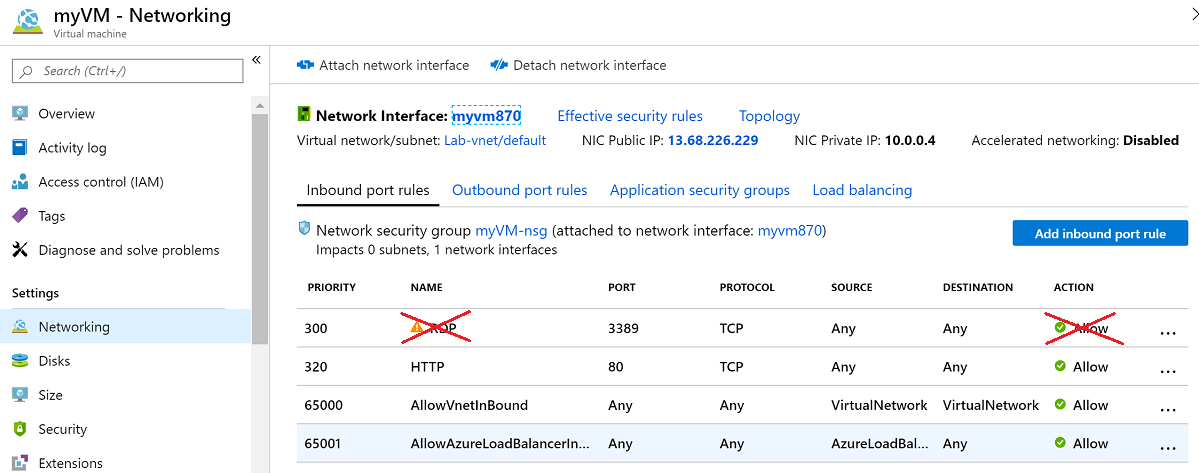

Dans le menu de gauche, sous Paramètres, sélectionnez Mise en réseau.

Dans le volet Mise en réseau, vérifiez qu’aucune règle n’a été spécifiée pour le protocole RDP dans l’onglet Règles de port d’entrée, par exemple :

port=3389, protocol = TCP, Source = Any or Internet.Vérifiez qu’aucune règle n’a été spécifiée pour le protocole SSH dans l’onglet Règles de port d’entrée, par exemple :

port=22, protocol = TCP, Source = Any or Internet.

Une fois l’accès RDP et SSH depuis Internet désactivé, vous disposez d’autres options vous permettant d’accéder à ces machines virtuelles pour la gestion à distance :

- VPN point à site

- VPN site à site

- Azure ExpressRoute

- Hôte Azure Bastion

Restreindre l’accès à SQL Server à partir d’Internet - Niveau 1

Les systèmes de pare-feu empêchent les accès non autorisés aux ressources de l'ordinateur. Si un pare-feu est activé mais n’est pas configuré correctement, les tentatives de connexion à SQL Server peuvent être bloquées.

Pour accéder à une instance de SQL Server à travers un pare-feu, vous devez configurer le pare-feu sur l’ordinateur qui exécute SQL Server. Autoriser l’entrée pour la plage d’adresses IP 0.0.0.0/0 (adresse IP de début 0.0.0.0 et adresse IP de fin 0.0.0.0) permet d’ouvrir l’accès à tout ou partie du trafic, ce qui rend la base de données SQL Server vulnérable aux attaques. Vérifiez qu’aucune base de données SQL Server n’autorise l’entrée depuis Internet. Effectuez les étapes suivantes pour chaque instance SQL Server.

Connectez-vous au portail Azure. Recherchez et sélectionnez les serveurs SQL.

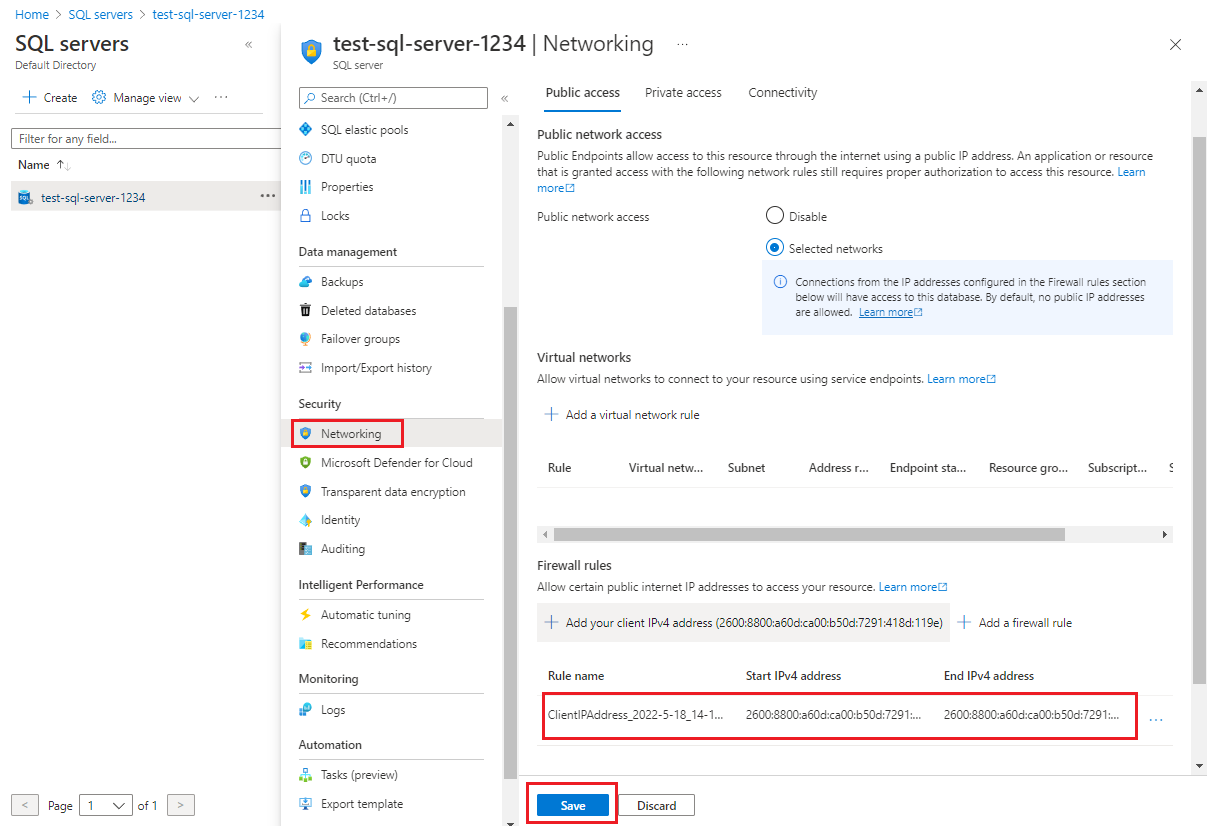

Dans le volet de menu à gauche, sous Sécurité, sélectionnez Mise en réseau.

Dans le volet Mise en réseau, sous l’onglet Accès public, vérifiez qu’une règle de pare-feu existe. Vérifiez qu’aucune règle n’a l’adresse IP de début

0.0.0.0et l’adresse IP de fin0.0.0.0, ni une autre combinaison qui autorise l’accès à des plages d’adresses IP publiques plus larges.Si vous modifiez des paramètres, sélectionnez Enregistrer.

Activer Network Watcher - Niveau 1

Les journaux de flux de groupe de sécurité réseau sont une fonctionnalité d’Azure Network Watcher qui vous donne des informations sur le trafic IP d’entrée et de sortie par le biais d’un groupe de sécurité réseau. Les journaux de flux sont écrits au format JSON et affichent ce qui suit :

- Les flux entrants et sortants, règle par règle.

- L’interface réseau (NIC) à laquelle le flux s’applique.

- Informations 5 tuples sur le flux : adresses IP source et de destination, ports source et de destination, ainsi que le protocole utilisé.

- Si le trafic était autorisé ou refusé.

- Dans la version 2, les informations de débit comme les octets et les paquets.

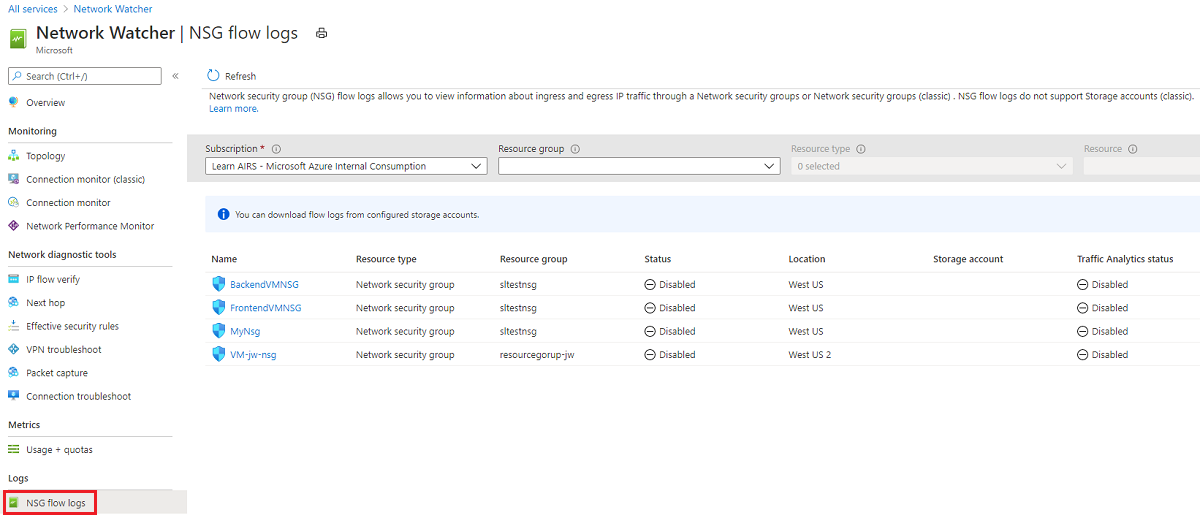

Connectez-vous au portail Azure. Recherchez et sélectionnez Network Watcher.

Sélectionnez Network Watcher pour votre abonnement et votre emplacement.

Si aucun journal de flux NSG n’existe pour votre abonnement, créez-en un.

Définir la période de conservation des journaux de flux NSG sur plus de 90 jours - Niveau 2

Network Watcher est activé automatiquement dans la région de votre réseau virtuel lorsque vous créez ou mettez à jour un réseau virtuel dans votre abonnement. Vos ressources ne sont pas affectées et aucun frais n’est évalué quand Network Watcher est automatiquement activé.

Vous pouvez utiliser les journaux de flux NSG pour vérifier la présence d’anomalies et obtenir des informations sur les violations suspectées.

Connectez-vous au portail Azure. Recherchez et sélectionnez Network Watcher.

Dans le menu de gauche, sous Journaux, sélectionnez Journaux de flux NSG.

Sélectionnez un journal de flux NSG.

Vérifiez que la Rétention (jours) est supérieure à 90 jours.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.