Créer une base de référence Microsoft Defender pour le cloud

Microsoft Defender pour le cloud fournit une gestion unifiée de la sécurité et une protection avancée contre les menaces pour les charges de travail qui s’exécutent dans Azure, en local et dans d’autres clouds. Les recommandations de Defender pour le cloud suivantes vont définir différentes stratégies de sécurité sur un abonnement Azure, si elles sont suivies. Ces stratégies définissent l’ensemble des contrôles recommandés pour vos ressources avec un abonnement Azure.

Recommandations de sécurité de Microsoft Defender pour le cloud

Les sections suivantes décrivent les recommandations de Microsoft Defender pour le cloud qui figurent dans le benchmark de sécurité du CIS Microsoft Azure Foundations v. 3.0.0. Les étapes de base à effectuer dans le portail Azure sont fournies avec chaque recommandation. Vous devez effectuer ces étapes pour votre propre abonnement et en utilisant vos propres ressources afin de valider chaque recommandation de sécurité. Gardez à l’esprit que les options de Niveau 2 peuvent limiter certaines fonctionnalités ou activités : réfléchissez donc bien aux options de sécurité que vous décidez d’appliquer.

Afficher les stratégies de sécurité intégrées de Microsoft Defender pour le cloud

Pour afficher les stratégies de sécurité Microsoft Defender pour le cloud pour votre abonnement Azure :

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Defender pour le cloud.

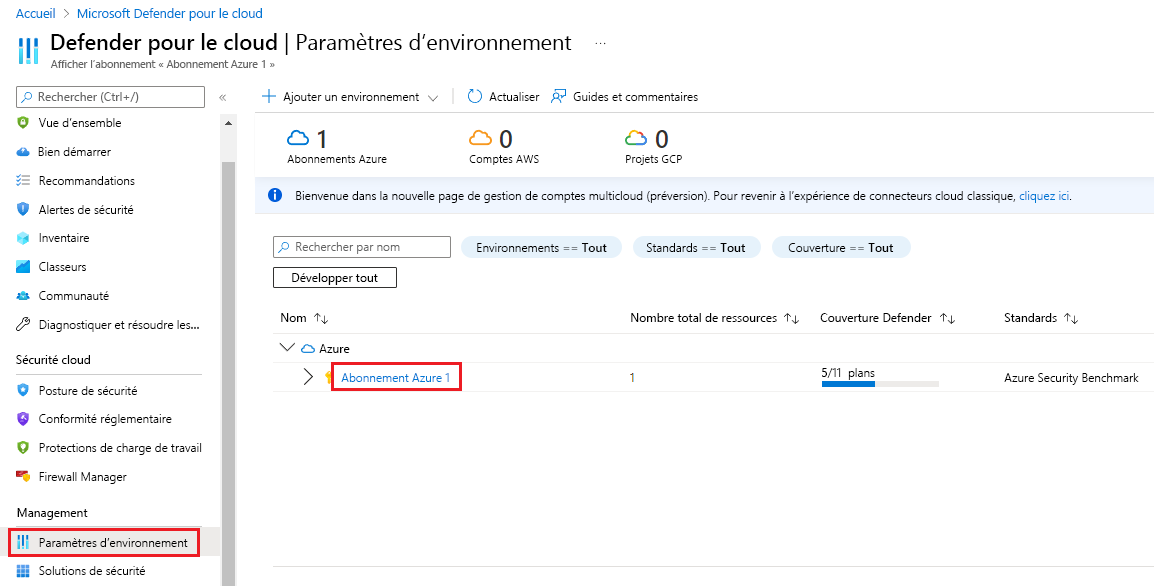

Dans le menu de gauche sous Gérer, sélectionnez Paramètres d’environnement.

Sélectionnez l’abonnement pour ouvrir le volet Paramètres de stratégie.

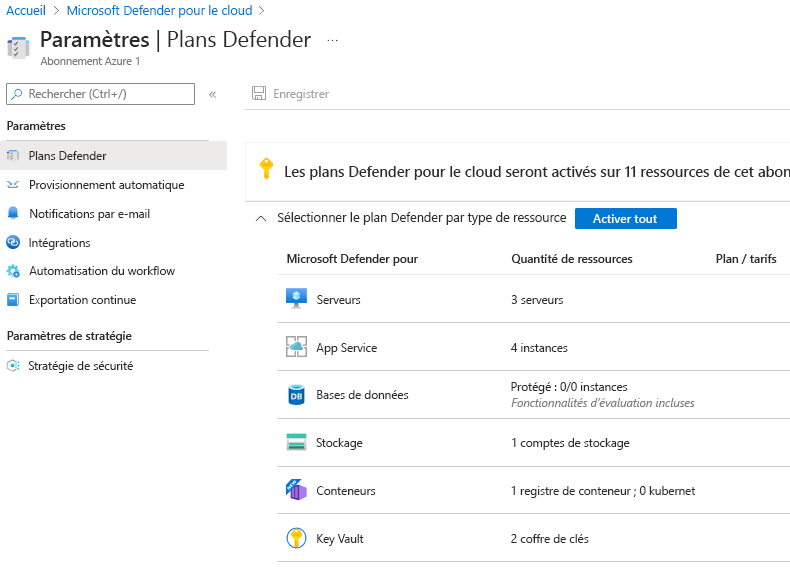

Les stratégies activées définissent les recommandations Microsoft Defender pour le cloud, comme illustré dans l’exemple suivant :

Activer les mises à jour système - Niveau 1

Microsoft Defender pour le cloud recherche tous les jours les mises à jour manquantes du système d’exploitation sur les ordinateurs et machines virtuelles Windows et Linux. Defender pour le cloud récupère une liste des mises à jour de sécurité et des mises à jour critiques disponibles auprès de Windows Update ou Windows Server Update Services (WSUS). Les mises à jour figurant dans la liste dépendent du service que vous configurez sur un ordinateur Windows. Defender pour le cloud recherche également les dernières mises à jour sur les systèmes Linux. S’il manque une mise à jour système sur votre machine virtuelle ou votre ordinateur, Defender pour le cloud vous recommande de l’appliquer.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de gauche sous Gérer, sélectionnez Paramètres d’environnement.

Sélectionnez l’abonnement.

Dans le menu de gauche, sélectionnez Stratégie de sécurité.

Sous Initiative par défaut, sélectionnez un abonnement ou un groupe d’administration.

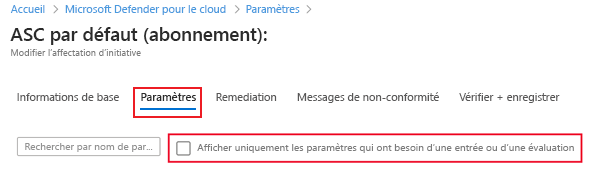

Sélectionnez l'onglet Paramètres .

Vérifiez que la case Afficher uniquement les paramètres nécessitant une entrée ou une révision n’est pas cochée.

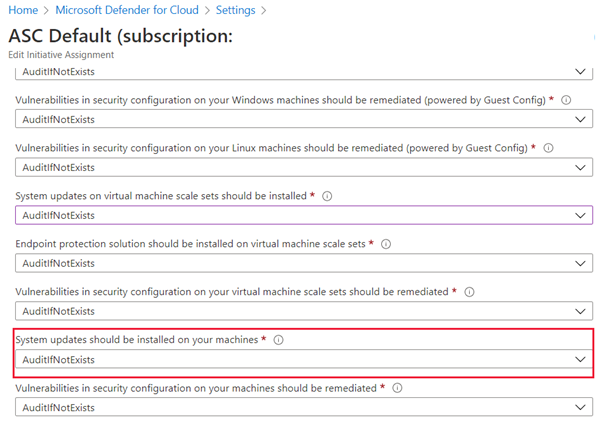

Vérifiez que Les mises à jour système doivent être installées sur vos machines est l’une des stratégies listées.

Dans l’exemple suivant, l’agent Microsoft Defender pour le cloud n’a pas été déployé sur une machine virtuelle ni une machine physique, c’est pourquoi le message AuditIfNotExists s’affiche. AuditIfNotExists active l’audit sur les ressources qui correspondent à la condition if. Si la ressource n’est pas déployée, NotExists s’affiche.

Si l’option Les mises à jour système doivent être installées sur vos machines est activée, Audit s’affiche. Si elle est déployée mais désactivée, Désactivé apparaît.

Si vous modifiez des paramètres, sélectionnez l’onglet Réviser + enregistrer, puis Enregistrer.

Activer les configurations de sécurité - Niveau 1

Microsoft Defender pour le cloud superviser les configurations de sécurité en appliquant un ensemble de plus de 150 règles recommandées pour durcir le système d’exploitation. Ces règles sont liées aux pare-feu, aux audits, aux stratégies de mot de passe, etc. Si une configuration vulnérable est trouvée sur une machine, Defender pour le cloud génère une recommandation de sécurité.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de gauche sous Gérer, sélectionnez Paramètres d’environnement.

Sélectionnez l’abonnement.

Dans le menu de gauche, sélectionnez Stratégie de sécurité.

Sous Initiative par défaut, sélectionnez un abonnement ou un groupe d’administration.

Sélectionnez l'onglet Paramètres .

Vérifiez que la stratégie Les vulnérabilités de la configuration de sécurité de vos groupes de machines virtuelles identiques doivent être corrigées figure bien parmi celles affichées.

Si vous modifiez des paramètres, sélectionnez l’onglet Réviser + enregistrer, puis Enregistrer.

Notes

Toutes les catégories de stratégie suivantes qui ont un (*) dans leur titre sont sous l’onglet Paramètres. Dans certains cas, il existe plusieurs options dans chaque catégorie.

Activer la protection de point de terminaison (*) - Niveau 1

Endpoint Protection est recommandé pour toutes les machines virtuelles.

Activer le chiffrement de disque (*) - Niveau 1

Microsoft Defender pour le cloud vous recommande d’utiliser Azure Disk Encryption si vous avez des disques de machine virtuelle Windows ou Linux. Le chiffrement de disque vous permet de chiffrer vos disques de machines virtuelles IaaS (infrastructure as a service) Windows et Linux. Le chiffrement est recommandé pour les volumes de système d’exploitation et de données de votre machine virtuelle.

Activer les groupes de sécurité réseau (*) - Niveau 1

Microsoft Defender pour le cloud vous recommande d’activer un groupe de sécurité réseau (NSG). Les groupes de sécurité réseau contiennent une liste de règles de liste de contrôle d’accès (ACL) qui autorisent ou refusent le trafic réseau à destination de vos instances de machine virtuelle dans un réseau virtuel. Des groupes de sécurité réseau peuvent être associés à des sous-réseaux ou à des instances de machine virtuelle individuelles au sein de ce sous-réseau. Quand un groupe de sécurité réseau est associé à un sous-réseau, les règles ACL s’appliquent à toutes les instances de machine virtuelle de ce sous-réseau. En outre, le trafic vers une machine virtuelle individuelle peut être limité davantage en associant un groupe de sécurité réseau directement à cette machine virtuelle.

Activer un pare-feu d’applications web (*) - Niveau 1

Microsoft Defender pour le cloud peut vous recommander d’ajouter un pare-feu d’applications web d’un partenaire Microsoft afin de sécuriser vos applications web.

Activer l’évaluation des vulnérabilités (*) - Niveau 1

L’évaluation des vulnérabilités dans Microsoft Defender pour le cloud fait partie des recommandations Defender pour le cloud sur les machines virtuelles. Si Defender pour le cloud ne trouve pas de solution d’évaluation des vulnérabilités installée sur votre machine virtuelle, il vous recommande d’en installer une. Un agent d’un partenaire, une fois installé, commence à signaler les données de vulnérabilité à la plateforme de gestion du partenaire. En retour, la plateforme de gestion du partenaire fournit des données de surveillance de l’intégrité et des vulnérabilités à Defender pour le cloud.

Activer le chiffrement du stockage (*) - Niveau 1

Lorsque le chiffrement du stockage est activé, toutes les nouvelles données dans Stockage Blob Azure et Azure Files sont chiffrées.

Activer l’accès réseau JIT (*) - Niveau 1

L’accès réseau JIT (juste-à-temps) peut être utilisé pour bloquer le trafic entrant vers vos machines virtuelles Azure. L’accès réseau JIT réduit l’exposition aux attaques tout en fournissant un accès facile pour se connecter aux machines virtuelles si nécessaire.

Activer le contrôle d’application adaptatif (*) - Niveau 1

Le contrôle d’application adaptatif est une solution d’approbation des applications de bout en bout, automatisée et intelligente proposée par Microsoft Defender pour le cloud. Il vous aide à contrôler les applications qui peuvent s’exécuter sur vos machines virtuelles Azure et non-Azure (Windows et Linux), ce qui, parmi d’autres avantages, contribue à renforcer vos machines virtuelles contre les programmes malveillants. Defender pour le cloud utilise le Machine Learning pour analyser les applications en cours d’exécution sur vos machines virtuelles. Il vous aide à appliquer les règles d’approbation spécifiques à l’aide de l’intelligence de contrôle d’application adaptatif. Cette fonctionnalité simplifie considérablement le processus de configuration et de gestion des stratégies d’approbation des applications.

Activer l’audit SQL et la détection des menaces (*) - Niveau 1

Microsoft Defender pour le cloud vous recommande d’activer l’audit et la détection des menaces pour toutes les bases de données sur vos serveurs qui exécutent Azure SQL. L’audit et la détection des menaces peuvent vous aider à respecter une conformité réglementaire, à comprendre l’activité de la base de données, et à découvrir des discordances et des anomalies susceptibles de vous alerter quant à des problèmes pour l’entreprise ou des violations de la sécurité.

Activer le chiffrement SQL (*) - Niveau 1

Microsoft Defender pour le cloud vous recommande d’activer TDE (Transparent Data Encryption) sur les bases de données SQL s’exécutant dans Azure. TDE protège vos données et vous aide à répondre aux exigences de conformité en chiffrant votre base de données, les sauvegardes associées et les journaux des transactions au repos. L’activation de TDE ne nécessite pas d’apporter des modifications à vos applications.

Définir l’e-mail et le numéro de téléphone du contact de sécurité – Niveau 1

Microsoft Defender pour le cloud vous recommande de fournir les coordonnées de contact de sécurité pour votre abonnement Azure. Microsoft utilise ces informations pour vous contacter si le Centre de réponse aux problèmes de sécurité Microsoft découvre qu’un tiers non autorisé a accédé à vos données client. Le Centre de réponse aux problèmes de sécurité Microsoft effectue certaines analyses de sécurité sur l’infrastructure et le réseau Azure, et reçoit des informations sur les menaces et des plaintes pour mauvaise utilisation provenant de tiers.

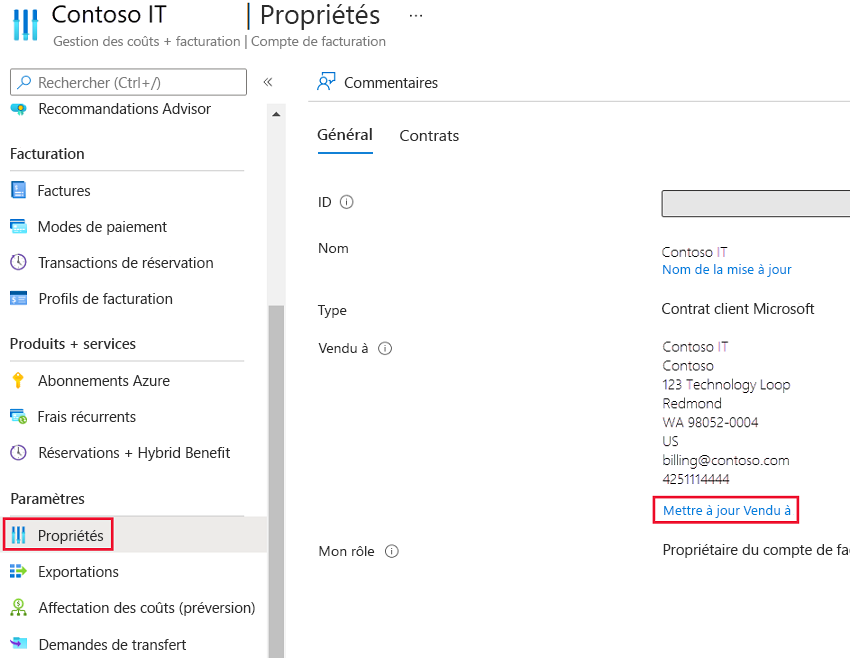

Connectez-vous au portail Azure. Recherchez et sélectionnez Gestion des coûts + facturation. En fonction de vos abonnements, le volet Vue d’ensemble ou le volet Étendues de facturation est affiché.

- Si le volet Vue d’ensemble est affiché, passez à l’étape suivante.

- Si le volet Étendues de facturation est affiché, sélectionnez votre abonnement pour accéder au volet de Vue d’ensemble.

Dans le volet Vue d’ensemble, dans le menu de gauche sous Paramètres, sélectionnez Propriétés.

Validez les coordonnées qui s’affichent. Si vous devez mettre à jour les coordonnées, sélectionnez le lien Mettre à jour Vendu à et entrez les nouvelles informations.

Si vous modifiez des paramètres, sélectionnez Enregistrer.

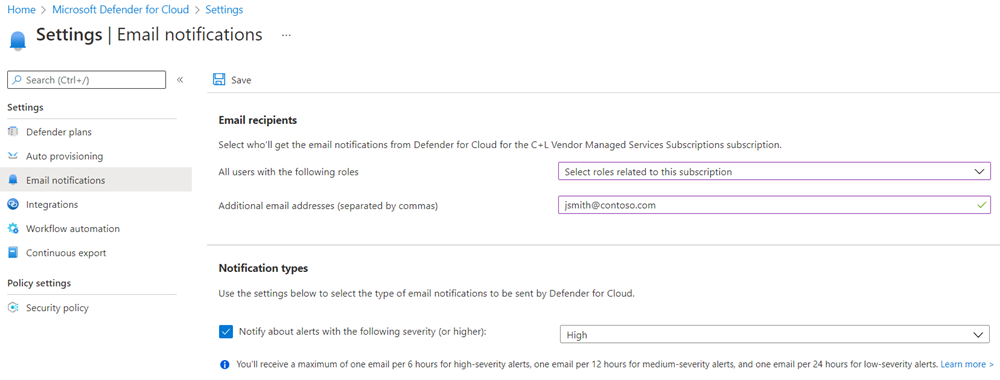

Activer M’envoyer des e-mails à propos des alertes - Niveau 1

Microsoft Defender pour le cloud vous recommande de fournir les coordonnées de contact de sécurité pour votre abonnement Azure.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de gauche sous Gérer, sélectionnez Paramètres d’environnement.

Sélectionnez l’abonnement.

Dans le menu de gauche sous Paramètres, sélectionnez Notifications par e-mail.

Dans la liste déroulante Tous les utilisateurs ayant les rôles suivants, sélectionnez votre rôle ou, dans Adresses e-mail supplémentaires (séparées par des virgules), entrez votre adresse e-mail.

Cochez la case Notifier en cas d’alerte avec la gravité suivante, sélectionnez une gravité d’alerte, puis Enregistrer.

Activer Envoyer également un e-mail aux propriétaires de l’abonnement - Niveau 1

Microsoft Defender pour le cloud vous recommande de fournir les coordonnées de contact de sécurité pour votre abonnement Azure.

Dans le volet Notifications par e-mail décrit dans la section précédente, vous pouvez ajouter d’autres adresses e-mail séparées par des virgules.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.