Exercice - Créer et configurer Front Door

Front Door écoute un point de terminaison et fait correspondre les requêtes entrantes à une route. Ensuite, il transfère ces requêtes à la meilleure origine disponible. La configuration de routage que vous définissez détermine comment Front Door traite une requête à la périphérie avant d’être transférée à l’origine.

Les informations traitées à la périphérie incluent :

- Les protocoles que la route accepte.

- Les chemins d’accès à faire correspondre.

- La redirection du trafic vers HTTPS.

- La sélection du groupe d’origines qui traite la requête.

- La définition du protocole utilisé pour transférer la requête.

- Utilisation du cache s’il est activé.

- Utilisation d’ensembles de règles pour traiter davantage une requête avant de la transférer vers l’origine.

Dans le système du service Véhicules, vous devez configurer Front Door de façon qu’il accède aux serveurs web hébergeant l’application d’obtention de cartes grises de manière privée à l’aide de Private Link. Vous devez également configurer Front Door afin qu’il accède à l’instance d’App Service hébergeant le site web de renouvellement de permis à l’aide de Private Link. Le profil Azure Front Door dispose d’un point de terminaison à deux routes, chacune configurée pour router le trafic vers le site web approprié. Enfin, vous configurez une stratégie de sécurité contenant une stratégie WAF pour protéger vos applications web contre les attaques malveillantes et les intrus.

Cet exercice vous guide tout au long de la création d’un profil Front Door, de la configuration des origines dans un groupe d’origines, de la configuration des routes et de l’application d’une stratégie de sécurité. Ensuite, vous testez chaque route afin de vérifier que Front Door gère correctement chaque requête.

Créer un Azure Front Door

Dans cette unité, vous allez créer une instance Front Door nommée vehicleFrontDoor avec la configuration suivante :

- Deux groupes d’origine. Le premier groupe d’origines contient l’adresse IP du point de terminaison de service des machines virtuelles des serveurs web. Le deuxième groupe d’origines contient l’instance App Service. Vous activez également l’accès par liaison privée à ces origines.

- Approuver les connexions de point de terminaison privé pour les serveurs web et l’instance d’App Service.

- Créer un point de terminaison dans le profil Front Door avec deux routes configurées pour diriger les requêtes vers un site web d’obtention de cartes grises et un site web de renouvellement de permis.

- Une stratégie de sécurité contenant une stratégie WAF pour bloquer les requêtes malveillantes.

Créez le profil Azure Front Door avec la commande suivante :

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorCréez le premier point de terminaison dans le profil avec la commande suivante :

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Créer des groupes d’origines et ajouter des origines

Connectez-vous au portail Azure pour terminer la configuration du profil Front Door. Veillez à utiliser le compte avec lequel vous avez activé le bac à sable.

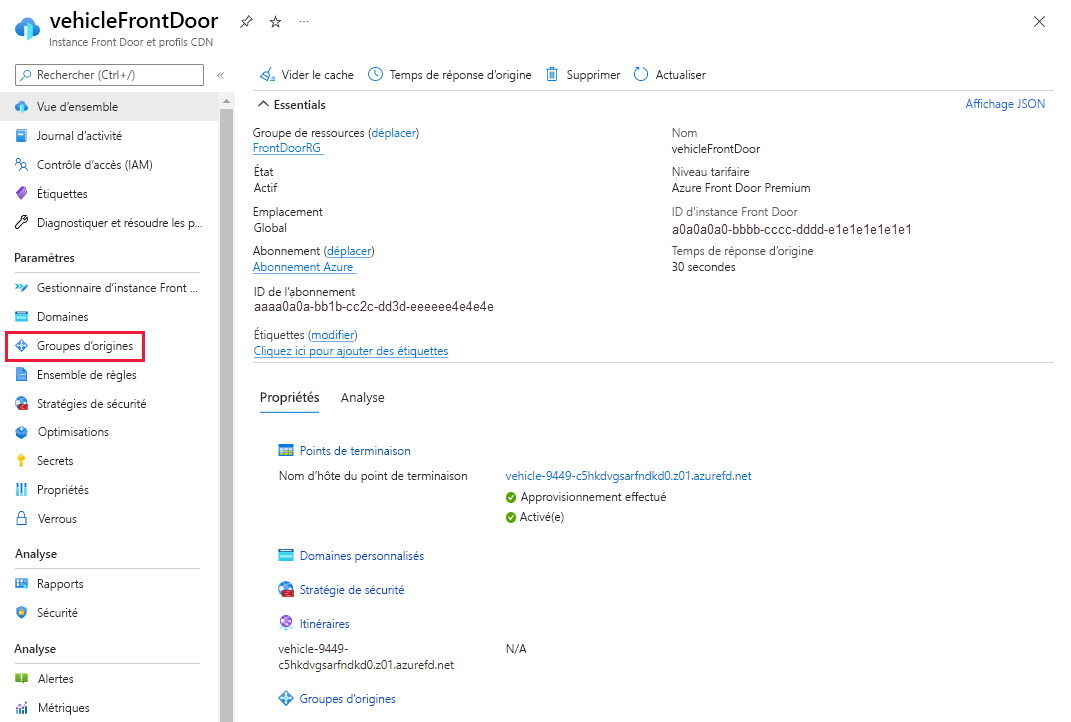

Accédez au profil Front Door

vehicleFrontDoorque vous avez créé et sélectionnez Groupes d’origine dans Paramètres dans le volet du menu gauche.

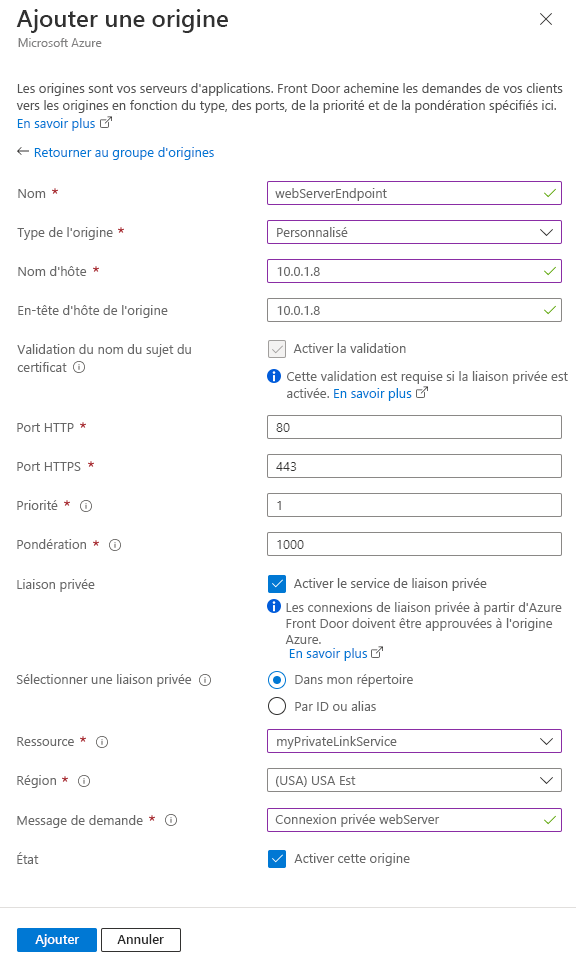

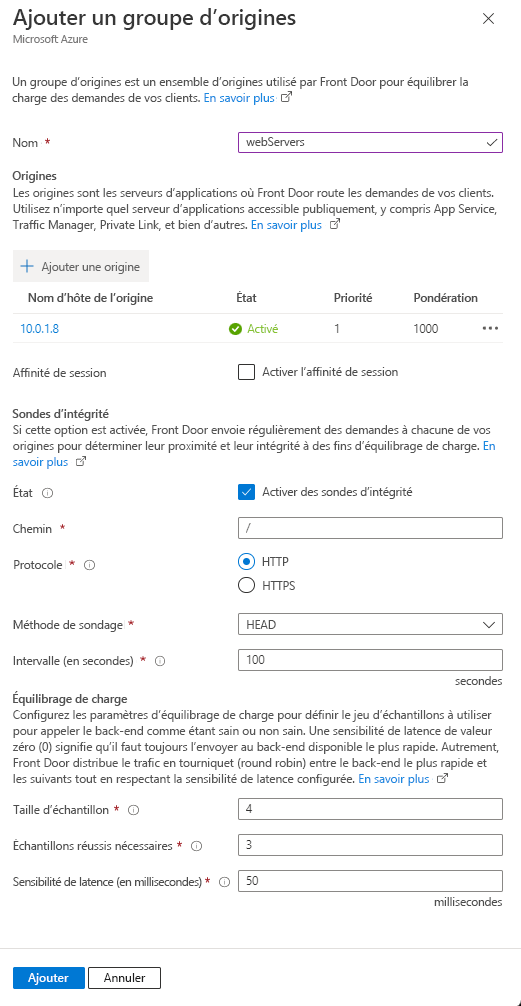

Sélectionnez + Ajouter pour créer le premier groupe d’origines. Comme nom, entrez webServers. Ensuite, sélectionnez + Ajouter une origine. Entrez ou sélectionnez les informations suivantes pour ajouter l’origine webserver :

Paramètres Valeur Nom Entrez webServerEndpoint. Type d’origine Sélectionnez Personnalisé. Nom de l’hôte Entrez 10.0.1.8. En-tête de l’hôte d’origine Ce champ est identique au nom d’hôte de cet exemple. Validation du nom du sujet du certificat Laissez activé. Obligatoire pour le service de liaison privée. Port HTTP Laissez la valeur par défaut. 80. Port HTTPS Laissez la valeur par défaut. 443. Priorité Laissez la valeur par défaut. 1. Poids Laissez la valeur par défaut. 1000. Liaison privée Cochez la case pour Activer le service de liaison privée. Sélectionner une liaison privée Sélectionnez Dans mon annuaire. Ressource Sélectionnez myPrivateLinkService. Région La région est sélectionnée automatiquement lorsque vous sélectionnez la ressource. Message de requête Entrez Connexion privée webServer. État Activez cette origine. Sélectionnez Ajouter pour ajouter l’origine au groupe d’origine. Conservez les valeurs par défaut pour le reste des paramètres du groupe d’origines. Ensuite, sélectionnez Ajouter pour créer le groupe d’origines.

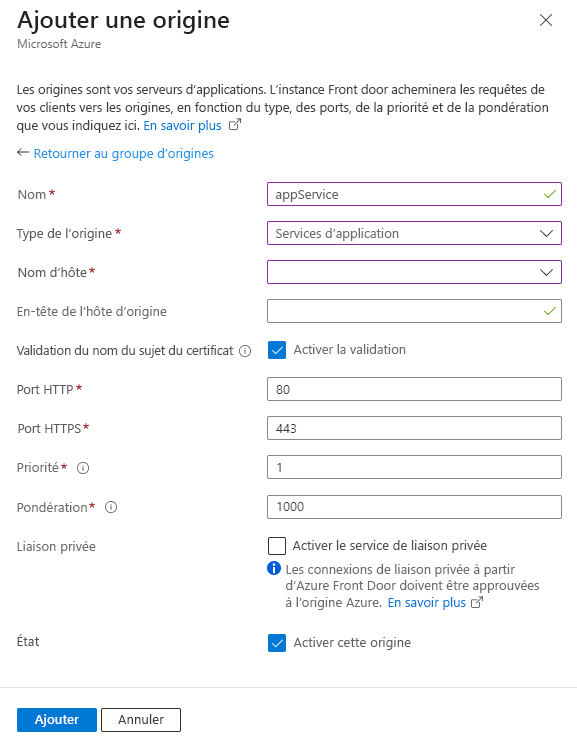

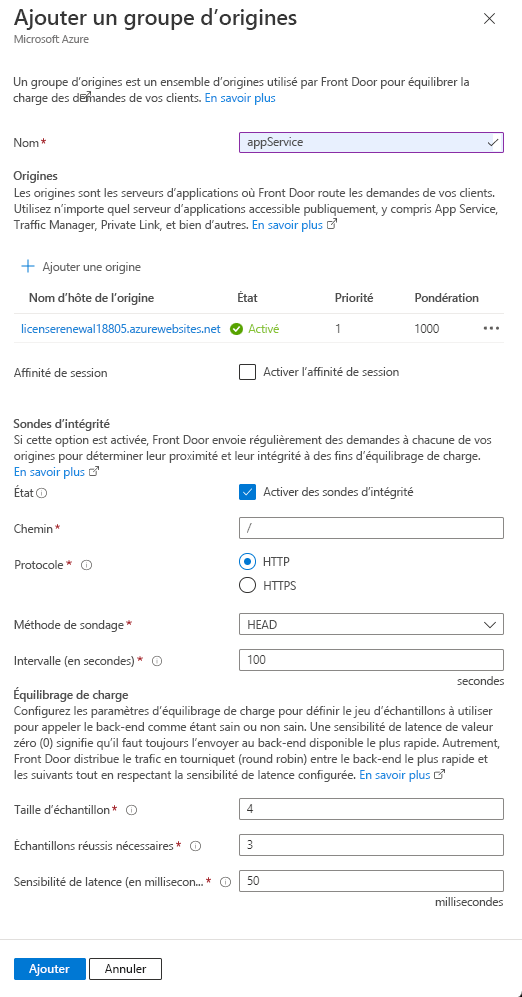

Sélectionnez + Ajouter à nouveau pour créer le deuxième groupe d’origines. Comme nom, entrez appService. Ensuite, sélectionnez + Ajouter une origine. Entrez ou sélectionnez les informations suivantes :

Paramètres Valeur Nom Entrez appService. Type d’origine Sélectionnez App Services. Nom de l’hôte Sélectionnez le site web Azure dans le menu déroulant qui commence par licenserenewal.En-tête de l’hôte d’origine Ce champ est identique au nom d’hôte de cet exemple. Validation du nom du sujet du certificat Laissez activé. Obligatoire pour le service de liaison privée. Port HTTP Laissez la valeur par défaut. 80. Port HTTPS Laissez la valeur par défaut. 443. Priorité Laissez la valeur par défaut. 1. Poids Laissez la valeur par défaut. 1000. Liaison privée Laissez la valeur par défaut. Statut Activez cette origine. Sélectionnez Ajouter pour ajouter l’origine au groupe d’origine. Conservez les valeurs par défaut pour le reste des paramètres du groupe d’origines. Ensuite, sélectionnez Ajouter pour créer le deuxième groupe d’origines.

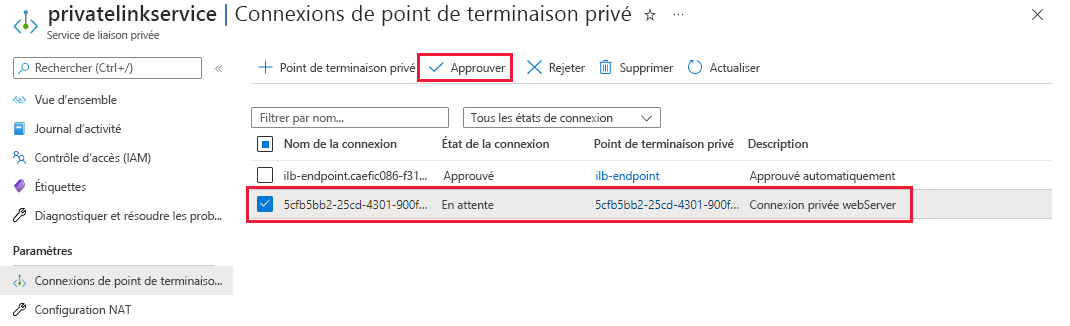

Approuver les connexions de point de terminaison privé

Après avoir activé le service de liaison privée pour les ressources d’origine, vous devez approuver la requête de connexion de point de terminaison privé pour que la connexion privée puisse être établie. Pour approuver la connectivité pour les serveurs web, recherchez la ressource de service Private Link nommée myPrivateLinkService que vous avez créée dans une unité antérieure. Sélectionnez Connexions des points de terminaison privés sous Paramètres dans le volet du menu gauche.

Sélectionnez la connexion en attente avec la description Connexion privée webServer, puis sélectionnez Approuver. Ensuite, sélectionnez Oui pour confirmer l’approbation et établir la connexion.

Vous n’avez pas besoin d’approuver le point de terminaison privé pour App Service, car la connectivité est assurée via l’Internet public.

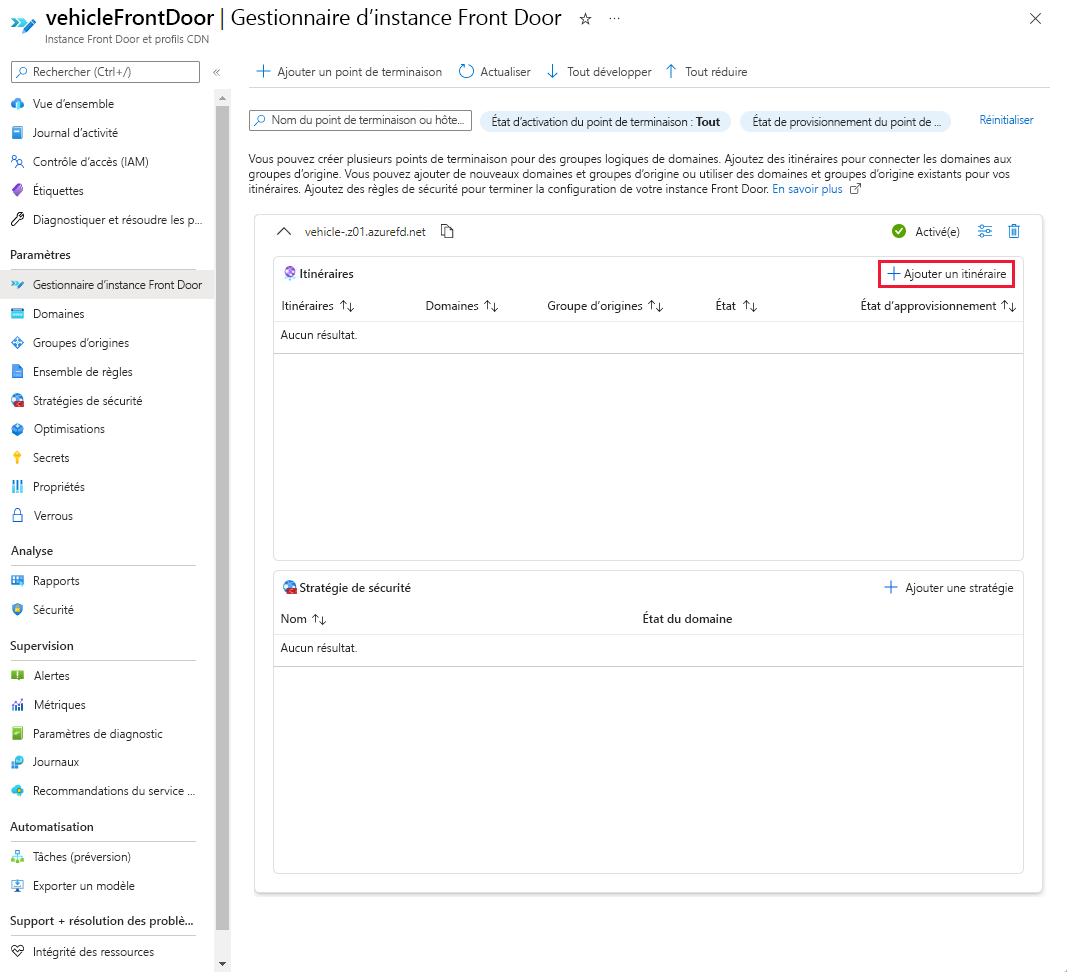

Ajouter des routes

Ici, vous ajoutez deux routes pour diriger le trafic vers le site web d’obtention de cartes grises et le site web de renouvellement de permis.

Accédez au gestionnaire Front Door pour le profil vehicleFrontDoor. Sélectionnez + Ajouter un itinéraire à partir du point de terminaison que vous avez créé à l’étape 2.

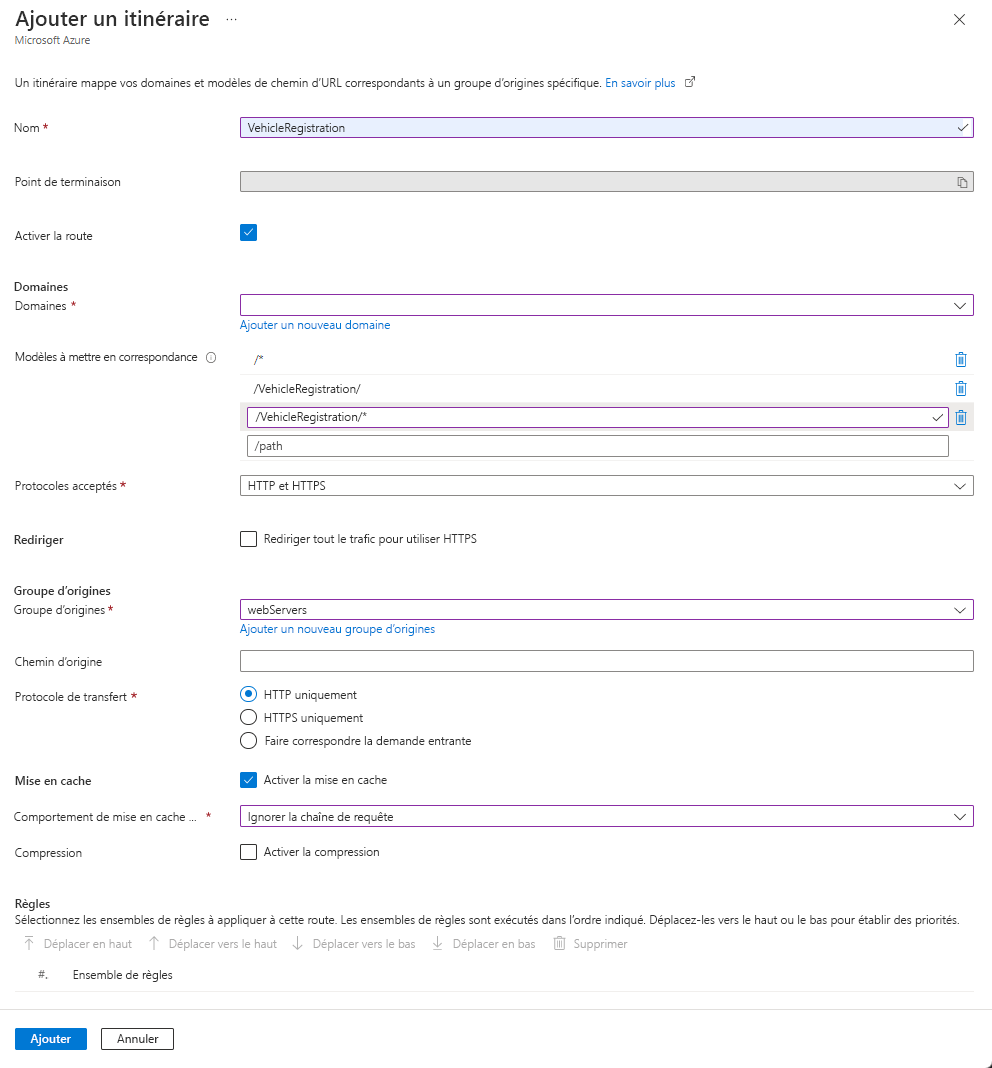

Sélectionnez ou entrez les informations suivantes, puis sélectionnez Ajouter pour créer la première route pour le site web d’obtention de cartes grises.

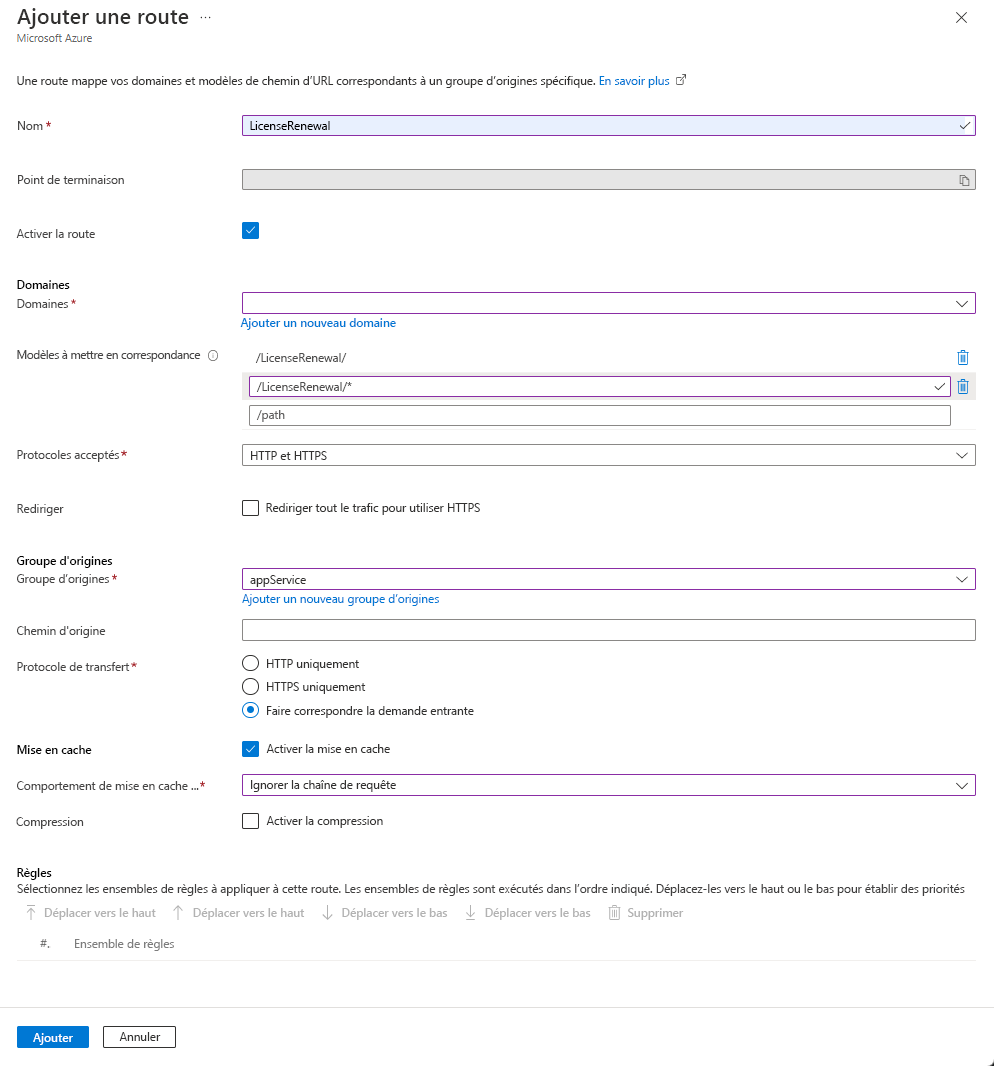

Paramètres Valeur Nom Entrez VehicleRegistration Route activée Laissez activé. Domaines Sélectionnez le seul domaine disponible dans le menu déroulant. Modèles à mettre en correspondance Entrez /VehicleRegistration,/VehicleRegistration/*et/*pour les chemins à mettre en correspondance.Protocoles acceptés Sélectionnez HTTP et HTTPS dans le menu déroulant. Rediriger Décochez Rediriger tout le trafic pour utiliser HTTPS Groupe d’origines Sélectionnez webServers dans le menu déroulant. Chemin d’accès d’origine Laisser vide. Protocole de transfert Sélectionnez HTTP uniquement. Mise en cache Cochez la case pour activer la mise en cache. Comportement de mise en cache des chaînes de requête Sélectionnez Ignorer la chaîne de requête dans le menu déroulant. Sélectionnez à nouveau + Ajouter un itinéraire afin de créer une route pour le site web de renouvellement de permis. Sélectionnez ou entrez les informations suivantes, puis sélectionnez Ajouter pour créer la deuxième route.

Paramètres Valeur Nom Entrez LicenseRenewal Route activée Laissez activé. Domaines Sélectionnez le seul domaine disponible dans le menu déroulant. Modèles à mettre en correspondance Entrez /LicenseRenewalet/LicenseRenewal/*pour les chemins à mettre en correspondance.Protocoles acceptés Sélectionnez HTTP et HTTPS dans le menu déroulant. Rediriger Décochez Rediriger tout le trafic pour utiliser HTTPS Groupe d’origines Sélectionnez appService dans le menu déroulant. Chemin d’accès d’origine Laisser vide. Protocole de transfert Sélectionnez Mettre en correspondance la demande entrante. Mise en cache Cochez la case pour activer la mise en cache. Comportement de mise en cache des chaînes de requête Sélectionnez Ignorer la chaîne de requête dans le menu déroulant.

Créer une stratégie de sécurité

Pour protéger les sites web de véhicules automobiles, vous configurez une stratégie WAF (Web Application Firewall) sur le point de terminaison en appliquant une stratégie de sécurité.

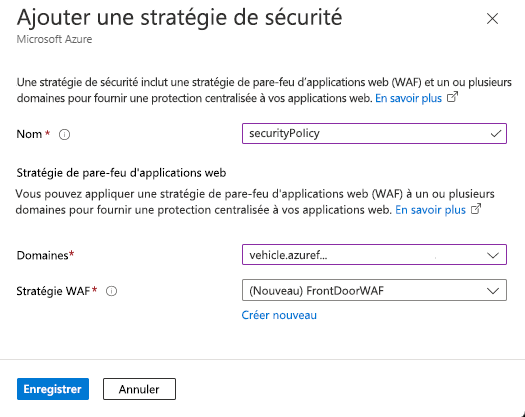

Dans le gestionnaire Front Door, sélectionnez + Ajouter une stratégie pour le point de terminaison. Entrez securityPolicy comme nom puis, dans la liste déroulante, sélectionnez le domaine.

Sélectionnez Créer pour créer une nouvelle stratégie WAF. Nommez la stratégie WAF frontdoorWAF, puis sélectionnez Enregistrer pour appliquer la stratégie WAF au point de terminaison.

Configurer une stratégie WAF

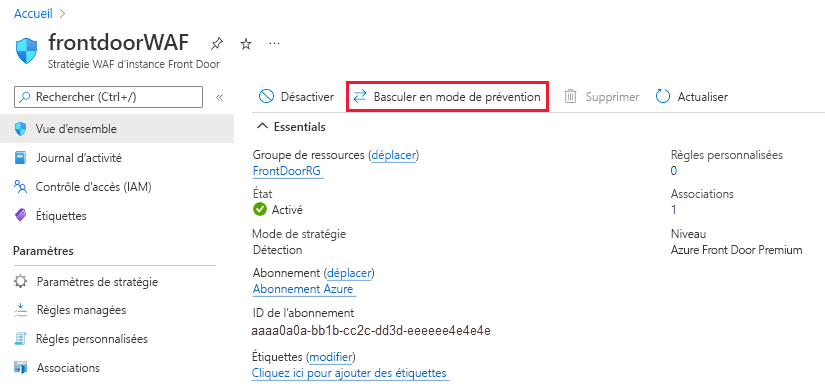

Accédez à la ressource frontdoorWAF créé à la dernière étape. Dans la Vue d’ensemble, sélectionnez Basculer vers le mode de prévention pour commencer à bloquer le trafic malveillant.

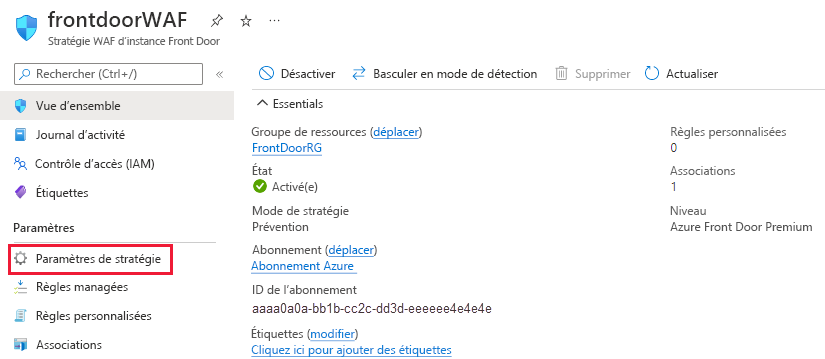

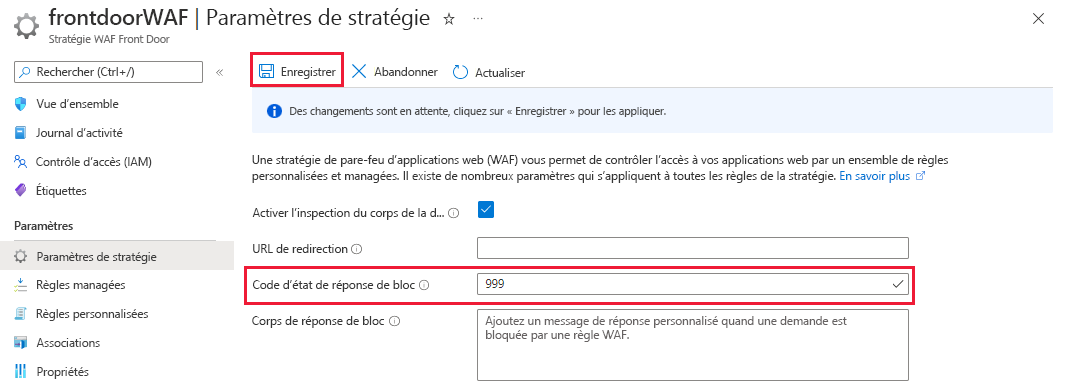

Sélectionnez Paramètres de stratégie sous Paramètres dans le volet gauche pour configurer les paramètres de stratégie pour cette stratégie WAF.

Pour déterminer rapidement si la stratégie WAF fonctionne, affectez la valeur 999 au Code d’état de la réponse de bloc, puis sélectionnez Enregistrer pour appliquer les nouveaux paramètres de stratégie.

Maintenant que le profil Front Door est configuré, il est temps de le tester en lui envoyant des requêtes.