Création et configuration de Front Door

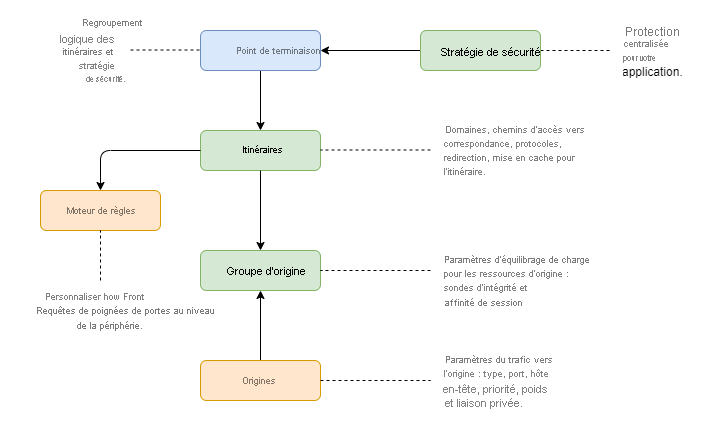

Front Door dispose de plusieurs composants qui coopèrent afin d’accélérer les requêtes vers les applications web tout en conservant la haute disponibilité à l’échelle mondiale. Examinons les différents composants du service Front Door et leur rôle dans le routage des requêtes des utilisateurs finaux.

Points de terminaison

Un point de terminaison est un regroupement logique d’une ou plusieurs routes et stratégies de sécurité associées à un domaine. Un profil de niveau Standard ou Premium peut prendre en charge plusieurs points de terminaison.

Itinéraires

Les règles de routage Front Door déterminent la façon dont chaque requête est traitée une fois qu’elle arrive à la périphérie Front Door. Une route contient des informations pour le mappage des domaines et des chemins d’URL à un groupe d’origines spécifique. Dans une route, vous pouvez configurer les protocoles utilisés pour les requêtes qui sont transférées vers l’origine. Vous pouvez également activer la mise en cache afin d’accélérer la réponse pour le contenu fréquemment demandé, et configurer des ensembles de règles qui décrivent comment gérer des types de requêtes spécifiques.

Origins

Une origine est un déploiement d’application à partir duquel Azure Front Door récupère le contenu quand la mise en cache n’est pas disponible. Front Door prend en charge les origines hébergées dans Azure, localement et dans un autre cloud. Lorsque vous définissez une origine, vous devez spécifier le type, le nom d’hôte, l’en-tête d’hôte, la validation du nom d’objet du certificat, la priorité et le poids. La définition de ces champs permet à Front Door de déterminer la ressource d’origines qui convient le mieux pour répondre aux requêtes entrantes.

Groupes d’origines

Un groupe d’origines est un ensemble d’origines recevant un trafic similaire pour son application. Ce regroupement logique d’applications peut se trouver dans la même région ou dans différentes régions. Par défaut, les requêtes sont envoyées aux origines ayant la latence la plus faible. Ce comportement peut changer en modifiant la priorité et le poids de chaque origine dans le groupe d’origines. Vous pouvez également activer l’affinité de session dans un groupe d’origines afin de veiller à ce que toutes les requêtes provenant du même utilisateur sont envoyées à la même ressource d’origine.

Moteur de règles

Un ensemble de règles est un moteur de règles personnalisé qui regroupe une combinaison de règles dans un ensemble unique. Un ensemble de règles peut être associé à plusieurs routes. Ces règles sont traitées à la périphérie Front Door avant que les requêtes soient transférées à l’origine. Une règle peut avoir jusqu’à 10 conditions de correspondance et 5 actions.

Conditions de correspondance des règles

Les conditions de correspondance identifient le type d’actions que la requête doit entreprendre. Lors de l’utilisation de plusieurs conditions de correspondance dans une règle, elles sont regroupées à l’aide d’une logique AND.

Le type de conditions de correspondance suivant peut se trouver dans un ensemble de règles :

- Filtrer les requêtes en fonction d’une adresse IP, d’un port, d’un pays ou d’une région.

- Filtrer les requêtes d’après les informations d’en-tête.

- Filtrer les requêtes provenant d’appareils mobiles ou de bureau.

- Filtrer les demandes à partir du nom de fichier de la demande et de l’extension de fichier.

- Filtrer les demandes par nom d’hôte, protocole TLS, URL de requête, protocole, chemin d’accès, chaîne de requête, arguments de publication et autres valeurs.

Actions des règles

Une action est le comportement appliqué au type de requête lorsqu’il correspond aux conditions de correspondance. Voici les actions que vous pouvez effectuer une fois qu’une requête correspond à une condition :

- Remplacement de configuration de route : pour remplacer le groupe d’origines ou la configuration de mise en cache à utiliser pour la requête.

- Modification de l’en-tête de requête : pour ajouter, remplacer ou supprimer la valeur d’en-tête dans la requête envoyée à l’origine.

- Modification de l’en-tête de réponse : pour ajouter, remplacer ou supprimer la valeur d’en-tête dans la réponse avant de la renvoyer au client.

- Redirection d’URL : pour rediriger les clients vers une nouvelle URL. Front Door envoie la réponse.

- Réécriture d’URL : pour réécrire le chemin de la requête envoyée à l’origine.

Stratégie de sécurité

Front Door prend en charge la stratégie et les règles WAF (Web Application Firewall). Une stratégie de sécurité dans un profil Front Door contient plusieurs stratégies WAF qui peuvent être utilisées pour différents domaines du profil. Les règles WAF protègent votre service web contre les attaques et vulnérabilités courantes telles que les injections SQL, les scripts intersites, les attaques Java et bien plus encore. Les fonctionnalités suivantes sont actuellement prises en charge pour WAF sur Front Door :

- Paramètres de stratégie : ils vous permettent de contrôler l’accès à vos applications web au moyen d’un ensemble de règles personnalisées et gérées.

- Règles de gestion : elles fournissent un moyen simple de déployer une solution de protection contre diverses menaces de sécurité courantes. Dans la mesure où Azure gère les ensembles de règles, les règles sont mises à jour comme il convient pour vous protéger contre les nouvelles signatures d’attaque.

- Règles personnalisées : elles vous permettent de contrôler l’accès à vos applications web en fonction des conditions que vous définissez. Une règle WAF personnalisée se compose d’un numéro de priorité, d’un type de règle, de conditions de correspondance et d’une action.

- Liste d’exclusions : elle vous permet d’omettre certains attributs de requête d’une évaluation de WAF tout en traitant normalement le reste de la requête.

- Géofiltrage : il vous permet de restreindre l’accès à votre application web par pays/région.

- Protection bot : elle fournit des règles de bot afin d’identifier les bons bots et de vous protéger contre les bots malveillants.

- Restriction IP : elle vous permet de contrôler l’accès à vos applications web en spécifiant une liste d’adresses IP ou des plages d’adresses IP.

- Limitation du débit : une règle personnalisée de limitation du débit contrôle l’accès en fonction de conditions de correspondance et du débit des requêtes entrantes.

- Réglage : il vous permet de paramétrer les règles WAF en fonction des besoins de votre application et des exigences en matière de WAF de votre organisation. Les fonctions de réglage que vous pouvez vous attendre à voir sont la définition d’exclusions de règles, la création de règles personnalisées et la désactivation de règles.

- Monitoring et journalisation : le monitoring et la journalisation sont fournies via l’intégration avec Azure Monitor et ses journaux.

Niveaux de Front Door

Front Door a trois niveaux : Classic, Standard et Premium. Chaque niveau prend en charge de nombreuses fonctionnalités et optimisations. Le niveau Standard est optimisé pour la distribution de contenu, tandis que le niveau Premium est optimisé pour la sécurité. Consultez le tableau suivant pour obtenir la liste complète des fonctionnalités prises en charge par chaque niveau.

Comparaison des fonctionnalités entre les niveaux

| Fonctionnalités et optimisation | Standard | Premium | Classique |

|---|---|---|---|

| Remise de fichiers statiques | Oui | Oui | Oui |

| Remise de site dynamique | Oui | Oui | Oui |

| Domaines personnalisés | Oui - Validation de domaine basée sur un enregistrement TXT DNS | Oui - Validation de domaine basée sur un enregistrement TXT DNS | Oui - Validation basée sur CNAME |

| Gestion du cache (vidage, règles et compression) | Oui | Oui | Oui |

| Équilibrage de charge d’origin | Oui | Oui | Oui |

| Routage basé sur le chemin | Oui | Oui | Oui |

| Moteur de règles | Oui | Oui | Oui |

| Variable de serveur | Oui | Oui | Non |

| Expression régulière dans le moteur de règles | Oui | Oui | Non |

| Mesures étendues | Oui | Oui | Non |

| Analyses avancées/rapports intégrés | Oui | Oui - comprend le rapport WAF | Non |

| Journaux bruts - journaux d’accès et journaux WAF | Oui | Oui | Oui |

| Journal des sondes d’intégrité | Oui | Oui | Non |

| Règles personnalisées du pare-feu d’applications web | Oui | Oui | Oui |

| Ensemble de règles managées Microsoft | Non | Oui | Oui - Seul l’ensemble de règles par défaut 1.1 ou inférieur |

| Protection des bots | Non | Oui | Non |

| Prise en charge des liaisons privées | Non | Oui | Non |

| Prix simplifié (base + utilisation) | Oui | Oui | Non |

| Intégration d’Azure Policy | Oui | Oui | Non |

| Intégration des conseils Azure | Oui | Oui | Non |

Créer et configurer un profil

Vous pouvez créer et configurer une instance Front Door à l’aide du portail Azure, d’Azure PowerShell ou de l’interface Azure CLI. Pour Azure CLI, utilisez la commande az afd profile create pour créer un profil. Si vous préférez PowerShell, vous pouvez utiliser l’applet de commande New-AzFrontDoor. Vous pouvez effectuer la plupart des opérations à partir du gestionnaire Front Door à l’aide du portail Azure.

Nous allons créer et configurer un profil Front Door pour les sites web du service de véhicules automobiles déployés précédemment.