Connectez vos comptes GCP

L’intégration de votre compte GCP dans Microsoft Defender pour le cloud, intègre GCP Security Command et Defender pour le cloud. Defender pour le cloud offre ainsi une visibilité et une protection dans ces deux environnements cloud afin de fournir :

Détection des erreurs de configuration de sécurité

Une seule vue montrant les recommandations de Defender pour le cloud et les résultats de GCP Security Command Center

L’incorporation de vos ressources GCP dans les calculs de degré de sécurisation de Defender pour le cloud

L’intégration des recommandations de GCP Security Command Center basées sur la norme CIS dans le tableau de bord de conformité réglementaire de Defender pour le cloud

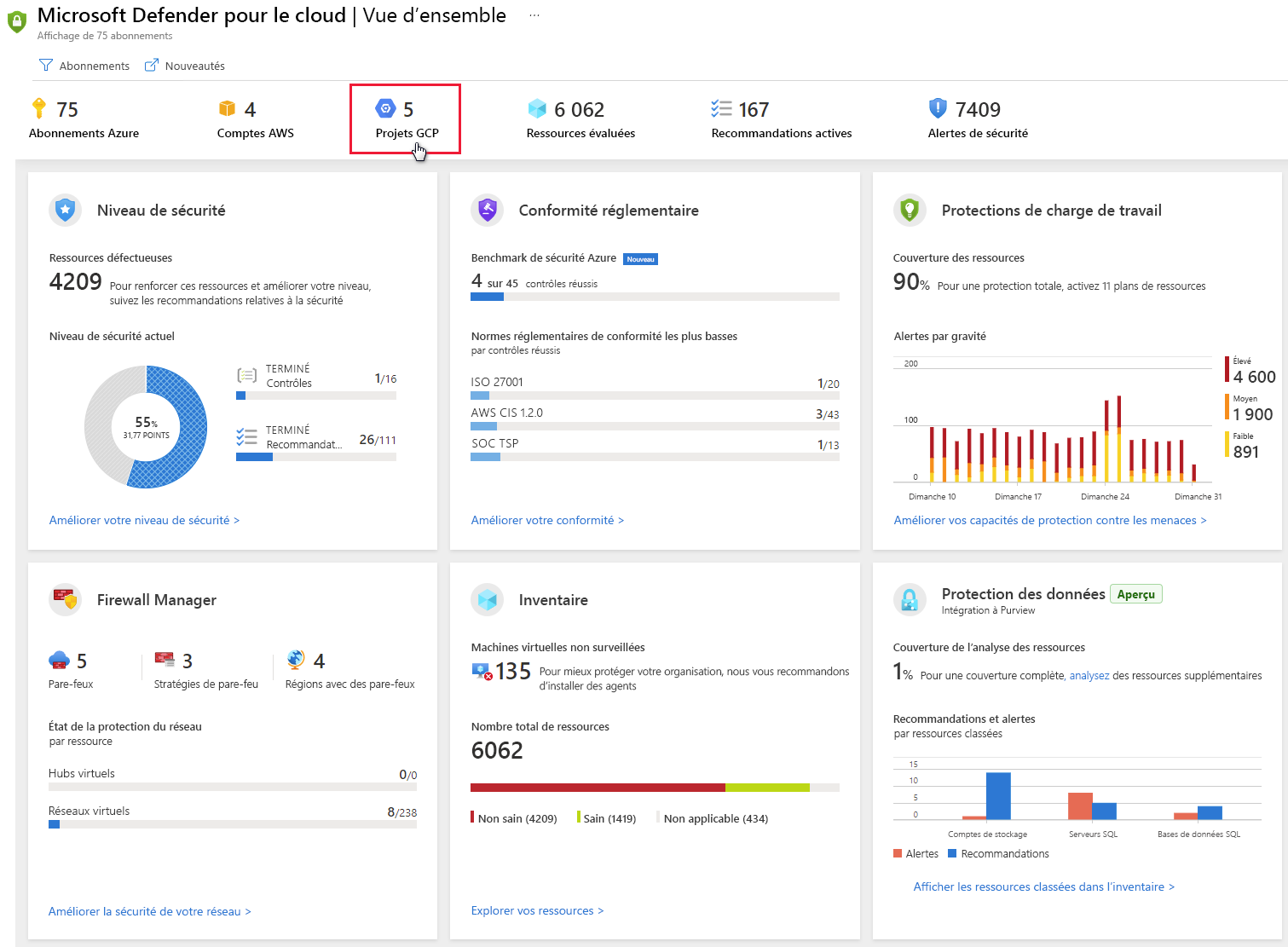

Dans la capture d’écran ci-dessous, vous pouvez voir les projets GCP affichés dans le tableau de bord de présentation de Defender pour le cloud.

Suivez les étapes ci-dessous pour créer votre connecteur cloud GCP.

Configurer la sécurité de GCP et Command Center avec Security Health Analytics

Pour tous les projets GCP de votre organisation, vous devez également :

Configurer GCP Security Command Center à l’aide de ces instructions de la documentation de GCP.

Activer Security Health Analytics à l’aide de ces instructions de la documentation de GCP.

Vérifiez que des données sont transmises à Security Command Center.

Les instructions de connexion de votre environnement GCP pour la configuration de sécurité suivent les recommandations de Google pour l’utilisation des recommandations de configuration de la sécurité. L’intégration s’appuie sur Google Security Command Center et consomme des ressources supplémentaires susceptibles d’avoir un impact sur votre facturation.

Lorsque vous activez pour la première fois Security Health Center, plusieurs heures peuvent être nécessaires pour que les données soient disponibles.

Activer l’API GCP Security Command Center

À partir de la bibliothèque d’API de Google Cloud Console, sélectionnez le projet que vous souhaitez connecter à Azure Security Center.

Dans la bibliothèque d’API, recherchez et sélectionnez API Security Command Center.

Sur la page de l’API, sélectionnez ACTIVER.

Créer un compte de service dédié pour l’intégration de la configuration de la sécurité

Dans la console GCP, sélectionnez le projet que vous souhaitez connecter à Security Center.

Dans le menu de navigation, sous les options IAM et admin, sélectionnez Comptes de service.

Sélectionnez CRÉER LE COMPTE DE SERVICE.

Entrez un nom de compte, puis sélectionnez Créer.

Spécifiez le Rôle comme Visionneuse d’administration de Security Center, puis sélectionnezContinuer.

La section Accorder aux utilisateurs l’accès à ce compte de service est facultative. Sélectionnez Terminé.

Copiez la valeur E-mail du compte de service créé, puis enregistrez-la pour une utilisation ultérieure.

Dans le menu de navigation, sous les options IAM et admin, sélectionnez IAM

Basculez vers le niveau de l’organisation.

Sélectionnez AJOUTER.

Dans le champ Nouveaux membres, collez la valeur E-mail que vous avez copiée précédemment.

Spécifiez le rôle Visionneuse d’administration de Security Center, puis sélectionnez Enregistrer.

Créer une clé privée pour le compte de service dédié

Passez au niveau du projet.

Dans le menu de navigation, sous les options IAM et admin, sélectionnez Comptes de service.

Ouvrez le compte de service dédié et sélectionnez Modifier.

Dans la section Clés, sélectionnez Ajouter une clé, puis Créer une nouvelle clé.

Sur l’écran Créer une clé privée, sélectionnez JSON, puis sélectionnez CRÉER.

Enregistrez ce fichier JSON pour une utilisation ultérieure.

Connecter GCP à Defender pour le cloud

Dans le menu de Defender pour le cloud, sélectionnez Connecteurs cloud.

Sélectionnez Ajouter un compte GCP.

Dans la page d’intégration, effectuez les opérations suivantes, puis sélectionnez Suivant.

Validez l’abonnement choisi.

Dans le champ Nom d'affichage, entrez un nom pour le connecteur.

Dans le champ ID d’organisation, entrez l’ID de votre organisation.

Dans le champ Fichier de clé privée, recherchez le fichier JSON que vous avez téléchargé à l'étape précédente. Créer une clé privée pour le compte de service dédié.

Confirmation

Lorsque le connecteur est correctement créé et que le GCP Security Command Center a été configuré correctement :

La norme CIS GCP s’affiche dans le tableau de bord de conformité réglementaire de Defender pour le cloud.

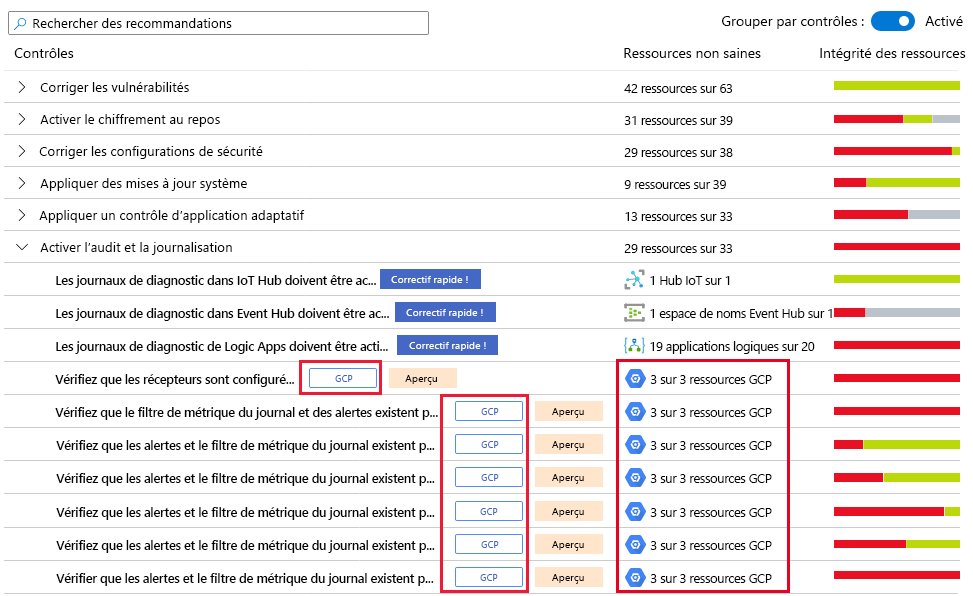

Les recommandations de sécurité pour vos ressources GCP apparaîtront dans le portail du Security Center et dans le tableau de bord de conformité réglementaire 5 à 10 minutes après la fin de l'intégration :