Connectez vos comptes AWS

L’intégration de votre compte AWS dans Microsoft Defender pour le cloud, intègre AWS Security Hub et Defender pour le cloud. Defender pour le cloud offre ainsi une visibilité et une protection dans ces deux environnements cloud dans le but de fournir :

Le provisionnement automatique des agents (Defender pour le cloud utilise Azure Arc pour déployer l’agent Log Analytics sur vos instances AWS)

Gestion des stratégies

Gestion des vulnérabilités

Détection de point de terminaison et réponse incorporée (EDR)

Détection des erreurs de configuration de sécurité

Une vue unique présentant les recommandations de Defender pour le cloud et les découvertes d’AWS Security Hub

L’incorporation de vos ressources AWS dans les calculs de score sécurisés de Defender pour le cloud

Évaluations de conformité réglementaire de vos ressources AWS

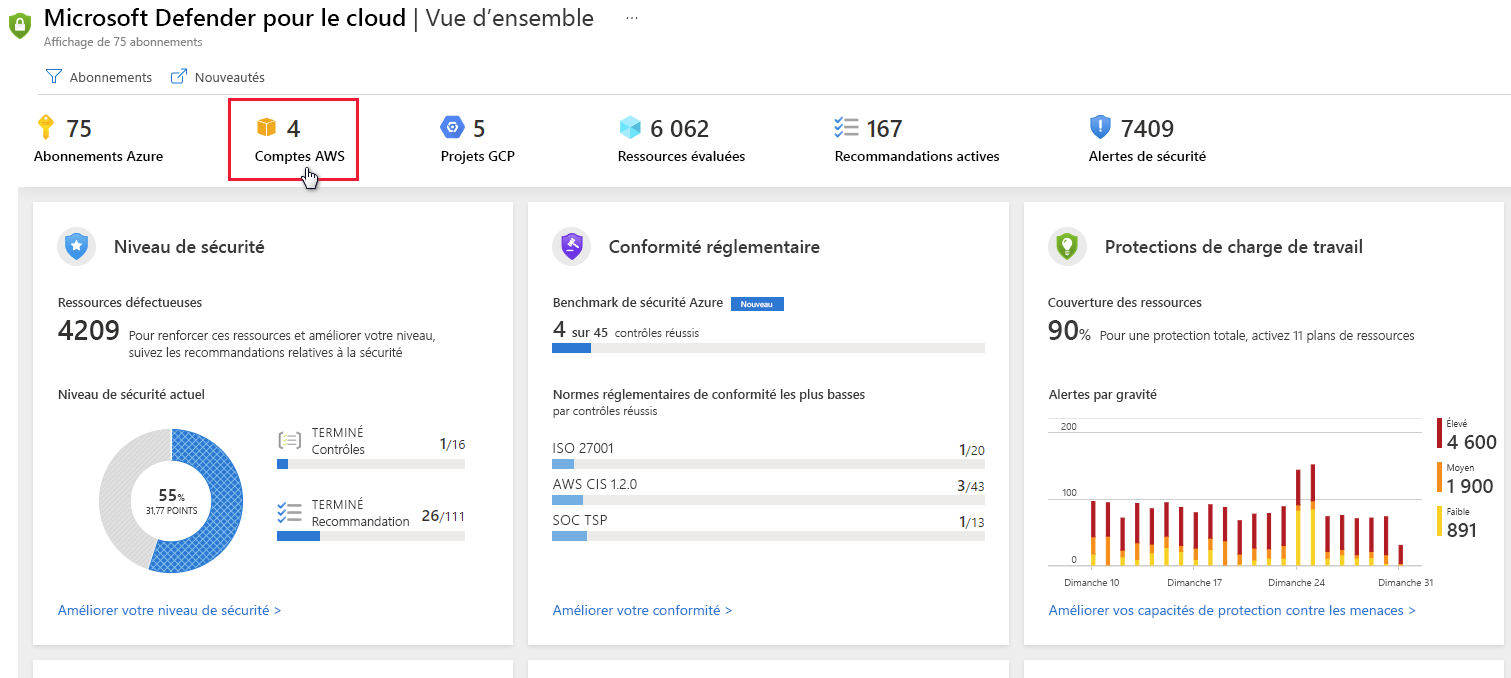

Dans la capture d’écran ci-dessous, vous pouvez voir les comptes AWS affichés dans le tableau de bord de vue d’ensemble de Security Center.

Suivez les étapes ci-dessous pour créer votre connecteur cloud AWS.

Configurer AWS Security Hub :

Pour afficher les recommandations de sécurité pour plusieurs régions, répétez les étapes suivantes pour chaque région concernée. Si vous utilisez un compte principal AWS, répétez les trois étapes suivantes pour configurer le compte principal et tous les comptes de membres connectés dans toutes les régions concernées

Activez Configuration d’AWS.

Activer AWS Security Hub.

Vérifiez que des données sont transmises à Security Hub.

Lorsque vous activez Security Hub pour la première fois, plusieurs heures peuvent être nécessaires pour que les données soient disponibles.

Configurer l’authentification pour Security Center dans AWS

Il existe deux façons d’autoriser Defender pour le cloud à s’authentifier auprès de AWS :

Créer un rôle IAM pour Defender pour le cloud : il s’agit de la méthode la plus sécurisée et donc de celle qui est recommandée

Utilisateur AWS pour Defender pour le cloud : option moins sécurisée si IAM n’est pas activé

Créer un rôle IAM pour Defender pour le cloud :

Depuis votre console Amazon Web Services, sous Security, Identity & Compliance (Sécurité, identité et conformité), sélectionnez IAM.

Sélectionnez Rôles et Créer un rôle.

Sélectionnez Another AWS account (Autre compte AWS).

Entrez les informations suivantes :

ID de compte : entrez l’ID de compte Microsoft (158177204117) comme indiqué sur la page du connecteur AWS dans Security Center.

Exiger un ID externe : doit être sélectionné

ID externe : entrez l’ID d’abonnement comme indiqué sur la page du connecteur AWS dans Security Center

Sélectionnez Suivant.

Dans la section Attacher des stratégies d’autorisation, sélectionnez les stratégies suivantes :

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Ajoutez des étiquettes si vous le souhaitez. L’ajout d’étiquettes à l’utilisateur n’affecte pas la connexion.

Sélectionnez Suivant.

Dans la liste Rôles, choisissez le rôle que vous avez créé

Enregistrez le Nom de ressource Amazon (ARN) pour plus tard.

Configurer l’agent SSM

AWS Systems Manager est requis pour l’automatisation des tâches entre vos ressources AWS. Si vos instances EC2 ne disposent pas de l’agent SSM, suivez les instructions correspondantes d’Amazon :

Satisfaire les prérequis Azure Arc

Vérifiez que les fournisseurs de ressources Azure appropriés sont enregistrés :

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Créez un principal de service pour une intégration à grande échelle. En tant que propriétaire de l’abonnement que vous souhaitez utiliser pour l’intégration, créez un principal de service pour l’intégration d’Azure Arc, comme décrit dans Créer un principal de service pour une intégration à grande échelle.

Connecter AWS à Defender pour le cloud

À partir du menu de Defender pour le cloud, sélectionnez Solutions de sécurité, puis sélectionnez Connecteurs multicloud.

Sélectionnez Ajouter un compte AWS.

Configurez les options dans l’onglet Authentification AWS :

Entrez un nom d’affichage pour le connecteur.

Confirmez que l’abonnement est correct. Il s’agit de l’abonnement qui comprend le connecteur et les recommandations d’AWS Security Hub.

Selon l'option d'authentification que vous avez choisie à l'étape 2. Configurez l’authentification pour Security Center dans AWS :

- Sélectionnez Prendre le rôle et collez l’ARN obtenu à partir de Créer un rôle IAM pour Security Center. Collage du fichier ARN dans le champ approprié de l’Assistant de connexion AWS sur le portail Azure

or

- Sélectionnez Informations d’identification et collez la clé d’accès et la clé secrète à partir du fichier .csv que vous avez enregistré dans Créer un utilisateur AWS pour Security Center.

Sélectionnez Suivant.

Configurez les options dans l’onglet Configuration d’Azure Arc :

Defender pour le cloud découvre les instances EC2 dans le compte AWS connecté et utilise SSM pour les intégrer à Azure Arc.

Sélectionnez le groupe de ressources et la région Azure à laquelle les services AWS EC2 découverts seront intégrés dans l’abonnement sélectionné.

Entrez l’ID du principal du service et la clé secrète du client du principal du service pour Azure Arc, comme décrit dans Créer un principal de service pour l’intégration à l’échelle

Si la machine se connecte à Internet via un serveur proxy, spécifiez l’adresse IP du serveur proxy ou le nom et le numéro de port que la machine utilise pour communiquer avec le serveur proxy. Entrez la valeur au format http://<URL_proxy>:<port_proxy>

Sélectionnez Revoir + créer.

Afficher le résumé des informations

Les sections Étiquettes répertorient toutes les étiquettes Azure qui seront automatiquement créées pour chaque EC2 intégré, avec leurs propres détails correspondants pour les reconnaître facilement dans Azure.

Confirmation

Quand le connecteur est correctement créé et qu’AWS Security Hub a été configuré correctement :

Defender pour le cloud analyse l’environnement pour les instances AWS EC2 en les intégrant à Azure Arc, ce qui permet d’installer l’agent Log Analytics et de fournir des recommandations en matière de protection contre les menaces et en matière de sécurité.

Le service ASC analyse les nouvelles instances AWS EC2 toutes les 6 heures et les intègre en fonction de la configuration.

Le standard AWS CIS s’affichera dans le tableau de bord de conformité réglementaire de Defender pour le cloud.

Si la stratégie Security Hub est activée, des recommandations s’afficheront dans le portail Defender pour le cloud. Le tableau de bord de conformité aux réglementations apparaîtra 5 à 10 minutes après la fin de l’intégration.