Déterminer les règles de sécurité effectives du groupe de sécurité réseau.

Chaque groupe de sécurité réseau et ses règles de sécurité définies sont évalués indépendamment. Azure traite les conditions de chaque règle définie pour chaque machine virtuelle de votre configuration.

- Pour le trafic entrant, Azure traite d’abord les règles de sécurité du groupe de sécurité réseau de tous les sous-réseaux associés, puis de toutes les interfaces réseau associées.

- Pour le trafic sortant, le processus est inversé. Azure évalue d’abord les règles de sécurité des groupes de sécurité réseau de toutes les interfaces réseau associées, puis des sous-réseaux associés.

- Pour le processus d’évaluation du trafic entrant et sortant, Azure vérifie également comment appliquer les règles pour le trafic interne au sous-réseau.

La façon dont Azure applique vos règles de sécurité définies pour une machine virtuelle détermine l’effectivité générale de vos règles.

Ce qu’il faut savoir sur les règles de sécurité effectives

Voyons comment les règles de groupe de sécurité réseau sont définies et traitées au sein d’un réseau virtuel pour produire les règles effectives.

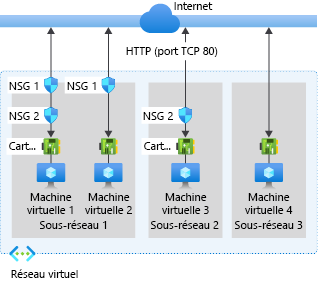

Prenez la configuration de réseau virtuel suivante qui montre des groupes de sécurité réseau (NSG) contrôlant le trafic vers des machines virtuelles. La configuration nécessite des règles de sécurité pour gérer le trafic réseau à destination et en provenance d’Internet sur le port TCP 80 via l’interface réseau.

Dans cette configuration de réseau virtuel, il y a trois sous-réseaux. Le sous-réseau 1 contient deux machines virtuelles : VM 1 et VM 2. Les sous-réseaux 2 et 3 contiennent chacun une machine virtuelle : VM 3 et VM 4, respectivement. Chaque machine virtuelle a une carte d’interface réseau.

Azure évalue chaque configuration NSG pour déterminer les règles de sécurité effectives :

| Évaluation | NSG de sous-réseau | NSG de carte réseau | Règles de trafic entrant | Règles de trafic sortant |

|---|---|---|---|---|

| VM 1 | Sous-réseau 1 NSG 1 |

Carte d’interface réseau NSG 2 |

Les règles de sous-réseau NSG 1 sont prioritaires sur les règles de carte réseau NSG 2 | Les règles de carte réseau NSG 2 sont prioritaires sur les règles de sous-réseau NSG 1 |

| Machine virtuelle 2 | Sous-réseau 1 NSG 1 |

Carte d’interface réseau aucune |

Les règles de sous-réseau NSG 1 s’appliquent à la fois au sous-réseau et à la carte réseau | Les règles par défaut Azure s’appliquent à la carte réseau et les règles de sous-réseau NSG 1 s’appliquent uniquement au sous-réseau |

| VM 3 | Sous-réseau 2 aucune |

Carte d’interface réseau NSG 2 |

Les règles par défaut Azure s’appliquent au sous-réseau et les règles NSG 2 s’appliquent à la carte réseau |

Les règles de carte réseau NSG 2 s’appliquent à la carte réseau et au sous-réseau |

| VM 4 | Sous-réseau 3 aucune |

Carte d’interface réseau aucune |

Les règles Azure par défaut s’appliquent à la fois au sous-réseau et à la carte réseau et tout le trafic entrant est autorisé |

Les règles Azure par défaut s’appliquent à la fois au sous-réseau et à la carte réseau et tout le trafic sortant est autorisé |

Règles effectives de trafic entrant

Azure traite les règles pour le trafic entrant sur toutes les machines virtuelles de la configuration. Azure identifie si les machines virtuelles sont membres d’un NSG et si elles ont un sous-réseau ou une carte réseau associés.

Quand un NSG est créé, Azure crée la règle de sécurité par défaut

DenyAllInboundpour le groupe. Le comportement par défaut refuse tout le trafic entrant provenant d’Internet. Si un NSG a un sous-réseau ou une carte réseau, les règles du sous-réseau ou de la carte réseau peuvent remplacer les règles de sécurité Azure par défaut.Les règles de trafic entrant NSG d’un sous-réseau de machine virtuelle sont prioritaires sur les règles de trafic entrant NSG d’une carte réseau de la même machine virtuelle.

Règles effectives de trafic sortant

Azure traite les règles pour le trafic sortant en examinant d’abord les associations NSG des cartes réseau de toutes les machines virtuelles.

Quand un NSG est créé, Azure crée la règle de sécurité par défaut

AllowInternetOutboundpour le groupe. Le comportement par défaut autorise tout le trafic sortant vers Internet. Si un NSG a un sous-réseau ou une carte réseau, les règles du sous-réseau ou de la carte réseau peuvent remplacer les règles de sécurité Azure par défaut.Les règles de trafic sortant NSG d’une carte réseau de machine virtuelle sont prioritaires sur les règles de trafic sortant NSG d’un sous-réseau de la même machine virtuelle.

Éléments à prendre en compte pendant la création de règles effectives

Passez en revue les considérations suivantes sur la création de règles de sécurité effectives pour les machines de votre réseau virtuel.

Autorisez tout le trafic. Si vous placez votre machine virtuelle dans un sous-réseau ou utilisez une interface réseau, vous n’avez pas besoin d’associer le sous-réseau ou la carte réseau à un groupe de sécurité réseau. Cette approche autorise tout le trafic réseau à travers le sous-réseau ou la carte réseau en fonction des règles de sécurité Azure par défaut. Si vous n’avez pas besoin de contrôler le trafic vers votre ressource à un niveau spécifique, n’associez pas la ressource de ce niveau à un groupe de sécurité réseau.

Tenez compte de l’importance des règles d’autorisation. Quand vous créez un groupe de sécurité réseau, vous devez définir une règle d’autorisation pour le sous-réseau et l’interface réseau du groupe afin que le trafic puisse circuler. Si vous avez un sous-réseau ou une carte réseau dans votre groupe de sécurité réseau, vous devez définir une règle d’autorisation à chaque niveau. Sinon, le trafic est refusé pour tous les niveaux qui ne fournissent pas de définition de règle d’autorisation.

Tenez compte du trafic interne au sous-réseau. Les règles de sécurité d’un groupe de sécurité réseau associé à un sous-réseau peuvent affecter le trafic entre toutes les machines virtuelles du sous-réseau. Par défaut, Azure permet aux machines virtuelles du même sous-réseau de s’envoyer du trafic entre elles (appelé trafic interne au sous-réseau). Vous pouvez interdire le trafic interne au sous-réseau en définissant une règle dans le groupe de sécurité réseau pour refuser tout le trafic entrant et sortant. Cette règle empêche toutes les machines virtuelles de votre sous-réseau de communiquer entre elles.

Utilisez la priorité des règles. Les règles de sécurité d’un groupe de sécurité réseau sont traitées par ordre de priorité. Pour qu’une règle de sécurité particulière soit toujours traitée, attribuez-lui la valeur de priorité la plus basse possible. La bonne pratique est de laisser des « trous » dans la numérotation de vos priorités, par exemple, 100, 200, 300, etc. Les trous dans la numérotation vous permettent d’ajouter de nouvelles règles sans avoir à modifier les règles existantes.

Voir les règles de sécurité effectives

Si vous avez plusieurs groupes de sécurité réseau et que vous ne savez pas quelles règles de sécurité sont appliquées, vous pouvez utiliser le lien Règles de sécurité effectives dans le portail Azure. Vous pouvez utiliser le lien pour vérifier les règles de sécurité qui sont appliquées à vos machines, sous-réseaux et interfaces réseau.