Exercice - Configurer un routeur personnalisé

Attention

Ce contenu fait référence à CentOS, une distribution Linux ayant atteint l’état EOL (fin du service). Faites le point sur votre utilisation et organisez-vous en conséquence. Pour plus d’informations, consultez les conseils d’aide relatifs à la fin de vie de CentOS.

Utilisez les instructions ci-dessous pour configurer l’infrastructure pour FRR et générer l’itinéraire par défaut :

az network vnet subnet create -n <NVA-Subnet-name> -g <resource-group-name> --vnet-name <vnet-name> --address-prefix 10.0.2.0/24

az network nic create -g <resource-group-name> --vnet-name <vnet-name> --subnet <NVA-Subnet-name> -n <NVA-nic-name>

az vm availability-set create --name <nva-availability-set-name> --resource-group <resource-group-name> --location <your-preferred-azure-region>

az vm create --name <nva-vm-name> --resource-group <resource-group-name> --location <your-preferred-azure-region> --image OpenLogic:CentOS:8_5:8.5.2022012100 --size Standard_D1_v2 --availability-set <nva-availability-set-name> --authentication-type password --admin-username <vm-admin-user-name> --admin-password <vm-admin-username-password> --storage-sku Standard_LRS --nics <NVA-nic-name>

Configurer le routage FRR sur l’appliance virtuelle réseau

Maintenant, vous allez configurer le logiciel FRR.

Dans le script ci-dessous, mettez à jour les variables routeServerSubnetPrefix et bgpNvaSubnetGateway.

# # IP prefix of the RouteServerSubnet in the Firewall VNet. # routeServerSubnetPrefix="<azure-route-server-subnet-prefix>" # # The first IP address of the subnet to which the "eth0" device is attached. # bgpNvaSubnetGateway="<nva-azure-subnet-first-ip-address>" # Install FRR sudo dnf install frr -y # Configure FRR to run the bgpd daemon sudo sed -i 's/bgpd=no/bgpd=yes/g' /etc/frr/daemons sudo touch /etc/frr/bgpd.conf sudo chown frr /etc/frr/bgpd.conf sudo chmod 640 /etc/frr/bgpd.conf # Start FRR daemons sudo systemctl enable frr --now # Add static routes to ensure reachability for Route Servers (Route Server are not-directly-connected external BGP neighbours). # Please note that this configuration is transient and will be lost if the VM is rebooted. # On CentOS VMs, you can add these routes to /etc/sysconfig/network-scripts/route-eth<X> to make them persistent across reboots. sudo ip route add $routeServerSubnetPrefix via $bgpNvaSubnetGateway dev eth0Copiez le script modifié ci-dessus.

Connectez-vous à l’interpréteur de commandes de la machine virtuelle NVA.

Collez le script copié dans le Presse-papiers sous forme de texte en clair dans l’interpréteur de commandes de l’appliance virtuelle réseau (Ctrl-Maj-V).

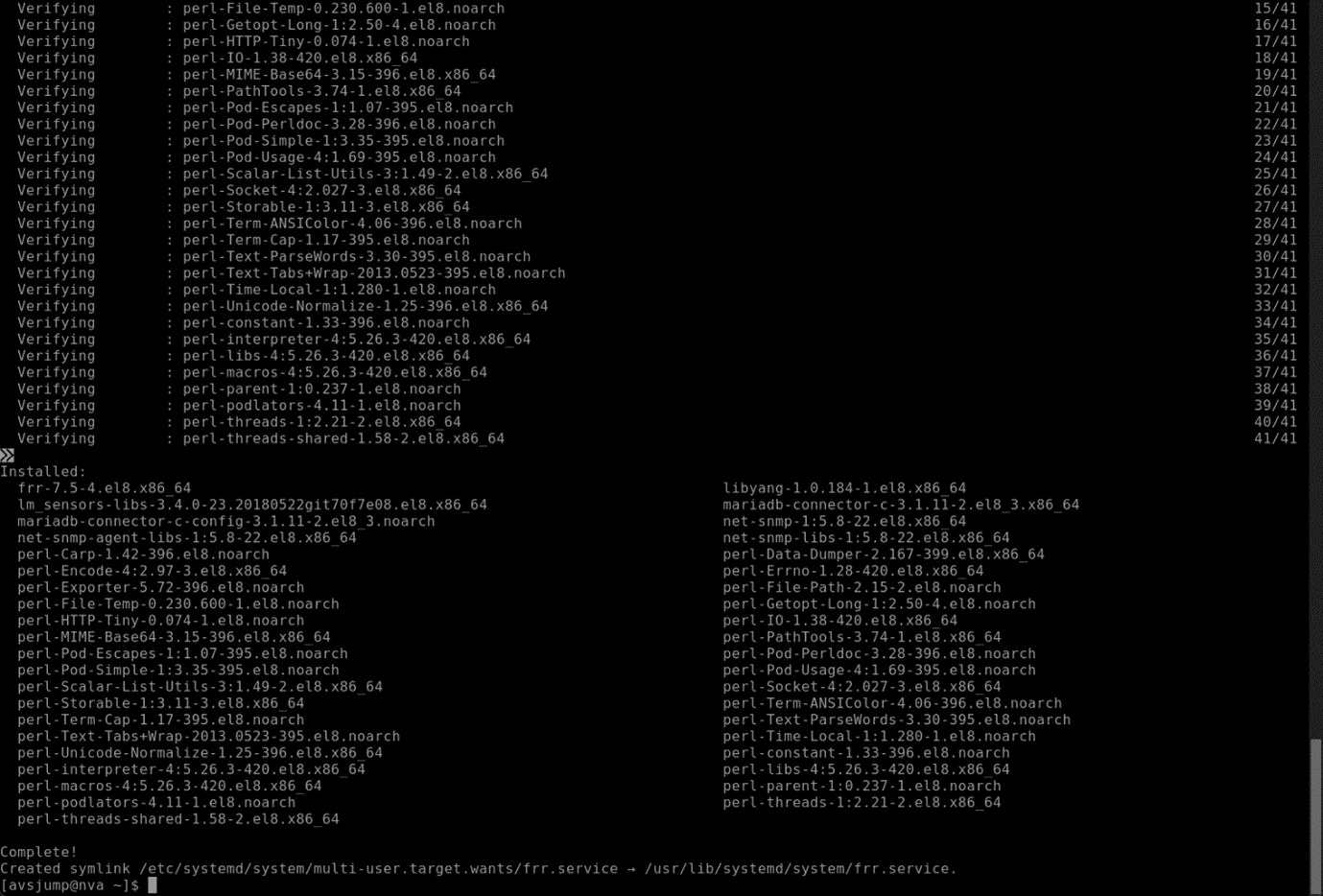

Exécutez le script et attendez que le script se termine après une minute ou deux.

Vérifiez qu’aucune erreur n’est signalée après l’exécution.

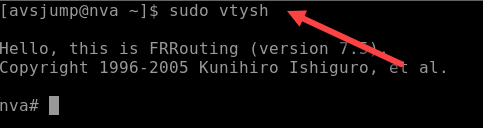

Exécutez sudo vtysh

Vérifiez que FRR est en cours d’exécution et que son interpréteur de commandes a démarré.

Configurer le voisin BGP et l’itinéraire par défaut pour l’appliance virtuelle réseau

Cette étape configure l’appliance virtuelle réseau FRR pour qu’elle ait le serveur de routes Azure comme voisin BGP. Une route par défaut (0.0.0.0/0) est également ajoutée à l’appliance virtuelle réseau.

Mettez à jour les variables suivantes dans le script ci-dessous.

- <Adresse IP privée du pare-feu>

- <Adresse IP du serveur de routes instance #0>

- <Adresse IP du serveur de routes instance #1>

conf term ! route-map SET-NEXT-HOP-FW permit 10 set ip next-hop <Firewall Private IP address> exit ! router bgp 65111 no bgp ebgp-requires-policy neighbor <IP address of Route Server instance #0> remote-as 65515 neighbor <IP address of Route Server instance #0> ebgp-multihop 2 neighbor <IP address of Route Server instance #1> remote-as 65515 neighbor <IP address of Route Server instance #1> ebgp-multihop 2 network 0.0.0.0/0 ! address-family ipv4 unicast neighbor <IP address of Route Server instance #0> route-map SET-NEXT-HOP-FW out neighbor <IP address of Route Server instance #1> route-map SET-NEXT-HOP-FW out exit-address-family ! exit ! exit ! write file !Connectez-vous à l’interpréteur de commandes FRR.

Collez le script avec les variables mises à jour.

Exécutez

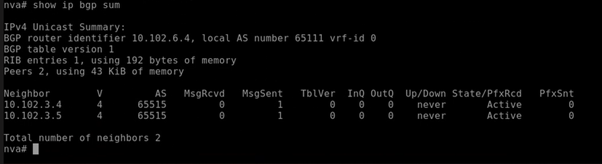

show ip bgppour confirmer que l’appliance virtuelle réseau n’a pas encore appris d’itinéraires, à l’exception de son propre itinéraire par défaut.Exécutez

show ip bgp sumpour confirmer que l’appliance virtuelle réseau n’a pas encore établi de sessions BGP.

Configurer le peering avec le serveur de routes Azure

Les étapes ci-dessous établissent une relation d’homologue BGP entre l’appliance virtuelle réseau FRR et le serveur de routes Azure.

Exécutez les commandes suivantes à l’invite Azure CLI :

az network routeserver peering create --name <nva-vm-name> --peer-ip <private-ip-of-nva-vm-name> --peer-asn <asn-value-other-than-65515-65520> --routeserver <routeserver-name> --resource-group <resource-group-name>` az network routeserver update --name <routeserver-name> --resource-group <resource-group-name> --allow-b2b-traffic true`Connectez-vous à l’interpréteur de commandes FRR.

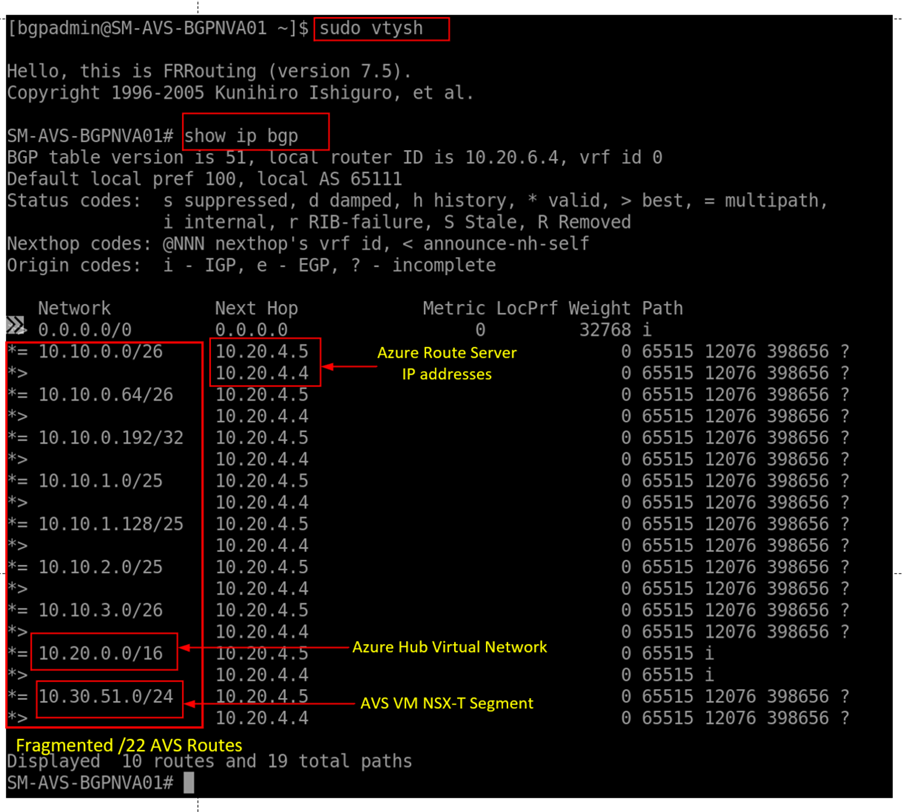

Exécutez

show ip bgppour confirmer que l’appliance virtuelle réseau a maintenant appris les itinéraires du serveur de routes Azure.

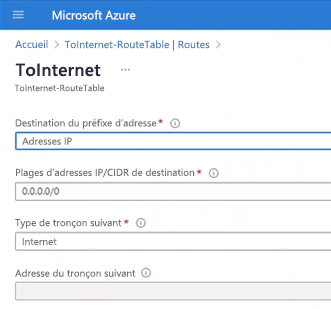

Vérifiez que le Pare-feu Azure dispose d’une connectivité Internet directe. Pour ce faire, utilisez le Portail Azure en inspectant la table de routage associée au sous-réseau du Pare-feu Azure.

À ce stade, vous avez configuré le cloud privé Azure VMware Solution pour implémenter une connectivité Internet sortante sécurisée. Vous avez déployé le serveur de routes Azure pour un échange de routes efficace entre le cloud privé Azure VMware Solution et l’appliance virtuelle réseau. Vous avez ensuite déployé le Pare-feu Azure comme point de sortie pour tout le trafic Internet. Cela a été suivi par l’utilisation de FRR, un routeur personnalisé, qui injecte l’itinéraire par défaut avec Pare-feu Azure comme tronçon suivant dans le cloud privé Azure VMware Solution.

Dans l’unité suivante, vous allez apprendre à implémenter des contrôles d’accès affinés dans le Pare-feu Azure, ce qui autorise/refuse le trafic réseau à partir du cloud privé Azure VMware Solution.