Exercice – Sécuriser votre réseau

Dans cet exercice, vous allez réviser et gérer vos règles de pare-feu à l’aide du portail Azure. Vous allez également configurer la connexion la plus sécurisée tout en utilisant le point de terminaison public.

Si vous ne l’avez pas déjà fait, ouvrez le portail Azure à l’aide du bouton suivant.

Sécuriser le réseau

Quand vous avez déployé votre base de données dans Azure SQL Database, le script que vous avez exécuté a activé le paramètre Autoriser les services et ressources Azure à accéder à ce serveur, ce qui permet à toutes les ressources de toutes les régions ou à tous les abonnements d’accéder à votre ressource. Il est important de décocher le paramètre afin de garantir la configuration la plus sécurisée possible pour le point de terminaison public. Lorsque le paramètre Autoriser les services et ressources Azure à accéder à ce serveur est décoché, l’ensemble des connexions est bloqué, ainsi que les réseaux autres que ceux que vous avez ajoutés.

Dans cet exercice, vous allez découvrir comment visualiser et modifier des règles de pare-feu. La configuration des règles de pare-feu peut s’avérer compliquée, car vous devez spécifier une plage d’adresses IP pour toutes vos connexions, lesquelles peuvent parfois utiliser des adresses IP dynamiques. D’autres méthodes de sécurisation de votre réseau sont fournies dans une vidéo de démonstration à la fin de cet exercice.

Gérer des règles de pare-feu dans le portail Azure

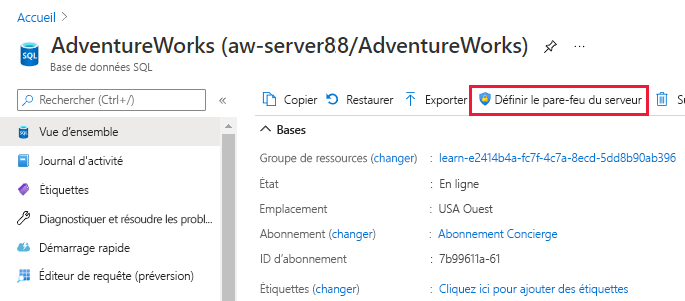

Dans le menu des ressources du Portail Azure, sélectionnez Bases de données SQL, puis sélectionnez votre Azure SQL Database (AdventureWorks).

Dans la barre de commandes de votre base de données SQL, sélectionnez Définir le pare-feu du serveur.

Pour Autoriser les services et ressources Azure à accéder à ce serveur, décochez la case en regard du paramètre.

Le système doit avoir ajouté l’adresse IP client de votre ordinateur lors du déploiement, mais si aucune des règles ne correspond à l’adresse IP de votre client, ajoutez votre adresse IP sous Nom de la règle pour pouvoir vous connecter à partir de SQL Server Management Studio (SSMS).

Cliquez sur Enregistrer pour enregistrer vos modifications. Dans le menu de la base de données SQL, sélectionnez Vue d’ensemble pour retourner à la page de présentation.

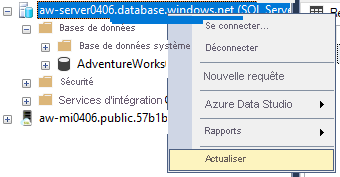

Pour confirmer votre accès à partir de votre ordinateur local, accédez à SSMS. Cliquez avec le bouton droit sur votre base de données dans l’Explorateur d’objets et sélectionnez Actualiser pour actualiser votre connexion au serveur logique Azure SQL Database. Si aucune erreur ne se produit, cela signifie que vous avez correctement configuré l’accès sécurisé à votre serveur logique Azure SQL Database pour votre adresse IP.

Vous pouvez également voir comment SSMS se connecte à votre instance d’Azure SQL Database en exécutant ce code à partir de l’option Nouvelle requête dans SSMS :

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Le résultat doit être l’adresse IP publique de votre ordinateur local. Vous pouvez vérifier votre adresse IP en exécutant la commande suivante sur une instance locale de PowerShell (pas Azure Cloud Shell) :

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentVous avez utilisé une commande similaire pour trouver l’adresse IP au début du module. Cette requête doit retourner la même adresse IP.

Gérer des règles de pare-feu avec Azure Cloud Shell

Vous pouvez également utiliser la commande Azure CLI az sql server firewall-rule pour créer, supprimer et voir les règles de pare-feu au niveau du serveur. Vous pouvez utiliser Azure CLI par le biais de l’interface de ligne de commande de votre machine virtuelle Azure ou par le biais d’un notebook PowerShell. Pour cet exercice, vous allez tester Cloud Shell. Vous pouvez ouvrir un terminal Cloud Shell via le portail Azure, mais pour l’instant, vous allez utiliser le terminal intégré de type bac à sable à droite, ce qui revient au même.

Exécutez la commande suivante pour configurer votre environnement :

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>Sandbox resource group name</rgn> $logical_server = $server.ServerNameEntrez la commande suivante pour lister les paramètres de pare-feu de votre serveur :

az sql server firewall-rule list -g <rgn>Sandbox resource group name</rgn> -s $logical_serverLa sortie doit être un objet JSON pour chaque règle sur le paramètre Règles de pare-feu du menu Mise en réseau de votre serveur logique Azure SQL dans le portail Azure.

La configuration de règles de pare-feu au niveau du serveur à l’aide du portail Azure ou de Cloud Shell permet d’octroyer à l’adresse IP du client l’accès à toutes les bases de données de votre serveur logique. Vous pouvez configurer des règles de pare-feu au niveau de la base de données, qui s’appliquent à chaque base de données en utilisant la commande T-SQL EXECUTE sp_set_database_firewall_rule dans SSMS. T-SQL est la seule méthode disponible pour configurer les règles de pare-feu d’une base de données spécifique. Pour plus d’informations, consultez les références présentes dans la page Résumé de ce module.

Aller plus loin

Vous venez d’apprendre comment mettre à jour des règles de pare-feu pour des adresses IP ou des plages d’adresses IP spécifiques au niveau du serveur et de la base de données. Dans un environnement de production, vous pouvez également avoir besoin d’un accès à partir de plusieurs ressources ou réseaux virtuels, par exemple des applications Azure ou des machines virtuelles Azure. Les machines virtuelles Azure ont des adresses IP dynamiques, ce qui signifie que ces adresses changent. Vous pouvez configurer des adresses IP statiques, lesquelles peuvent être difficiles à gérer à l’aide de règles de pare-feu. Vous pouvez également utiliser des règles de réseau virtuel pour gérer l’accès à partir de sous-réseaux spécifiques qui contiennent vos machines virtuelles ou d’autres services. Vous pouvez également configurer un point de terminaison privé, ce qui constitue le moyen le plus sûr de se connecter à un serveur logique Azure SQL Database.

Vous pouvez également définir la Version TLS minimale autorisée à partir des connexions client au serveur logique à l’aide du menu Mise en réseau et en accédant à l’onglet Connectivité du serveur logique Azure SQL.

Dans cette vidéo, vous allez découvrir comment créer, configurer et comparer les différentes méthodes de connexion à une base de données dans Azure SQL Database :

- Autoriser l’accès aux ressources Azure

- Règles de pare-feu

- Règles de réseau virtuel

- Point de terminaison privé