Explorer la simulation d’attaques et les tests de pénétration

Pour tester nos fonctionnalités de surveillance et de réaction de la sécurité, nous insistons particulièrement sur la simulation d’attaques réelles dans notre environnement dans le cadre de notre présomption de violation. Nous disposons en interne d’une équipe de test de pénétration qui effectue régulièrement des attaques contre les infrastructures de service. Nous mettons également à jour un système de simulation d’attaque automatisé qui déclenche régulièrement des attaques de faible ampleur. En d’autres termes, nous attaquons constamment nos propres systèmes.

L’objectif de la simulation d’attaque est de valider nos fonctionnalités de détection et de réponse. Notre simulation d’attaque met souvent l’accent sur les activités de « post-exploitation ». Alors que notre test de pénétration sert certainement à identifier les nouvelles vulnérabilités et les chemins d’accès au service, une priorité majeure consiste à tester ce qui se produit après la compromission. Est-ce que nous détectons l’attaque assez vite ? Sommes-nous à même de corriger et d’éliminer efficacement les attaquants ? La simulation d’attaque et les autres formes de test de pénétration nous permettent de répondre régulièrement à ces questions.

Simulation d’attaque

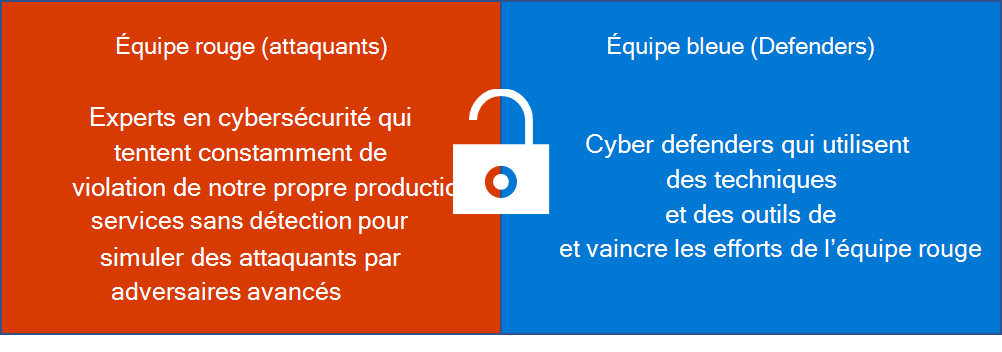

Microsoft 365 utilise une équipe de sécurité efficace d’employés à temps complet en interne pour effectuer un test de pénétration en continu en simulant des attaques contre nos systèmes. Nous appelons cette équipe l’équipe rouge. L’équipe rouge tente de compromettre les systèmes Microsoft incognito, en détectant et en exploitant les vulnérabilités. Les membres de l’équipe rouge s’efforcent de simuler des attaques réelles et de tester les fonctionnalités de l’équipe de réponse de sécurité Microsoft 365.

Dans le contexte des tests d’intrusion internes, l’équipe de réponse de sécurité Microsoft 365 est appelée « équipe bleue ». L’équipe Bleue travaille à prévenir, détecter et répondre aux attaques red Team à l’aide de nos systèmes de surveillance de la sécurité et du processus de réponse aux incidents de sécurité.

Après avoir conclu une attaque, l’équipe rouge collabore avec l’équipe bleue pour identifier et résoudre les vulnérabilités détectées pendant la simulation d’attaque. Elles identifient et implémentent également des améliorations de processus sur la base des leçons tirées de la simulation. Toutes les vulnérabilités détectées par l’équipe rouge sont retestées lors de la prochaine simulation d’attaque contre le service, afin de vérifier les fonctionnalités de détection et de réponse améliorées, et de s’assurer que les vulnérabilités ont été entièrement corrigées.

La simulation d’attaques continue permet à Microsoft 365 d’identifier et de résoudre les nouvelles vulnérabilités avant que des adversaires réels puissent les exploiter. De plus, ces simulations améliorent notre capacité à détecter rapidement les attaques et à atténuer les menaces de façon efficace. Les simulations d’attaques par l’équipe rouge sont conçues pour simuler des attaques réalistes sans nuire à nos clients. Les clients ne sont jamais la cible des attaques de l’équipe rouge, mais le test de pénétration par l’équipe rouge permet de s’assurer que Microsoft 365 est prêt à prévenir, à détecter les menaces de sécurité et à y répondre.

Émulation d’attaque automatisée

Pour faciliter le scale-up des efforts de simulation d’attaque, l’équipe rouge a créé un outil d’émulation d’attaque automatisé qui s’exécute en toute sécurité dans certains environnements Microsoft 365 de manière périodique. L’outil dispose d’une large gamme d’attaques prédéfinies qui est en expansion constante et améliorée pour refléter le paysage évolutif de la menace. En plus d’élargir la couverture des tests d’équipe rouge, cela permet à l’équipe bleue de valider et d’améliorer sa logique de surveillance de la sécurité. L’émulation d’attaque régulière et continue fournit à l’équipe bleue un flux cohérent et diversifié de signaux qui peuvent être comparés et validés par rapport à leur réponse attendue, ce qui conduit à des améliorations de la logique de surveillance de la sécurité et des fonctionnalités de réponse de Microsoft 365.

Test de pénétration des applications de l’équipe de service

Des équipes de service individuelles participent à un test de pénétration de leurs applications dans le cadre du processus Security Development Lifecycle (SDL). Ce test est conçu pour détecter les défaillances, afin de les corriger avant la publication de la version de production. Les équipes de service effectuent deux types de test de pénétration dans le cadre du processus SDL. Le test général de pénétration des applications d’équipe de service est effectué au minimum tous les six mois. Les équipes réalisent un test de pénétration supplémentaire pour des types spécifiques de vulnérabilités logicielles, comme des attaques par désérialisation, dans le cadre de la révision de sécurité avant la publication de la version de production.

Tests de pénétration tiers

Pour compléter le test de pénétration en interne, Microsoft 365 fait effectuer des tests de pénétration annuels par des testeurs de pénétration tiers. Le CREST (Council of Registered Security Testers) octroie la certification à ces testeurs de pénétration tiers. Les tests de pénétration indépendants utilisent les 10 principaux outils d’infrastructure et outils personnalisés du projet OWASP (Open Web Application Security Project) pour optimiser la couverture des tests de l’environnement Microsoft 365. Des outils de gestion des tickets assurent le suivi des vulnérabilités détectées via des tests de pénétration indépendants, vulnérabilités ensuite affectées aux propriétaires d’équipe de service pour la correction. Ces tickets restent ouverts jusqu’à la correction complète des vulnérabilités.

Programme Bug Bounty de Microsoft

Le programme Bug Bounty de Microsoft permet à des chercheurs en sécurité indépendants de trouver des vulnérabilités dans les services Microsoft 365, puis de les divulguer à Microsoft pour obtenir une récompense. Ce programme encourage les utilisateurs à divulguer les bogues à Microsoft, ce qui permet de les atténuer avant que des attaquants réels puissent les exploiter. Le programme Bug Bounty de Microsoft complète le test de pénétration des services Microsoft 365.