Comprendre le cycle de vie des données

Microsoft s'engage à protéger la sécurité des informations personnelles de ses clients. Microsoft implémente une stratégie de défense en profondeur pour protéger les données des clients et les données de support contre l’accès accidentel, non autorisé ou illégal, la divulgation, l’altération, la perte ou la destruction. Notre approche utilise plusieurs couches de sécurité et des contrôles de confidentialité pour fournir une plus grande protection.

Songez à la rubrique du contrôle d’accès , par exemple. Nos systèmes de gestion des comptes appliquent l’accès permanent (ZSA) et facilitent l’accès en temps réel (JIT), mettant en place le principe du privilège minimum pour la protection de nos systèmes et de vos informations client contre tout accès non autorisé. D’autres contrôles complémentaires incluent l’autorisation unique des connexions à l’environnement de production depuis les stations de travail d’accès sécurisé autorisées, l’authentification multifacteur pour vérifier l’identité des ingénieurs, un chiffrement renforcé pour protéger les données au repos et en transit, ainsi que la journalisation et la surveillance avancées afin de détecter des comportements suspects et des incidents potentiels en utilisant notre processus de réponse aux incidents de sécurité.

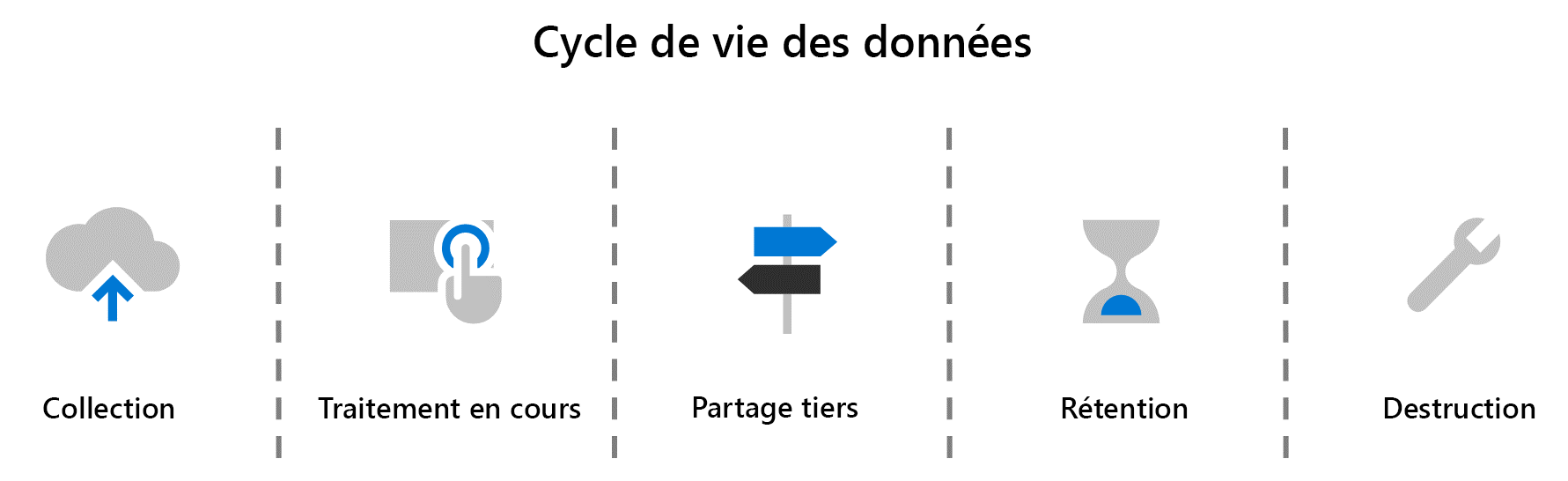

La défense en profondeur de Microsoft protège les données pendant toute la durée de leur cycle de vie, depuis la collecte de données jusqu’à leur fin au moment de leur destruction, lorsque les données ne sont plus nécessaires.

- Collecte : elle démarre le cycle de vie des données et désigne la réception des données par une organisation.

- Traitement : il fait référence à toutes les actions effectuées sur les données collectées, qu’elles soient automatisées ou manuelles.

- Partage avec des tiers : le partage ou la divulgation de données à des tiers.

- Rétention : la persistance des données au-delà de la collecte initiale. La rétention concerne les emplacements de stockage des données et les données stockées dans des bases de données.

- Destruction : elle marque la fin du cycle de vie des données. La destruction des données suit un processus défini lors de l’expiration de l’abonnement d’un client ou la suppression active de données par un utilisateur ou un administrateur.

Maintenant que vous connaissez le cycle de vie des données à un niveau élevé, nous allons aborder chaque phase de façon plus détaillée.