Comprendre la phase 1 de réponse aux incidents microsoft Online Services - préparation

À présent que vous savez les équipes responsables de la réponse aux incidents, nous examinerons chaque phase du processus de réponse aux incidents.

La préparation permet de répondre rapidement lorsqu’un incident se produit et peut même empêcher les incidents au départ. Microsoft consacre des ressources importantes à la préparation des incidents de sécurité.

Formation

Chaque employé travaillant chez Microsoft doit suivre une formation appropriée à son rôle en matière de réponse aux incidents de sécurité. Une formation initiale se produit lorsqu’un nouvel employé commence à travailler chez Microsoft, et une session annuelle de remise à niveau s’effectue tous les ans par la suite. La formation est conçue pour fournir à l’employé une compréhension de l’approche fondamentale de Microsoft en matière de sécurité. Une fois la formation terminée, tous les employés peuvent :

- Définissez un incident de sécurité.

- Expliquez leur rôle et leur responsabilité de signaler les incidents de sécurité.

- Décrire la façon dont les équipes de réponse de sécurité répondent aux incidents de sécurité.

- Comment faire remonter un incident de sécurité potentiel à l’équipe de réponse de sécurité appropriée.

- Formuler des préoccupations spéciales en matière de confidentialité, notamment de confidentialité des clients.

- Accéder à des informations supplémentaires sur la sécurité, la confidentialité et les contacts d’escalade.

En plus de la formation générale sur la sécurité, les employés concernés par la réponse à l’incident reçoivent une formation supplémentaire sur la sécurité basée sur les rôles.

Maintenance des ingénieurs de garde (OCE)

Toutes les équipes d’opérations de service, y compris les équipes de réponse à la sécurité, maintiennent une rotation des appels pour s’assurer que les ressources sont disponibles 24 heures sur 24, 7 j/7, 365 heures sur 24. La rotation à l’appel inclut des sauvegardes pour la disponibilité et les points d’escalade afin de garantir la responsabilité. Les OCE et leurs temps d’appel sont répertoriés de manière centralisée pour chaque équipe de service dans le même tableau de bord où les incidents sont gérés. Nos rotations d’appel permettent à Microsoft de monter une réponse efficace aux incidents à tout moment ou à toute échelle, y compris les événements étendus ou simultanés.

Les OCE utilisent des stations de travail d’administration sécurisées pour accéder à l’environnement de production, et leur accès est limité dans le temps et limité aux tâches requises pour la réponse aux incidents.

Outils et ressources

Les équipes de réponse de sécurité Microsoft sont responsables de la gestion de tous les outils et ressources associés à la réponse aux incidents de sécurité. Celles-ci incluent des ressources d’aide en ligne conçues pour informer rapidement les ingénieurs des appels de procédures correctes et comment escalader rapidement et en toute sécurité les problèmes potentiels. Les ressources de réponse aux incidents incluent également des outils, des scripts et des processus personnalisés pour aider les équipes de réponse de sécurité à résoudre divers problèmes de sécurité et types d’attaques. Les OCE doivent suivre une formation annuelle et obtenir des vérifications d’antécédents à jour pour maintenir l’éligibilité à l’accès aux outils et ressources de réponse aux incidents.

Test de réponse aux incidents

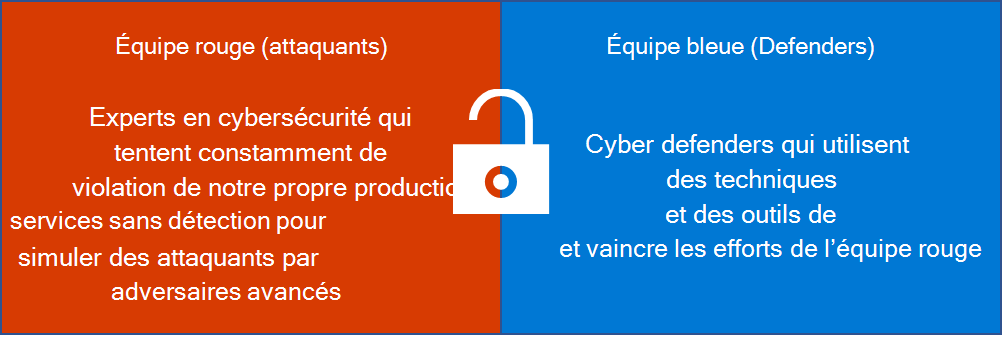

Microsoft teste, examine et met à jour régulièrement son plan de réponse aux incidents pour prendre en compte les modifications apportées à l’environnement et les nouvelles menaces de sécurité. Notre méthodologie de test de réponse aux incidents utilise des attaques en temps réel imprévisibles provenant d’équipes internes de testeurs d’intrusion de sécurité que nous appelons l’équipe Rouge. L’équipe Rouge utilise diverses techniques pour tenter de compromettre les systèmes Microsoft Online Services sans détection. Les efforts red Team simulent des attaques réelles et testent les fonctionnalités des équipes de réponse de sécurité de Microsoft.

Dans le contexte des tests d’intrusion internes, les équipes de réponse de sécurité de Microsoft sont connues sous le nom d’équipe bleue. L’équipe bleue utilise le processus de réponse aux incidents pour détecter les attaques d’équipe rouge et y répondre, comme s’il s’agissait d’incidents de sécurité authentiques. Les données client ne sont jamais la cible de tests d’intrusion, mais ces exercices permettent de s’assurer que Microsoft Online Services est prêt à détecter, prévenir et répondre à de nouveaux types de menaces de sécurité.

En plus des tests d’intrusion internes en cours, Microsoft effectue une variété d’autres exercices de réponse aux incidents, notamment des événements de capture de l’indicateur, des exercices ponctuels sur table et d’autres événements improvisés ou organisés. Ces exercices complètent les tests de pénétration internes en cours afin de s’assurer que toutes les équipes sont correctement préparées pour s’acquitter de leurs responsabilités en cas de véritables incidents de sécurité.

Protection des preuves

Les données collectées dans le cadre d’une réponse à un incident sont souvent sensibles et doivent rester sécurisées. Les équipes de réponse de sécurité de Microsoft sont chargées de garantir un chiffrement et une protection des informations adéquats pour toutes les communications et documentations liées aux incidents. Cela inclut l’utilisation de verrouillages de preuves sécurisées pour le stockage de preuves d’investigation collectées pendant des investigations. L’équipe suit les processus approuvés pour la gestion des preuves légales, y compris la chaîne de garde, pour s’assurer que tous les éléments de preuve liés aux incidents restent sécurisés et non modifiés.