Comprendre le chiffrement de service dans Microsoft Purview

Dans le cas des clés gérées par Microsoft, le service Microsoft gère et stocke les clés de chiffrement racine utilisées pour le chiffrement de service, ce qui allège le client de la charge de la mise en service des clés de chiffrement racine et de leur gestion. Les clés gérées par Microsoft sont stockées dans des coffres de clés privés qui peuvent uniquement être consultés de manière indirecte par les services Microsoft 365 pour le chiffrement des données. Ces clés ne sont pas accessibles directement par les employés de Microsoft.

Les Clés gérées Microsoft sont une solution viable pour les clients qui n’ont pas besoin de gérer les clés. Pour certains clients, les Clés gérées Microsoft peuvent ne pas respecter les obligations en matière de gestion, d’utilisation ou de stockage des clés. Pour satisfaire à ces obligations, les clés gérées par le client peuvent être implémentées à l’aide de la fonctionnalité Clé client.

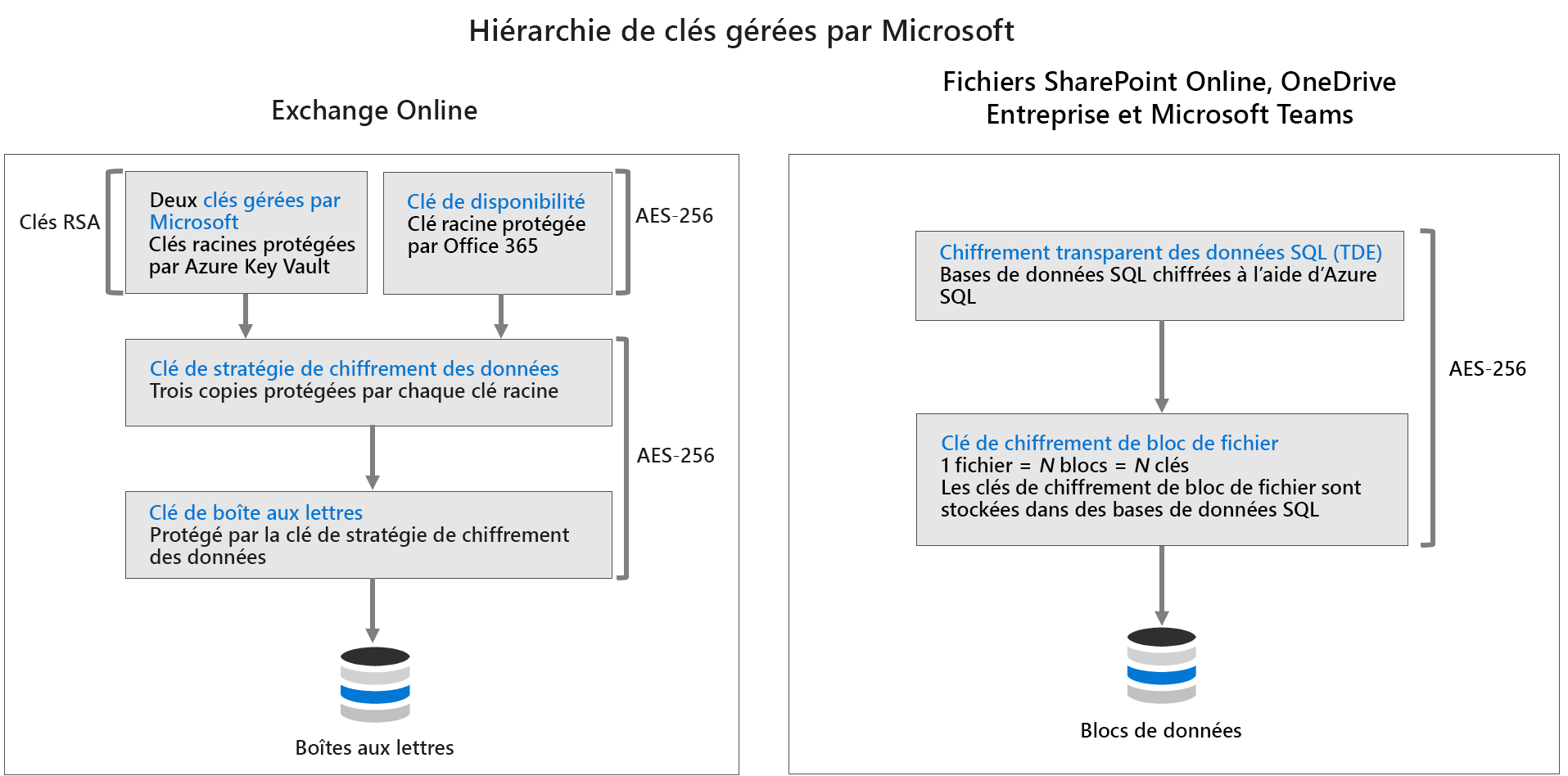

Le côté gauche du diagramme ci-dessus présente la hiérarchie de clés pour Exchange Online, qui montre comment deux clés RSA gérées par Microsoft et une clé de disponibilité AES-256 équivalente sont utilisées pour protéger la clé de stratégie de chiffrement des données, qui à son tour protège la clé de boîte aux lettres utilisée pour chiffrer les boîtes aux lettres dans Exchange Online. Le côté droit du diagramme montre la hiérarchie de clés pour les fichiers SharePoint Online, OneDrive Entreprise et Microsoft Teams, qui utilisent SQL Transparent Data Encryption pour protéger les clés de chiffrement de bloc de fichiers pour les bases de données SQL.

Microsoft gère les clés de chiffrement de niveau de service par défaut, mais certains clients peuvent avoir des exigences internes ou externes pour gérer leurs propres clés racines. L’unité suivante couvre la fonctionnalité Clé client, qui permet aux clients de répondre à ces exigences.