Explorer la gestion des clés des clients à l’aide de la clé client

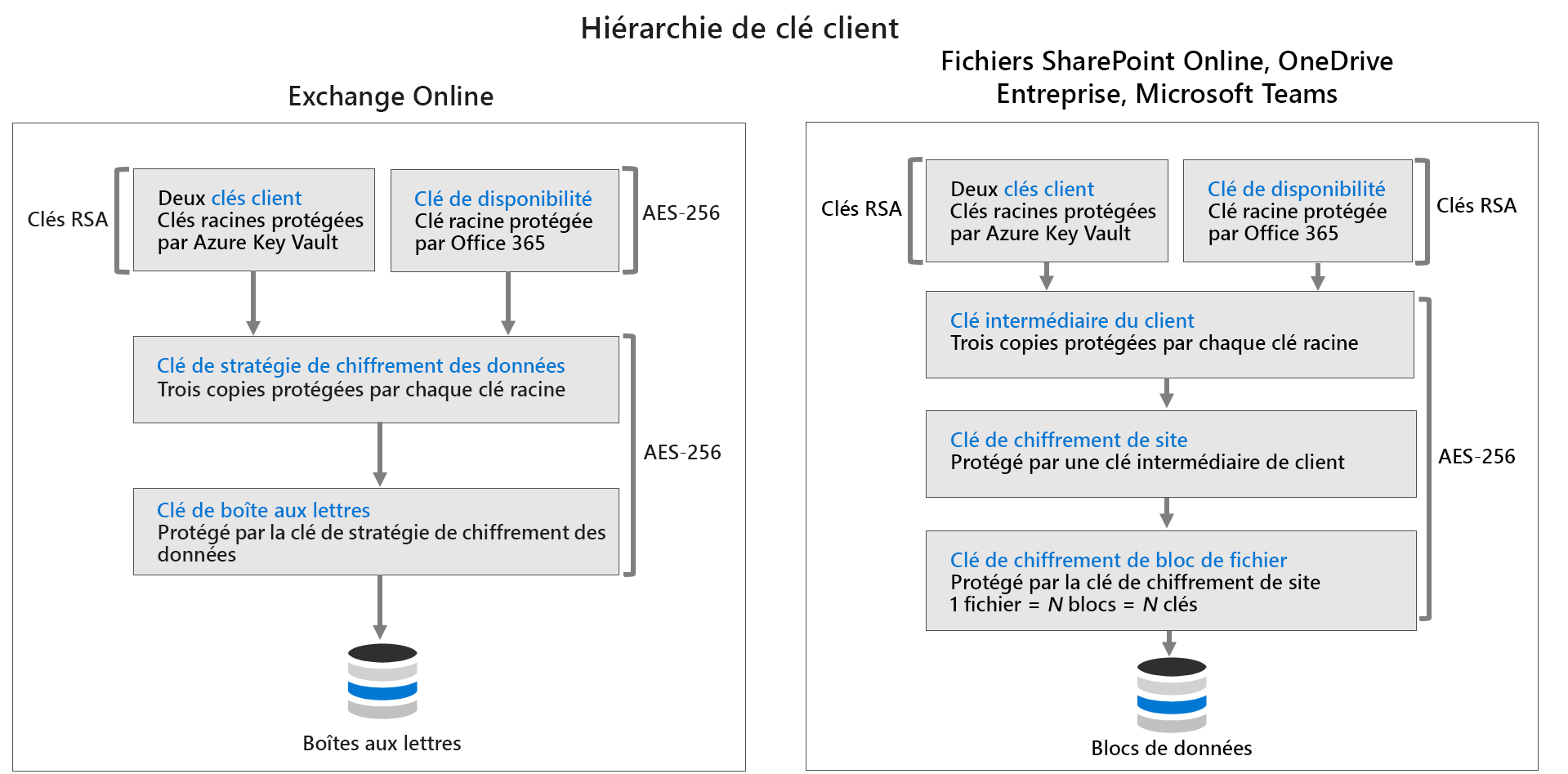

La clé client permet aux clients d’utiliser leurs propres clés racines pour chiffrer leurs données. Les Clés client sont chargées vers ou générées dans Azure Key Vault, ce qui permet aux clients de contrôler la possibilité par les services Microsoft de déchiffrer et traiter les données client. Cette option est actuellement disponible pour Exchange Online, SharePoint Online, OneDrive Entreprise et les fichiers dans Microsoft Teams.

La clé client permet la conformité aux stratégies internes ou aux obligations externes impliquant les clés utilisées pour le chiffrement des données. Ces obligations de conformité peuvent inclure les conditions requises pour les clés racine utilisées pour le chiffrement des données, les rotations de clés sur une cadence définie ou les clés stockées dans un HSM. Il offre également aux clients la possibilité de révoquer leurs clés racines et de demander un vidage des données lorsqu’ils quittent le service, ce qui raccourcit la durée de conservation de leurs données dans le cloud après l’arrêt du service en déchiquetant les données par chiffrement, comme indiqué dans les Conditions du produit Microsoft.

Lors de l’utilisation de la clé client, les clés racines du client utilisent des algorithmes compatibles FIPS 140-2 et ne quittent pas la limite du HSM. Par conséquent, les clients peuvent exercer leur contrôle et révoquer leur clé pour décider de quitter le service. La révocation des clés et la demande d’une purge des données rendent les données chiffrées illisibles pour nos services.

Les avantages de l’utilisation de la clé client sont les suivants :

- Fournir des fonctionnalités de protection et de gestion des droits en plus de la protection renforcée du chiffrement.

- Améliorer la possibilité pour Microsoft 365 de répondre aux exigences des clients en matière de conformité en matière de chiffrement.

Toutefois, il est important de noter que la clé client s’accompagne de la responsabilité de la gestion de vos propres clés, y compris de les stocker en toute sécurité et de garantir leur destruction appropriée lorsqu’elles ne sont plus nécessaires.

Disponibilité de clé

Pour les clients qui utilisent la fonctionnalité clé client, Microsoft 365 offre des fonctionnalités de récupération des données à l’aide de clés de disponibilité. L’objectif principal de la clé de disponibilité est d’offrir une fonctionnalité de récupération en cas de perte imprévue des clés racine gérées par les clients, y compris la perte de clés suite à une erreur de gestion ou d’une action malveillante. Si le client perd le contrôle de ses clés racine, le support Microsoft peut lancer la récupération à la demande du client à l’aide de la clé de disponibilité.

La clé de disponibilité est une clé racine fournie et protégée par Microsoft, qui est fonctionnellement équivalente aux clés racine fournies par le client à l'aide de la fonctionnalité clé client. La clé de disponibilité est générée automatiquement et configurée lorsque les clients créent une stratégie de chiffrement des données. Par conception, personne chez Microsoft n’a accès à la clé de disponibilité : elle n’est accessible que par le code du service Microsoft 365. Microsoft 365 stocke et protège la clé de disponibilité, et contrairement aux clés que les clients fournissent et gèrent dans Azure Key Vault, les clients ne peuvent pas accéder directement à la clé de disponibilité. Cependant, Microsoft offre aux clients une autorité exclusive sur la désactivée ou la destruction de la clé de disponibilité. Si le client décide de quitter le service, la clé de disponibilité est purgée dans le cadre du processus de purge des données.

En plus de la récupération de données, la clé de disponibilité est parfois utilisée pour maintenir la disponibilité du service dans Exchange Online. Bien que les échecs de service soient rares, les problèmes temporaires liés à l’ID Microsoft Entra ou au réseau peuvent menacer la disponibilité du contenu Exchange Online. Si Exchange Online ne peut pas atteindre les clés racines du client et que nous ne recevons pas de réponse indiquant que le client a l’intention de bloquer l’accès à ses clés racines, le service revient à la clé de disponibilité pour terminer l’opération. Cette règle s’applique uniquement à Exchange Online. SharePoint Online et Microsoft Teams n’utilisent pas la clé de disponibilité, sauf si le client demande explicitement à Microsoft de lancer le processus de récupération.

Microsoft protège les clés de disponibilité dans des magasins des secrets internes dont l'accès est contrôlé, semblable à Azure Key Vault situé en face des clients. Les contrôles d’accès empêchent un accès non autorisé au contenu du magasin des secrets. Les opérations de magasin de secrets, y compris la rotation et la suppression des clés, se produisent via des commandes automatisées qui n’impliquent pas d’accès direct à la clé de disponibilité. Les opérations de gestion du magasin secret sont limitées à des techniciens spécifiques et nécessitent une escalade des privilèges via Lockbox. L'escalade des privilèges nécessite l'approbation et la justification du responsable avant que l'accès puisse être accordé. Lockbox garantit que l'accès est limité dans le temps avec une révocation automatique de l'accès à l'expiration du délai.