Exercice - Détecter les menaces avec Analytique Microsoft Sentinel

En tant qu’ingénieur sécurité travaillant pour Contoso, vous avez récemment remarqué qu’un nombre important de machines virtuelles ont été supprimées de votre abonnement Azure. Vous voulez analyser ce fait et être alerté quand une activité similaire se produira. Vous décidez d’implémenter une règle analytique pour créer un incident quand un utilisateur supprime une machine virtuelle existante.

Exercice - Détection des menaces avec Analytique Microsoft Sentinel

Dans cet exercice, vous allez explorer une règle analytique Microsoft Sentinel et effectuer les tâches suivantes :

- Créer une règle d’incident à partir d’un modèle existant.

- Appeler un incident et passer en revue les actions associées.

- Créez une règle analytique à partir d’un modèle de règle.

Notes

Pour réaliser cet exercice, vous devez avoir terminé l'unité Préparation de l'exercice de l'Unité 2. Si ce n’est déjà fait, terminez-le maintenant, puis poursuivez avec les étapes de l’exercice.

Tâche 1 : Créer une règle analytique à partir de l’Assistant Règle analytique

Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez l’espace de travail Microsoft Sentinel précédemment créé.

Dans le menu Microsoft Sentinel, sous Configuration, sélectionnez Analytique.

Dans la barre d’en-tête Microsoft Sentinel | Analytique, sélectionnez Créer, puis Règle de requête planifiée.

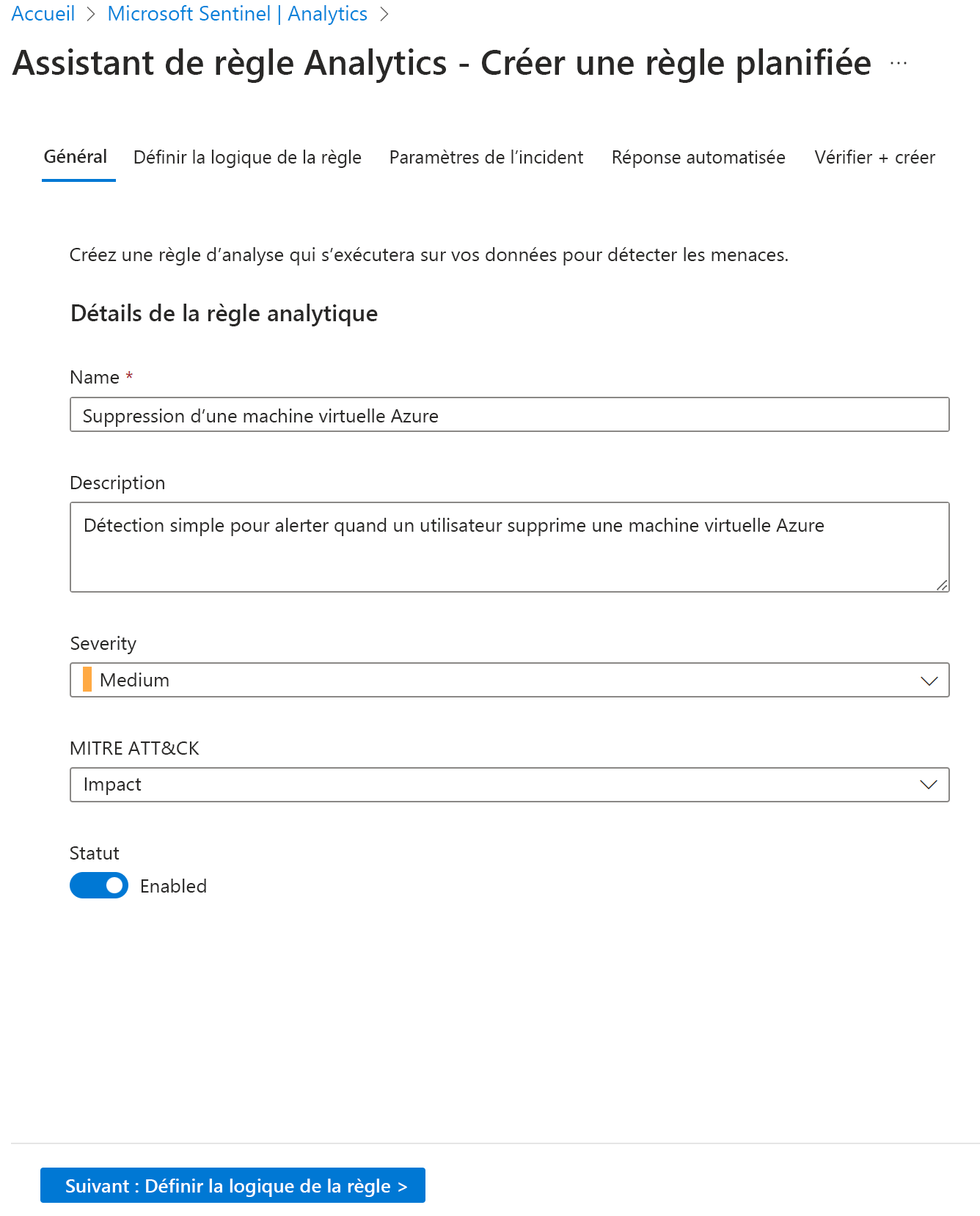

Sous l’onglet Général, entrez les valeurs d’entrée dans le tableau suivant, puis sélectionnez Suivant : Définir la logique de la règle.

Name Suppression de la machine virtuelle Azure. Description Simple détection permettant de donner l'alerte lorsque quelqu'un supprime une machine virtuelle Azure. MITRE ATT&CK Dans le menu déroulant MITRE ATT&CK, sélectionnez Impact. Niveau de gravité Sélectionnez le menu déroulant Gravité et choisissez le niveau Moyen. État Vérifiez que l'état est défini sur Activé. Vous pouvez sélectionner Désactiver pour désactiver la règle si elle génère un grand nombre de faux positifs.

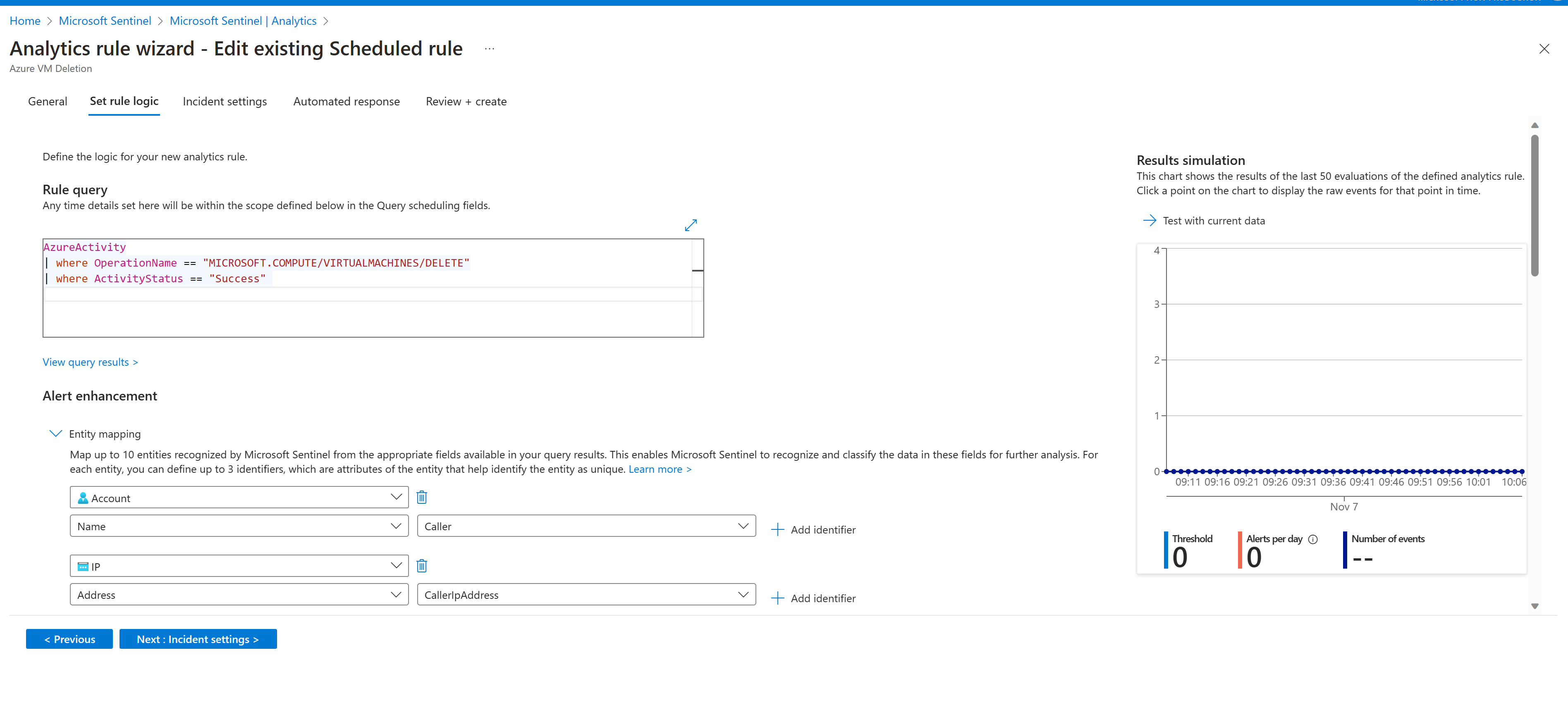

Sous l’onglet Définir la logique de la règle, copiez et collez le code suivant dans la zone de texte Requête de règle :

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"Dans le volet Simulation des résultats, sélectionnez Tester avec les données actuelles, puis examinez les résultats.

Dans la section Amélioration des alertes, sous Mappage d'entités, mappez les entités renvoyées dans le cadre de la règle de requête et que vous pouvez utiliser pour effectuer une analyse approfondie.

Dans la section Planification de la requête, configurez la fréquence d'exécution de la requête et jusqu'où remonter dans l'historique pour effectuer la recherche. Choisissez d'exécuter la requête toutes les 5 minutes et acceptez l’historique par défaut de 5 heures.

Dans la section Seuil d'alerte, spécifiez le nombre de résultats positifs qui peuvent être renvoyés pour la règle avant qu'une alerte ne soit générée. Acceptez la valeur par défaut.

Dans la section Regroupement d'événements, acceptez l'option par défaut Regrouper tous les événements dans une seule alerte.

Dans la section Suppression, définissez Arrêter l'exécution de la requête une fois l’alerte générée sur Activé.

Acceptez les valeurs par défaut de 5 heures, puis sélectionnez Suivant : Paramètres des incidents (préversion).

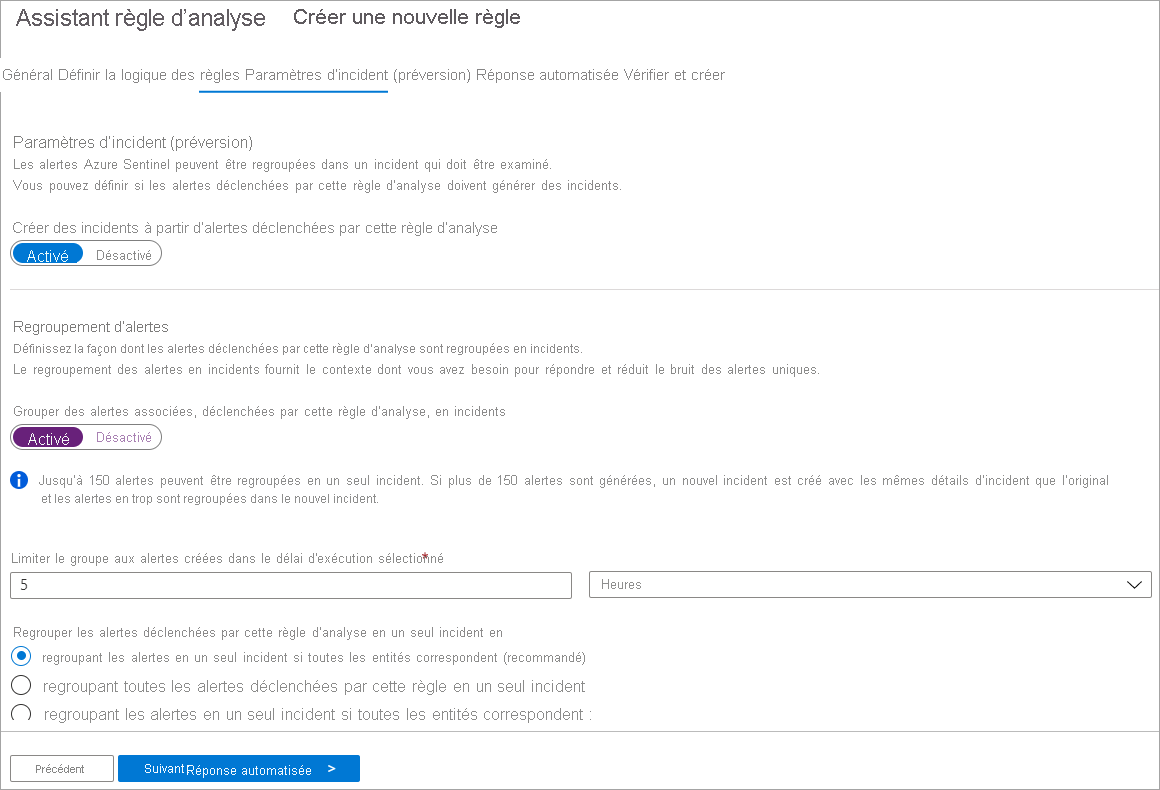

Sous l’onglet Paramètre d’incident, vérifiez que l’option Activé est sélectionnée pour créer des incidents à partir d’alertes déclenchées par cette règle analytique.

Dans la section Regroupement d’alertes, sélectionnez Activé pour regrouper les alertes associées dans des incidents, puis vérifiez que l’option Regrouper les alertes en un seul incident si toutes les entités correspondent (recommandé) est sélectionnée.

Vérifiez que l’option Rouvrir les incidents correspondants fermés est désactivée, puis sélectionnez Suivant : Réponse automatisée.

Dans le volet Réponse automatisée, sélectionnez un playbook à exécuter automatiquement lorsque l’alerte est générée. Seuls les playbooks qui contiennent un connecteur Logic Apps Microsoft Sentinel sont affichés.

Sélectionnez Suivant : Vérification).

Dans la page Vérifier et créer, vérifiez que la validation a réussi, puis sélectionnez Enregistrer.

Tâche 2 : Appeler un incident et passer en revue les actions associées

- Sur le portail Azure, sélectionnez Accueil, puis dans la zone Rechercher, entrez machines virtuelles et sélectionnez Entrée.

- Sur la page Machines virtuelles, localisez et sélectionnez la machine virtuelle simple-vm que vous avez créée dans le groupe de ressources pour cet exercice, puis, sur la barre d'en-tête, sélectionnez Supprimer. À l’invite Supprimer la machine virtuelle, sélectionnez Oui.

- À l'invite Supprimer la machine virtuelle, sélectionnez OK pour supprimer la machine virtuelle.

Notes

Cette tâche crée un incident basé sur la règle analytique que vous avez créée dans la Tâche 1. La création d’un incident peut prendre jusqu’à 15 minutes. Vous pouvez effectuer les autres étapes de cette unité, puis observer les résultats ultérieurement.

Tâche 3 : Créer une règle analytique à partir d’un modèle existant

Dans le portail Azure, sélectionnez Accueil, Microsoft Sentinel, puis l’espace de travail Microsoft Sentinel que vous avez créé à l’Unité 2 de ce module.

Ouvrez Microsoft Sentinel et dans le menu de gauche, sous Configuration, sélectionnez Analytique.

Sous le volet Analytique, sélectionnez l'onglet Modèles de règle.

Dans le champ de recherche, entrez Créer des incidents basés sur Microsoft Defender pour le cloud, puis sélectionnez ce modèle de règle.

Dans le volet des détails, sélectionnez Créer une règle.

Dans le volet Général, observez le nom de la règle analytique, puis vérifiez que l’état de la règle est Activé.

Dans la section Logique de règle analytique, vérifiez que le service de sécurité Microsoft affiche Microsoft Defender pour le cloud.

Dans la section Filtrer par gravité, sélectionnez Personnalisé, puis dans le menu déroulant, sélectionnez Élevé et Moyen.

Si vous voulez des filtres supplémentaires pour les alertes de Microsoft Defender pour le cloud, vous pouvez ajouter du texte dans Inclure des alertes spécifiques et Exclure des alertes spécifiques.

Sélectionnez Suivant : Réponse automatisée, puis Suivant : Vérifier.

Sur la page Vérifier et créer, sélectionnez Créer.

Résultats

À l'issue de cet exercice, vous aurez créé une règle d'incident à partir d'un modèle existant, et créé une règle de requête planifiée à l'aide de votre propre code de requête.

Une fois l’exercice terminé, vous devez supprimer les ressources pour éviter les frais.

Nettoyer les ressources

- Dans le portail Azure, recherchez Groupes de ressources.

- Sélectionnez azure-sentinel-rg.

- Dans la barre d’en-tête, sélectionnez Supprimer le groupe de ressources.

- Dans le champ TAPEZ LE NOM DU GROUPE DE RESSOURCES, entrez le nom du groupe de ressources azure-sentinel-rg, puis sélectionnez Supprimer.