Créer une règle analytique à partir de l’Assistant

Vous pouvez créer une règle analytique personnalisée pour rechercher les activités suspectes et les menaces chez Contoso.

Créer une règle d'analytique planifiée personnalisée

La création d'une règle personnalisée à partir d'un type de règle de requête planifiée fournit le niveau de personnalisation le plus élevé. Vous pouvez définir votre propre code KQL, configurer une planification pour exécuter une alerte et fournir une action automatisée en associant la règle à un playbook Microsoft Sentinel.

Pour créer une règle de requête planifiée, dans le portail Azure, sous Microsoft Sentinel, sélectionnez Analytique. Dans la barre d’en-tête, sélectionnez +Créer, puis Règle de requête planifiée.

Notes

Vous pouvez également créer une règle planifiée en sélectionnant une règle planifiée existante dans la liste Règles et modèles du volet Analytique, puis en sélectionnant Créer une règle dans le volet d'informations.

Lorsque vous créez une règle de requête planifiée, celle-ci est constituée des éléments suivants :

Onglet Général

Le tableau suivant répertorie les champs d'entrée du volet Général.

| Champ | Description |

|---|---|

| Nom | Fournissez un nom descriptif pour expliquer le type d’activité suspecte détecté par l’alerte. |

| Description | Entrez une description détaillée pour aider les autres analystes de la sécurité à comprendre ce que fait la règle. |

| Tactique | Dans la liste déroulante Tactique, choisissez l’une des catégories d’attaques disponibles pour classer la règle en suivant les tactiques MITRE. |

| Gravité | Sélectionnez la liste déroulante Gravité pour classer le niveau d’importance de l’alerte en fonction de l’une des quatre options suivantes : haute, moyenne, faible ou information. |

| Statut | Spécifie l’état de la règle. Par défaut, le statut est Activer. Vous pouvez sélectionner Désactiver pour désactiver la règle si elle génère un grand nombre de faux positifs. |

Onglet Définir la logique de la règle

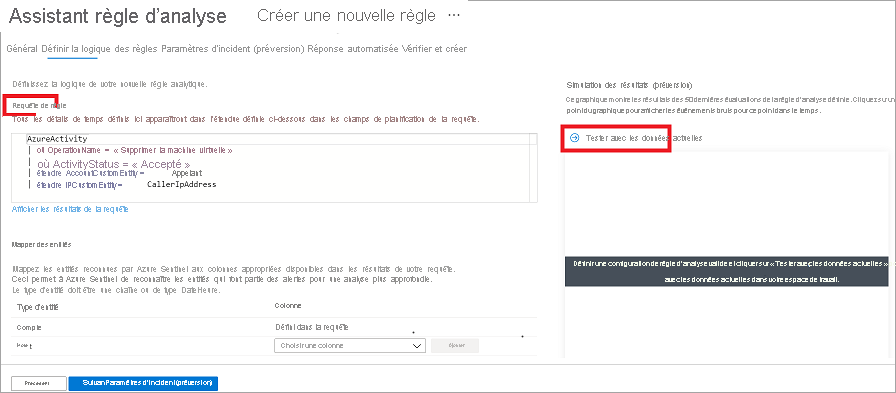

Sous l’onglet Définir la logique de la règle, vous pouvez définir la méthode de détection en spécifiant le code KQL qui s’exécute sur l’espace de travail Microsoft Sentinel. La requête KQL filtre les données de sécurité utilisées pour déclencher et créer un incident.

Lorsque vous entrez la chaîne de requête KQL dans le champ Requête de règle, vous pouvez utiliser la section Simulation des résultats (préversion) pour passer en revue les résultats de la requête. La section Simulation des résultats (préversion) vous permet de déterminer si votre requête retourne les résultats attendus.

L’exemple de requête suivant vous avertit lorsqu’un nombre anormal de ressources est créé dans l’activité Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Conseil

Pour obtenir de l’aide sur le langage de requête KQL, consultez la Vue d’ensemble du langage de requête Kusto (KQL).

Enrichissement des alertes (préversion)

L'enrichissement des alertes vous permet d'approfondir la personnalisation du résultat de vos requêtes.

Mappage d’entités

Dans la section Mappage d'entités, vous pouvez définir cinq entités à partir des résultats de votre requête, puis utiliser ces entités pour effectuer une analyse approfondie. En sélectionnant Ajouter une nouvelle entité pour ajouter ces entités dans la règle de requête. Ces entités peuvent vous aider à effectuer une investigation visuelle, car elles sont regroupées sous l’onglet Incident. Certaines de ces entités contiennent des informations qui représentent un utilisateur, un hôte ou une adresse IP.

Détails personnalisés

Dans la section Détails personnalisés, vous pouvez définir des paires clé/valeur qui, si elles apparaissent dans le résultat de la requête, affichent un paramètre d’événement dans les résultats.

Détails de l’alerte

Dans la section Détails de l’alerte, vous pouvez entrer du texte libre comme paramètres ; ceux-ci peuvent être représentés dans chacune des instances de l’alerte, et peuvent également contenir les tactiques et la gravité attribuées à cette instance de l’alerte.

Planification de la requête

Dans la section Planification de la requête, vous pouvez configurer la fréquence d’exécution de la requête et jusqu’où la requête doit remonter l’historique pour rechercher les données. Il est important de ne pas rechercher les données antérieures à la fréquence d’exécution de la requête, car cela peut créer des alertes en double.

Seuil d’alerte

Dans la section Seuil d’alerte, vous pouvez spécifier le nombre de résultats positifs pouvant être retournés pour la règle avant qu’une alerte soit générée. Vous pouvez utiliser les opérateurs logiques suivants pour définir une expression logique appropriée :

- Est supérieur à

- Est inférieur à

- Est égal à

- N’est pas égal à

Regroupement d'événements

Dans la section Regroupement d’événements, vous pouvez sélectionner l’une des deux options suivantes :

- Regrouper tous les événements dans une seule alerte. Il s’agit de l’option par défaut, qui crée une seule alerte si la requête retourne plus de résultats que le seuil d’alerte spécifié.

- Déclencher une alerte pour chaque événement. Cette option crée des alertes uniques pour chaque événement retourné par la requête.

Suppression

Dans la section Suppression, vous pouvez définir l’option Arrêter d’exécuter la requête une fois que l’alerte est générée sur Activé ou Désactivé. Lorsque vous sélectionnez Activé, Microsoft Sentinel interrompt la création d’incidents supplémentaires si la règle est déclenchée à nouveau pour la durée pendant laquelle vous souhaitez que la règle soit supprimée.

Paramètres des incidents (préversion)

Utilisez l'onglet Paramètres des incidents pour créer des incidents ; ceux-ci sont générés en regroupant les alertes en fonction de déclencheurs et de délais d'exécution.

Dans la section Regroupement des alertes, vous pouvez réduire le bruit de plusieurs alertes en les regroupant en un seul incident. Lorsque vous activez le regroupement d’alertes associées, vous pouvez choisir parmi les options suivantes :

- Regrouper les alertes en un seul incident si toutes les entités correspondent (recommandé)

- Regrouper toutes les alertes déclenchées par cette règle en un seul incident

- Regrouper les alertes en un seul incident si les entités sélectionnées correspondent (par exemple, adresses IP sources ou cibles).

Vous pouvez également Rouvrir les incidents correspondants clos si une autre alerte qui appartient à un incident précédemment clos est générée.

Onglet Réponse automatisée

Non utilisé dans cet exercice.

Onglet Définir la logique de la règle - Exercice

Sous l’onglet Réponse automatisée, sélectionnez une règle d’automatisation existante ou créez-en une. Les règles d’automatisation peuvent exécuter des playbooks en fonction des déclencheurs et des conditions que vous choisissez.

Pour obtenir plus d’informations sur la création d’un playbook et l’exécution de l’activité automatisée pour la création d’un incident, consultez le module « Réponse aux menaces avec les playbooks Microsoft Sentinel ».

Onglet Vérifier et créer

Sous l'onglet Vérifier et créer, vérifiez les paramètres que vous avez configurés dans l'Assistant avant de créer une règle.