Créer une règle analytique à partir de modèles

La section Analytique dans Microsoft Sentinel contient des modèles de règle préchargés à partir du dépôt GitHub de Microsoft Sentinel. Vous pouvez utiliser ces modèles pour créer une règle de détection des menaces de sécurité.

Exploration des modèles de règle existants

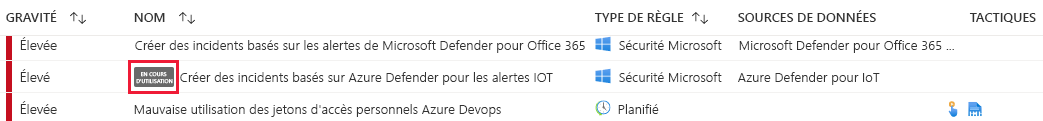

Vous pouvez utiliser certains des modèles de règle existants pour créer une seule règle et vous pouvez utiliser d’autres modèles pour créer plusieurs règles avec différentes options de personnalisation. Les modèles actuellement utilisés affichent l’étiquette IN USE (en cours d’utilisation) sur la page des modèles, comme illustré dans la capture d’écran suivante.

En sélectionnant l'une des règles sous l'onglet Modèles de règle, vous pouvez observer les propriétés de la règle. Pour chaque règle, vous pouvez passer en revue les éléments suivants :

Niveau de gravité. Indique l’importance de l’alerte. Il existe quatre niveaux de gravité :

- Élevé

- Moyenne

- Faible

- Informationnel

Nom de la règle. Fournit un nom explicite pour la règle d’alerte.

Type de règle. Définit le type de la règle, qui peut être l'un des types suivants :

- Anomalie

- Fusion

- Sécurité Microsoft

- Analytique comportementale du ML

- Planifié

Source de données. Spécifie le connecteur de la source de données qui a généré l’alerte.

Tactique. Ceci spécifie les méthodologies du modèle MITRE ATT&CK qui sont utilisées par les différents types de programmes malveillants.

Remarque

MITRE ATT&CK est une base de connaissances accessible à l’échelle mondiale regroupant les tactiques et les techniques des auteurs d’attaques en fonction des observations du monde réel. La base de connaissances ATT&CK constitue une base pour le développement de méthodologies et de modèles de menaces spécifiques dans le secteur privé, dans le secteur public et au sein de la communauté des produits et services de cybersécurité.

Lorsque vous sélectionnez une règle dans la liste de l'onglet Règles actives ou de l'onglet Modèles de règle, le volet d'informations fournit des renseignements supplémentaires sur la règle sélectionnée.

Création d’une règle analytique à partir d’un modèle de règle

Lorsque vous sélectionnez un modèle de règle prédéfini, le volet d'informations affiche parfois des filtres qui peuvent être utilisés pour définir le comportement de cette règle. Pour les règles de type Fusion et Analytique comportementale du Machine Learning, Microsoft ne fournit aucune information modifiable. Toutefois, pour les règles planifiées et de sécurité Microsoft, vous pouvez afficher ou modifier la requête, les filtres, les inclusions et les exclusions utilisés dans le cadre de la détection des menaces. En sélectionnant le bouton Créer une règle, vous pouvez définir la logique de la règle d’analytique via un Assistant qui vous aide à personnaliser une règle à partir du modèle sélectionné.

Les modèles de type Fusion ou Analytique comportementale du Machine Learning ne peuvent être activés ou désactivés qu'en tant que règles actives.

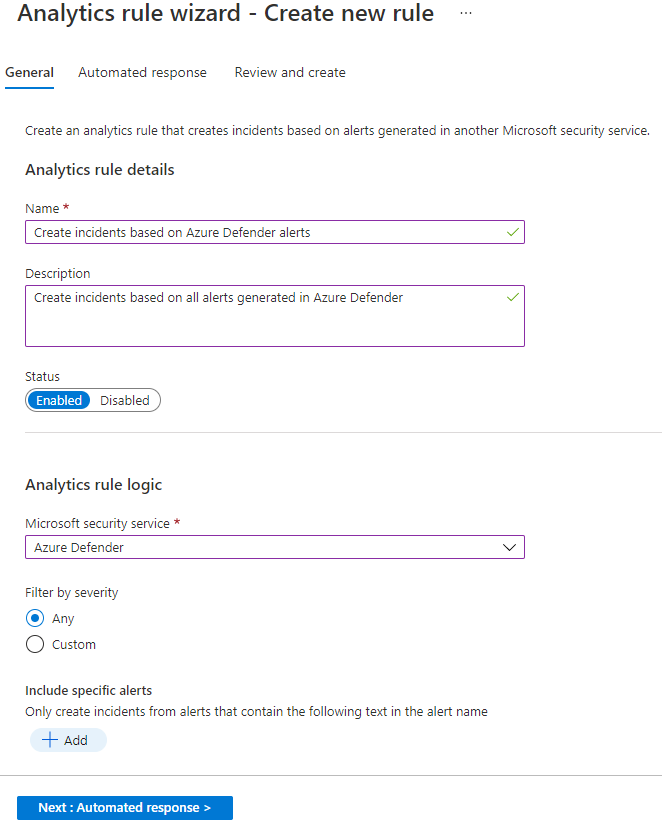

Une règle que vous créez à partir d'un modèle de sécurité Microsoft est constituée des éléments suivants :

Onglet Général

Le tableau suivant répertorie les entrées de l'onglet Général.

| Champ | Description |

|---|---|

| Name | Prérempli à partir du nom du modèle de règle. |

| Description | Fournit plus de détails sur la création des alertes. |

| État | Indique si la règle analytique est activée ou désactivée. |

| Service de sécurité Microsoft | Indique la source de l’alerte à partir de l’un des services de sécurité Microsoft. |

| Filtrer par gravité | À utiliser pour régler les alertes provenant d'une source en fonction du niveau de gravité ; si vous sélectionnez Personnalisé, vous pouvez spécifier Élevé, Moyen, Faible ou Informatif. |

| Inclure des alertes spécifiques | Ajoutez un ou plusieurs mots pour inclure les résultats des alertes qui contiennent un texte spécifique dans leur nom. |

| Exclure des alertes spécifiques | Ajoutez un ou plusieurs mots pour exclure les résultats des alertes qui contiennent un texte spécifique dans leur nom. |

Réponse automatisée

Sous l'onglet Réponse automatisée, vous pouvez définir des règles d'automatisation. Si vous sélectionnez Ajouter, le volet Créer une règle d'automatisation s'ouvre. Les champs suivants sont des entrées :

| Champ | Description |

|---|---|

| Nom de la règle d'automatisation | Choisissez un nom qui décrit de façon unique cette règle d'automatisation |

| Déclencheur | Valeur prédéfinie non modifiable. |

| Conditions | Construction typique d'un filtre de requête qui peut être modifié et trié. |

| Actions | Liste de sélection d'actions ; sélectionnez l'action à exécuter si les conditions du filtre de la requête sont remplies. |

| Expiration de la règle | Date et heure auxquelles la règle doit être désactivée. La valeur par défaut est « illimité ». |

| Commande | Si plusieurs règles sont créées, sélectionnez des numéros séquentiels pour réorganiser les règles d'automatisation des incidents dans le volet de gauche. |

Notes

Lorsque vous implémentez des filtres pour inclure ou exclure des alertes spécifiques en fonction d’une chaîne de texte, ces alertes n’apparaissent pas dans Microsoft Sentinel.

La capture d’écran suivante présente un exemple de création d’incident à partir d’alertes générées par Microsoft Defender pour le cloud.

Pour savoir comment créer une règle d'analytique à partir d'un modèle de type de règle planifiée, consultez Créer une règle d'analytique à partir d'un modèle de règle planifiée dans l'unité suivante (Unité 6).

Notes

Pour certains modèles de règle, le bouton Créer une règle peut être désactivé, ce qui signifie que vous ne pouvez pas créer de règle à partir du modèle sélectionné en raison d’une source de données manquante.