Types de règles analytiques

À l’aide des règles analytiques Microsoft Sentinel, vous pouvez configurer des notifications et des alertes en fonction des données provenant des sources connectées à Microsoft Sentinel. Ces alertes permettent à l’équipe SOC de Contoso de savoir quand une menace se produit et de pouvoir réagir de manière appropriée pour empêcher la menace d’atteindre vos ressources d’entreprise.

Types de règles analytiques

Vous pouvez rechercher des menaces à l’aide des règles d’analyse intégrées fournies par l’analyse Microsoft Sentinel, notamment les types suivants :

Anomalie

Fusion

Sécurité Microsoft

Analytique comportementale du Machine Learning (ML)

Alertes planifiées

Règles en quasi-temps réel

Informations sur les menaces

Anomalie

Les alertes de type Anomalie sont informatives et permettent d'identifier les comportements anormaux.

Fusion

Microsoft Sentinel utilise le moteur de corrélation Fusion, avec ses algorithmes évolutifs de Machine Learning, pour détecter les attaques avancées à plusieurs étapes. Le moteur met en corrélation de nombreuses alertes et de nombreux événements à faible fidélité entre plusieurs produits et des incidents haute fidélité et actionnables. La fusion est activée par défaut. Comme la logique est cachée et donc non personnalisable, vous ne pouvez créer qu’une seule règle avec ce modèle.

Le moteur Fusion peut également mettre en corrélation des alertes à partir de règles d’analyse planifiées avec des alertes provenant d’autres systèmes, produisant ainsi des incidents haute fidélité.

Par défaut, la détection Fusion est activée dans Microsoft Sentinel. Microsoft met sans cesse à jour les scénarios de détection Fusion pour la détection des menaces. Au moment de la rédaction de cet article, pour la détection de type Anomalie ou Fusion, vous devez configurer les connecteurs de données suivants :

Détections d’anomalies prêtes à l’emploi

Alertes des produits Microsoft

Protection de l'identifiant Microsoft Entra

Microsoft Defender pour le cloud

Microsoft Defender pour IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender for Endpoint

Microsoft Defender pour Identity

Microsoft Defender pour Office 365

Alertes provenant de règles d’analyse planifiées, à la fois intégrées et créées par vos analystes en sécurité. Les règles analytiques doivent contenir des informations de mappage d’entité et de chaîne de destruction (tactiques) afin d’être utilisées par Fusion

Voici quelques-uns des scénarios courants de détection des attaques que les alertes Fusion identifient :

Exfiltration de données. Une activité suspecte détectée, comme une règle de transfert suspecte dans une boîte aux lettres Microsoft 365, après une connexion suspecte à un compte Microsoft Entra peut indiquer un compte d’utilisateur compromis.

Destruction de données. Un nombre anormal de fichiers uniques supprimés après une connexion suspecte à un compte Microsoft Entra peut indiquer qu’un compte d’utilisateur compromis a été utilisé pour détruire des données.

Déni de service. Un nombre important de machines virtuelles Azure supprimées après une connexion suspecte à un compte Microsoft Entra peut indiquer un compte d’utilisateur compromis qui peut être utilisé pour détruire les ressources de l’organisation.

Mouvement latéral. Un nombre important d’actions d’emprunt d’identité qui se produisent après une connexion suspecte à un compte Microsoft Entra peut indiquer un compte d’utilisateur compromis utilisé à des fins malveillantes.

Ransomware. Après une connexion suspecte à un compte Microsoft Entra, un comportement utilisateur inhabituel utilisé pour chiffrer des données peut déclencher une alerte d’exécution de ransomware.

Remarque

Pour plus d’informations sur la technologie Fusion dans Microsoft Sentinel, consultez Détection d’attaques avancées à plusieurs étapes dans Microsoft Sentinel

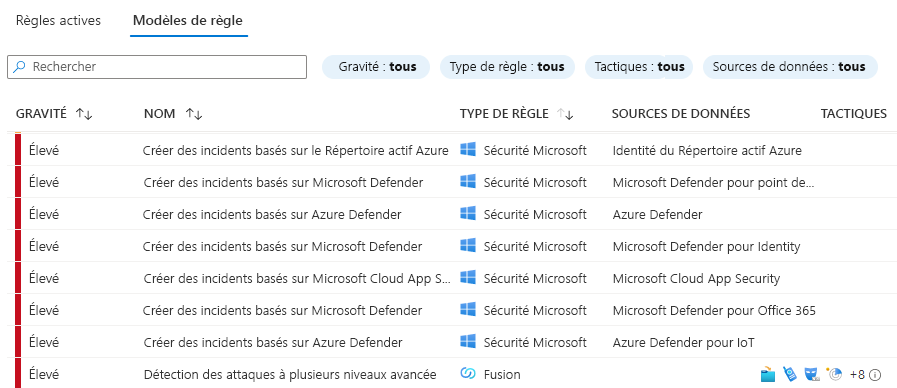

Sécurité Microsoft

Vous pouvez configurer des solutions de sécurité Microsoft qui sont connectées à Microsoft Sentinel pour créer automatiquement des incidents à partir de toutes les alertes générées dans le service connecté.

Par exemple, vous pouvez faire en sorte que l’entreprise Contoso soit alertée lorsqu’un utilisateur, classé en tant que menace à haut risque, tente de se connecter et d’accéder aux ressources de l’entreprise.

Vous pouvez configurer les solutions de sécurité suivantes pour transmettre leurs alertes à Microsoft Sentinel :

Microsoft Defender for Cloud Apps

Microsoft Defender pour les serveurs

Microsoft Defender pour IoT

Microsoft Defender pour Identity

Microsoft Defender pour Office 365

Protection de l'identifiant Microsoft Entra

Microsoft Defender for Endpoint

Notes

Microsoft unifie la gestion des informations et des événements de sécurité (SIEM) et la terminologie de détection et de réponse étendues (XDR) dans ses produits de sécurité.

Vous pouvez filtrer ces alertes en fonction de leur gravité et du texte spécifique contenu dans le nom de l’alerte.

Analytique comportementale du Machine Learning

Analytique Microsoft Sentinel comprend des règles analytiques de machine learning intégrées. Vous ne pouvez pas modifier ces règles intégrées ni passer en revue les paramètres des règles. Ces règles utilisent des algorithmes de Machine Learning Microsoft pour détecter les activités suspectes. Les algorithmes de Machine Learning mettent en corrélation plusieurs incidents faible fidélité dans un incident de sécurité haute fidélité. Cette corrélation permet de gagner du temps que vous auriez consacré à analyser manuellement de nombreuses alertes, à partir de différents produits, afin de les mettre en corrélation. Les algorithmes de Machine Learning utilisés par les règles analytiques permettent également de réduire le bruit autour des alertes en ingérant et en connectant rapidement les données importantes.

Par exemple, en utilisant une règle d’analytique comportementale du machine learning, vous pouvez détecter une connexion SSH ou une activité de connexion RDP anormale.

Alertes planifiées

Les règles analytiques des alertes planifiées vous donnent le niveau de personnalisation le plus élevé. Vous pouvez définir votre propre expression à l’aide du langage de requête Kusto (KQL) pour filtrer les événements de sécurité, et vous pouvez définir une planification pour l’exécution de la règle.