Qu’est-ce qu’Analytique Microsoft Sentinel ?

Analytique Microsoft Sentinel vous permet de détecter, d’investiguer et de corriger les menaces de cybersécurité. L’équipe SOC de Contoso peut utiliser Analytique Microsoft Sentinel pour configurer des requêtes et des règles analytiques afin de détecter les problèmes dans votre environnement.

Qu’est-ce qu’Analytique Microsoft Sentinel ?

Analytique Microsoft Sentinel fournit plusieurs fonctionnalités que vous pouvez utiliser pour implémenter la sécurité des données et des ressources chez Contoso.

Vous pouvez analyser les données historiques collectées à partir de vos postes de travail, serveurs, appareils réseau, pare-feux, dispositifs de prévention des intrusions, capteurs, etc. Analytique Microsoft Sentinel analyse les données à partir de différentes sources pour identifier les corrélations et les anomalies.

À l’aide des règles analytiques, vous pouvez déclencher des alertes en fonction des techniques d’attaque utilisées par des acteurs malveillants connus. Vous pouvez configurer ces règles pour vous assurer que votre équipe SOC est avertie en temps voulu des incidents de sécurité potentiels dans votre environnement.

Pourquoi utiliser des règles analytiques pour les opérations de sécurité ?

Même si certains autres produits implémentés par Contoso peuvent vous aider à identifier les menaces, Analytique Microsoft Sentinel joue un rôle important dans la détection globale des menaces de sécurité en mettant en corrélation et en faisant correspondre les signaux qui ont un impact sur la présence d’une menace de cybersécurité. Avec la règle analytique appropriée, vous pouvez obtenir des insights sur l’origine d’une attaque, les ressources qui ont été compromises, les données potentiellement perdues, ainsi que la chronologie de l’incident.

Les cas d’utilisation courants de l’analytique de la sécurité sont les suivants :

Identification des comptes compromis

Analyse du comportement des utilisateurs pour détecter les modèles potentiellement suspects

Analyse du trafic réseau pour localiser les tendances indiquant des attaques potentielles

Détection de l’exfiltration de données par des attaquants

Détection des menaces internes

Investigation des incidents

Chasse des menaces

Vous ne pourrez peut-être pas détecter certaines menaces à l’aide d’outils de protection conventionnels, tels que des pare-feux ou des solutions anti-programme malveillant. Certaines menaces peuvent ne pas être détectées pendant des mois. La combinaison des données, collectées par plusieurs outils et produits, et de la puissance du renseignement sur les menaces peut vous aider à détecter, analyser et atténuer les menaces internes.

Vous pouvez également utiliser des règles analytiques pour créer des alertes personnalisées qui utilisent des indicateurs d’attaque. Ces indicateurs peuvent identifier les attaques potentielles en cours en temps réel.

Analytics aide l’équipe SOC de Contoso à améliorer l’efficacité de son processus d’investigation complexe et à détecter les menaces plus rapidement.

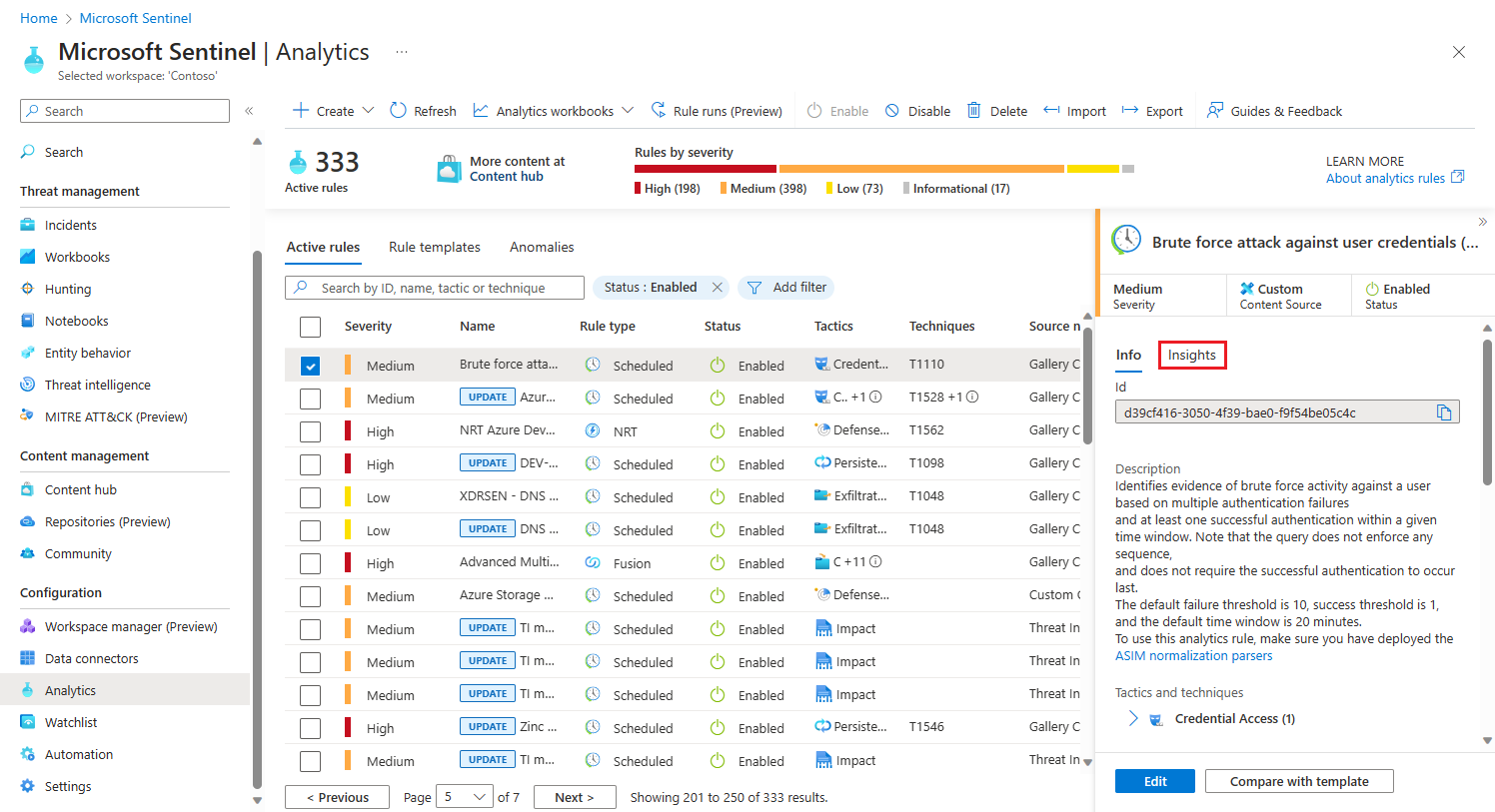

Exploration de la page d’accueil Analytics

Vous pouvez créer des règles analytiques à partir de la page d’accueil Analytics. Vous pouvez accéder à la page Analytique dans Microsoft Sentinel à partir du volet de navigation.

La page d’accueil Analytics comporte trois parties principales :

La barre d’en-tête contient des informations sur le nombre de règles en cours d’utilisation.

La liste des règles et des modèles contient tous les modèles de règle que Microsoft a préchargés à partir du dépôt GitHub de Microsoft Sentinel.

Le volet des détails contient des informations supplémentaires qui expliquent chaque modèle et chaque règle que vous pouvez utiliser pour la détection.

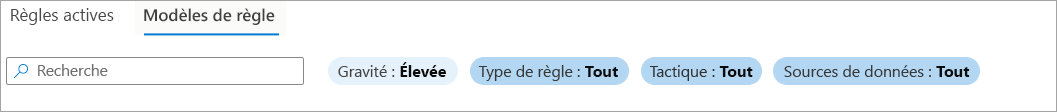

Filtrer les modèles de règle

Microsoft a préchargé plus de 150 modèles de règle à partir du dépôt GitHub de Microsoft Sentinel. Pour effectuer une recherche dans ces modèles et accéder à la règle appropriée, vous devez appliquer des filtres. Par exemple, vous souhaiterez peut-être consulter uniquement les modèles de règle qui détectent les menaces avec un niveau de gravité élevé ou des règles issues de sources de données spécifiques.

Sélectionnez les filtres que vous souhaitez utiliser dans la barre d’en-tête.

La page d’accueil Analytics fournit les filtres suivants :

Gravité. À utiliser pour filtrer les règles par niveau de gravité.

Type de règle. Il existe actuellement quatre types de règles : Scheduled (Planifié), Fusion, Microsoft Security (Sécurité), Machine Learning Behavior Analytics (Analytique comportementale du ML).

Tactique. À utiliser pour filtrer les règles en fonction de 14 méthodologies spécifiques dans le modèle ATT&CK.

Sources de données. À utiliser pour filtrer les règles en fonction du connecteur de la source de données qui génère l’alerte.

Remarque

MITRE ATT&CK est une base de connaissances accessible à l’échelle mondiale regroupant les tactiques et les techniques des auteurs d’attaques en fonction des observations du monde réel. La base de connaissances ATT&CK est utilisée comme base pour le développement de méthodologies et de modèles de menaces spécifiques dans le secteur privé, dans le secteur public, et au sein de la communauté des produits et services de cybersécurité.