Intégrations aux applications

![]()

Les applications sont des outils de productivité essentiels pour les employés. Dans les espaces de travail modernes, l’adoption d’applications SaaS (software as a service) basées sur le cloud a posé de nouveaux défis aux équipes informatiques. Le manque de visibilité et de contrôle sur les applications, les différentes formes d’interaction des utilisateurs avec ces applications ainsi que l’exposition des données par leur biais augmentent les risques sur le plan de la sécurité et de la conformité.

Les solutions Confiance Zéro pour les applications visent essentiellement à améliorer la visibilité et le contrôle des données d’utilisation des applications et à fournir une analytique de ces données pour mieux identifier et combattre les cybermenaces sur l'ensemble des applications et services cloud.

Ce guide est destiné aux fournisseurs de logiciels et aux partenaires technologiques qui souhaitent améliorer leurs solutions de sécurité des applications en intégrant des produits Microsoft.

Guide sur l'intégration de Confiance Zéro dans les applications

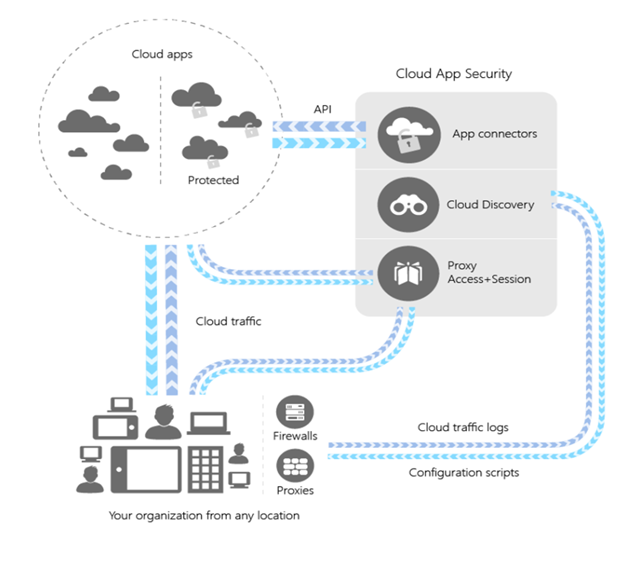

Ce guide d’intégration contient des conseils pour intégrer Microsoft Defender for Cloud Apps. Defender pour le cloud Apps est un broker de sécurité d'accès au cloud (CASB) qui fonctionne sur plusieurs clouds. Il offre une grande visibilité, un contrôle sur les déplacements des données et une analytique avancée pour identifier et combattre les cybermenaces sur l'ensemble de vos services cloud.

Microsoft Defender for Cloud Apps

Les fournisseurs de logiciels indépendants (ISV) peuvent intégrer Defender pour le cloud Apps pour aider les organisations à détecter les usages à risque ou l’exfiltration de données potentielle, et à les protéger contre les risques engendrés par l’utilisation d’applications fantômes.

L’API Defender pour le cloud Apps fournit un accès programmatique à Defender pour le cloud Apps via des points de terminaison d’API REST. Les fournisseurs de logiciels indépendants peuvent utiliser l’API pour effectuer des opérations de lecture et de mise à jour à grande échelle sur les objets et les données Defender pour le cloud Apps. Par exemple :

- Charger des fichiers journaux pour Cloud Discovery

- Générer des scripts de bloc

- Lister les activités et les alertes

- Ignorer ou résoudre les alertes

Les fournisseurs de logiciels indépendants peuvent alors :

- Utiliser Cloud Discovery pour mapper et identifier votre environnement cloud et les applications cloud utilisées par votre organisation

- Approuver et désapprouver des applications dans votre cloud.

- Déployer facilement des connecteurs d’application qui tirent parti des API de fournisseurs pour améliorer la visibilité et la gouvernance des applications auxquelles vous vous connectez.

- Utiliser la protection Contrôle d’application par accès conditionnel pour obtenir une visibilité en temps réel et contrôler l’accès et les activités au sein de vos applications cloud.

Pour commencer, consultez la présentation de l’API REST Defender pour le cloud Apps.

Intégration des partenaires du Shadow IT

Les solutions Secure Web Gateways (SWG) et Endian Firewall (EFW) peuvent s'intégrer à Defender pour le cloud Apps pour fournir aux clients une découverte complète de Shadow IT, une évaluation des risques de conformité et de sécurité des apps découvertes, et un contrôle d'accès intégré aux apps non approuvées.

Les principes de l’intégration sont les suivants :

- Déploiement minimum : le fournisseur envoie en streaming les journaux de trafic directement vers Defender pour le cloud Apps pour éviter le déploiement et la maintenance d’agents.

- Enrichissement des journaux et corrélation des applications : les journaux de trafic sont enrichis par rapport au catalogue Defender pour le cloud Apps afin d’associer chaque enregistrement de journal à une application connue (elle-même associée à un profil de risque).

- Analytique et création de rapports dans Defender pour le cloud Apps analyse et traite les données en vue de créer un rapport d’ensemble sur l’informatique fantôme.

- Contrôle d’accès en fonction du risque : Defender pour le cloud Apps resynchronise vers le fournisseur les signatures de l’application à bloquer afin d’autoriser le client à utiliser la gestion des applications en fonction du risque dans Defender pour le cloud Apps, qui est appliquée par le mécanisme de contrôle d’accès cohérent du fournisseur.

Nous vous recommandons d’effectuer les étapes suivantes avant de commencer à développer l’intégration :

- Créer un client d’évaluation Defender pour le cloud Apps à l’aide de ce lien.

- Chargez un exemple de journal de trafic à l’aide de la fonctionnalité de chargement manuel.

- Vous pouvez aussi choisir le chargement par API. Pour obtenir des instructions détaillées, consultez la documentation de l’API Cloud Discovery en utilisant les informations d’identification de votre version d’essai.

- Générer un jeton d’API

- Charger le journal (en trois étapes) :

- Générer un script de bloc (autrement dit, extraire les informations sur les applications désapprouvées)

Lors du chargement du journal, choisissez l’une des options suivantes pour l’analyseur :

- Si le journal est au format standard CEF, W3C ou LEEF, sélectionnez le format dans la liste déroulante des formats de journal proposés

- Sinon, configurez un analyseur de journal personnalisé