Étape 2 : créer des stratégies Defender for Cloud Apps

Les applications SaaS jouent un rôle essentiel pour veiller à ce que vos applications et ressources soient disponibles et accessibles à partir de n’importe quel appareil ayant une connexion Internet. Toutefois, certaines applications peuvent présenter un risque de sécurité avec la possibilité de causer des dommages considérables au niveau de votre organisation s’ils ne sont pas détectés et gérés. Vous devez disposer d’une visibilité sur les applications utilisées dans votre organisation afin de pouvoir protéger vos ressources et données sensibles.

Les applications Microsoft Defender pour le cloud vous permet de garder le contrôle grâce à une visibilité, un audit et des contrôles granulaires complets sur vos données sensibles. Defender for Cloud Apps a des outils facilitant la découverte de l’informatique fantôme et l’évaluation des risques qui vous permettent d’appliquer des stratégies et d’examiner les activités des applications. Il vous permet de contrôler l'accès en temps réel et de stopper les menaces, afin que votre organisation puisse se déplacer de manière plus sécurisée vers le cloud.

Cet article fournit des conseils sur la manière de :

- Découvrez les logiciels cloud

- Sanctionner des applications cloud

- Configurer le contrôle d'application d'accès conditionnel

- Utiliser des connecteurs d'applications

- Appliquer des contrôles de session

Si vous n’avez pas encore configuré Defender for Cloud Apps, consultez Évaluer Microsoft Defender for Cloud Apps.

Découvrez les logiciels cloud

Sans disposer d’une visibilité sur les applications utilisées dans votre organisation, vous ne pouvez pas gérer et contrôler correctement la manière dont les utilisateurs font usage des applications et la façon dont les applications accèdent à des ressources et données sensibles.

Defender for Cloud Apps dispose d’une fonctionnalité appelée Cloud Discovery qui analyse vos journaux de trafic par rapport au catalogue Microsoft Defender for Cloud Apps de plus de 31 000 applications cloud. Les applications sont classées et notées en fonction de plus de 90 facteurs de risque et vous fournissent une visibilité continue sur l’utilisation d’applications cloud, l’informatique fantôme et le risque posé par des applications inconnues et non gérées.

Le diagramme suivant présente les composants de la détection d’applications cloud et les deux méthodes utilisées pour surveiller le trafic réseau et découvrir les applications cloud utilisées dans votre organisation

Dans ce diagramme :

- Méthode 1 : le module Cloud App Discovery s’intègre à Microsoft Defender for Endpoint qui signale les services et les applications cloud accédées à partir d’appareils Windows 10 et Windows 11 gérés par un service informatique.

- Méthode 2 : pour couvrir tous les appareils connectés à un réseau, un collecteur de journaux Defender for Cloud Apps installé sur des proxys et des pare-feux collecte et envoie des données des points de terminaison vers Defender for Cloud Apps à des fins d’analyse.

Utilisez les conseils suivants pour tirer parti des fonctionnalités intégrées dans Defender pour le cloud Apps pour découvrir les applications de votre organisation :

Approuver vos applications

Après votre examen de la liste des applications détectées dans votre environnement, vous pouvez sécuriser votre environnement en approuvant des applications sécurisées (Approuvées) ou en interdisant des applications indésirables (Non approuvées).

Pour plus d'informations, consultez Approbation/non-approbation d'une application.

Configurer le contrôle d'application par accès conditionnel pour protéger les applications

Les stratégies d’accès conditionnel vous permettent d’attribuer des contrôles et des exigences à des applications, actions ou conditions d’authentification spécifiques. Vous avez la possibilité de définir les utilisateurs ou les groupes d’utilisateurs qui peuvent accéder à vos applications cloud, les applications cloud auxquelles ils peuvent accéder et les emplacements et réseaux à partir desquels l’accès d’un utilisateur doit provenir. Consultez l’Étape 1 de cette solution pour découvrir des informations supplémentaires.

En combinaison avec des stratégies d’accès conditionnel, vous pouvez renforcer encore davantage la sécurité de vos applications cloud en appliquant des contrôles de session et d’accès via le contrôle d’application par accès conditionnel. Avec la fonctionnalité de contrôle d’application par accès conditionnel dans Defender for Cloud Apps, les sessions et l’accès à l’application par un utilisateur sont surveillées et contrôlés en temps réel en fonction des stratégies d’accès et de session. Les stratégies d’accès et de session configurées avec le portail Defender for Cloud Apps vous permettent d’affiner davantage les filtres et de définir les actions que les utilisateurs peuvent effectuer.

Microsoft Defender for Cloud Apps en mode natif s’intègre à Microsoft Entra. Quand vous configurez une stratégie dans Microsoft Entra pour utiliser le contrôle d’application par accès conditionnel, le trafic des applications cloud est routé via Defender for Cloud Apps comme proxy, ce qui permet à Defender for Cloud Apps de surveiller ce trafic et d’appliquer des contrôles de session.

Le diagramme suivant montre comment le trafic d’applications cloud est acheminé via Microsoft Entra et Defender for Cloud Apps.

Dans ce diagramme :

- Microsoft Entra a une stratégie de contrôle d’application par accès conditionnel pour le trafic des applications SaaS intégrées et spécifiées. Microsoft Entra ID dirige (proxys) ensuite le trafic de session via Defender for Cloud Apps.

- Defender for Cloud Apps surveille ce trafic et applique des stratégies de contrôle de session.

L’accès conditionnel impose les exigences devant être respectées avant qu’un utilisateur puisse accéder à une application. Le contrôle d'application d'accès conditionnel détermine les applications auxquelles un utilisateur peut accéder et l'ensemble d'actions qu'un utilisateur peut effectuer pendant une session après avoir reçu l'accès.

Pour plus d’informations, consultez l’article suivant :

- Protection des applications avec le contrôle d'application par accès conditionnel de Microsoft Defender for Cloud Apps

- Intégration de Microsoft Entra ID avec le contrôle d'application d'accès conditionnel

Utiliser des connecteurs d'applications

Les connecteurs d’applications utilisent les API de fournisseurs d’applications pour permettre une plus grande visibilité et un plus grand contrôle par Defender for Cloud Apps sur les applications utilisées dans votre organisation. En fonction de l’application à laquelle vous vous connectez, ;es connexions d’application permettent ce qui suit :

- Informations sur le compte - Visibilité des utilisateurs, des comptes, des informations de profil, de l'état (suspendu, actif, désactivé), des groupes et des privilèges.

- Journal d’audit : visibilité sur les activités des utilisateurs, les activités des administrateurs et les activités de connexion.

- Gouvernance de compte : possibilité de suspendre des utilisateurs, de révoquer des mots de passe et d’autres capacités.

- Autorisations d'applications - Visibilité des jetons émis et de leurs autorisations.

- Gouvernance des autorisations d'applications - Suppression de jetons.

- Analyse des données : analyse de données non structurées en utilisant deux processus : analyse régulière (toutes les 12 heures) et analyse en temps réel (déclenchée lors de chaque détection de modification).

- Gouvernance des données : possibilité de mettre en quarantaine des fichiers, notamment les fichiers dans la corbeille, et de remplacer des fichiers.

Pour plus d’informations, consultez Connecter des applications.

Defender for Cloud Apps offre une protection de bout en bout pour les applications connectées en utilisant l’intégration cloud-à-cloud, les connecteurs d’API et les contrôles de session et d’accès en temps réel qui tirent profit des Contrôle d’accès par accès conditionnel.

Appliquer des contrôles de session

Les contrôles de session vous permettent d'appliquer des paramètres à la façon dont les applications cloud sont utilisées par votre organisation. Par exemple, si votre organisation utilise Salesforce, vous pouvez configurer une stratégie de session qui permet aux appareils gérés et inscrits uniquement d’accéder aux données Salesforce de votre organisation. Un exemple plus simple peut être de configurer une stratégie pour surveiller le trafic à partir d'appareils non gérés afin de pouvoir analyser le risque de ce trafic avant d'appliquer des stratégies plus strictes.

La documentation de Defender for Cloud Apps comprend la série de tutoriels suivante qui vous permet de détecter des risques et de protéger votre environnement :

- Détectez toute activité d'utilisateur suspecte

- Enquêter sur les utilisateurs à risque

- Examiner les applications OAuth à risque

- Découvrir et protéger les informations sensibles

- Tutoriel : Protection en temps réel de toute applications dans votre organisation

- Téléchargements en bloc d'informations sensibles

- Protégez vos fichiers avec la mise en quarantaine administrateur

- Exiger une authentification pas à pas lors de l'action à risque

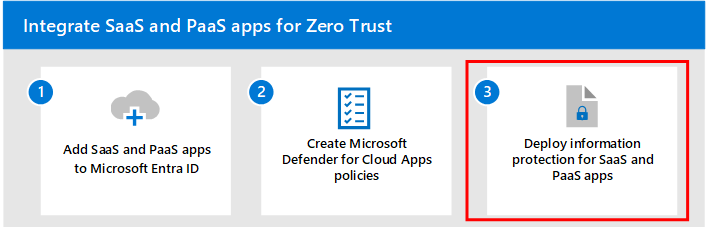

Étape suivante

Passez à l'étape 3 pour déployer la protection des informations pour les applications SaaS.