Examen de pulvérisation de mots de passe

Cet article fournit une aide sur l’identification et l’examen des attaques par pulvérisation de mots de passe au sein de votre organisation, et prend les mesures correctives requises pour protéger les informations et minimiser les risques supplémentaires.

Cet article contient les sections suivantes :

- Conditions préalables requises : décrit les exigences spécifiques que vous devez respecter avant de commencer l’examen. Par exemple, la journalisation qui doit être activée, et vous devez disposer des rôles et des autorisations nécessaires, entre autres.

- Workflow : affiche le flux logique que vous devez suivre pour effectuer cet examen.

- Liste de vérification : contient une liste de tâches pour chacune des étapes de l’organigramme. Cette liste de vérification peut être utile dans les environnements hautement réglementés afin de vérifier ce que vous avez fait ou simplement comme un contrôle de qualité pour vous-même.

- Étapes d’examen : contient des instructions pas à pas détaillées pour cet examen spécifique.

- Récupération : contient des étapes générales sur la façon de récupérer/atténuer une attaque par pulvérisation de mots de passe.

- Références : contient des documents de référence et de lecture supplémentaires.

Prérequis

Avant de commencer l’investigation, vérifiez que vous avez terminé la configuration des journaux et des alertes et veillez à ce que les autres exigences système soient satisfaites.

Pour la supervision de Microsoft Entra, suivez nos recommandations et conseils dans notre Guide Microsoft Entra SecOps.

Configurer la journalisation d’ADFS

Journalisation des événements sur ADFS 2016

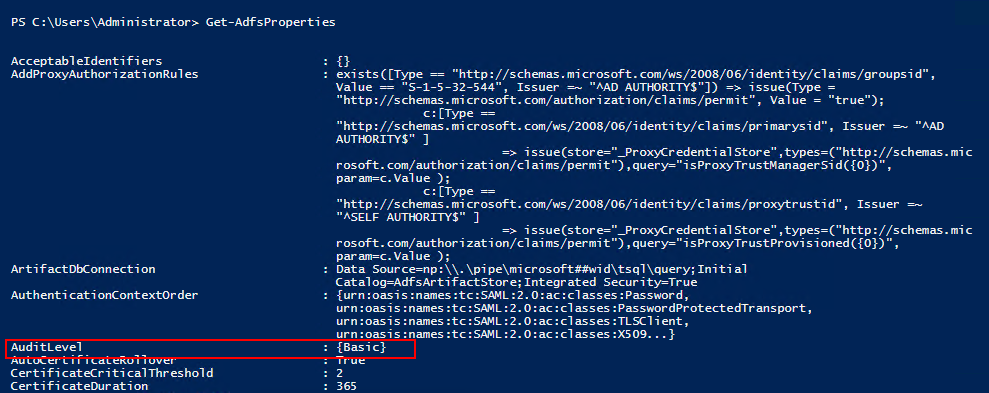

Par défaut, les services de fédération Active Directory (AD FS) dans Windows Server 2016 disposent d’un niveau de base d’audit activé. Avec l’audit de base, les administrateurs peuvent voir cinq événements ou moins pour une requête unique. Définissez la journalisation sur le niveau le plus élevé et envoyez les journaux AD FS (et de sécurité) à un SIEM pour mettre en corrélation l’authentification AD et Microsoft Entra ID.

Pour afficher le niveau d’audit actuel, vous pouvez utiliser cette commande PowerShell :

Get-AdfsProperties

Cette table contient les niveaux d’audit disponibles.

| Niveau d'audit | Syntaxe PowerShell | Description |

|---|---|---|

| None | Set-AdfsProperties -AuditLevel None |

L’audit est désactivé et aucun événement n’est enregistré. |

| De base (par défaut) | Set-AdfsProperties -AuditLevel Basic |

Pas plus de cinq événements sont consignés pour une requête unique |

| Commentaires | Set-AdfsProperties -AuditLevel Verbose |

Tous les événements sont enregistrés. Ce niveau consigne une quantité importante d’informations par requête. |

Pour augmenter ou diminuer le niveau d’audit, utilisez la commande PowerShell suivante :

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Configurer la journalisation de sécurité ADFS 2012 R2/2016/2019

Sélectionnez Démarrer, accédez aux outils d’administration des programmes>, puis sélectionnez Stratégie de sécurité locale.

Accédez au dossier Paramètres de sécurité\Stratégies locales\Gestion des droits utilisateur, puis double-cliquez sur Générer des audits de sécurité.

Sous l’onglet Paramètre de sécurité local, vérifiez que le compte de service ADFS est répertorié. S’il n’est pas présent, sélectionnez Ajouter un utilisateur ou un groupe et ajoutez-le à la liste, puis sélectionnez OK.

Pour activer l’audit, ouvrez une invite de commandes avec des privilèges élevés et exécutez la commande suivante : .

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableFermez Stratégie de sécurité locale.

Ensuite, ouvrez le composant logiciel enfichable Gestion ADFS, sélectionnez Démarrer, accédez aux outils d’administration des programmes>, puis sélectionnez Gestion ADFS.

Dans le volet Actions, sélectionnez Modifier les propriétés du service de fédération.

Dans la boîte de dialogue Propriétés du service de fédération, sélectionnez l’onglet Événements.

Cochez les cases Audits des succès et Audits des échecs.

Sélectionnez OK pour terminer et enregistrer la configuration.

Installer les agents Microsoft Entra Connect Health pour ADFS

L'agent Microsoft Entra Connect Health for ADFS vous permet d'avoir une meilleure visibilité sur votre environnement de fédération. Il fournit plusieurs tableaux de bord préconfigurés, notamment des rapports sur l’utilisation, le monitoring des performances et les adresses IP à risque.

Pour installer Connect Health pour ADFS, passez en revue les exigences pour l’utilisation de Microsoft Entra Connect Health, puis installez l’agent Azure ADFS Connect Health.

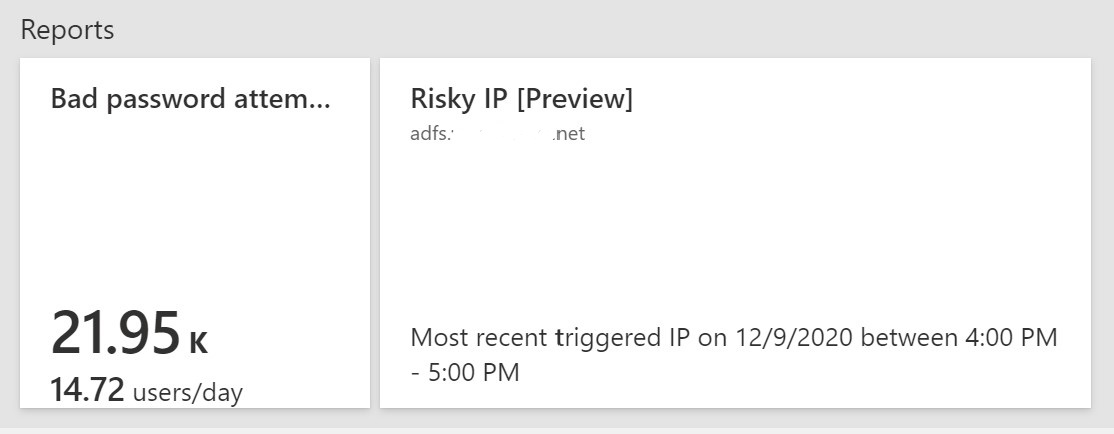

Configurer des alertes IP risquées à l’aide du manuel de rapports ADFS sur les IP à risque

Une fois que Microsoft Entra Connecter Health pour ADFS est configuré, vous devez surveiller et configurer des alertes à l’aide du classeur de rapport ADFS sur les IP à risque et d’Azure Monitor. Voici les principaux avantages de l’utilisation de ce rapport :

- Détection des adresses IP qui dépassent un seuil d’échecs de connexion basée sur mot de passe

- Prise en charge des échecs de connexion dus à un mot de passe incorrect ou à un état de verrouillage extranet

- Prise en charge de l’activation des alertes via les alertes Azure

- Paramètres de seuil personnalisables qui correspondent à la politique de sécurité d’une organisation

- Requêtes personnalisables et visualisations étendues pour une analyse plus poussée

- Fonctionnalité étendue du rapport précédent sur les adresses IP à risque, qui sera déconseillée après le 24 janvier 2022.

Configurer des alertes d’outil SIEM sur Microsoft Sentinel

Pour configurer les alertes d’outil SIEM, suivez le tutoriel sur les alertes prêtes à l’emploi.

Intégration de Gestion des informations et des événements de sécurité à Microsoft Defender for Cloud Apps

Connectez l’outil Informations de Gestion des informations et des événements de sécurité (SIEM) à Microsoft Defender for Cloud Apps, qui prend actuellement en charge Micro Focus ArcSight et le Common Event Format (CEF) générique.

Pour plus d’informations, consultez Integration de SIEM de type générique.

Intégration de SIEM avec API Graph

Vous pouvez connecter SIEM à l’API de sécurité Microsoft Graph à l’aide de l’une des options suivantes :

- Utilisation directe des options d’intégration prises en charge : reportez-vous à la liste des options d’intégration prises en charge, tels qu’écrire un code pour une connexion directe de votre application afin de faire dériver des insights enrichis. Utilisez des exemples pour commencer.

- Utilisez les intégrations et les connecteurs natifs générés par les partenaires Microsoft : pour utiliser ces intégrations, reportez-vous aux solutions de partenaires d’API de sécurité Microsoft Graph.

- Utilisez les connecteurs générés par Microsoft : reportez-vous à la liste des connecteurs que vous pouvez utiliser pour vous connecter à l’API par le biais de diverses solutions pour les informations de Gestion des informations et des événements de sécurité (SIEM), orchestration et réponse de sécurité (SOAR), le suivi des incidents et la gestion des services (ITSM) etc.

Pour plus d’informations, consultez l’intégration de solutions de sécurité à l’aide de l’API de sécurité Microsoft Graph.

Utilisation de Splunk

Vous pouvez également utiliser la plateforme Splunk pour configurer des alertes.

- Regardez la vidéo de ce tutoriel sur la création d’alertes Splunk

- Pour plus d’informations, consultez le manuel d’alerte Splunk

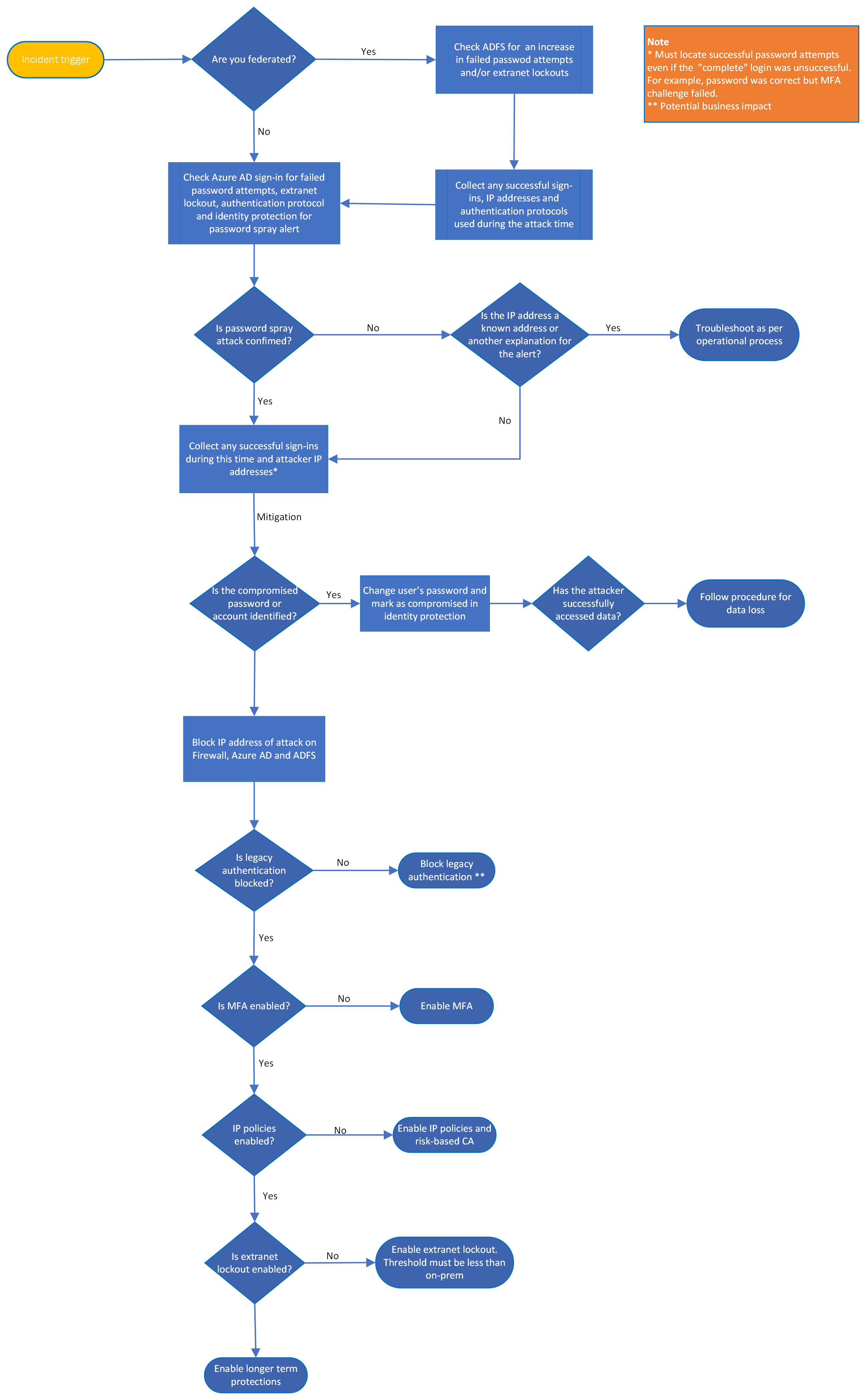

Workflow

L’organigramme suivant montre le flux de travail d’investigation de pulvérisation de mot de passe.

Vous pouvez également :

- Téléchargez les workflows de playbook sur les réponses à la pulvérisation de mots de passe et à d’autres incidents sous la forme d’un fichier PDF.

- Téléchargez les workflows de playbook sur les réponses à la pulvérisation de mots de passe et à d’autres incidents sous la forme d’un fichier Visio.

Liste de contrôle

Déclencheurs d’investigation

- Réception d’un déclencheur à partir de Gestion des informations et des événements de sécurité, des journaux de pare-feu ou de Microsoft Entra ID

- Fonctionnalité de pulvérisation de mots de passe ou adresse IP à risque Identity de Microsoft Entra ID Protection

- Nombre élevé de connexions ayant échoué (ID de l’événement 411)

- Pic dans Microsoft Entra Connect Health pour ADFS

- Autre incident de sécurité (par exemple, hameçonnage)

- Activité inexpliquée, par exemple connexion à partir d’un emplacement inconnu ou obtention d’invites MFA inattendues par l’utilisateur

Examen

- Sur quoi porte l’alerte ?

- Pouvez-vous confirmer qu’il s’agit d’une pulvérisation de mots de passe ?

- Déterminez la chronologie de l’attaque.

- Déterminez une ou plusieurs adresses IP de l’attaque.

- Filtrer les connexions réussies pour cette période, ainsi que l’adresse IP, y compris quand le mot de passe est correct mais que MFA échoue

- Vérifier le rapport MFA

- Y a-t-il quelque chose d’anormal sur le compte, tel que l’utilisation d’un nouvel appareil, d’un nouveau système d’exploitation ou d’une nouvelle adresse IP ? Utilisez Defender for Cloud Apps ou Azure Information Protection pour détecter les activités suspectes.

- Informez les autorités locales/les tiers pour obtenir de l’aide.

- Si vous soupçonnez un compromis, vérifiez si une exfiltration des données a eu lieu.

- Vérifiez si le compte associé présente un comportement suspect et recherchez une corrélation avec d’autres comptes et services possibles, ainsi que d’autres adresses IP malveillantes.

- Vérifiez les comptes de tous les utilisateurs travaillant dans le même bureau ou ayant le même accès délégué - hygiène de mot de passe (assurez-vous qu’ils n’utilisent pas le mot de passe du compte compromis)

- Exécuter l’aide ADFS

Corrections

Pour obtenir une aide sur l’activation des fonctionnalités, consultez la section Références.

- Bloquer l’adresse IP de l’attaquant (surveiller les éventuelles modifications apportées à une autre adresse IP)

- Changement du mot de passe de l’utilisateur dont la compromission est suspectée

- Activer le verrouillage extranet ADFS

- Authentification héritée désactivée

- Azure Identity Protection activé (stratégies de connexion et de risque utilisateur)

- MFA activée (si ce n’est pas déjà fait)

- Protection par mot de passe activée

- Déployer Microsoft Entra Connect Health pour ADFS (si ce n’est pas déjà fait)

Récupération

- Baliser une adresse IP incorrecte dans Defender pour le cloud Apps, SIEM, ADFS et Microsoft Entra ID

- Rechercher d’autres formes de persistance de boîte aux lettres, comme l’ajout de règles de transfert ou d’autres délégations

- MFA en tant qu’authentification principale

- Configurer les intégrations de SIEM avec le cloud

- Configurer des alertes - Identity Protection, ADFS Health Connect, SIEM et Defender pour le cloud Apps

- Enseignements tirés (notamment les parties prenantes principales, les tiers, les équipes de communication)

- Révision/améliorations de l’état de la sécurité

- Planifier l’exécution régulière de simulateurs d’attaque

Vous pouvez également télécharger les check-lists de playbook sur la pulvérisation de mots de passe et d’autres incidents sous la forme d’un fichier Excel.

Étapes d’investigation

Réponse aux incidents de pulvérisation de mots de passe

Essayons de comprendre quelques techniques d’attaque par pulvérisation de mots de passe avant de poursuivre l’examen.

Compromission de mot de passe : un attaquant a deviné avec succès le mot de passe de l’utilisateur, mais n’a pas pu accéder au compte en raison d’autres contrôles, tels que l’authentification multifacteur (MFA).

Compromission de compte : un attaquant a deviné avec succès le mot de passe de l’utilisateur et a réussi à accéder au compte.

Découverte de l’environnement

Identifier le type d’authentification

La première étape consiste à vérifier le type d’authentification utilisé pour un locataire ou un domaine vérifié que vous examinez.

Pour obtenir l’état d’authentification d’un nom de domaine spécifique, utilisez la commande PowerShell Get-MgDomain. Voici un exemple :

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

L’authentification est-elle fédérée ou managée ?

Si l’authentification est fédérée, les connexions réussies sont stockées dans Microsoft Entra ID. Les échecs de connexion se trouvent dans leur fournisseur d’identité (IDP). Pour plus d’informations, consultez la résolution des problèmes et la journalisation des événements ADFS.

Si le type d'authentification est géré - cloud uniquement, password hash sync (PHS) ou authentification directe (PTA) - les connexions réussies et échouées sont stockées dans les journaux de connexion de Microsoft Entra.

Remarque

La fonctionnalité de Déploiement par étapes permet de fédérer le nom de domaine du locataire, mais des utilisateurs spécifiques doivent être gérés. Déterminez si des utilisateurs sont membres de ce groupe.

Microsoft Entra Connecter Health est-il activé pour ADFS ?

- Le rapport RiskyIP fournit des adresses IP suspectes et une date/heure. Les notifications doivent être activées.

- Consultez également l’investigation sur les connexions fédérées à partir du playbook sur l’hameçonnage

La journalisation avancée est-elle activée dans ADFS ?

- Il s’agit d’une exigence pour ADFS Connect Health, mais elle peut être activée indépendamment

- Découvrez comment activer ADFS Health Connect)

- Consultez également l’investigation sur les connexions fédérées à partir du playbook sur l’hameçonnage

Les journaux sont-ils stockés dans SIEM ?

Pour vérifier si vous stockez et corrélant des journaux dans une gestion des informations de sécurité et des événements (SIEM) ou dans un autre système :

- analytique des journaux d'activité- requêtes prédéfinies

- Microsoft Sentinel - Requêtes prédéfinies

- Splunk - requêtes prédéfinies

- Journaux de pare-feu

- Journalisation des accès utilisateur si > 30 jours

Présentation des rapports Microsoft Entra ID et MFA

Il est important que vous compreniez les journaux que vous voyez pour pouvoir déterminer la compromission. Voici des guides rapides pour comprendre les connexions Microsoft Entra et les rapports MFA :

Déclencheurs d’incident

Un déclencheur d’incident est un événement ou une série d’événements provoquant le déclenchement d’une alerte prédéfinie. Un exemple est le nombre de tentatives de mot de passe incorrectes au-dessus de votre seuil prédéfini. Ci-dessous se trouvent d’autres exemples de déclencheurs qui peuvent être alertés lors d’attaques par pulvérisation de mots de passe, ainsi que l’emplacement où ces alertes ont été déclenchées. Les déclencheurs d’incident incluent :

Utilisateurs

IP

Chaîne d’agent utilisateur

Date/Heure

Anomalies

Tentatives d’utilisation de mot de passe incorrect

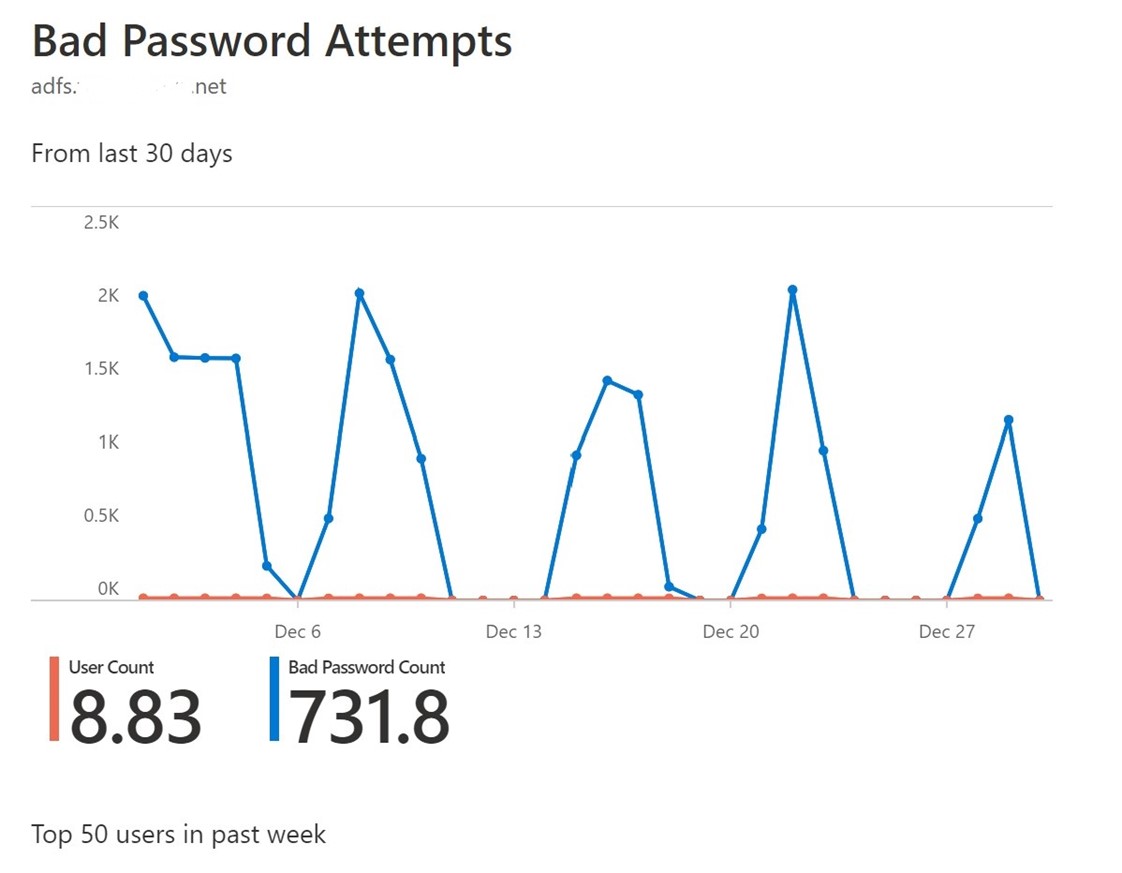

Les pics inhabituels de l’activité sont des indicateurs clés via Microsoft Entra Health Connect (en supposant qu’il est installé). Les autres indicateurs sont :

- L’alerte par le biais d’un serveur SIEM montre un pic lorsque vous rassemblez les journaux.

- Taille de journal supérieure à la normale pour les connexions ADFS non réussies (il peut s’agir d’une alerte dans l’outil Gestion des informations et des événements de sécurité).

- Augmentation du nombre d’ID d’événement 342/411 : le nom d’utilisateur ou le mot de passe est incorrect. Ou 516 pour le verrouillage extranet.

- Seuil de demande d’authentification non réussie atteint - adresse IP à risque dans Microsoft Entra ID ou une alerte d’outil SIEM/erreurs 342 et 411 (pour pouvoir afficher ces informations, la journalisation avancée doit être activée.)

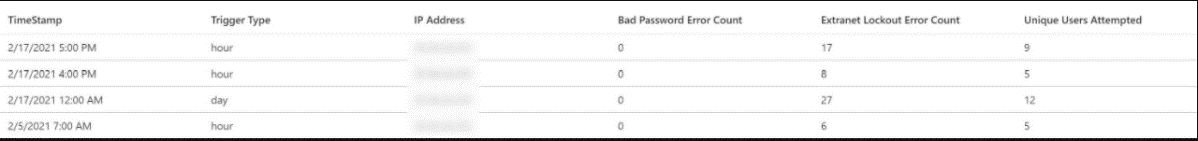

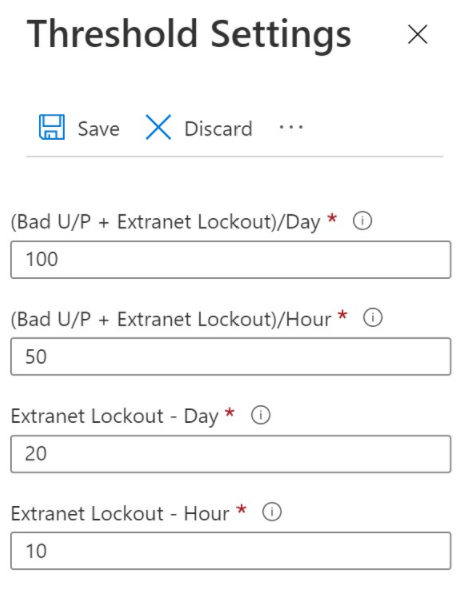

IP à risque dans le portail Microsoft Entra Health Connect

Une adresse IP à risque vous alerte lorsque le seuil personnalisé a été atteint pour les mots de passe incorrects en une heure, pour les mots de passe incorrects en une journée, de même que pour les verrouillages extranet.

Les détails des tentatives non réussies sont disponibles sous les onglets adresse IP et verrouillages extranet.

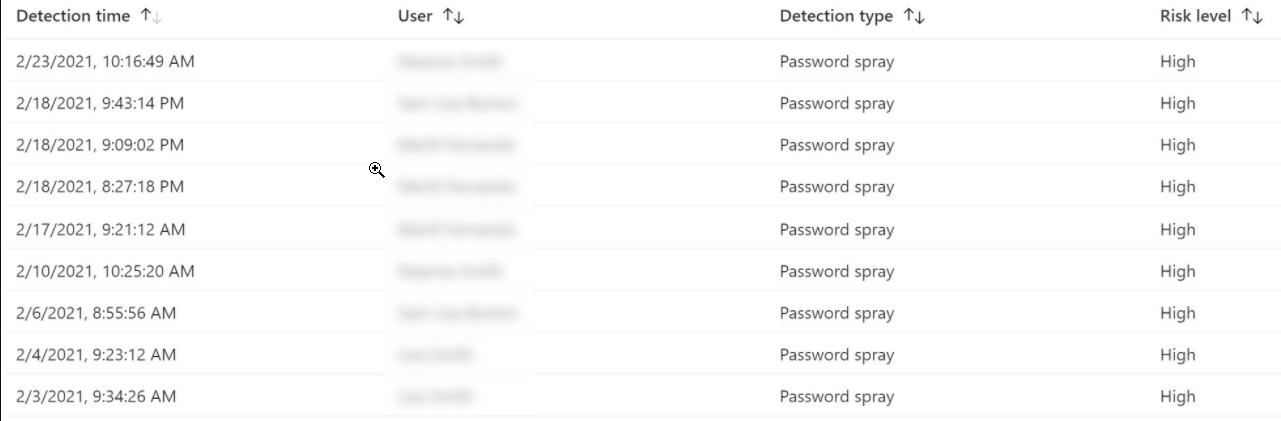

Détecter la pulvérisation de mots de passe dans Azure Identity Protection

Azure Identity Protection est une fonction de Microsoft Entra ID P2 qui comporte une alerte de risque et une fonction de recherche pour la détection de la pulvérisation de mot de passe qui fournit plus d'informations ou une remédiation automatique.

Indicateurs d’attaque faible et lente

Les indicateurs d’attaques faible et lente sont ceux où les seuils pour le verrouillage de compte ou les mots de passe incorrects ne sont pas atteints. Vous pouvez détecter ces indicateurs via :

- Défaillances dans l’ordre des LAG

- Défaillances avec attributs répétitifs (agent utilisateur, AppID cible, bloc/emplacement IP)

- Minutage : les pulvérisations automatisées ont tendance à avoir un intervalle de temps plus régulier entre les tentatives.

Examen et atténuation

Remarque

Vous pouvez effectuer des examens et des atténuations simultanément lors d’attaques soutenues/en cours.

Activez la connexion avancée sur ADFS si elle n’est pas déjà activée.

Déterminez la date et l’heure du début de l’attaque.

Déterminez l’adresse IP de l’attaquant (peut être plusieurs sources et plusieurs adresses IP) à partir du pare-feu, ADFS, SIEM ou Microsoft Entra ID.

Une fois la pulvérisation de mots de passe confirmée, vous devriez informer les organismes locaux (police, tiers, entre autres).

Assemblez et surveillez les ID de l’événement suivants pour ADFS :

ADFS 2012 R2

- Événement d’audit 403 : agent utilisateur qui effectue la demande

- Événement d’audit 411 : demandes d’authentification non réussies

- Événement d’audit 516 : verrouillage extranet

- Événement d’audit 342 : demandes d’authentification non réussies

- Événement d’audit 412 - Connexion réussie

Pour collecter l’événement d’audit 411 : demandes d’authentification non réussies, utilisez le scriptsuivant :

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

En plus des ID d’événement ci-dessus, assemblez l’événement d’audit 1203 : nouvelle erreur de validation des informations d’identification.

- Rassemblez toutes les connexions réussies pour cette heure sur ADFS (si fédérées). Une connexion rapide et une déconnexion (au même moment) peuvent être un indicateur d’un mot de passe qui est deviné correctement et essayé par l’attaquant.

- Rassemblez tous les Microsoft Entra réussis ou interrompus dans cette période de temps pour les scénarios fédérés et managés.

Surveiller et rassembler des ID d’événement à partir de l’ID Microsoft Entra

Découvrez comment trouver la signification des journaux d’erreur.

Les ID d’événement suivants de Microsoft Entra ID sont pertinents :

- 50057 : un compte utilisateur a été désactivé

- 50055 : le mot de passe a expiré

- 50072 - l’utilisateur a été invité à fournir une MFA

- 50074 : MFA requise

- 50079 : l’utilisateur doit enregistrer les informations de sécurité

- 53003 : l’utilisateur a été bloqué par l’accès conditionnel

- 53004 - Impossible de configurer l’authentification multifacteur en raison d’une activité suspecte

- 530032 : bloqué par l’accès conditionnel sur la stratégie de sécurité

- Réussite, échec, interruption de l’état de connexion

Collate event ID from Microsoft Sentinel playbook

Vous pouvez obtenir tous les ID d’événement à partir du Playbook Microsoft Sentinel disponible sur GitHub.

Isoler et confirmer une attaque

Isolez les évènements de connexion réussis et interrompus ADFS et Microsoft Entra. Il s’agit de vos comptes d’intérêt.

Bloquer l’adresse IP ADFS 2012R2, ainsi que les versions ultérieures pour l’authentification fédérée. Voici un exemple :

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Collecter les journaux ADFS

Collectez plusieurs ID d’événement sur une période définie. Voici un exemple :

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Collationner les journaux ADFS dans Microsoft Entra ID

Les rapports de connexion Microsoft Entra incluent l’activité de connexion ADFS lorsque vous utilisez Microsoft Entra Connecter Health. Filtrer les journaux de connexion avec un émetteur de jeton de type « fédéré ».

Voici un exemple de commande PowerShell pour récupérer des journaux de connexion pour une adresse IP spécifique :

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

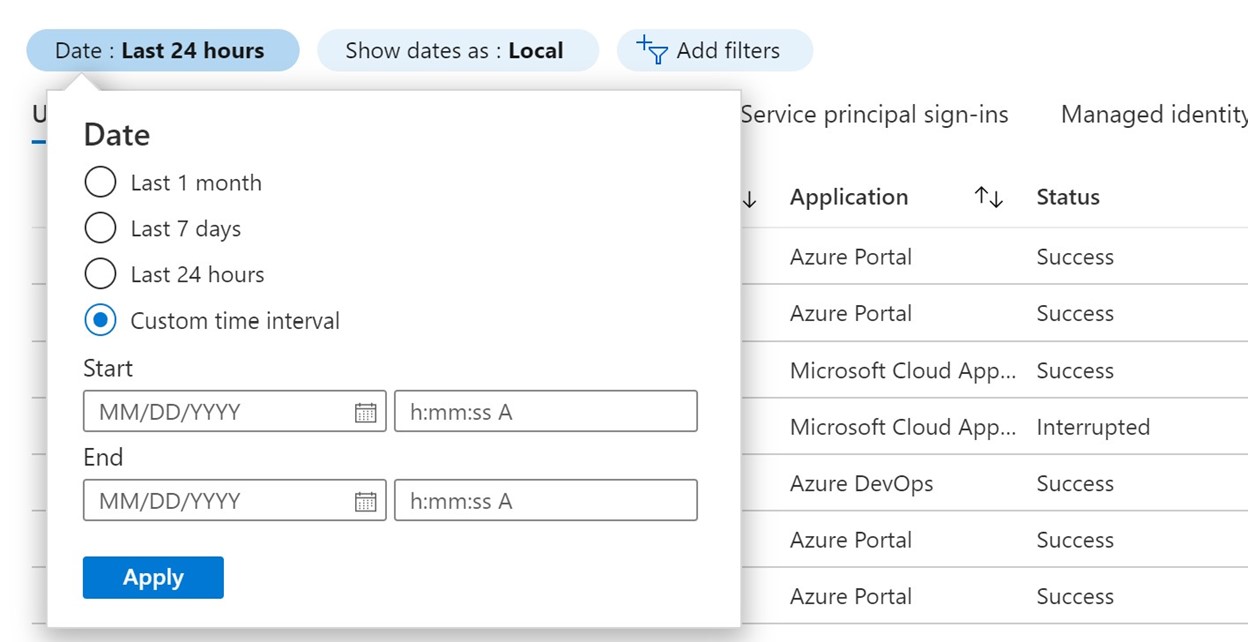

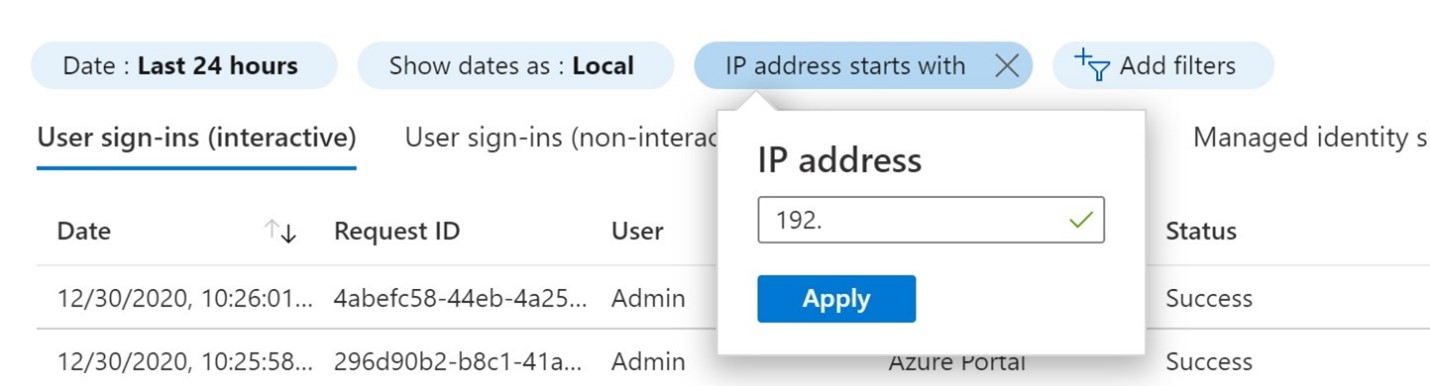

Recherchez également dans le portail Azure les délais d’exécution, les adresses IP et les connexions réussies et interrompues, comme indiqué dans ces images.

Vous pouvez ensuite télécharger ces données sous forme de fichier .csv pour l’analyse. Pour plus d’informations, consultez Rapports d'activité de connexion dans le centre d'administration de Microsoft Entra.

Classer les résultats par ordre de priorité

Il est important de pouvoir réagir à la menace la plus critique. Cette menace peut indiquer que l’attaquant a réussi à obtenir l’accès à un compte et peut donc accéder/exfiltrer des données ; l’attaquant a le mot de passe, mais peut ne pas être en mesure d’accéder au compte. Par exemple, ils ont le mot de passe, mais ne passent pas la barrière MFA. En outre, l’attaquant peut ne pas deviner correctement les mots de passe, mais il continue d’essayer. Au cours de l’analyse, privilégiez ces résultats :

- Connexions réussies par une adresse IP d’un attaquant connu

- Connexion interrompue par une adresse IP d’un attaquant connu

- Connexions non réussies par une adresse IP d’un attaquant connu

- Autres connexions réussies par une adresse IP inconnue

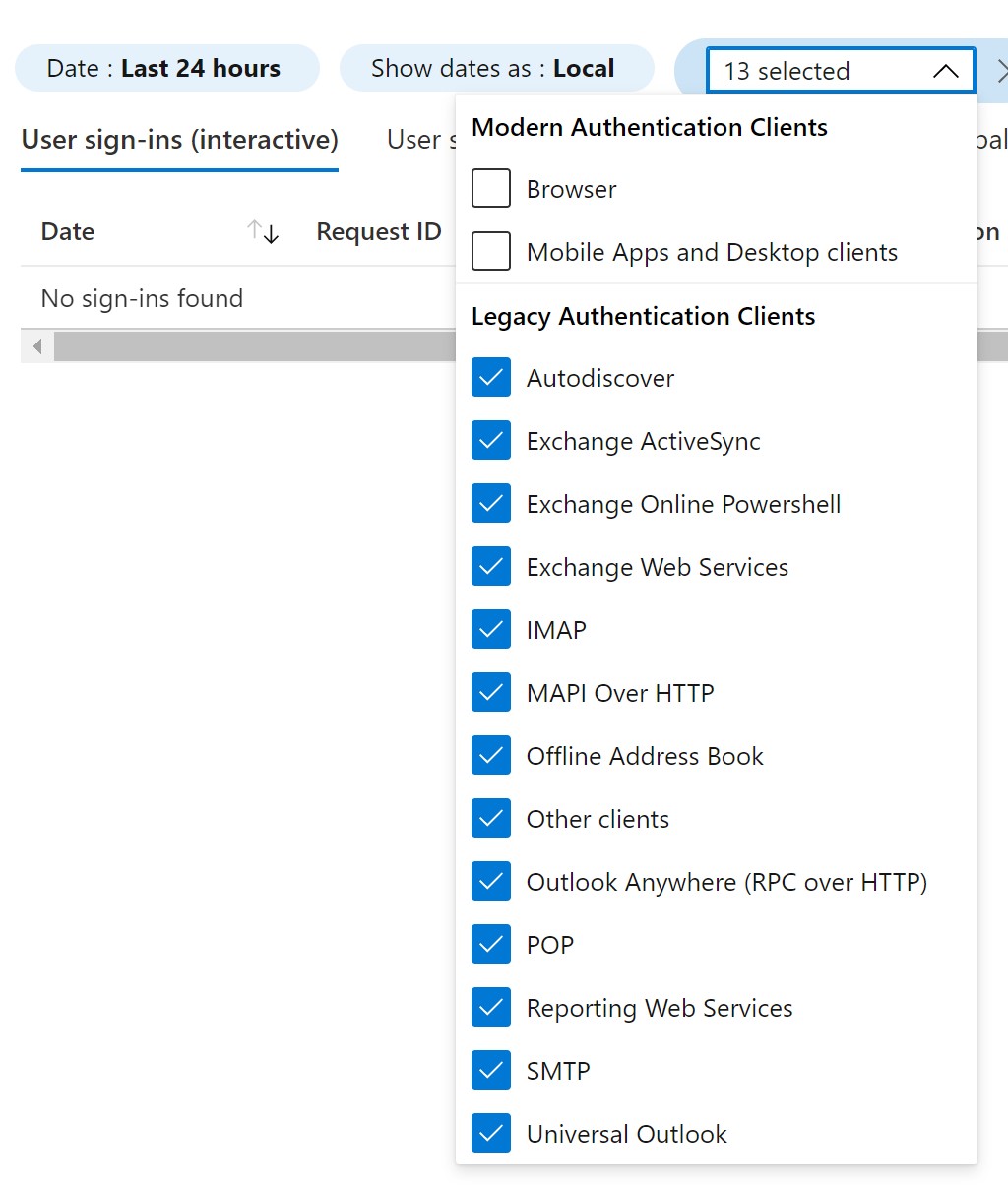

Vérifier l’authentification héritée

La plupart des attaques utilisent l’authentification héritée. Il existe plusieurs façons de déterminer le protocole de l’attaque.

Dans Microsoft Entra ID, accédez à Connexions et filtrez sur Application cliente.

Sélectionnez tous les protocoles d’authentification répertoriés.

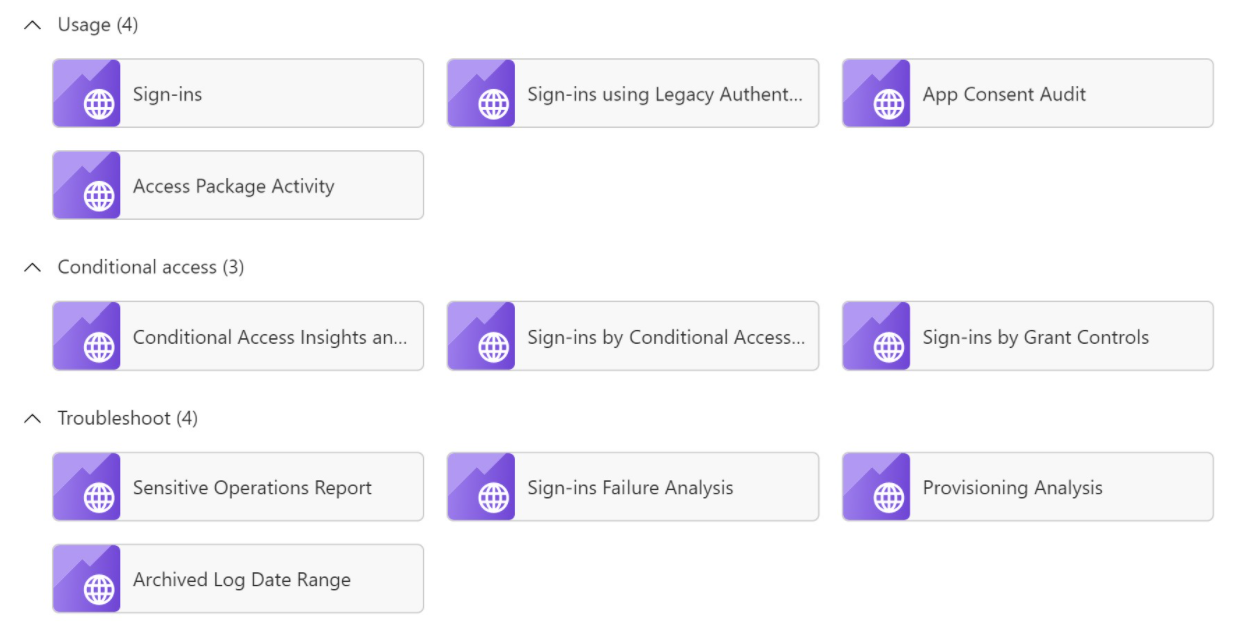

Ou, si vous disposez d’un espace de travail Azure, vous pouvez utiliser le classeur d’authentification héritée prédéfini situé dans le centre d’administration Microsoft Entra sous Surveillance et Classeurs.

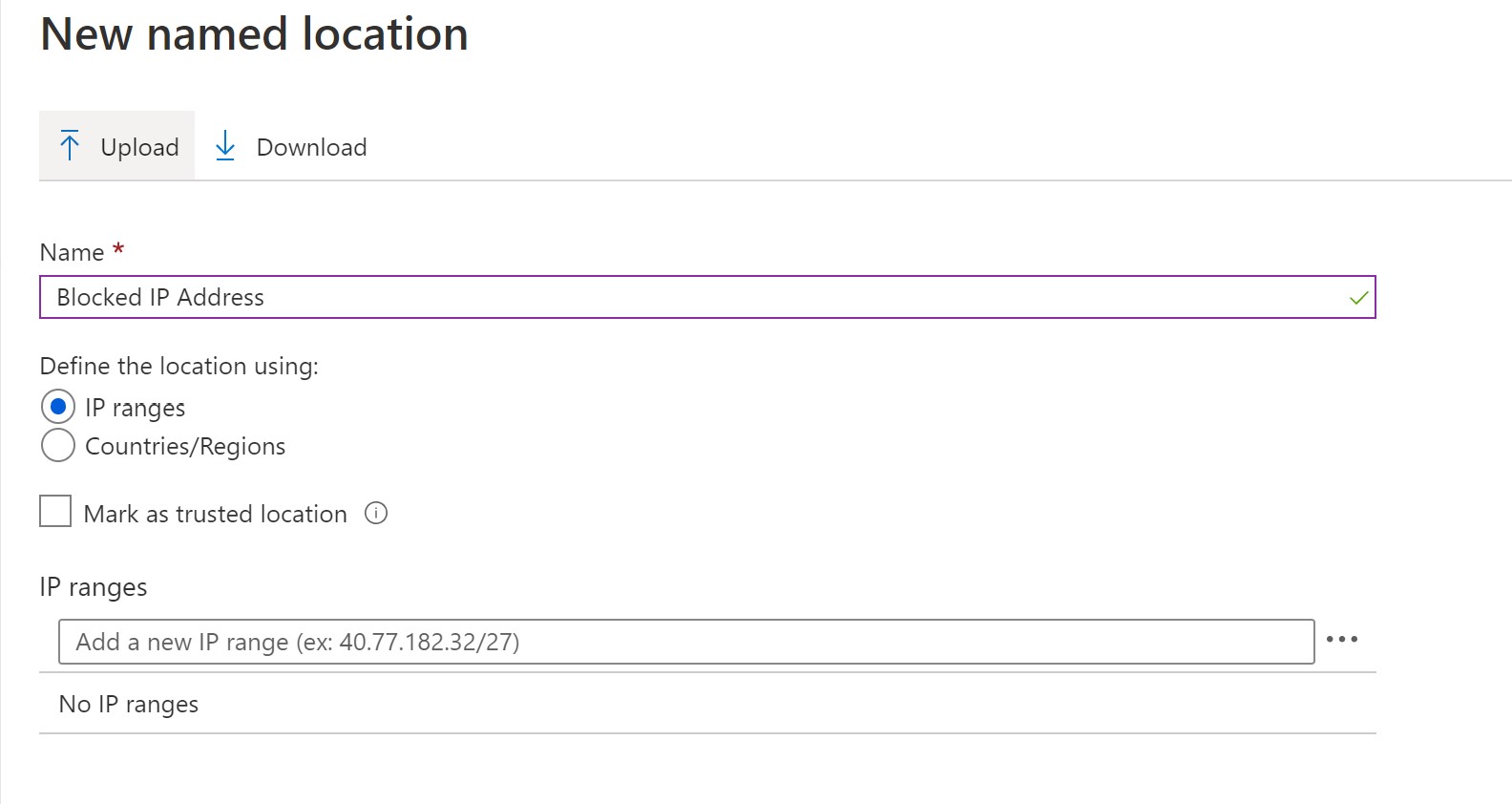

Bloquer l’adresse IP Microsoft Entra ID pour le scénario managé (PHS, notamment la mise en lots)

Accédez à Nouveaux emplacements nommés.

Créer une stratégie d’autorité de certification pour cibler toutes les applications et bloquer uniquement cet emplacement nommé.

L’utilisateur a-t-il utilisé ce système d’exploitation, cette adresse IP, cet ISP, cet appareil ou ce navigateur auparavant ?

Si ce n'est pas le cas et que cette activité est inhabituelle, signalez l'utilisateur et examinez toutes ses activités.

L’adresse IP est-elle marquée comme « à risque » ?

Veillez à enregistrer les mots de passe réussis mais pas les réponses d’authentification multifacteur (MFA) non réussies, car cette activité indique que l’attaquant obtient le mot de passe, mais ne contourne pas la MFA.

Mettez de côté les comptes qui semblent disposer d’une connexion normale, par exemple, MFA réussie, emplacement et adresse IP qui ne sortent pas de l’ordinaire.

Rapport MFA

Il est important de vérifier également les journaux d’activité MFA pour déterminer si un attaquant a deviné un mot de passe, mais qu’il échoue à l’invite MFA. Les journaux d'authentification multifacteur de Microsoft Entra montrent les détails d'authentification pour les événements où un utilisateur est invité à une authentification multifacteur. Vérifiez et assurez-vous qu’il n’existe pas de grande quantité de journaux MFA suspects dans Microsoft Entra ID. Pour plus d’informations, consultez comment utiliser le rapport sur les signatures pour examiner les événements liés à l'authentification multifacteurs de Microsoft Entra.

Vérifications supplémentaires

Dans Defender for Cloud Apps, examinez les activités et l’accès aux fichiers du compte compromis. Pour plus d’informations, consultez l’article suivant :

- Examiner la compromission avec Defender for Cloud Apps

- Examiner les anomalies avec Defender for Cloud Apps

Vérifiez si l’utilisateur a accès à des ressources supplémentaires, telles que des machines virtuelles, des autorisations de compte de domaine, un stockage, entre autres. S’il existe une violation de données, vous devez informer d’autres organismes, tels que la police.

Actions correctives immédiates

- Modifiez le mot de passe d’un compte suspect qui pourrait avoir fait l’objet d’une violation ou dont le mot de passe aurait été découvert. En outre, bloquez l’utilisateur. Veillez à suivre les instructions relatives à la révocation de l’accès d’urgence.

- Marquez tout compte compromis comme « compromis » dans Microsoft Entra ID Identity Protection.

- Bloquez l’adresse IP de l’attaquant. Soyez prudent lors de l’exécution de cette action, car les attaquants peuvent utiliser des VPN légitimes, ce qui peut générer plus de risques puisqu’ils modifient également les adresses IP. Si vous utilisez l’authentification cloud, bloquez l’adresse IP dans Defender pour le cloud Apps ou Microsoft Entra ID. Si elle est fédérée, vous devez bloquer l’adresse IP au niveau du pare-feu devant le service ADFS.

- Bloquez l’authentification héritée si elle est utilisée (cette action peut toutefois avoir un impact sur l’activité).

- Activez la MFA si ce n’est pas déjà fait.

- Activer Identity Protection pour le risque d’utilisateur et le risque de connexion

- Vérifiez les données qui ont été compromises (e-mails, SharePoint, OneDrive, applications). Découvrez comment utiliser le filtre d’activité dans Defender for Cloud Apps.

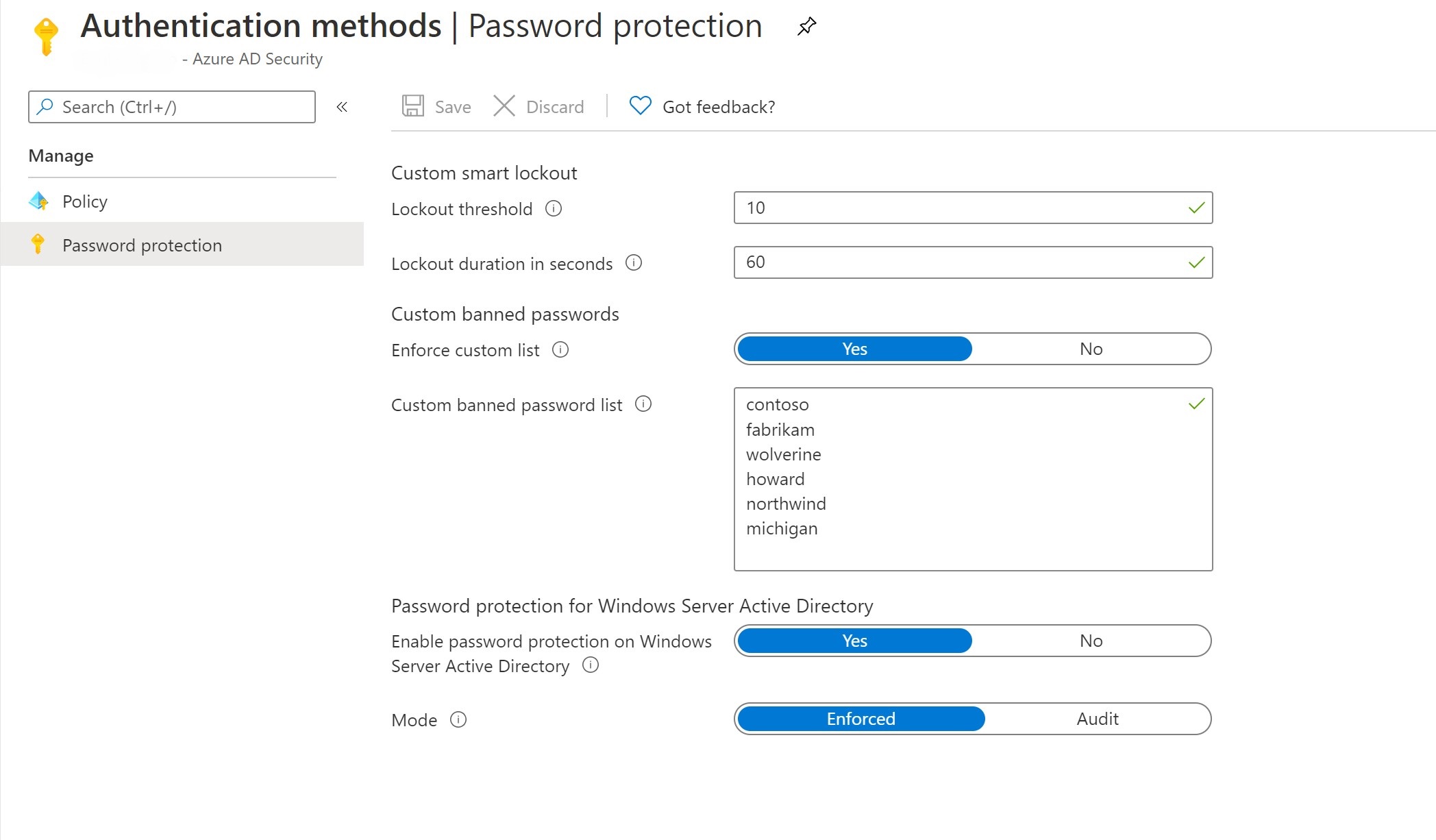

- Maintenez l’hygiène du mot de passe. Pour plus d’informations, consultezMicrosoft Entra protection par mot de passe.

- Vous pouvez également vous référer à Aide ADFS.

Récupération

Protection par mot de passe

Implémentez la protection par mot de passe sur Microsoft Entra ID et localement en activant les listes des mots de passe interdits personnalisés. Cette configuration empêche les utilisateurs de définir des mots de passe faibles ou associés à votre organisation :

Pour plus d’informations, consultez comment se défendre contre les attaques par pulvérisation de mots de passe.

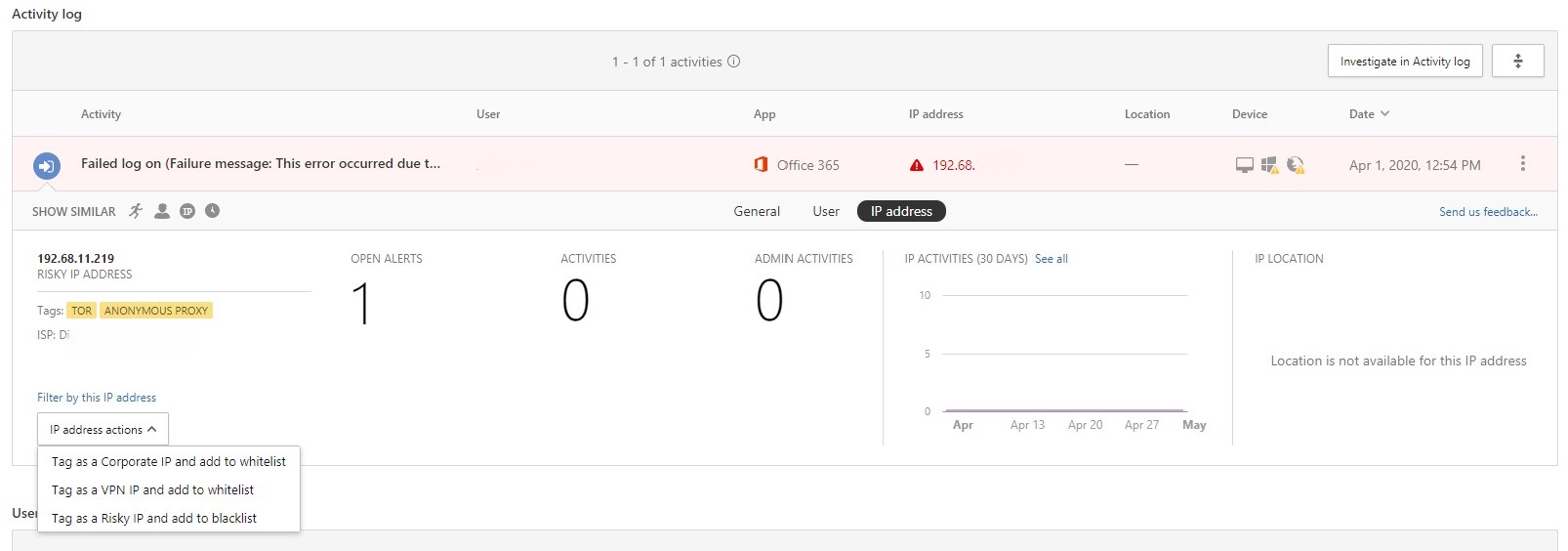

Étiquetage d’adresse IP

Étiquetez les adresses IP dans Defender for Cloud Apps pour recevoir des alertes liées à une utilisation ultérieure :

Étiquetage d’adresses IP

Dans Defender for Cloud Apps, "marquez" l'adresse IP pour l'étendue de l'IP et créez une alerte pour cette plage d'IP afin de pouvoir vous y référer ultérieurement et d'accélérer la réponse.

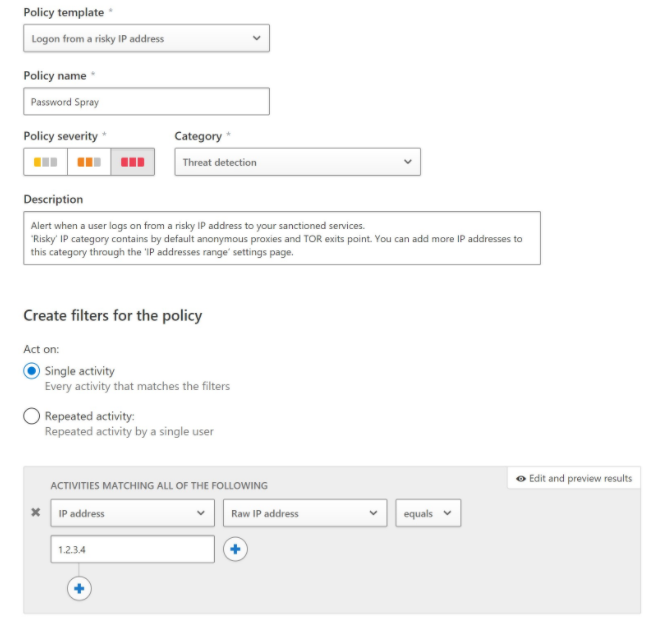

Définition d’alertes pour une adresse IP spécifique

Configurer des alertes

Selon les besoins de votre organisation, vous pouvez configurer des alertes.

Configurez des alertes dans votre outil SIEM et examinez les écarts de journalisation. Intégrez ADFS, Microsoft Entra ID, Bureau 365 et Defender for Cloud Apps logging.

Configurez le seuil et les alertes dans ADFS Health Connect et dans le portail d’adresse IP à risque.

Découvrez la configuration des alertes dans le portail Identity Protection.

Configurer des stratégies de risque de connexion avec l’accès conditionnel ou Identity Protection

- Configurer le risque de connexion

- Configurer le risque utilisateur

- Configurer des politiques d’alertes dans Defender for Cloud Apps

Défenses recommandées

- Former les utilisateurs finaux, les parties prenantes clés, les opérations de première ligne, les équipes techniques, les équipes de cyber-sécurité et de communication

- Examiner le contrôle de sécurité et apporter les modifications nécessaires pour améliorer ou renforcer le contrôle de sécurité au sein de votre organisation

- Suggérer l’évaluation de la configuration de Microsoft Entra

- Exécuter des exercices de simulateur d’attaque réguliers

Références

Prérequis

- Alertes Microsoft Sentinel

- Intégration de Gestion des informations et des événements de sécurité dans Defender for Cloud Apps

- Intégration de SIEM avec API Graph

- Manuel d’alerte Splunk

- Installation d’ADFS Health Connect

- Comprendre les journaux de connexion dans Microsoft Entra ID

- Compréhension des rapports MFA

Corrections

- Atténuations pour la pulvérisation de mots de passe

- Activer la protection par mot de passe

- Bloquer l’authentification héritée

- Bloquer une adresse IP sur ADFS

- Contrôles d’accès (notamment le blocage des adresses IP) ADFS v3

- Protection par mot de passe ADFS

- Activer le verrouillage extranet ADFS

- MFA en tant qu’authentification principale

- Activer Identity Protection

- Référence de l’activité d’audit Microsoft Entra

- Schéma de journaux d'audit Microsoft Entra

- Schéma des journaux de connexion Microsoft Entra

- API Graph du journal d’audit Microsoft Entra

- Alertes d’adresse IP à risque

- Aide ADFS

Récupération

- Intégrations de l’outil SIEM

- Créer des alertes Defender for Cloud Apps

- Créer des alertes ADFS Health Connect et d’adresse IP à risque

- Alertes Identity Protection

- Simulateur d’attaque

Playbooks de réponse aux incidents supplémentaires

Examinez les conseils pour identifier et examiner ces types d’attaques supplémentaires :

Ressources pour répondre aux incidents

- Vue d’ensemble des produits et ressources de sécurité Microsoft pour les analystes nouveaux et expérimentés

- Planification de votre centre des opérations de sécurité (SOC)

- Réponse aux incidents Microsoft Defender XDR

- Microsoft Defender pour le cloud (Azure)

- Réponse aux incidents Microsoft Sentinel

- Guide de l’équipe Réponse aux incidents Microsoft regroupant les meilleures pratiques à suivre pour les équipes de sécurité et les dirigeants

- Guides de l’équipe Réponse aux incidents Microsoft visant à aider les équipes de sécurité à analyser les activités suspectes