Page vidéo

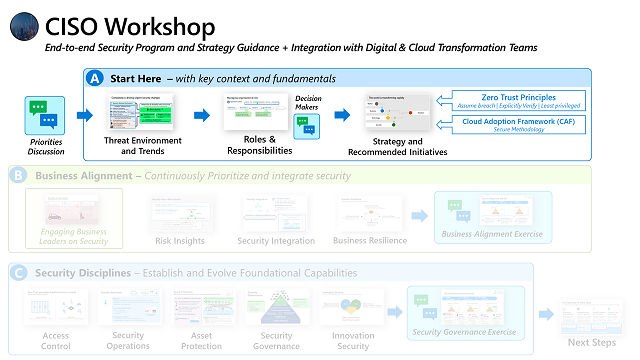

L’atelier CISO fournit des conseils de programme et de stratégie de sécurité pour sécuriser le patrimoine technique « hybride de tout » (local, multicloud, IoT, OT, etc.)

Présentation et vue d’ensemble

Cette vidéo présente l’atelier CISO et fournit une vue d’ensemble de son contenu.

Partie A - Contexte clé et principes de base

Ces vidéos décrivent les tendances des menaces, le rôle de sécurité et l’évolution des responsabilités, ainsi que la stratégie recommandée et les initiatives stratégiques pour structurer votre transformation de sécurité.

Environnement et tendances des menaces

L’environnement des menaces et les patrimoines techniques que nous exploitons sont complexes et en constante évolution. La sécurité doit suivre la transformation des entreprises et des technologies, en particulier à l'heure où le rançongiciel et les modèles "en tant que service" ont un impact sur les entreprises.

Rôles & Responsabilités

Cette vidéo explique comment les travaux à accomplir dans la sécurité évoluent

Stratégie et initiatives recommandées

Cette vidéo présente la transformation Confiance Zéro et la stratégie de sécurité moderne qui s’alignent sur les objectifs métier, la transformation numérique et la transformation cloud. Les 5 initiatives stratégiques de cette vidéo décrivent comment moderniser votre programme de sécurité et vos capacités à l’aide des principes de la Confiance Zéro. Cela inclut également des conseils sur l’évitement des approches extrêmes qui entraînent un risque accru : ignorer complètement la sécurité et la sécurité trop restrictive.

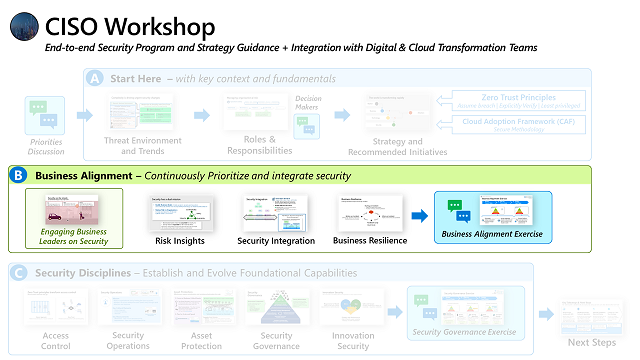

Partie B - Alignement des activités

Ces vidéos expliquent comment impliquer les dirigeants d’entreprise sur la sécurité, s’aligner sur les priorités et les risques commerciaux, intégrer la sécurité dans l’informatique/entreprise et renforcer la résilience de l’entreprise

Engagement des dirigeants d’entreprise sur la sécurité

L’engagement des dirigeants d’entreprise sur les sujets de sécurité peut être difficile. Cette vidéo utilise une approche de jeu de rôles pour aider les responsables de la sécurité à adopter une approche simple avec les dirigeants d’entreprise dans leur langage. Elle aborde les attaques et les risques en langage professionnel, les recommandations pour mesurer le succès du programme de sécurité et la demande de soutien auprès des chefs d'entreprise dont les équipes de sécurité ont besoin. Cette conversation vous aide à positionner la sécurité comme un facilitateur et un partenaire de l'organisation dans son ensemble.

Insights sur les risques

Cette vidéo explique comment aligner les priorités en matière de sécurité sur les objectifs de l'entreprise et les cadres de gestion des risques existants. Cela couvre le double objectif de la sécurité, qui est de permettre aux entreprises de fonctionner et de réduire les risques, ainsi que les différentes sources de risques de cybersécurité (et la façon dont ces menaces reflètent les organisations légitimes).

Intégration de la sécurité

Analyse de la manière d'intégrer avec succès la sécurité dans les processus informatiques et commerciaux et de structurer la collaboration entre les fonctions de sécurité. Cela inclut des détails sur une discipline émergente mais critique de la gestion de la posture de sécurité qui se concentre sur la réduction des risques avec des contrôles de visibilité et de prévention.

Résilience métier

La résilience de l’entreprise est l’objectif à suivre des programmes de sécurité, ce qui réduit l’impact sur l’entreprise en équilibrant les investissements en matière de sécurité avant, pendant et après les attaques.

Modèle de maturité - Alignement des activités

Cette vidéo passe en revue les modèles de maturité décrivant le cheminement réel vers l'amélioration de la connaissance des risques, de l'intégration de la sécurité et de la résilience de l'entreprise. Cela inclut une discussion sur des actions concrètes spécifiques pour vous aider à passer au niveau suivant.

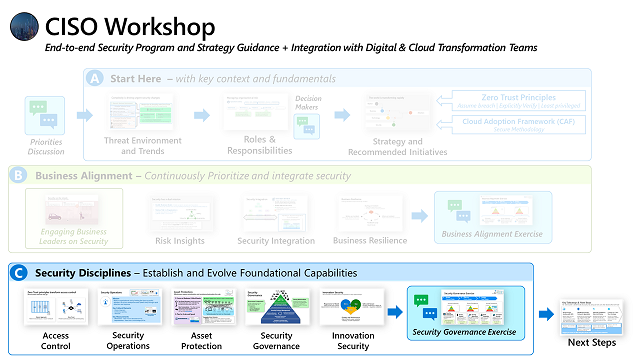

Partie C - Disciplines de sécurité

Ces vidéos expliquent comment fournir une structure claire pour votre programme de sécurité à l’aide de cinq disciplines de sécurité clés

Contrôle d’accès

Cette vidéo traite de l'approche du contrôle d'accès fondée sur la confiance zéro, qui comprend l'authentification forte, la fusion de l'identité et de l'accès au réseau en une seule approche, et le modèle « Connu, fiable, autorisé ».

Opérations de sécurité

Cette vidéo présente les opérations de sécurité modernes, notamment les métriques de réussite clés, les points de contact clés avec les dirigeants d’entreprise et les fonctions, ainsi que les éléments culturels clés.

Protection des ressources

Il s’agit d’une discussion sur les principaux impératifs pour les équipes qui gèrent et sécurisent les ressources, notamment la hiérarchisation de la sécurité basée sur la criticité de l’entreprise et la mise à l’échelle efficacement sur l’ensemble important et croissant des ressources dans le patrimoine technique.

Gouvernance de la sécurité

Cette vidéo décrit la modernisation de la gouvernance de la sécurité et fait le lien entre les objectifs de l'entreprise et la technologie. Il couvre également les différentes composantes de la gouvernance de la sécurité, notamment le risque, la conformité, l'architecture de sécurité, la gestion de la posture, la veille (stratégique) sur les menaces, etc.

Sécurité de l’innovation

Cette vidéo explique comment la sécurité des applications évolue dans une approche moderne (y compris DevSecOps) et des domaines clés pour favoriser la réussite de cette fonctionnalité.

Modèle de maturité - Gouvernance de la sécurité

Cette vidéo fournit un examen du modèle de maturité pour le parcours réel afin d’améliorer l’architecture de sécurité, la gestion des postures et la maintenance de la sécurité informatique. Cela inclut une discussion sur des actions concrètes spécifiques pour vous aider à déplacer ces disciplines jusqu’au niveau suivant.

Résumé & Étapes suivantes

Récapitulation de l'atelier avec des victoires rapides et les étapes suivantes