Blocage de PowerShell pour les clients de l’EDU

Vue d’ensemble

Par défaut, dans Microsoft 365, tout utilisateur membre dans Microsoft Entra ID peut utiliser des outils courants pour se connecter au locataire et afficher/télécharger les détails de l’utilisateur et les informations d’annuaire. Cet article explique comment bloquer plusieurs outils courants qui peuvent être utilisés à cet effet.

Blocage de PowerShell

Pour bloquer l’ID d’application PowerShell, suivez les instructions :

Bloquer PowerShell pour tout le monde sauf moi

Ce script bloque PowerShell pour tous les membres du locataire, à l’exception de la personne qui exécute le script. Utilisez avec précaution pour vous assurer que vous ne bloquez pas les utilisateurs (par exemple, les administrateurs informatiques) qui auront besoin d’y accéder.

Téléchargez le script PowerShell situé ici et enregistrez-le dans c :\temp

Lancez PowerShell et exécutez la commande :

Set-Location c :\temp

Tapez le cmd et appuyez sur Entrée

.\Block-PowerShell_for_everyone_except_me.ps1

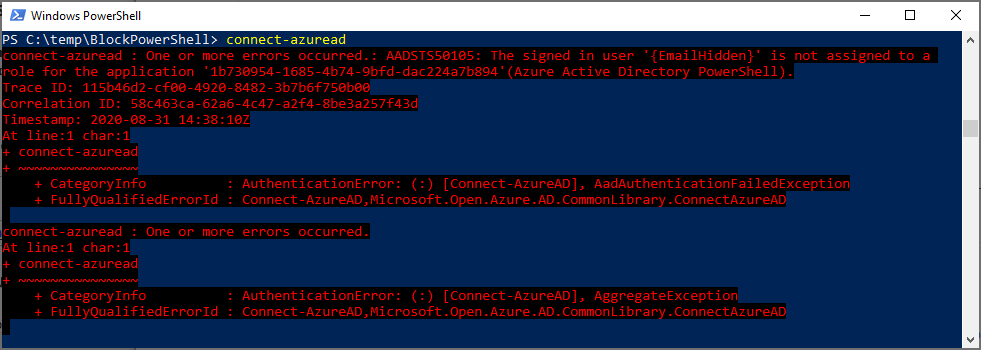

Si vous tentez de s’authentifier à l’aide du module PowerShell Azure AD v2, ils reçoivent une erreur similaire à ce qui s’affiche :

Bloquer PowerShell pour tout le monde, à l’exception d’une liste d’administrateurs

Ce script bloque PowerShell pour tous les utilisateurs du locataire, à l’exception d’une liste d’utilisateurs spécifiés dans le fichier CSV. Double case activée votre liste est correcte.

Téléchargez le script PowerShell situé ici et l’exemple de fichier CSV situé ici, puis enregistrez les deux dans c :\temp

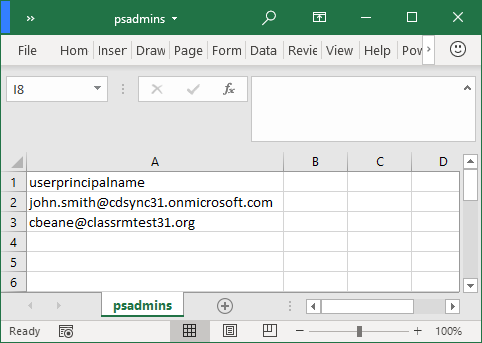

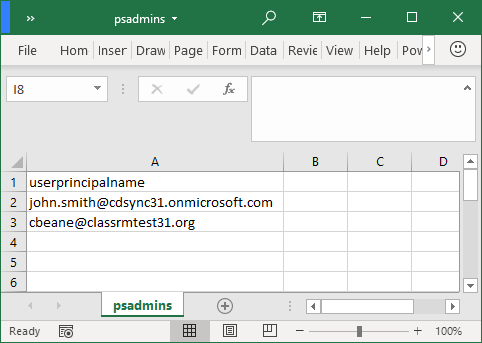

Ouvrez le fichier CSV et mettez à jour la liste UserPrincipalName avec chaque administrateur nécessitant un accès PowerShell. Une fois mis à jour, enregistrez et fermez le fichier CSV.

Lancez PowerShell et exécutez la commande :

Set-Location c :\temp

Tapez le cmd et appuyez sur Entrée.

.\Block-PowerShell_for_everyone_except_a_list_of_admins.ps1

Bloquer Microsoft Graph PowerShell pour tout le monde sauf moi

Ce script bloque le module Microsoft Graph PowerShell pour tous les membres du locataire, à l’exception de la personne qui exécute le script. Utilisez avec précaution.

Téléchargez le script PowerShell situé ici et enregistrez-le dans c :\temp

Lancez PowerShell et exécutez la commande :

Set-Location c :\temp

Tapez le cmd et appuyez sur Entrée

.\Block-PowerShell_for_everyone_except_me.ps1

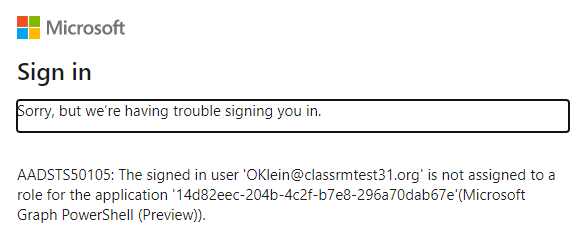

Si une personne tente de s’authentifier à l’aide du module Ms Graph PowerShell, elle reçoit une erreur semblable à celle-ci :

Bloquer Microsoft Graph PowerShell pour tout le monde à l’exception d’une liste d’utilisateurs

Ce script bloque le module Microsoft Graph PowerShell pour tous les membres du locataire, à l’exception d’une liste d’utilisateurs spécifiés dans le fichier CSV. Utilisez avec précaution.

Téléchargez le script PowerShell situé ici et l’exemple de fichier CSV situé ici, puis enregistrez les deux dans c :\temp

Ouvrez le fichier CSV et mettez à jour la liste UserPrincipalName avec chaque administrateur nécessitant un accès PowerShell. Une fois mis à jour, enregistrez et fermez le fichier CSV.

Lancez PowerShell et exécutez la commande :

Set-Location c :\temp

Tapez cmd et appuyez sur Entrée

.\Block-MS_Graph_module_for_everyone_except_a_list_of_admins.ps1

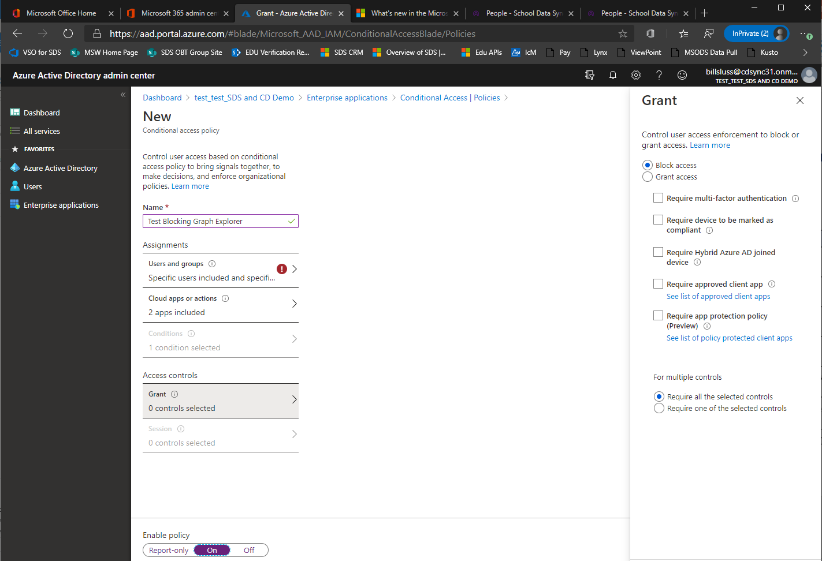

Blocage de l’Explorer MS Graph

Pour bloquer les Explorer MS Graph pour les utilisateurs ciblés, suivez les instructions pour configurer la stratégie d’accès conditionnel.

L’accès conditionnel dans Microsoft Entra ID nécessite Microsoft Entra ID P1.

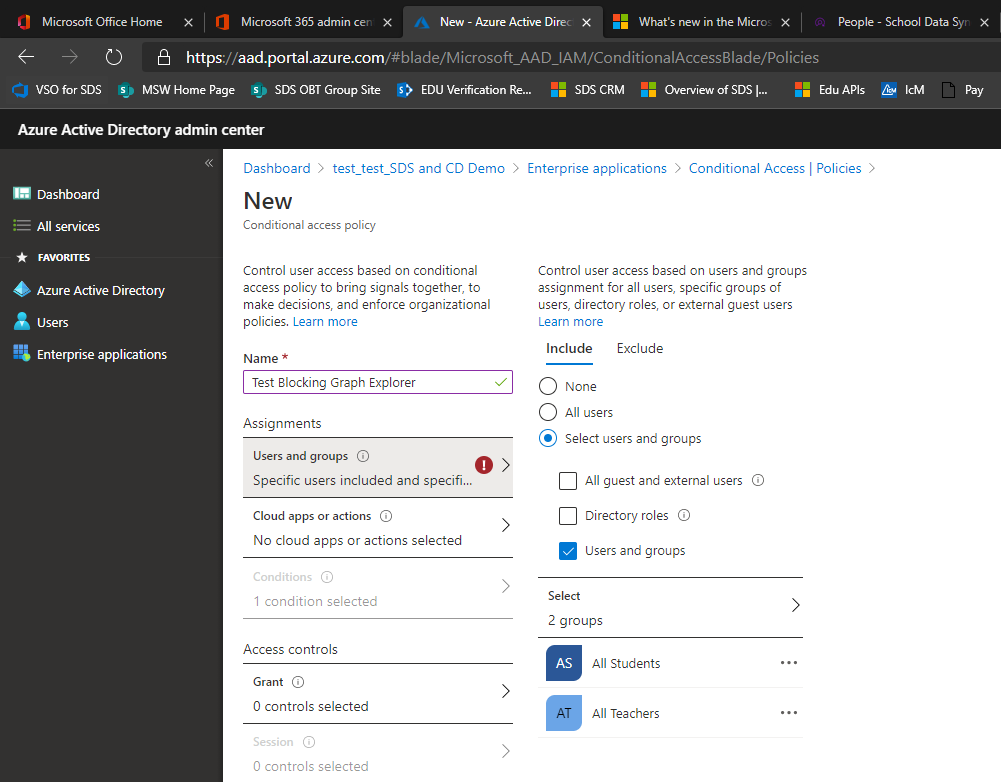

Accédez à Accès conditionnel dans le centre d’administration Microsoft Entra.

Sélectionnez Nouvelle stratégie.

Fournissez un nom pour la stratégie, par exemple, Explorer de graphique de blocs.

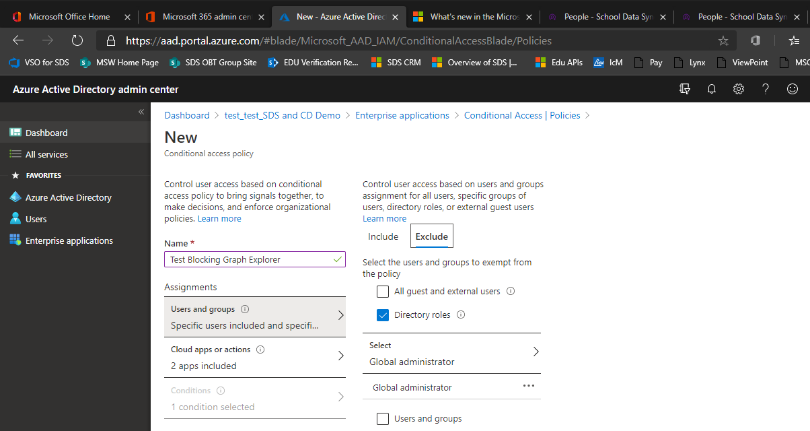

Sélectionnez les utilisateurs auxquels appliquer la stratégie et les administrateurs à exclure de la stratégie.

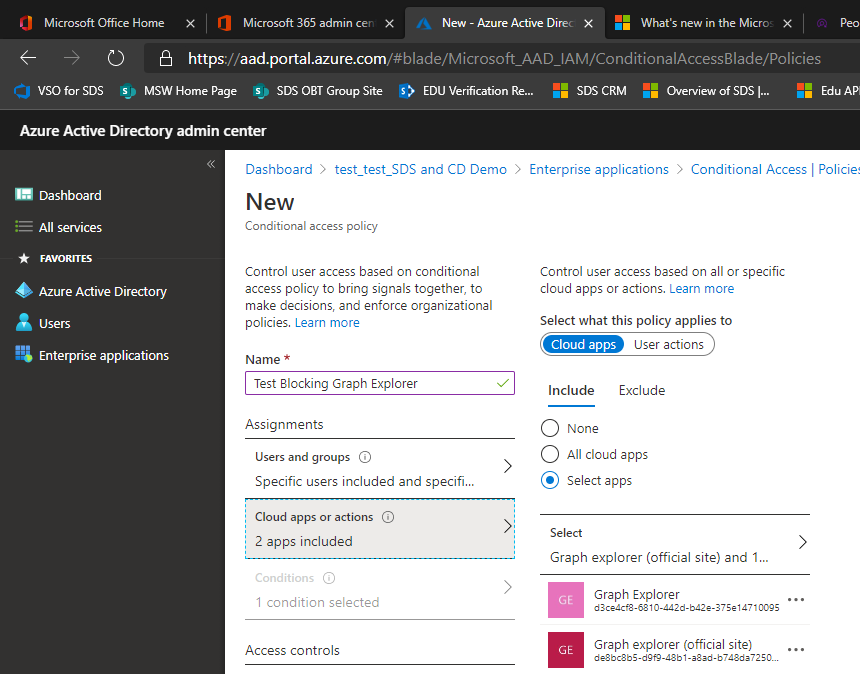

Sélectionnez les applications graph Explorer.

Sélectionnez l’option Bloquer l’accès et basculez la stratégie sur Activé.

Sélectionnez Créer.

Blocage du module MSOL

Pour bloquer le module PowerShell MSOL pour les utilisateurs finaux, suivez les instructions :

Remarque

Si ce n’est pas déjà fait, vous devez donner votre consentement à directory.AccessAsUser.All délégué avant d’effectuer cet appel PATCH.

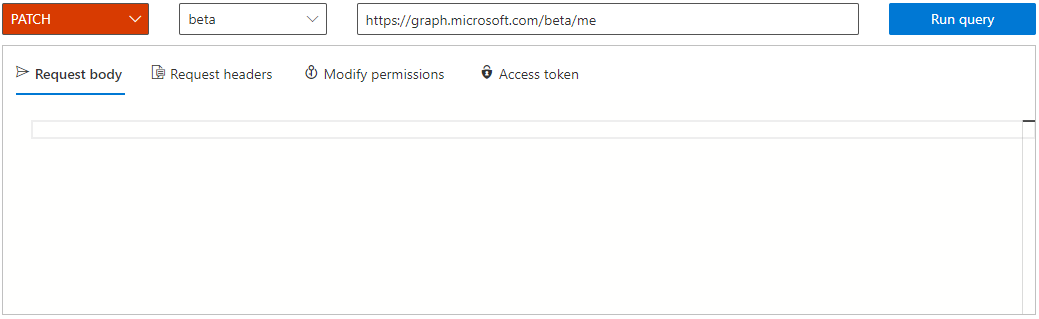

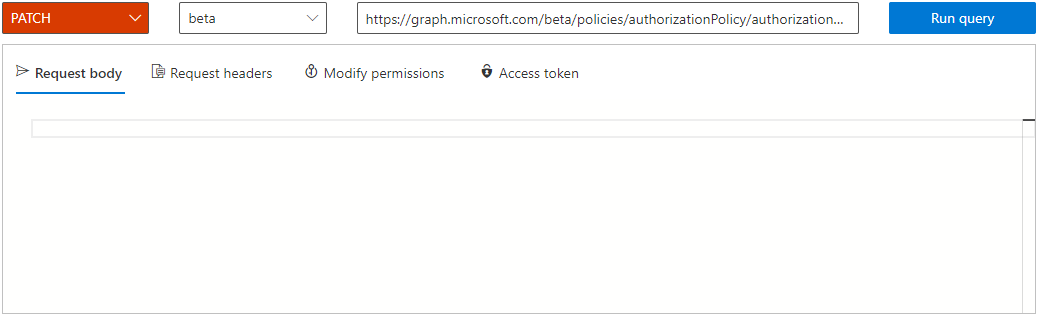

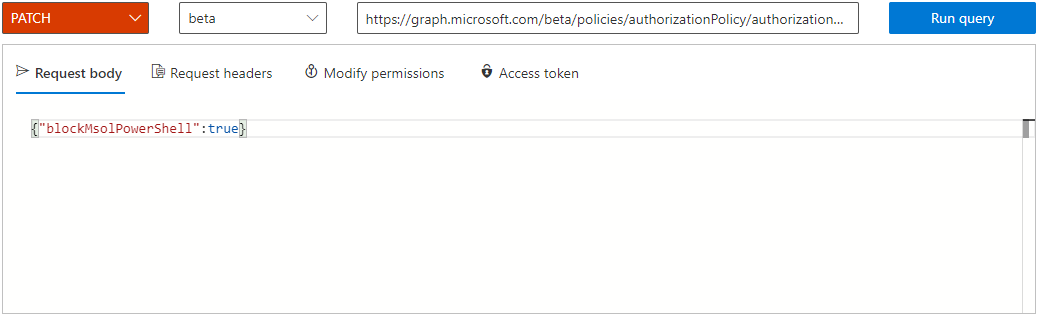

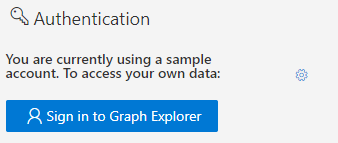

Connectez-vous à MS Graph Explorer.

Sélectionnez le bouton de connexion dans le volet de navigation gauche.

Dans le Générateur de requêtes, sélectionnez PATCH dans le premier menu déroulant, puis sélectionnez le deuxième menu déroulant bêta.

Dans la barre contenant l’URL, entrez la chaîne listée :

https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Dans le bloc de texte Corps de la demande, entrez le code et sélectionnez Exécuter la requête.

{"blockMsolPowerShell » : true}

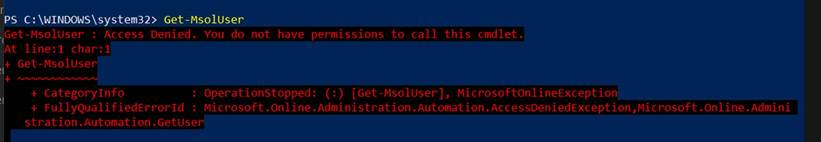

Une fois que « blockMsolPowerShell » est défini sur true, les utilisateurs obtiennent cette erreur s’ils essaient d’appeler des applets de commande MSOL :

Blocage Exchange Online PowerShell

Pour bloquer l’accès à PowerShell dans Exchange Online, suivez les instructions du lien :

Activer ou désactiver l’accès à Exchange Online PowerShell

Contrôler l’accès à Intune PowerShell

Par défaut, une fois qu’un administrateur général a donné son consentement à l’application Microsoft Intune PowerShell Microsoft Entra pour l’accès à un locataire, tous les utilisateurs se voient accorder l’accès. Les utilisateurs auxquels l’accès à l’application PowerShell Microsoft Intune est toujours limité par leurs autorisations à partir de rôles Microsoft Entra ou Intune contrôle d’accès en fonction du rôle, mais avec l’accès à PowerShell, ils peuvent effectuer des exportations de données en bloc. Vous pouvez facilement modifier l’inscription de l’application afin que seuls des utilisateurs spécifiques puissent utiliser Microsoft Intune PowerShell.

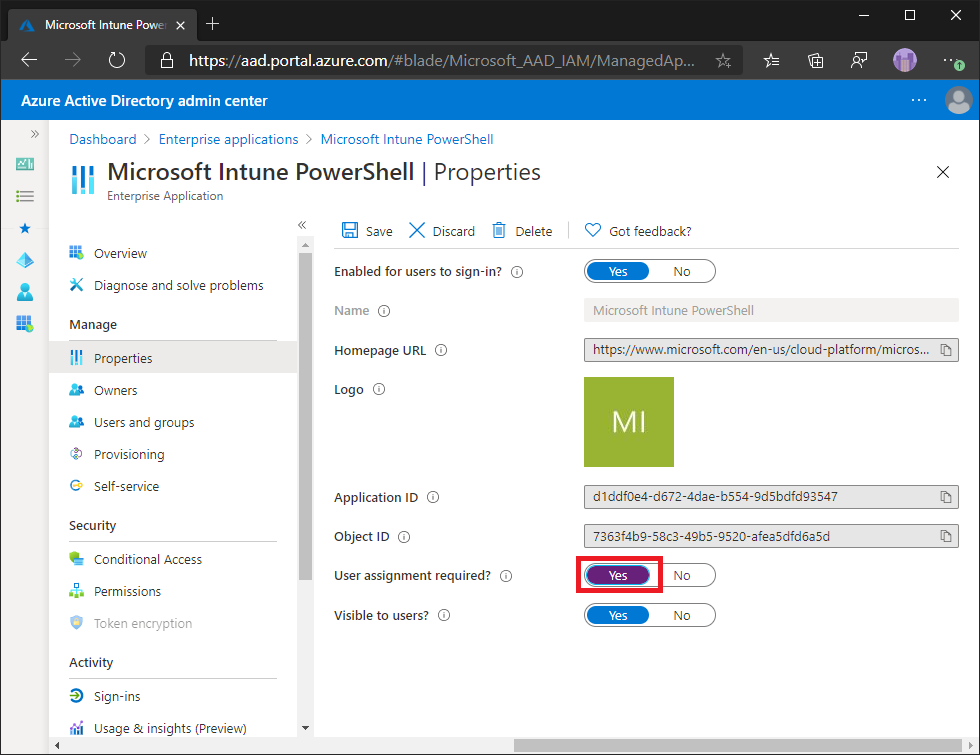

Limiter l’accès

Pour limiter l’accès utilisateur, vous pouvez modifier l’application afin d’exiger l’attribution d’utilisateurs. Pour cela :

Ouvrez la console Microsoft Entra Administration.

Sélectionnez Applications d’entreprise.

Recherchez et sélectionnez Microsoft Intune PowerShell dans la liste.

Sélectionnez Propriétés.

Remplacez Affectation d’utilisateur obligatoire ? parOui.

Sélectionnez Enregistrer.

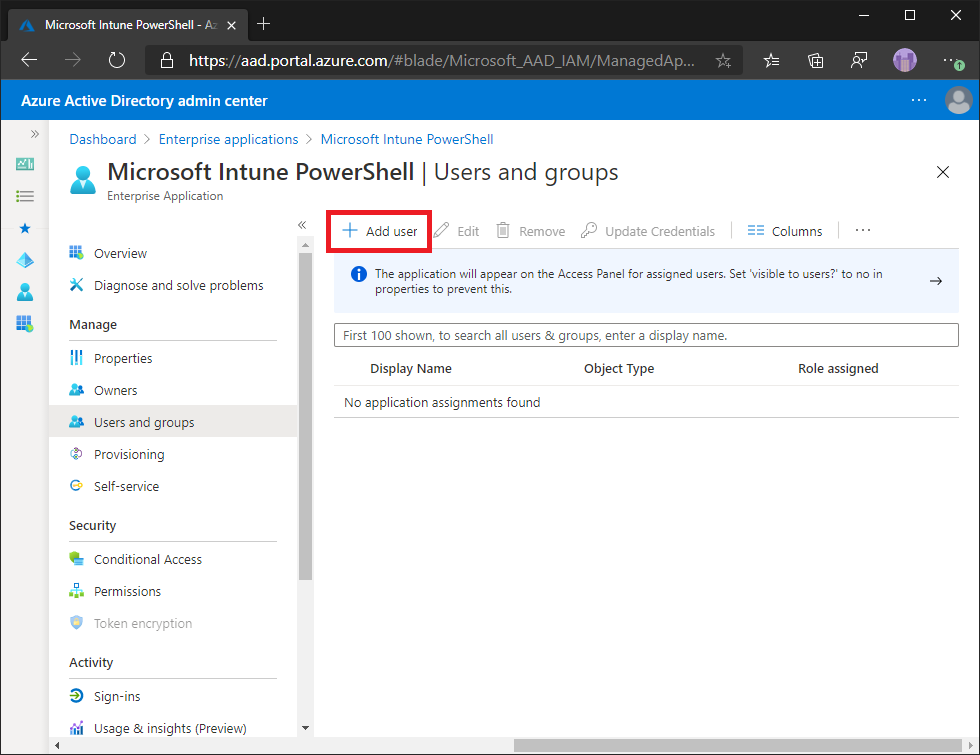

Ajouter ou supprimer des utilisateurs

Pour ajouter ou supprimer des utilisateurs de l’application PowerShell Microsoft Intune :

Ouvrez la console Microsoft Entra Administration.

Sélectionnez Applications d’entreprise.

Recherchez et sélectionnez Microsoft Intune PowerShell dans la liste.

Sélectionnez Utilisateurs et groupes.

Modifiez l’accès en fonction des besoins.