Se connecter à un locataire Power BI et le gérer dans Microsoft Purview (même locataire)

Cet article explique comment inscrire un locataire Power BI dans un scénario de même locataire, et comment s’authentifier et interagir avec le locataire dans Microsoft Purview. Pour plus d’informations sur Microsoft Purview, consultez l’article d’introduction.

Remarque

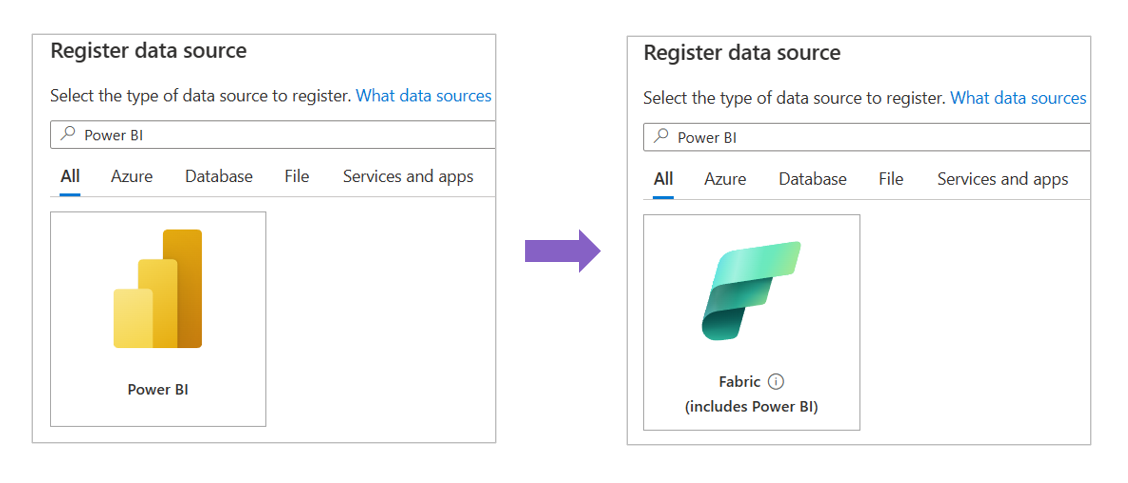

La source de données Power BI dans Microsoft Purview a été renommée Fabric dans toutes les régions. Vous pouvez toujours utiliser « Power BI » comme mot clé pour localiser rapidement la source pour inscrire un locataire Power BI et configurer une analyse.

À partir du 13 décembre 2023, l’analyse des locataires Fabric inscrits auprès de la source de données Fabric dans Microsoft Purview capture les métadonnées et la traçabilité des éléments Fabric, y compris Power BI. Aucune autre étape de configuration n’est nécessaire pour activer l’analyse des éléments Fabric en plus de Power BI pour les analyses existantes. Les locataires Fabric et les locataires Power BI partagent la même source de données et la même expérience pour configurer les analyses. Pour analyser un locataire Fabric, consultez notre documentation Fabric.

Fonctionnalités prises en charge

| Extraction de métadonnées | Analyse complète | Analyse incrémentielle | Analyse délimitée | Classification | Étiquetage | Stratégie d’accès | Traçabilité | Partage de données | Affichage en direct |

|---|---|---|---|---|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Non | Non | Non | Oui | Non | Oui* |

* Les éléments Power BI dans un locataire Microsoft Fabric sont disponibles à l’aide de l’affichage en direct.

Lors de l’analyse de la source Power BI, Microsoft Purview prend en charge les éléments suivants :

Extraction de métadonnées techniques, notamment :

- Espaces de travail

- Tableaux de bord

- Rapports

- Jeux de données, y compris les tables et les colonnes

- Flux de données

- Datamarts

Extraction de la traçabilité statique sur les relations de ressources entre les artefacts Power BI ci-dessus et les ressources de source de données externes. En savoir plus sur la traçabilité Power BI.

Pour obtenir la liste des métadonnées disponibles pour Power BI, consultez notre documentation sur les métadonnées disponibles.

Scénarios pris en charge pour les analyses Power BI

| Scenarios | Accès public Microsoft Purview autorisé/refusé | Accès public Power BI autorisé /refusé | Option d’exécution | Option d’authentification | Liste de vérification du déploiement |

|---|---|---|---|---|---|

| Accès public avec Azure IR | Autorisé | Autorisé | Azure Runtime | Identité managée / Authentification déléguée / Principal de service | Consulter la liste de contrôle du déploiement |

| Accès public avec runtime d’intégration auto-hébergé | Autorisé | Autorisé | Runtime auto-hébergé | Authentification déléguée/principal de service | Consulter la liste de contrôle du déploiement |

| Accès privé | Denied | Autorisé | Ir de réseau virtuel managé (v2 uniquement) | Identité managée / Authentification déléguée / Principal de service | Consulter la liste de contrôle du déploiement |

| Accès privé | Autorisé | Denied | Runtime auto-hébergé | Authentification déléguée/principal de service | Consulter la liste de contrôle du déploiement |

| Accès privé | Denied | Autorisé | Runtime auto-hébergé | Authentification déléguée/principal de service | Consulter la liste de contrôle du déploiement |

| Accès privé | Denied | Denied | Runtime auto-hébergé | Authentification déléguée/principal de service | Consulter la liste de contrôle du déploiement |

Limitations connues

- Si le locataire Power BI est protégé derrière un point de terminaison privé, les runtimes auto-hébergés standard ou kubernetes pris en charge sont les seules options à analyser.

- L’authentification déléguée et le principal de service sont les seules options d’authentification prises en charge lorsqu’un runtime d’intégration auto-hébergé est utilisé pendant l’analyse.

- Si le schéma du jeu de données Power BI n’est pas affiché après l’analyse, cela est dû à l’une des limitations actuelles de l’analyseur de métadonnées Power BI.

- Les espaces de travail vides sont ignorés.

- Pour les autres limites, reportez-vous aux limites de Microsoft Purview.

Configuration requise

Avant de commencer, vérifiez que vous disposez des prérequis suivants :

Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

Un compte Microsoft Purview actif.

Options d’authentification

- Identité managée

- Authentification déléguée

- Service Principal

Liste de vérification du déploiement

Utilisez l’une des listes de vérification de déploiement suivantes pendant l’installation ou à des fins de résolution des problèmes, en fonction de votre scénario :

- Accès public avec Azure IR

- Accès public avec runtime d’intégration auto-hébergé

- Accès privé avec ir de réseau virtuel managé (v2 uniquement)

- Accès privé avec runtime d’intégration auto-hébergé

Analyser Power BI avec le même locataire à l’aide d’Azure IR et d’une identité managée dans un réseau public

Vérifiez que les comptes Power BI et Microsoft Purview se trouvent dans le même locataire.

Vérifiez que l’ID de locataire Power BI est entré correctement lors de l’inscription.

Assurez-vous que votre modèle de métadonnées Power BI est à jour en activant l’analyse des métadonnées.

À partir de Portail Azure, vérifiez si le réseau du compte Microsoft Purview est défini sur l’accès public.

À partir du locataire Power BI Administration Portail, vérifiez que le locataire Power BI est configuré pour autoriser le réseau public.

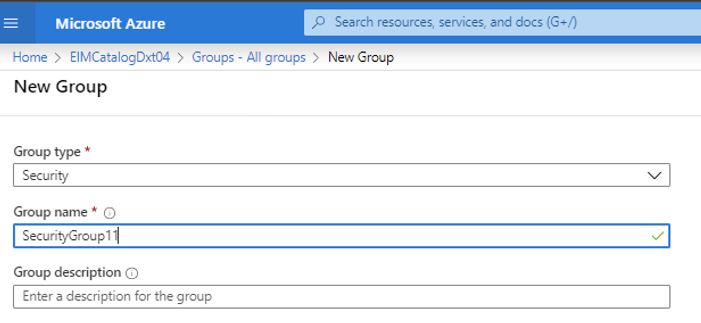

Dans Microsoft Entra locataire, créez un groupe de sécurité.

Dans Microsoft Entra locataire, vérifiez que l’identité MSI du compte Microsoft Purview est membre du nouveau groupe de sécurité.

Dans le portail Administration client Power BI, vérifiez si Autoriser les principaux de service à utiliser les API d’administration Power BI en lecture seule est activé pour le nouveau groupe de sécurité.

Inscrire un locataire Power BI

Cette section explique comment inscrire un locataire Power BI dans Microsoft Purview pour le scénario du même locataire.

Sélectionnez Data Map dans le volet de navigation de gauche.

Sélectionnez ensuite Inscrire.

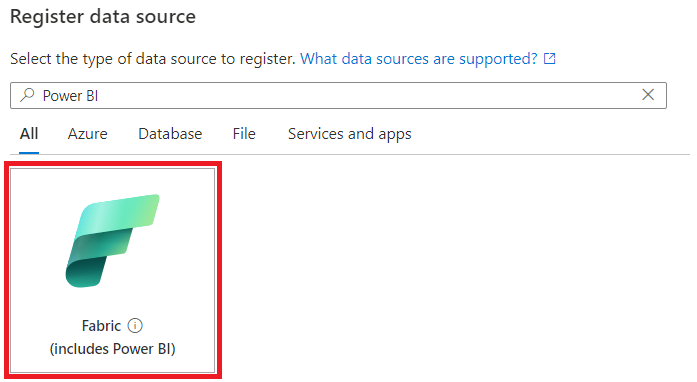

Sélectionnez Structure comme source de données. Il inclut des sources et des ressources Power BI.

Donnez un nom à votre source de données.

Le nom doit comporter entre 3 et 63 caractères et contenir uniquement des lettres, des chiffres, des traits de soulignement et des traits d’union. Les espaces ne sont pas autorisés.

Par défaut, le système trouve le locataire Fabric qui existe dans le même locataire Microsoft Entra.

Sélectionnez la collection dans laquelle vous souhaitez inscrire la source.

Sélectionner Inscription.

Analyser Power BI avec le même locataire

Conseil

Pour résoudre les problèmes liés à l’analyse :

- Vérifiez que vous avez terminé la liste de vérification du déploiement pour votre scénario.

- Consultez notre documentation sur la résolution des problèmes d’analyse.

S’authentifier auprès du locataire Power BI

Dans Microsoft Entra locataire, où se trouve le locataire Power BI :

Dans le Portail Azure, recherchez Microsoft Entra ID.

Créez un groupe de sécurité dans votre Microsoft Entra ID en suivant Créer un groupe de base et ajouter des membres à l’aide de Microsoft Entra ID.

Conseil

Vous pouvez ignorer cette étape si vous avez déjà un groupe de sécurité que vous souhaitez utiliser.

Sélectionnez Sécurité comme Type de groupe.

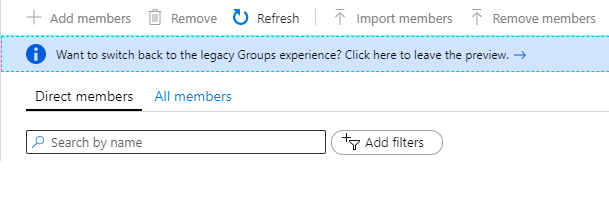

Ajoutez l’utilisateur approprié au groupe de sécurité :

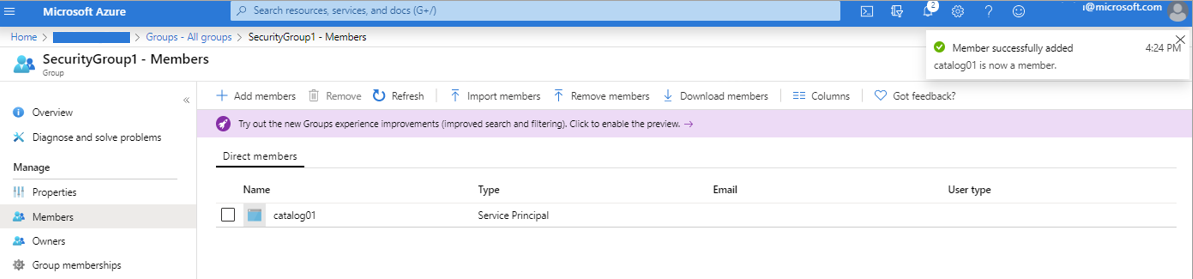

Si vous utilisez l’identité managée comme méthode d’authentification, ajoutez votre identité managée Microsoft Purview à ce groupe de sécurité. Sélectionnez Membres, puis + Ajouter des membres.

Si vous utilisez l’authentification déléguée ou le principal de service comme méthode d’authentification, ajoutez votre principal de service à ce groupe de sécurité. Sélectionnez Membres, puis + Ajouter des membres.

Recherchez votre identité managée ou votre principal de service Microsoft Purview, puis sélectionnez-la.

Vous devriez voir une notification de réussite vous indiquant qu’il a été ajouté.

Associer le groupe de sécurité au locataire Power BI

Connectez-vous au portail d’administration Power BI.

Sélectionnez la page Paramètres du locataire .

Importante

Vous devez être un Administration Power BI pour afficher la page des paramètres du locataire.

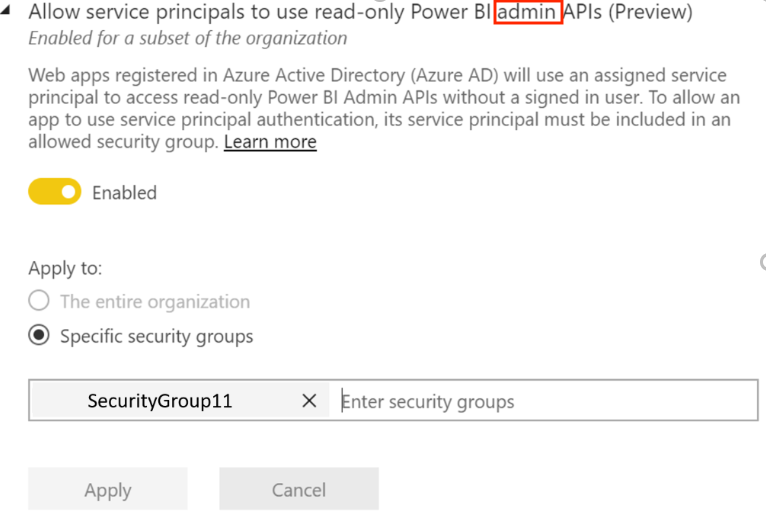

Sélectionnez Administration paramètres> de l’APIAutoriser les principaux de service à utiliser les API d’administration Power BI en lecture seule (préversion) .

Sélectionnez Groupes de sécurité spécifiques.

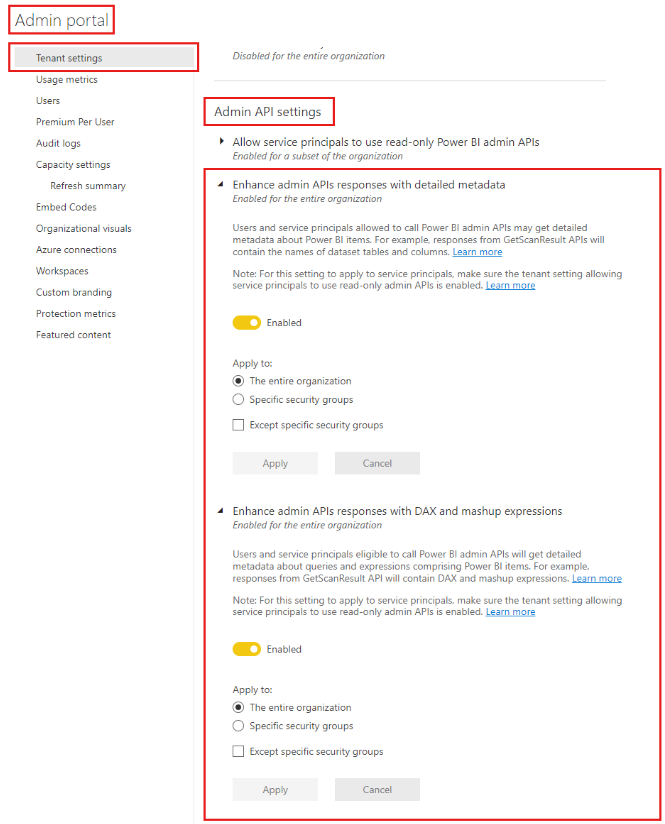

Sélectionnez Administration paramètres> de l’APIAméliorer les réponses des API d’administration avec des métadonnées détaillées et Améliorer les réponses des API d’administration avec des expressions> DAX et mashup Activez le bouton bascule pour permettre aux Mappage de données Microsoft Purview de découvrir automatiquement les métadonnées détaillées des jeux de données Power BI dans le cadre de ses analyses.

Importante

Après avoir mis à jour les paramètres de l’API Administration sur votre locataire Power Bi, attendez environ 15 minutes avant d’inscrire une analyse et de tester la connexion.

Attention

Lorsque vous autorisez le groupe de sécurité que vous avez créé (qui a votre identité managée Microsoft Purview en tant que membre) à utiliser les API d’administration Power BI en lecture seule, vous lui autorisez également à accéder aux métadonnées (par exemple, noms de tableau de bord et de rapport, propriétaires, descriptions, etc.) pour tous vos artefacts Power BI dans ce locataire. Une fois que les métadonnées ont été extraites dans Microsoft Purview, les autorisations de Microsoft Purview, et non les autorisations Power BI, déterminent qui peut voir ces métadonnées.

Remarque

Vous pouvez supprimer le groupe de sécurité de vos paramètres de développement, mais les métadonnées précédemment extraites ne seront pas supprimées du compte Microsoft Purview. Vous pouvez le supprimer séparément, si vous le souhaitez.

Créer une analyse pour Power BI du même locataire à l’aide d’Azure IR et d’une identité managée

Il s’agit d’un scénario approprié si Microsoft Purview et le locataire Power BI sont configurés pour autoriser l’accès public dans les paramètres réseau.

Pour créer et exécuter une nouvelle analyse, procédez comme suit :

Dans Microsoft Purview Studio, accédez au mappage de données dans le menu de gauche.

Accédez à Sources.

Sélectionnez la source Power BI inscrite.

Sélectionnez + Nouvelle analyse.

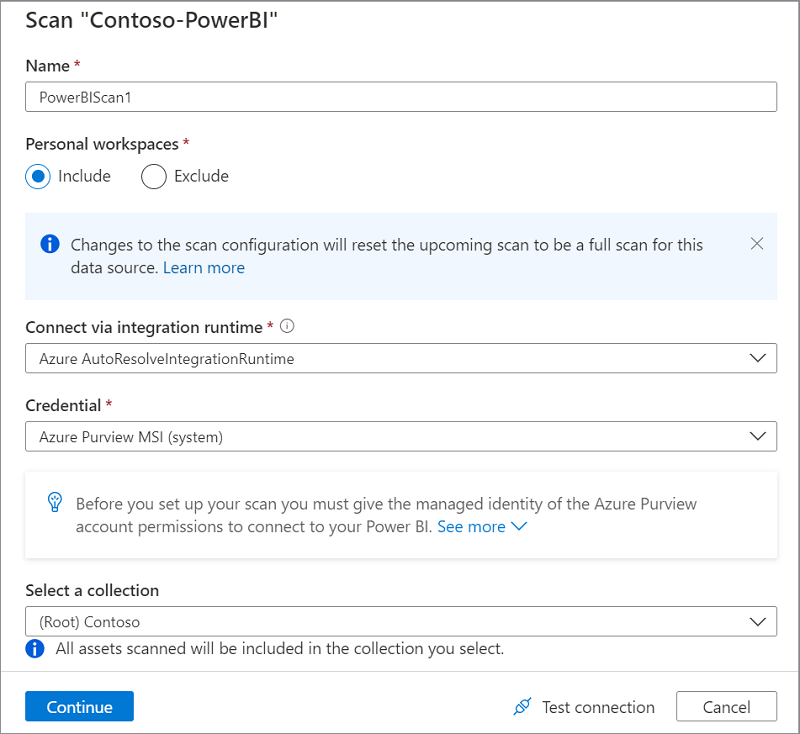

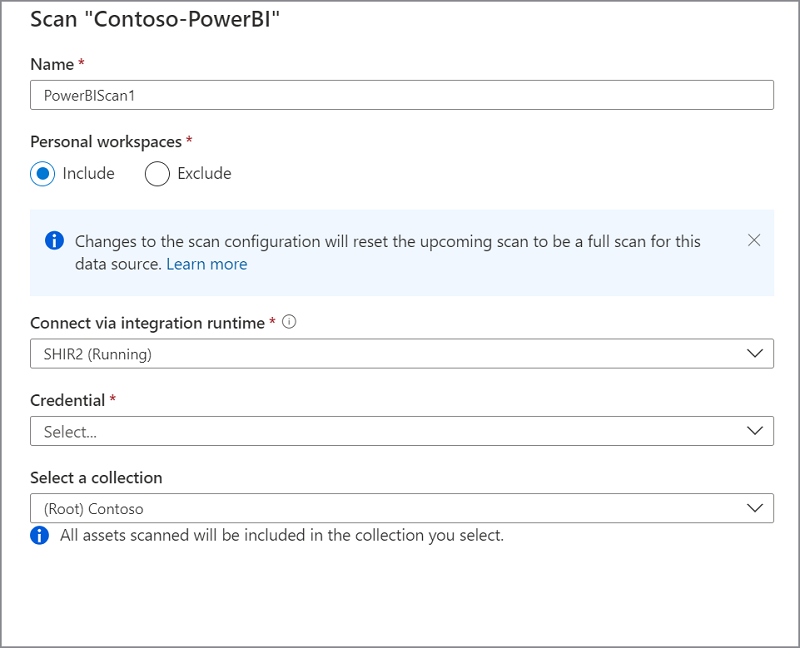

Donnez un nom à votre analyse. Sélectionnez ensuite l’option pour inclure ou exclure les espaces de travail personnels.

Remarque

Le basculement de la configuration d’une analyse pour inclure ou exclure un espace de travail personnel déclenche une analyse complète de la source Power BI.

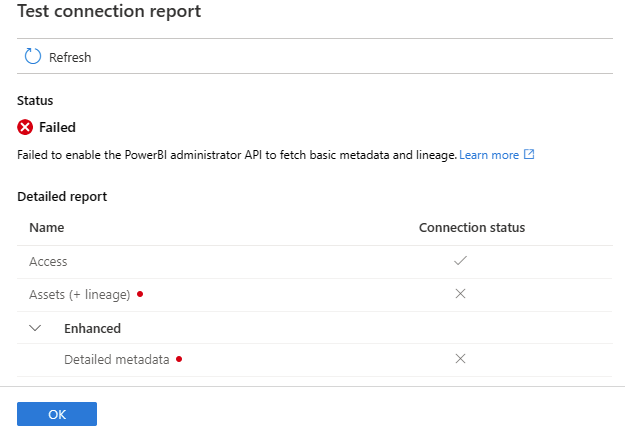

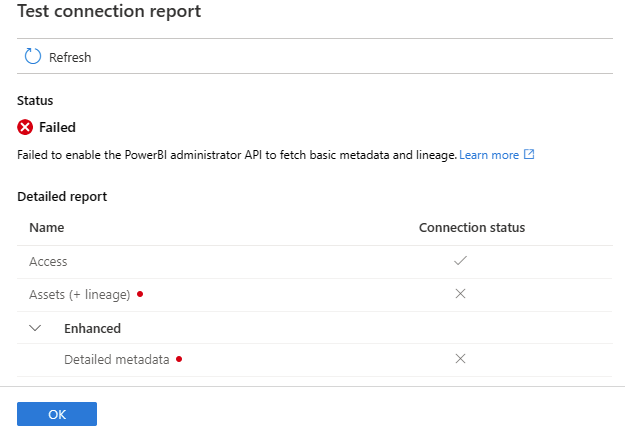

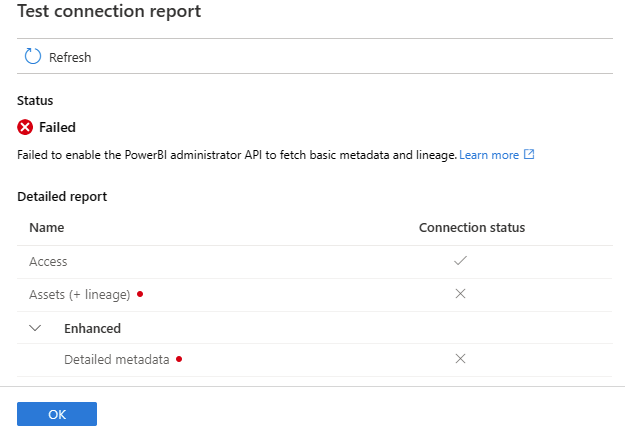

Sélectionnez Tester la connexion avant de passer aux étapes suivantes. En cas d’échec du test de connexion, sélectionnez Afficher le rapport pour afficher les status détaillées et résoudre le problème.

- Accès : échec status signifie que l’authentification de l’utilisateur a échoué. Les analyses à l’aide de l’identité managée réussissent toujours, car aucune authentification utilisateur n’est requise.

- Ressources (+ traçabilité) : échec status signifie que l’autorisation Microsoft Purview - Power BI a échoué. Vérifiez que l’identité managée Microsoft Purview est ajoutée au groupe de sécurité associé dans le portail d’administration Power BI.

- Métadonnées détaillées (améliorées) : échec de status signifie que le portail d’administration Power BI est désactivé pour le paramètre suivant : Améliorer les réponses des API d’administration avec des métadonnées détaillées

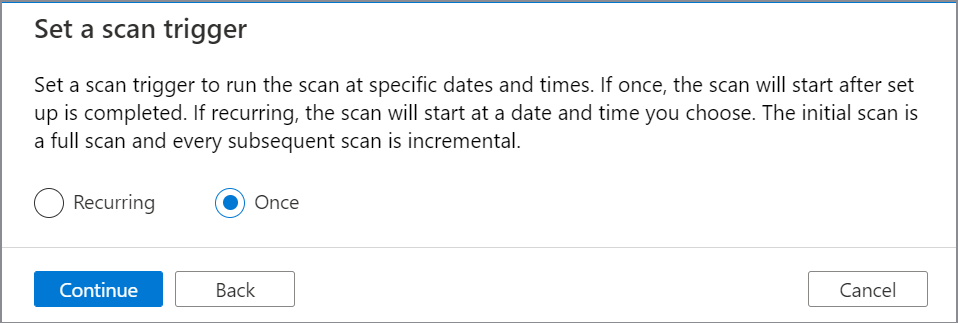

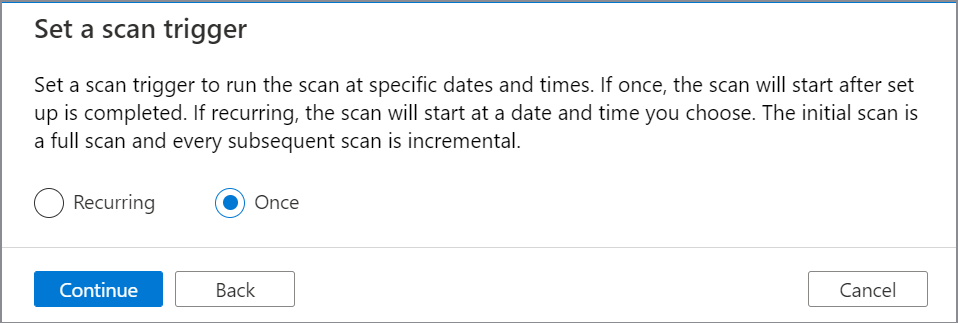

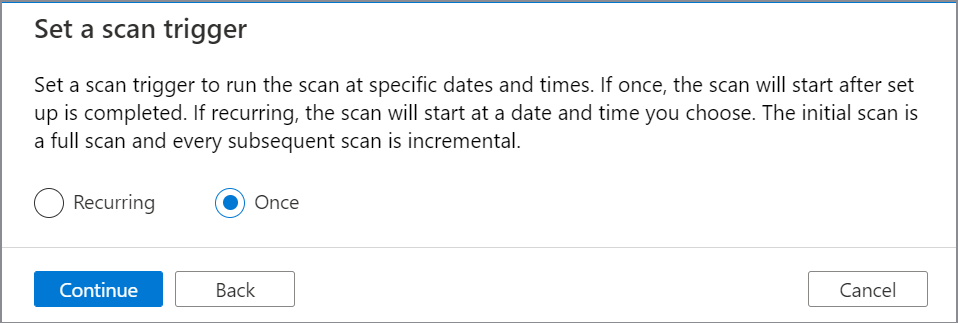

Configurez un déclencheur d’analyse. Vos options sont Périodique et Une fois.

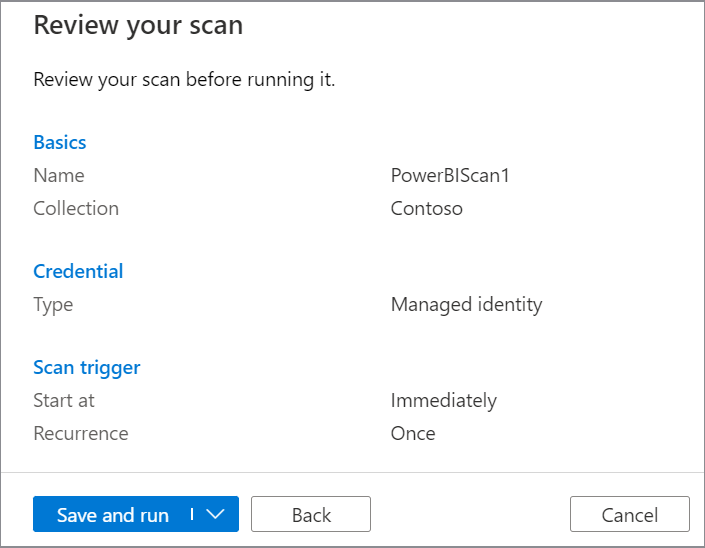

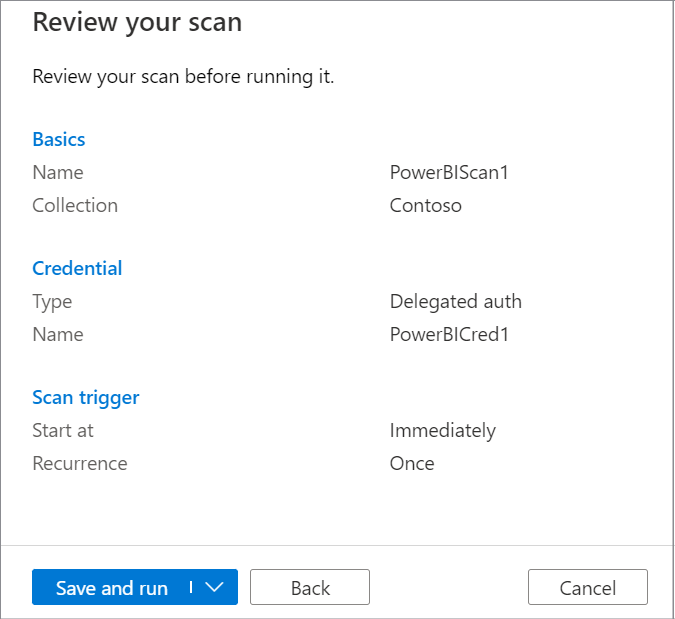

Dans Passer en revue une nouvelle analyse, sélectionnez Enregistrer et exécuter pour lancer votre analyse.

Créer une analyse pour le même locataire à l’aide du runtime d’intégration auto-hébergé avec le principal de service

Ce scénario peut être utilisé lorsque Microsoft Purview et le locataire Power BI, ou les deux, sont configurés pour utiliser un point de terminaison privé et refuser l’accès public. En outre, cette option s’applique également si Microsoft Purview et le locataire Power BI sont configurés pour autoriser l’accès public.

Pour plus d’informations sur le réseau Power BI, consultez Guide pratique pour configurer des points de terminaison privés pour accéder à Power BI.

Pour plus d’informations sur les paramètres réseau Microsoft Purview, consultez Utiliser des points de terminaison privés pour votre compte Microsoft Purview.

Pour créer et exécuter une nouvelle analyse, procédez comme suit :

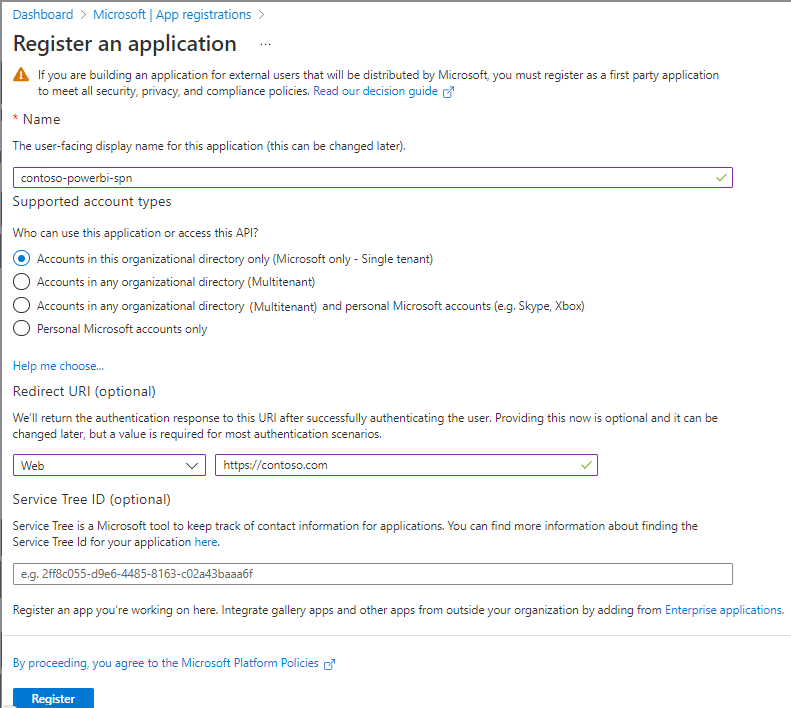

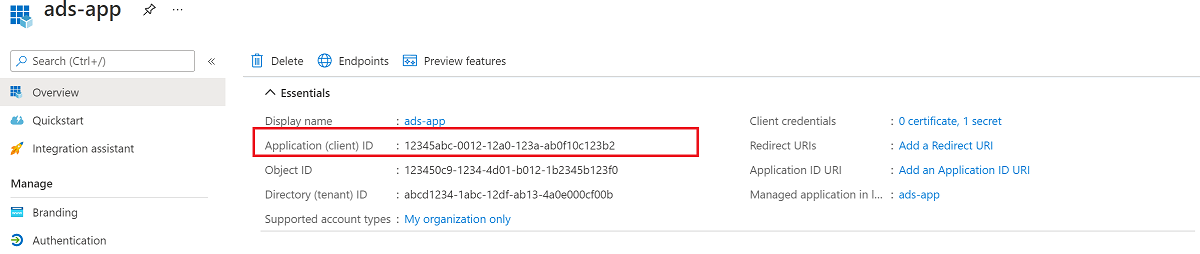

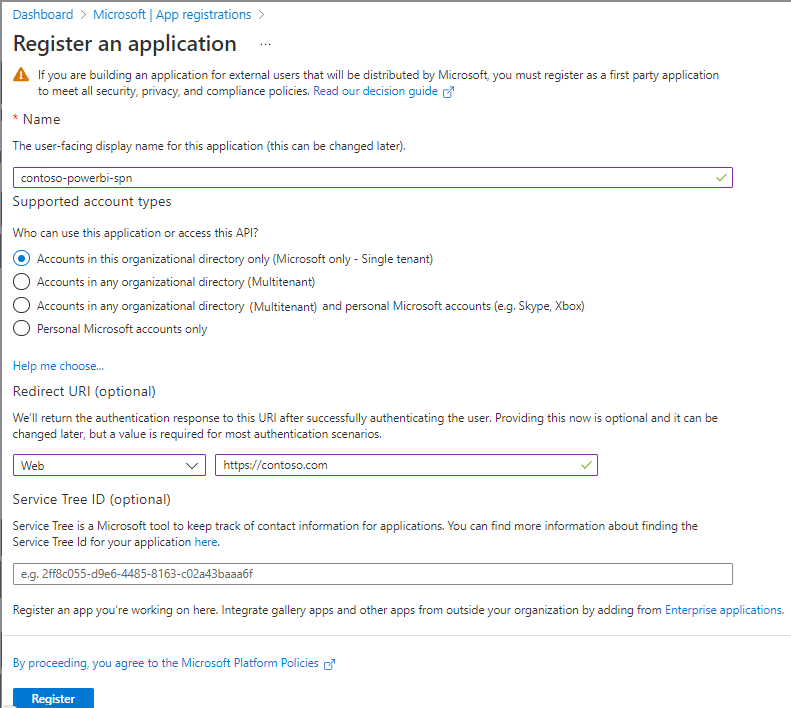

Dans le Portail Azure, sélectionnez Microsoft Entra ID et créez une inscription d’application dans le locataire. Fournissez une URL web dans l’URI de redirection. Pour plus d’informations sur l’URI de redirection, consultez cette documentation de Microsoft Entra ID.

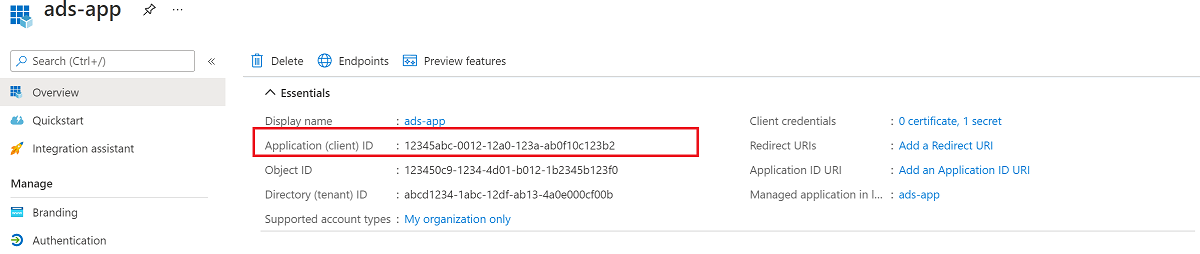

Notez l’ID client (ID d’application).

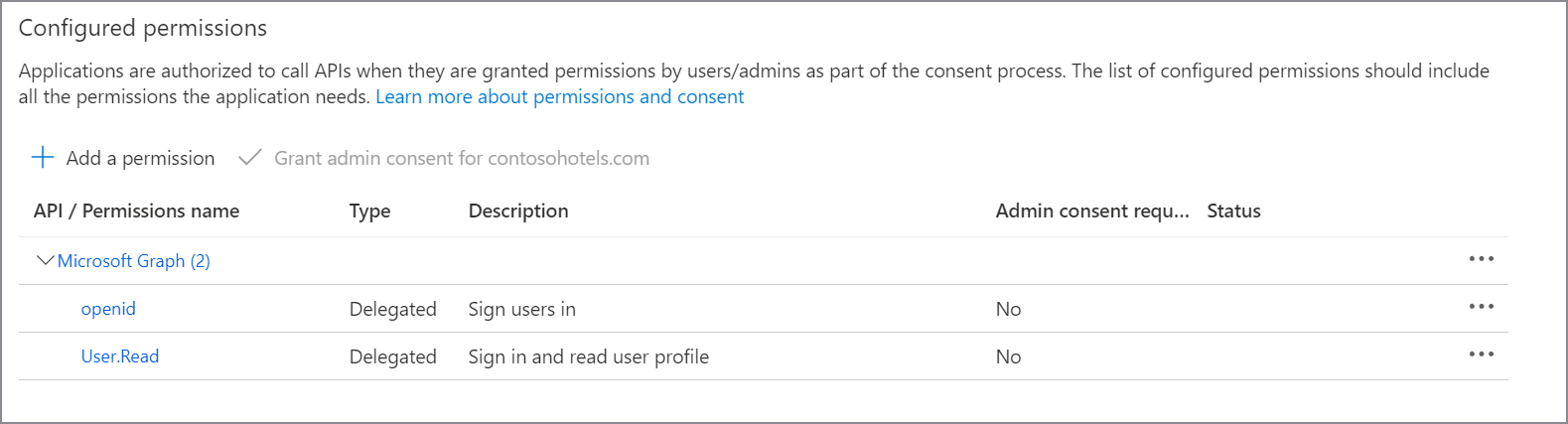

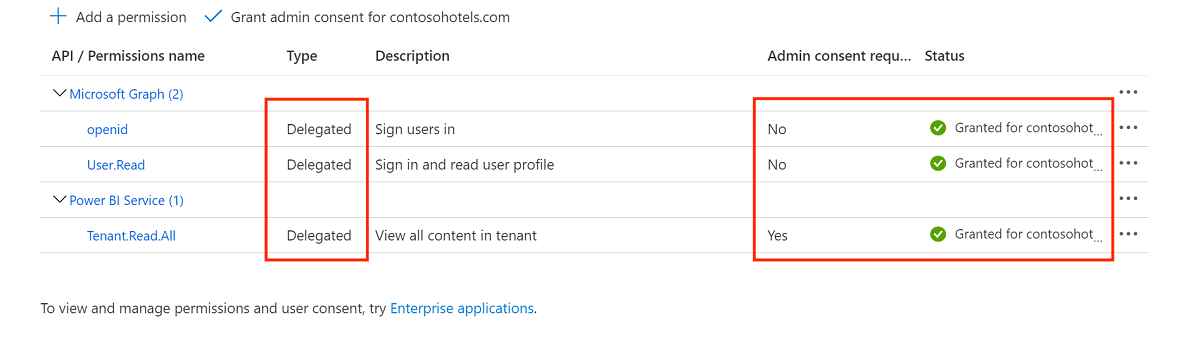

Dans Microsoft Entra tableau de bord, sélectionnez l’application nouvellement créée, puis inscription de l’application. À partir des autorisations d’API, attribuez à l’application les autorisations déléguées suivantes :

- Openid Microsoft Graph

- Microsoft Graph User.Read

Sous Paramètres avancés, activez Autoriser les flux clients publics.

Sous Certificats & secrets, créez un secret et enregistrez-le en toute sécurité pour les étapes suivantes.

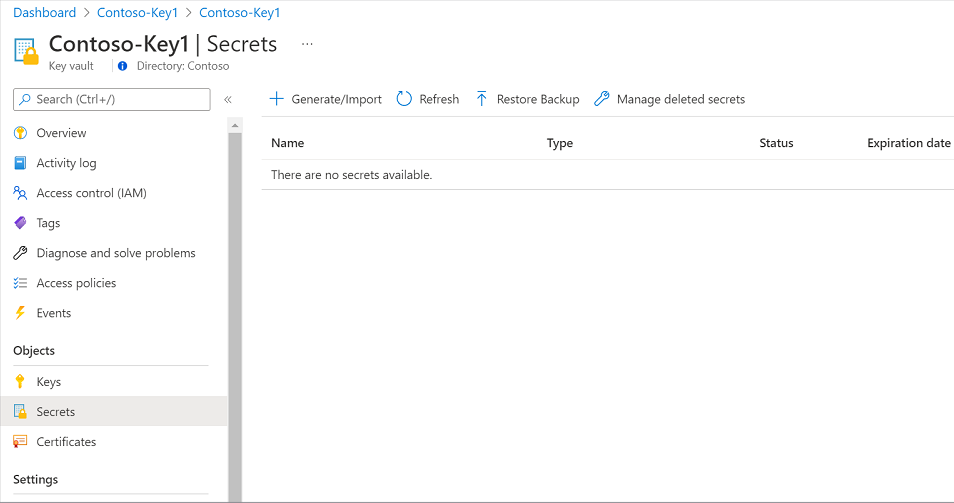

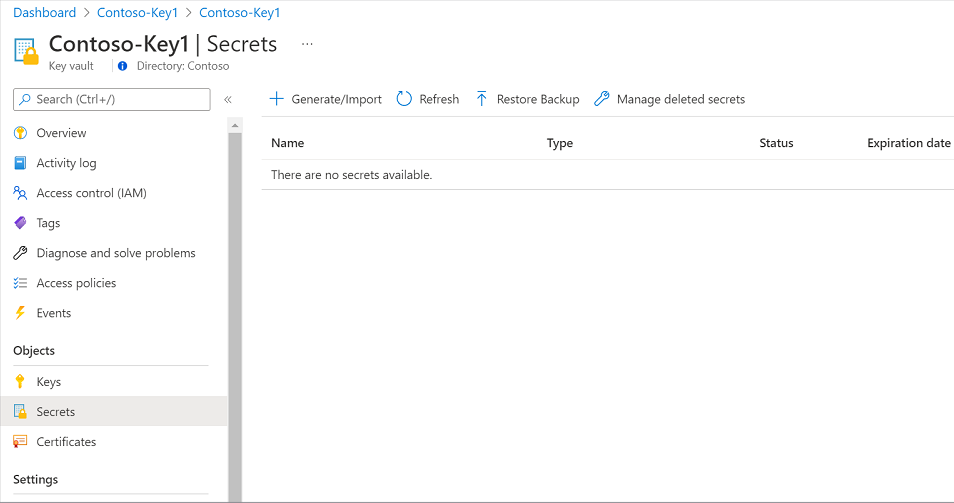

Dans Portail Azure, accédez à votre coffre de clés Azure.

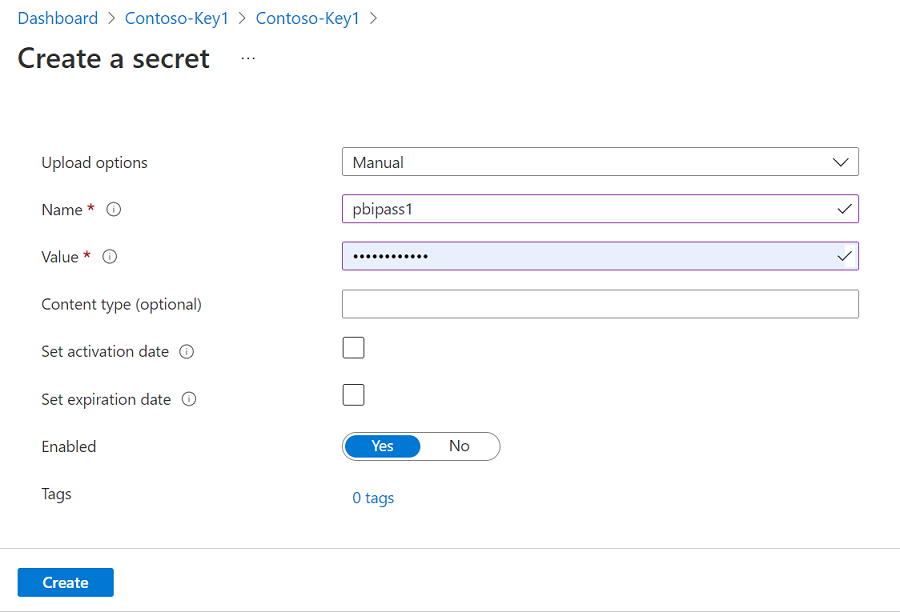

Sélectionnez Paramètres>Secrets , puis + Générer/Importer.

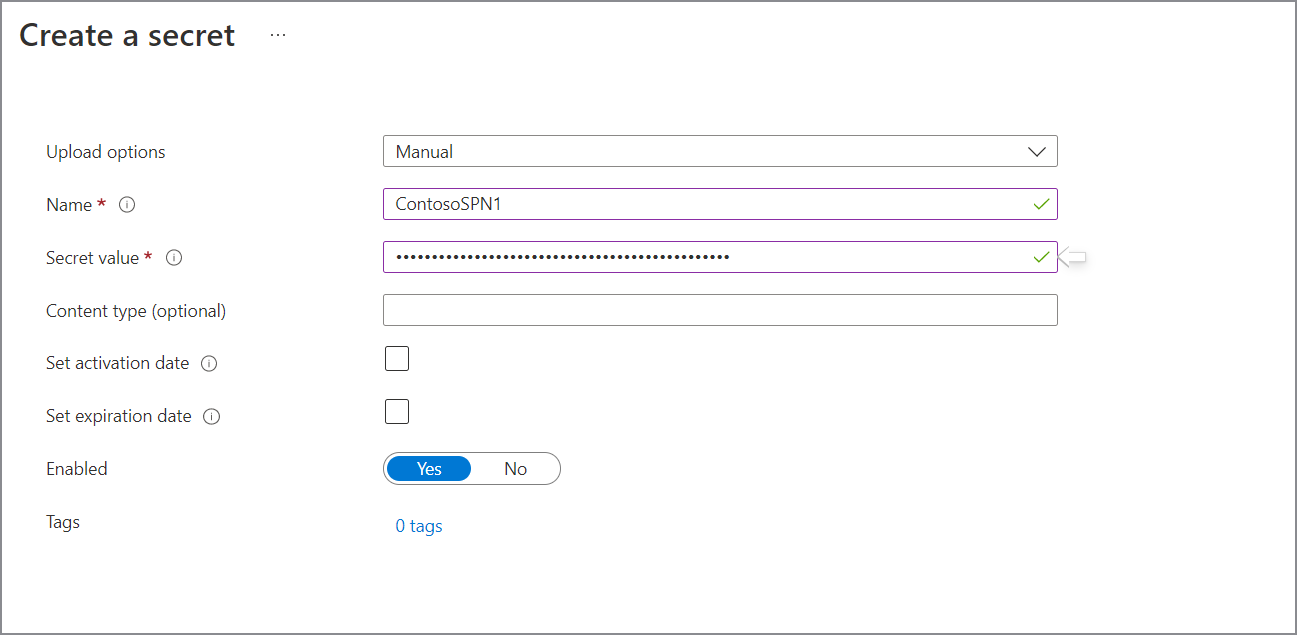

Entrez un nom pour le secret et, pour Valeur, tapez le secret nouvellement créé pour l’inscription de l’application. Sélectionnez Créer pour terminer.

Si votre coffre de clés n’est pas encore connecté à Microsoft Purview, vous devez créer une connexion de coffre de clés

Dans Microsoft Purview Studio, accédez au mappage de données dans le menu de gauche.

Accédez à Sources.

Sélectionnez la source Power BI inscrite.

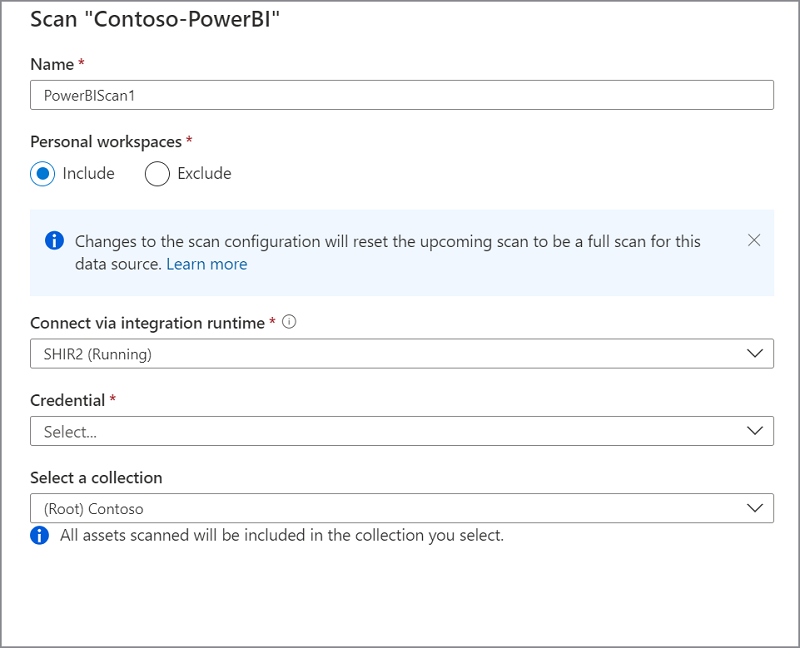

Sélectionnez + Nouvelle analyse.

Donnez un nom à votre analyse. Sélectionnez ensuite l’option pour inclure ou exclure les espaces de travail personnels.

Remarque

Le basculement de la configuration d’une analyse pour inclure ou exclure un espace de travail personnel déclenche une analyse complète de la source Power BI.

Sélectionnez votre runtime d’intégration auto-hébergé dans la liste déroulante.

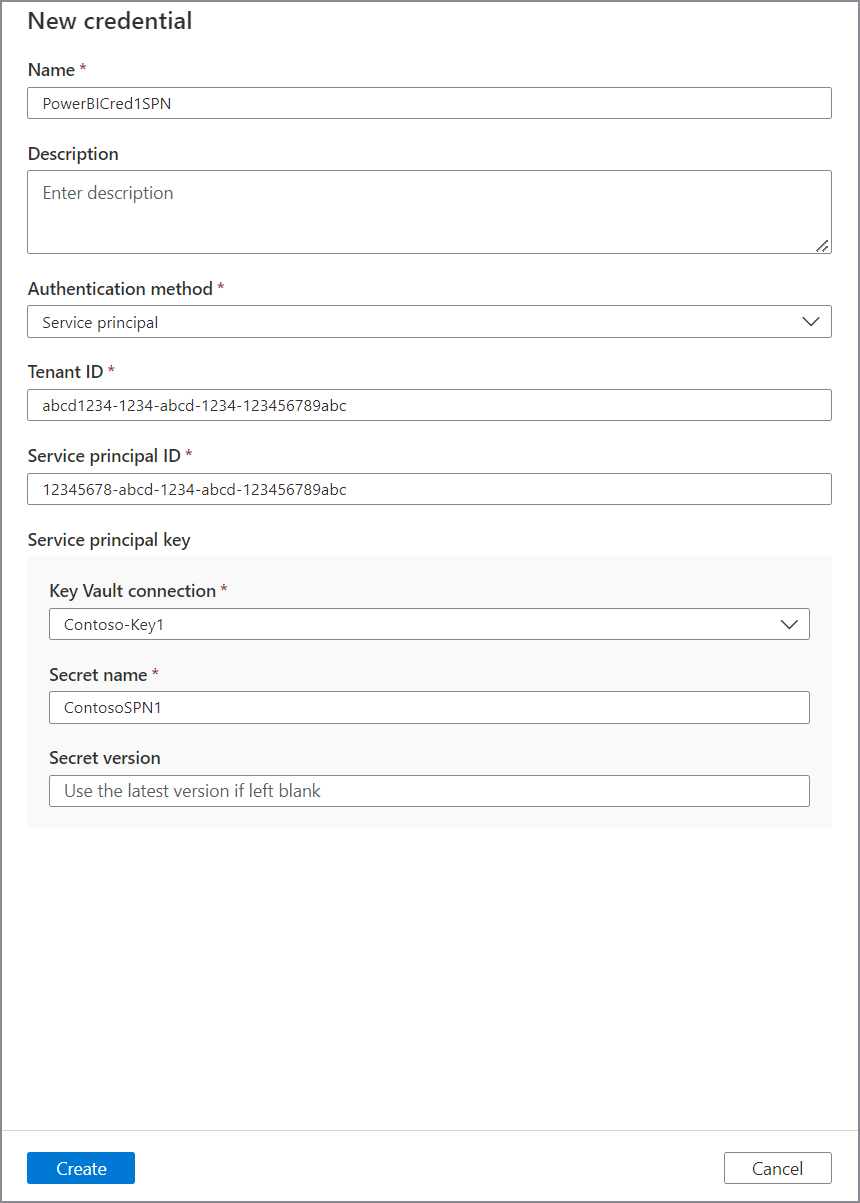

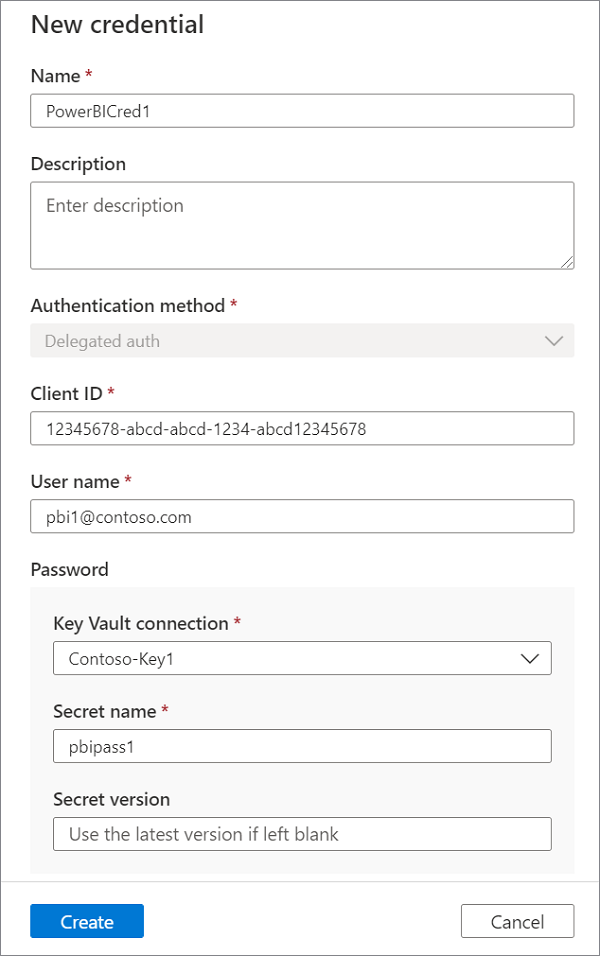

Pour informations d’identification, sélectionnez principal de service , puis + Nouveau pour créer des informations d’identification.

Créez des informations d’identification et fournissez les paramètres requis :

- Nom : fournissez un nom unique pour les informations d’identification.

- Méthode d’authentification : principal de service

- ID de locataire : votre ID de locataire Power BI

- ID client : utiliser l’ID client du principal de service (ID d’application) que vous avez créé précédemment

Sélectionnez Tester la connexion avant de passer aux étapes suivantes. En cas d’échec du test de connexion, sélectionnez Afficher le rapport pour afficher les status détaillées et résoudre le problème

- Accès : échec status signifie que l’authentification de l’utilisateur a échoué. Les analyses à l’aide de l’identité managée réussissent toujours, car aucune authentification utilisateur n’est requise.

- Ressources (+ traçabilité) : échec status signifie que l’autorisation Microsoft Purview - Power BI a échoué. Vérifiez que l’identité managée Microsoft Purview est ajoutée au groupe de sécurité associé dans le portail d’administration Power BI.

- Métadonnées détaillées (améliorées) : échec de status signifie que le portail d’administration Power BI est désactivé pour le paramètre suivant : Améliorer les réponses des API d’administration avec des métadonnées détaillées

Configurez un déclencheur d’analyse. Vos options sont Périodique et Une fois.

Dans Passer en revue une nouvelle analyse, sélectionnez Enregistrer et exécuter pour lancer votre analyse.

Créer une analyse pour le même locataire à l’aide du runtime d’intégration auto-hébergé avec l’authentification déléguée

Ce scénario peut être utilisé lorsque Microsoft Purview et le locataire Power BI, ou les deux, sont configurés pour utiliser un point de terminaison privé et refuser l’accès public. En outre, cette option s’applique également si Microsoft Purview et le locataire Power BI sont configurés pour autoriser l’accès public.

Pour plus d’informations sur le réseau Power BI, consultez Guide pratique pour configurer des points de terminaison privés pour accéder à Power BI.

Pour plus d’informations sur les paramètres réseau Microsoft Purview, consultez Utiliser des points de terminaison privés pour votre compte Microsoft Purview.

Pour créer et exécuter une nouvelle analyse, procédez comme suit :

Créez un compte d’utilisateur dans Microsoft Entra locataire et attribuez-lui Microsoft Entra rôle Administrateur d’infrastructure. Notez le nom d’utilisateur et connectez-vous pour modifier le mot de passe.

Attribuez la licence Power BI appropriée à l’utilisateur.

Accédez à votre coffre de clés Azure.

Sélectionnez Paramètres>Secrets , puis + Générer/Importer.

Entrez un nom pour le secret et, pour Valeur, tapez le mot de passe nouvellement créé pour l’utilisateur Microsoft Entra. Sélectionnez Créer pour terminer.

Si votre coffre de clés n’est pas encore connecté à Microsoft Purview, vous devez créer une connexion de coffre de clés

Créez une inscription d’application dans votre locataire Microsoft Entra. Fournissez une URL web dans l’URI de redirection.

Notez l’ID client (ID d’application).

Dans Microsoft Entra tableau de bord, sélectionnez l’application nouvellement créée, puis inscription de l’application. Attribuez à l’application les autorisations déléguées suivantes et accordez le consentement administrateur pour le locataire :

- Power BI Service Tenant.Read.All

- Openid Microsoft Graph

- Microsoft Graph User.Read

Sous Paramètres avancés, activez Autoriser les flux clients publics.

Dans Microsoft Purview Studio, accédez au mappage de données dans le menu de gauche.

Accédez à Sources.

Sélectionnez la source Power BI inscrite.

Sélectionnez + Nouvelle analyse.

Donnez un nom à votre analyse. Sélectionnez ensuite l’option pour inclure ou exclure les espaces de travail personnels.

Remarque

Le basculement de la configuration d’une analyse pour inclure ou exclure un espace de travail personnel déclenche une analyse complète de la source Power BI.

Sélectionnez votre runtime d’intégration auto-hébergé dans la liste déroulante.

Pour informations d’identification, sélectionnez Authentification déléguée , puis + Nouveau pour créer des informations d’identification.

Créez des informations d’identification et fournissez les paramètres requis :

- Nom : fournissez un nom unique pour les informations d’identification.

- Méthode d’authentification : authentification déléguée

- ID client : utiliser l’ID client du principal de service (ID d’application) que vous avez créé précédemment

- Nom d’utilisateur : indiquez le nom d’utilisateur de l’administrateur d’infrastructure que vous avez créé précédemment.

- Mot de passe : sélectionnez la connexion de coffre de clés appropriée et le nom du secret où le mot de passe du compte Power BI a été enregistré précédemment.

Sélectionnez Tester la connexion avant de passer aux étapes suivantes. En cas d’échec du test de connexion, sélectionnez Afficher le rapport pour afficher les status détaillées et résoudre le problème

- Accès : échec status signifie que l’authentification de l’utilisateur a échoué. Les analyses à l’aide de l’identité managée réussissent toujours, car aucune authentification utilisateur n’est requise.

- Ressources (+ traçabilité) : échec status signifie que l’autorisation Microsoft Purview - Power BI a échoué. Vérifiez que l’identité managée Microsoft Purview est ajoutée au groupe de sécurité associé dans le portail d’administration Power BI.

- Métadonnées détaillées (améliorées) : échec de status signifie que le portail d’administration Power BI est désactivé pour le paramètre suivant : Améliorer les réponses des API d’administration avec des métadonnées détaillées

Configurez un déclencheur d’analyse. Vos options sont Périodique et Une fois.

Dans Passer en revue une nouvelle analyse, sélectionnez Enregistrer et exécuter pour lancer votre analyse.

Définir l’étendue de votre analyse

Cette fonctionnalité est actuellement en préversion. Les conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure incluent des conditions juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale.

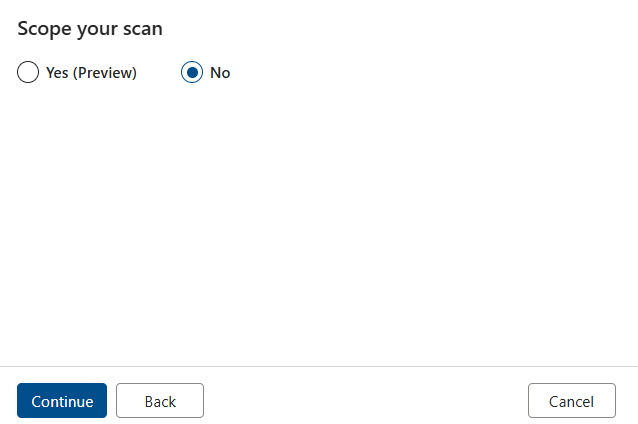

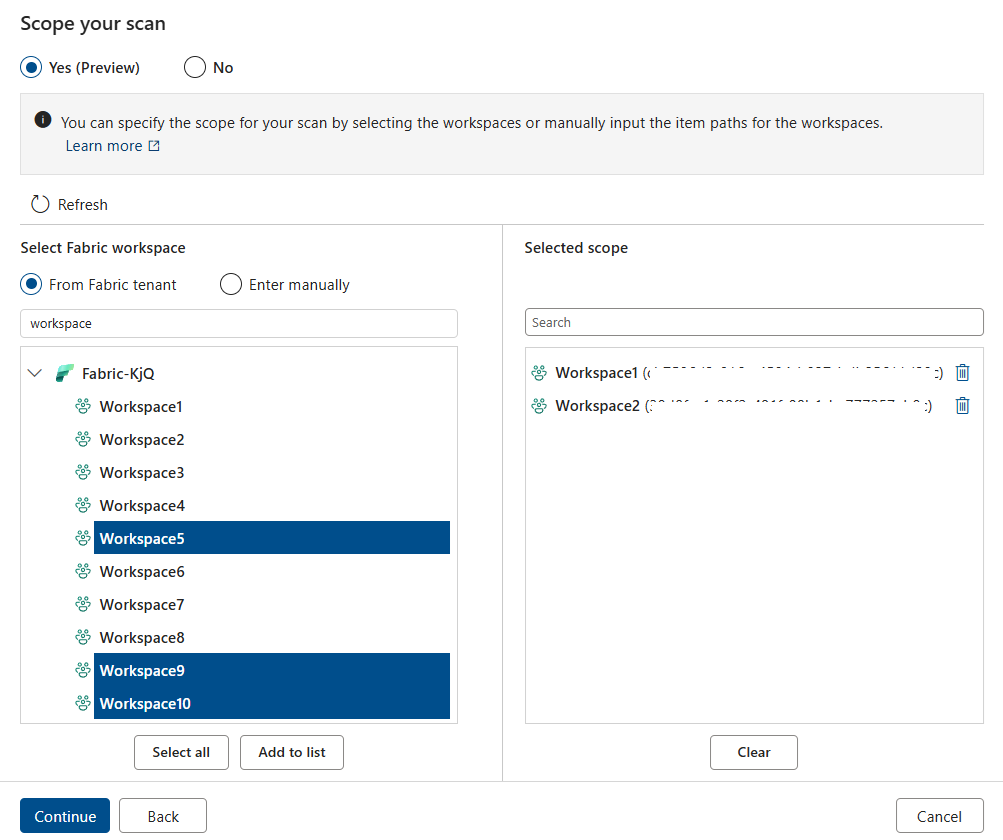

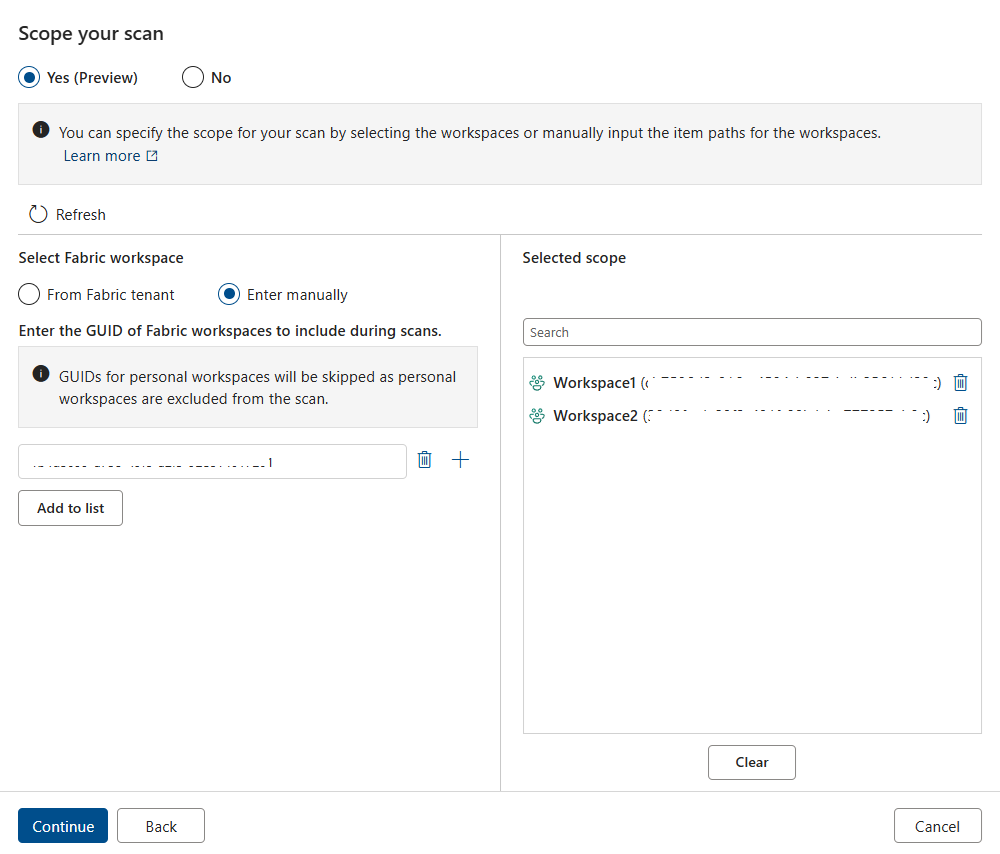

Dans la phase Étendue de votre analyse, les administrateurs de source de données peuvent étendre les analyses en spécifiant les espaces de travail en fonction des besoins. Les administrateurs de source de données peuvent sélectionner dans la liste de l’espace de travail sous le locataire ou entrer directement les GUID de l’espace de travail pour étendre l’analyse. Aucune autorisation supplémentaire n’est requise pour utiliser l’analyse délimitée. Deux options sont disponibles et, par défaut, l’option « Non » est sélectionnée et vous pouvez cliquer directement sur « Continuer » pour exécuter une analyse complète ou sélectionner « Oui » pour activer l’expérience d’analyse étendue.

Si l’analyse délimitée est activée, vous verrez une liste des espaces de travail existants sous le locataire sur le côté gauche (actuellement, il existe une limitation selon laquelle l’expérience de sélection de l’interface utilisateur ne prend en charge que moins de 5 000 espaces de travail) et vous pouvez sélectionner les espaces de travail et ajouter à la liste sur le côté droit. Si l’espace de travail personnel est configuré en tant que « Include », les espaces de travail personnels s’affichent dans la liste des espaces de travail avec le préfixe « PersonalWorkspace ». Vous pouvez cliquer directement sur le ou les espaces de travail et cliquer sur le bouton « Ajouter à la liste » pour placer les espaces de travail dans la liste des espaces de travail sélectionnés. Vous pouvez entrer mot clé du nom de l’espace de travail ou du GUID de l’espace de travail dans la zone de recherche pour filtrer le ou les espaces de travail pour la sélection.

Vous pouvez également entrer directement le GUID de l’espace de travail et l’ajouter à la liste des espaces de travail sélectionnés.

Remarque

- L’analyse d’étendue en sélectionnant à partir de Microsoft Fabric ou d’un locataire Power BI n’est prise en charge que lorsque le nombre total d’espaces de travail est inférieur à 5 000 (inclure ou exclure les espaces de travail personnels sera pris en compte), ou si vous devez basculer vers l’entrée manuelle des GUID d’espace de travail pour étendre votre analyse.

- Vous pouvez basculer entre la sélection d’espaces de travail à partir de Microsoft Fabric ou d’un locataire Power BI, ou entrer manuellement le GUID de l’espace de travail. L’entrée sera fusionnée dans la même liste d’espaces de travail sélectionnés.

- Microsoft Purview case activée si l’entrée GUID par l’utilisateur a un format correct, mais ne case activée pas si le GUID représente un espace de travail valide dans le client Microsoft Fabric ou Power BI. Si des GUID non valides sont inclus dans l’analyse délimitée, l’analyse se termine avec des exceptions et vous pouvez trouver ces GUID non valides dans le journal d’analyse.

- Si l’espace de travail personnel est configuré comme « Exclure », les GUID des espaces de travail personnels peuvent toujours être ajoutés à la liste des espaces de travail sélectionnés, mais seront ignorés dans l’analyse et ces GUID seront inclus dans le journal d’analyse.

- Si le runtime d’intégration auto-hébergé est utilisé, la version 5.40.8836.1 et les versions ultérieures sont requises et seule l’entrée manuelle des GUID de l’espace de travail est prise en charge dans l’analyse délimitée.

- Si le runtime d’intégration au réseau virtuel managé (v2) est utilisé, seule l’entrée manuelle des GUID de l’espace de travail est prise en charge dans l’analyse délimitée.

Étapes suivantes

Maintenant que vous avez inscrit votre source, suivez les guides ci-dessous pour en savoir plus sur Microsoft Purview et vos données.