Se connecter et gérer des SQL Server avec Azure Arc dans Microsoft Purview

Cet article explique comment inscrire un SQL Server instance avec Azure Arc. Il montre également comment s’authentifier et interagir avec les SQL Server avec Azure Arc dans Microsoft Purview. Pour plus d’informations sur Microsoft Purview, consultez l’article d’introduction.

Fonctionnalités prises en charge

| Extraction de métadonnées | Analyse complète | Analyse incrémentielle | Analyse délimitée | Classification | Étiquetage | Stratégie d’accès | Traçabilité | Partage de données | Affichage en direct |

|---|---|---|---|---|---|---|---|---|---|

| Oui | Oui (préversion) | Oui (préversion) | Oui (préversion) | Oui (préversion) | Non | Oui | Limité** | Non | Non |

** La traçabilité est prise en charge si le jeu de données est utilisé comme source/récepteur dans l’activité de copie Azure Data Factory.

Les versions SQL Server prises en charge sont 2012 et ultérieures. SQL Server Express LocalDB n’est pas pris en charge.

Lorsque vous analysez des SQL Server avec Azure Arc, Microsoft Purview prend en charge l’extraction des métadonnées techniques suivantes :

- Cas

- Bases de données

- Schémas

- Tables, y compris les colonnes

- Affichages, y compris les colonnes

Lorsque vous configurez une analyse, vous pouvez choisir de spécifier le nom de la base de données pour analyser une base de données. Vous pouvez étendre davantage l’analyse en sélectionnant des tables et des vues en fonction des besoins. L’ensemble des SQL Server instance avec Azure Arc sera analysé si vous ne fournissez pas de nom de base de données.

Configuration requise

Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

Un compte Microsoft Purview actif.

Autorisations Administrateur de source de données et Lecteur de données pour inscrire une source et la gérer dans le portail de gouvernance Microsoft Purview. Pour plus d’informations , consultez Contrôle d’accès dans le portail de gouvernance Microsoft Purview .

Configurez le runtime d’intégration approprié pour votre scénario :

- Pour utiliser un runtime d’intégration auto-hébergé :suivez l’article pour créer et configurer un runtime d’intégration auto-hébergé.

- Pour utiliser un runtime d’intégration auto-hébergé pris en charge par Kubernetes :suivez l’article pour créer et configurer un runtime d’intégration pris en charge par Kubernetes. (Authentification SQL uniquement.)

Réseau

Si votre instance Microsoft Purview a désactivé tout accès réseau public, pour accéder à votre Arc-Enabled SQL Server, la machine virtuelle doit être ajoutée au réseau virtuel connecté à votre instance Microsoft Purview.

Inscrire

Cette section explique comment inscrire un SQL Server instance avec Azure Arc dans Microsoft Purview à l’aide du portail de gouvernance Microsoft Purview.

Authentification pour l’inscription

Il existe deux façons de configurer l’authentification pour analyser les SQL Server avec Azure Arc avec un runtime d’intégration auto-hébergé :

- l’authentification SQL Server ;

- Authentification Windows : non pris en charge par un SHIR Kubernetes.

Pour configurer l’authentification pour le déploiement SQL Server :

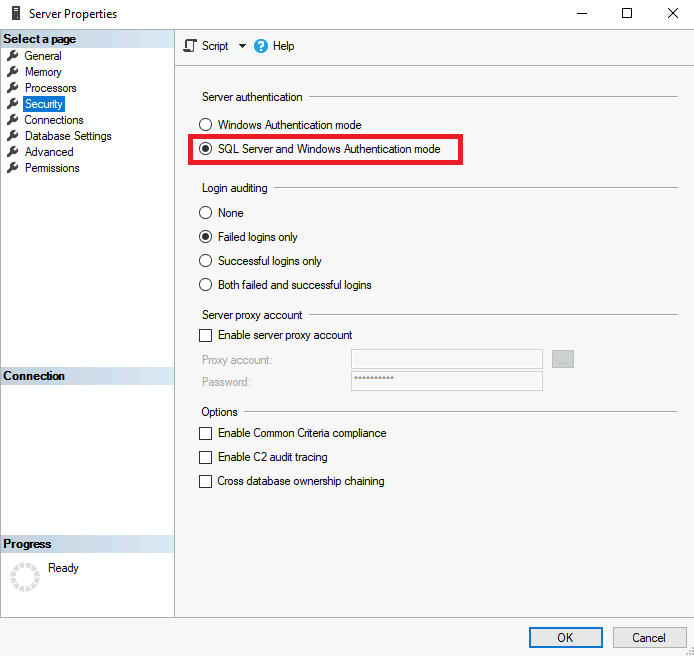

Dans SQL Server Management Studio (SSMS), accédez à Propriétés du serveur, puis sélectionnez Sécurité dans le volet gauche.

Sous Authentification du serveur :

- Pour Authentification Windows, sélectionnez Mode d’authentification Windows ou SQL Server et Mode d’authentification Windows.

- Pour l’authentification SQL Server, sélectionnez SQL Server et Mode d’authentification Windows.

Une modification de l’authentification du serveur vous oblige à redémarrer le SQL Server instance et SQL Server Agent. Dans SSMS, accédez à la SQL Server instance et sélectionnez Redémarrer dans le volet d’options de clic droit.

Créer une connexion et un utilisateur

Si vous souhaitez créer une connexion et un utilisateur pour analyser votre SQL Server instance, procédez comme suit.

Le compte doit avoir accès à la base de données master, car sys.databases se trouve dans la base de données master. Le scanneur Microsoft Purview doit énumérer sys.databases pour rechercher toutes les bases de données SQL sur le serveur.

Remarque

Vous pouvez exécuter toutes les étapes suivantes à l’aide de ce code.

Accédez à SSMS, connectez-vous au serveur, puis sélectionnez Sécurité dans le volet gauche.

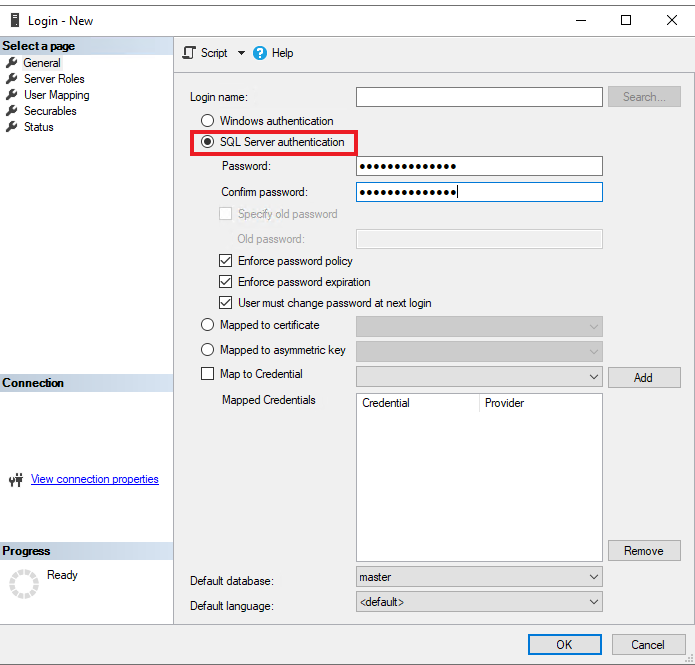

Sélectionnez et maintenez (ou cliquez avec le bouton droit) Connexion, puis sélectionnez Nouvelle connexion. Si Authentification Windows est appliqué, sélectionnez Authentification Windows. Si SQL Server’authentification est appliquée, sélectionnez SQL Server’authentification.

Sélectionnez Rôles de serveur dans le volet gauche et vérifiez qu’un rôle public est attribué.

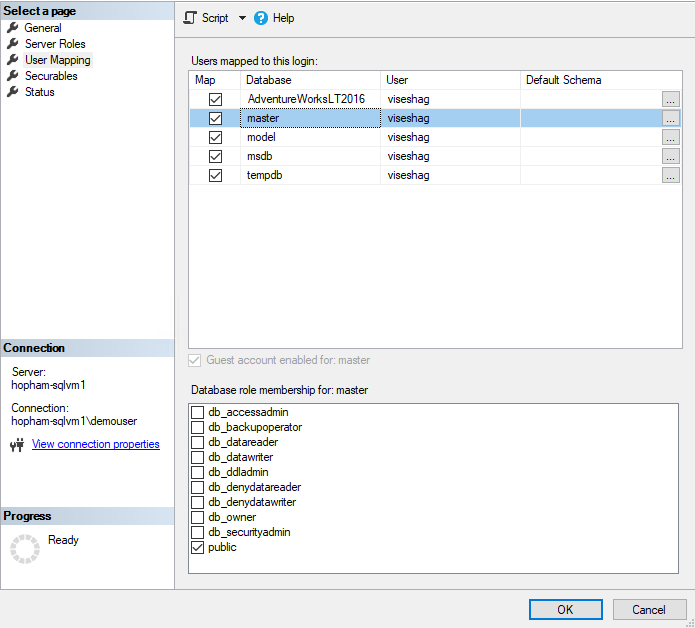

Sélectionnez Mappage des utilisateurs dans le volet gauche, sélectionnez toutes les bases de données dans la carte, puis sélectionnez le rôle de base de données db_datareader .

Sélectionnez OK pour enregistrer.

Si SQL Server’authentification est appliquée, vous devez modifier votre mot de passe dès que vous créez une nouvelle connexion :

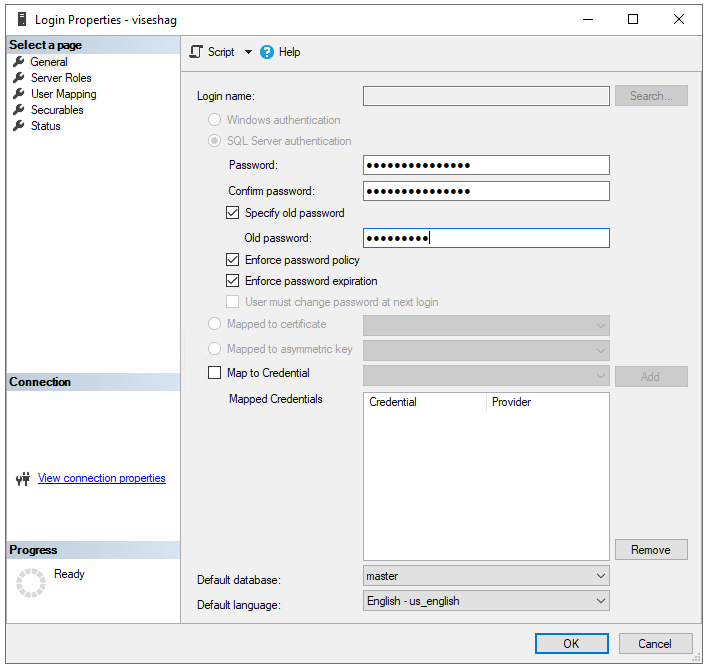

- Sélectionnez et maintenez enfoncé (ou cliquez avec le bouton droit) l’utilisateur que vous avez créé, puis sélectionnez Propriétés.

- Entrez un nouveau mot de passe et confirmez-le.

- Cochez la case Spécifier l’ancien mot de passe et entrez l’ancien mot de passe.

- Sélectionnez OK.

Stocker votre mot de passe de connexion SQL Server dans un coffre de clés et créer des informations d’identification dans Microsoft Purview

Accédez à votre coffre de clés dans le Portail Azure. Sélectionnez Paramètres>Secrets.

Sélectionnez + Générer/Importer. Pour Nom et Valeur, entrez le mot de passe de votre connexion SQL Server.

Sélectionnez Créer.

Si votre coffre de clés n’est pas encore connecté à Microsoft Purview, créez une connexion au coffre de clés.

Créez des informations d’identification en utilisant le nom d’utilisateur et le mot de passe pour configurer votre analyse.

Veillez à sélectionner la méthode d’authentification appropriée lorsque vous créez des informations d’identification. Si Authentification Windows est appliqué, sélectionnez Authentification Windows. Si SQL Server’authentification est appliquée, sélectionnez SQL Server’authentification.

Étapes d’inscription

Accédez à votre compte Microsoft Purview.

Sous Sources et analyse dans le volet gauche, sélectionnez Runtimes d’intégration. Assurez-vous qu’un runtime d’intégration auto-hébergé est configuré. S’il n’est pas configuré, suivez les étapes pour créer un runtime d’intégration auto-hébergé pour l’analyse sur une machine virtuelle locale ou Azure qui a accès à votre réseau local.

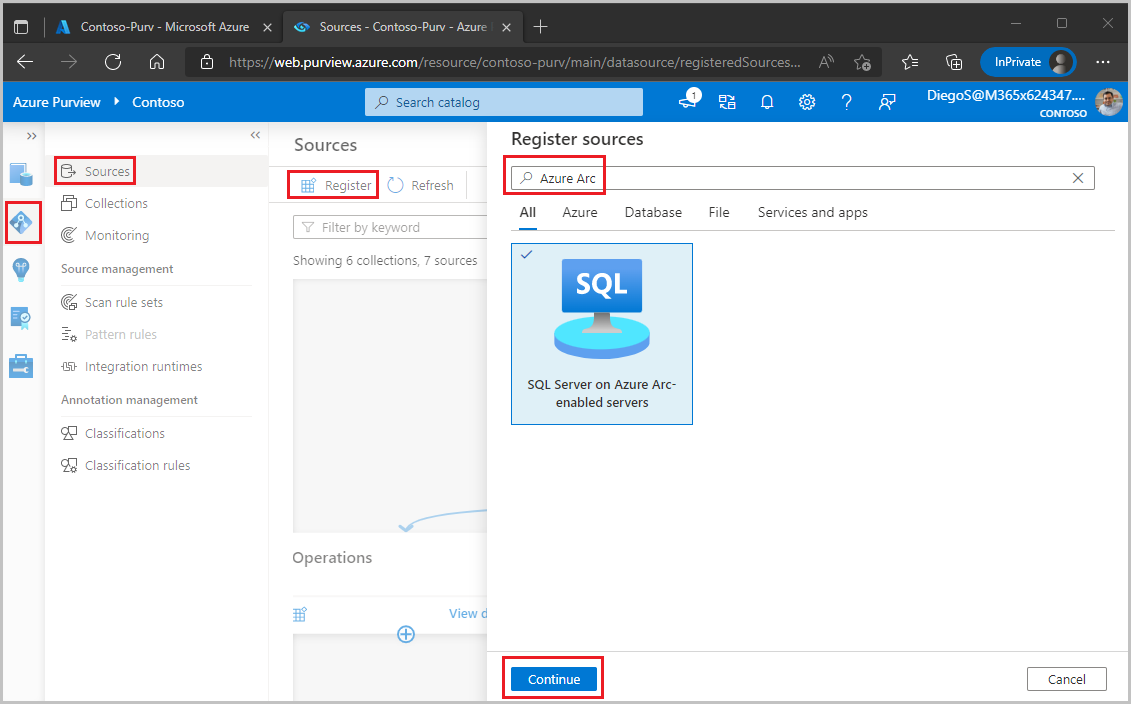

Sélectionnez Data Map dans le volet gauche.

Sélectionner Inscription.

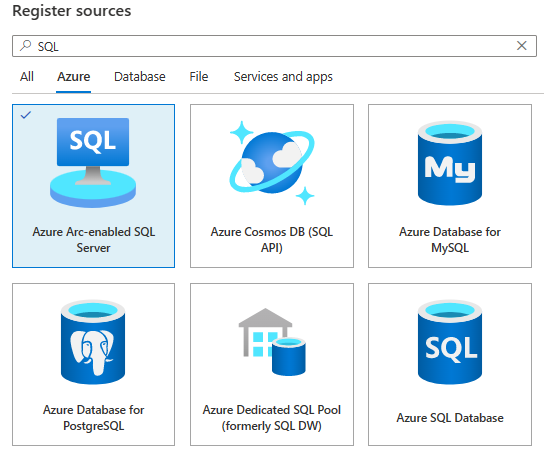

Sélectionnez SQL Server avec Azure Arc, puis sélectionnez Continuer.

Fournissez un nom convivial, qui est un nom court que vous pouvez utiliser pour identifier votre serveur. Indiquez également le point de terminaison du serveur.

Sélectionnez Terminer pour inscrire la source de données.

Analyser

Procédez comme suit pour analyser les instances de SQL Server avec Azure Arc afin d’identifier automatiquement les ressources et de classifier vos données. Pour plus d’informations sur l’analyse en général, consultez Analyses et ingestion dans Microsoft Purview.

Pour créer et exécuter une nouvelle analyse :

Dans le portail de gouvernance Microsoft Purview, sélectionnez l’onglet Mappage des données dans le volet gauche.

Sélectionnez la source de SQL Server avec Azure Arc que vous avez inscrite.

Sélectionnez Nouvelle analyse.

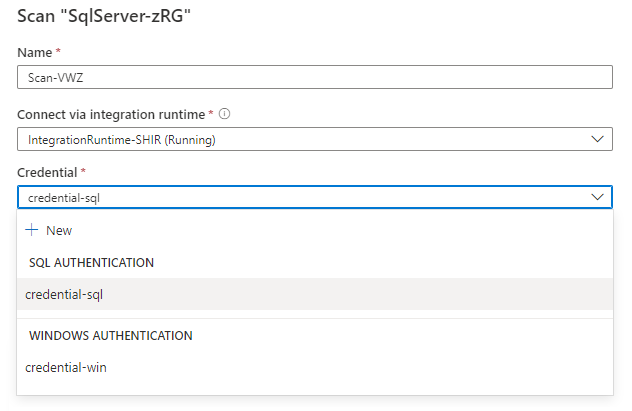

Sélectionnez les informations d’identification pour vous connecter à votre source de données. Les informations d’identification sont regroupées et répertoriées sous les méthodes d’authentification.

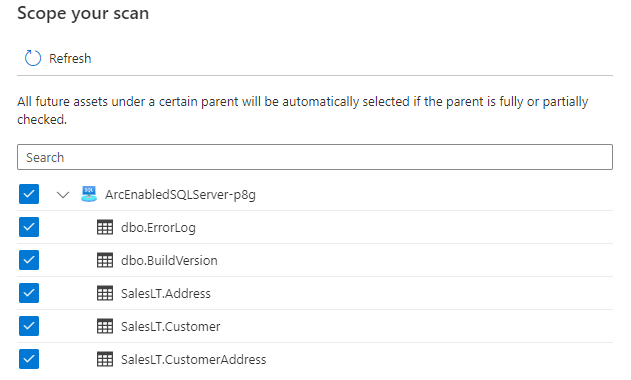

Vous pouvez étendre votre analyse à des tables spécifiques en choisissant les éléments appropriés dans la liste.

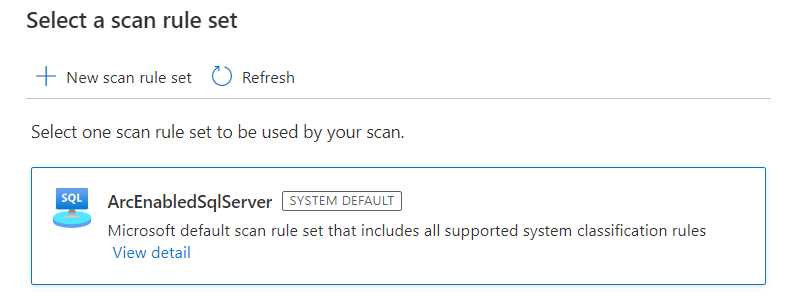

Sélectionnez un ensemble de règles d’analyse. Vous pouvez choisir entre la valeur par défaut du système, les ensembles de règles personnalisés existants ou la création d’un nouvel ensemble de règles inline.

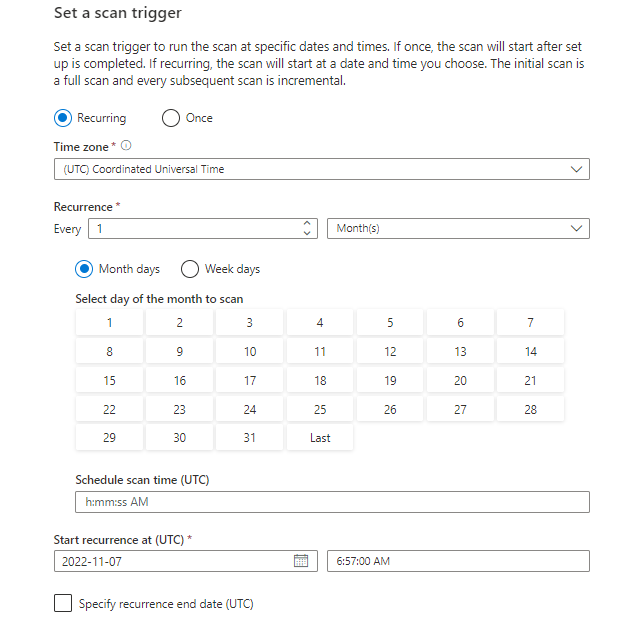

Choisissez votre déclencheur d’analyse. Vous pouvez configurer une planification ou exécuter l’analyse une seule fois.

Passez en revue votre analyse, puis sélectionnez Enregistrer et exécuter.

Afficher vos analyses et exécutions d’analyse

Pour afficher les analyses existantes :

- Accédez au portail Microsoft Purview. Dans le volet gauche, sélectionnez Mappage de données.

- Sélectionnez la source de données. Vous pouvez afficher une liste des analyses existantes sur cette source de données sous Analyses récentes, ou vous pouvez afficher toutes les analyses sous l’onglet Analyses .

- Sélectionnez l’analyse qui contient les résultats que vous souhaitez afficher. Le volet affiche toutes les exécutions d’analyse précédentes, ainsi que les status et les métriques pour chaque exécution d’analyse.

- Sélectionnez l’ID d’exécution pour case activée les détails de l’exécution de l’analyse.

Gérer vos analyses

Pour modifier, annuler ou supprimer une analyse :

Accédez au portail Microsoft Purview. Dans le volet gauche, sélectionnez Mappage de données.

Sélectionnez la source de données. Vous pouvez afficher une liste des analyses existantes sur cette source de données sous Analyses récentes, ou vous pouvez afficher toutes les analyses sous l’onglet Analyses .

Sélectionnez l’analyse que vous souhaitez gérer. Vous pouvez ensuite :

- Modifiez l’analyse en sélectionnant Modifier l’analyse.

- Annulez une analyse en cours en sélectionnant Annuler l’exécution de l’analyse.

- Supprimez votre analyse en sélectionnant Supprimer l’analyse.

Remarque

- La suppression de votre analyse ne supprime pas les ressources de catalogue créées à partir d’analyses précédentes.

Ajouter une stratégie

Stratégies prises en charge

Les types de stratégies suivants sont pris en charge sur cette ressource de données à partir de Microsoft Purview :

- Stratégies DevOps

- Stratégies de propriétaire des données (préversion)

Conditions préalables à la stratégie d’accès sur les SQL Server avec Azure Arc

- Obtenez SQL Server version locale 2022 et installez-la. Les versions 2022 ou plus récentes sont prises en charge sur Windows et Linux. Vous pouvez essayer l’édition développeur gratuite.

- Configurez vos autorisations, puis inscrivez une liste de fournisseurs de ressources dans l’abonnement que vous utiliserez pour intégrer les SQL Server instance à Azure Arc.

- Remplissez les prérequis et intégrez le SQL Server instance avec Azure Arc. Une configuration simple pour Windows SQL Server est ici. Une autre configuration pour les SQL Server Linux est ici.

- Activez l’authentification Microsoft Entra dans SQL Server. Pour une configuration plus simple, suivez les conditions préalables et le processus décrits dans cet article.

- N’oubliez pas d’accorder des autorisations d’application et d’accorder le consentement administrateur

- Vous devez configurer un administrateur Microsoft Entra pour le SQL Server instance, mais il n’est pas nécessaire de configurer d’autres Microsoft Entra connexions ou utilisateurs. Vous accorderez l’accès à ces utilisateurs à l’aide de stratégies Microsoft Purview.

Prise en charge des régions

L’application de la stratégie de données est disponible dans toutes les régions Microsoft Purview, à l’exception des suivantes :

- USA Ouest 2

- Asie Est

- USA Gov Virginie

- Chine Nord 3

Considérations relatives à la sécurité pour les SQL Server avec Azure Arc

- L’administrateur du serveur peut désactiver l’application de la stratégie Microsoft Purview.

- Les autorisations d’administrateur et d’administrateur de serveur Azure Arc permettent de modifier le chemin d’accès Resource Manager Azure du serveur. Étant donné que les mappages dans Microsoft Purview utilisent des chemins d’accès Resource Manager, ils peuvent entraîner des applications de stratégie incorrectes.

- Un administrateur SQL Server (administrateur de base de données) peut obtenir la puissance d’un administrateur de serveur et falsifier les stratégies mises en cache à partir de Microsoft Purview.

- La configuration recommandée consiste à créer une inscription d’application distincte pour chaque serveur SQL server instance. Cette configuration empêche le deuxième SQL Server instance de lire les stratégies destinées à la première SQL Server instance, au cas où un administrateur non autorisé dans la deuxième SQL Server instance falsifie le chemin d’Resource Manager.

Vérifier les conditions préalables

Connectez-vous au Portail Azure via ce lien

Accédez à Serveurs SQL dans le volet gauche. Vous verrez une liste d’instances SQL Server sur Azure Arc.

Sélectionnez le SQL Server instance que vous souhaitez configurer.

Accédez à Microsoft Entra ID dans le volet gauche.

Vérifiez que Microsoft Entra’authentification est configurée avec une connexion d’administrateur. Si ce n’est pas le cas, reportez-vous à la section Conditions préalables de la stratégie d’accès dans ce guide.

Vérifiez qu’un certificat a été fourni pour SQL Server s’authentifier auprès d’Azure. Si ce n’est pas le cas, reportez-vous à la section Conditions préalables de la stratégie d’accès dans ce guide.

Vérifiez qu’une inscription d’application a été entrée pour créer une relation d’approbation entre SQL Server et Microsoft Entra ID. Si ce n’est pas le cas, reportez-vous à la section Conditions préalables de la stratégie d’accès dans ce guide.

Si vous avez apporté des modifications, sélectionnez le bouton Enregistrer pour enregistrer la configuration et attendez que l’opération se termine correctement. Cela peut prendre quelques minutes. Le message « Enregistré avec succès » s’affiche en haut de la page en arrière-plan vert. Vous devrez peut-être faire défiler vers le haut pour le voir.

Configurer le compte Microsoft Purview pour les stratégies

Inscrire la source de données dans Microsoft Purview

Avant de pouvoir créer une stratégie dans Microsoft Purview pour une ressource de données, vous devez inscrire cette ressource de données dans Microsoft Purview Studio. Vous trouverez les instructions relatives à l’inscription de la ressource de données plus loin dans ce guide.

Remarque

Les stratégies Microsoft Purview s’appuient sur le chemin d’accès ARM de la ressource de données. Si une ressource de données est déplacée vers un nouveau groupe de ressources ou un nouvel abonnement, elle doit être désinscrit, puis ré-inscrite dans Microsoft Purview.

Configurer les autorisations pour activer l’application de la stratégie de données sur la source de données

Une fois qu’une ressource est inscrite, mais avant qu’une stratégie puisse être créée dans Microsoft Purview pour cette ressource, vous devez configurer les autorisations. Un ensemble d’autorisations est nécessaire pour activer l’application de la stratégie de données. Cela s’applique aux sources de données, aux groupes de ressources ou aux abonnements. Pour activer l’application de la stratégie de données, vous devez disposer de privilèges IAM (Identity and Access Management) spécifiques sur la ressource, ainsi que des privilèges Microsoft Purview spécifiques :

Vous devez disposer de l’une des combinaisons de rôles IAM suivantes sur le chemin d’accès azure Resource Manager de la ressource ou sur n’importe quel parent de celui-ci (c’est-à-dire, en utilisant l’héritage d’autorisation IAM) :

- Propriétaire IAM

- Contributeur IAM et Administrateur de l’accès utilisateur IAM

Pour configurer les autorisations de contrôle d’accès en fonction du rôle (RBAC) Azure, suivez ce guide. La capture d’écran suivante montre comment accéder à la section Access Control dans la Portail Azure de la ressource de données pour ajouter une attribution de rôle.

Remarque

Le rôle Propriétaire IAM pour une ressource de données peut être hérité d’un groupe de ressources parent, d’un abonnement ou d’un groupe d’administration d’abonnement. Vérifiez quels Microsoft Entra utilisateurs, groupes et principaux de service détiennent ou héritent du rôle Propriétaire IAM pour la ressource.

Vous devez également disposer du rôle d’administrateur de source de données Microsoft Purview pour la collection ou une collection parente (si l’héritage est activé). Pour plus d’informations, consultez le guide sur la gestion des attributions de rôles Microsoft Purview.

La capture d’écran suivante montre comment attribuer le rôle d’administrateur de source de données au niveau de la collection racine.

Configurer des autorisations Microsoft Purview pour créer, mettre à jour ou supprimer des stratégies d’accès

Pour créer, mettre à jour ou supprimer des stratégies, vous devez obtenir le rôle auteur de stratégie dans Microsoft Purview au niveau de la collection racine :

- Le rôle Auteur de stratégie peut créer, mettre à jour et supprimer des stratégies DevOps et Propriétaire des données.

- Le rôle Auteur de stratégie peut supprimer des stratégies d’accès en libre-service.

Pour plus d’informations sur la gestion des attributions de rôles Microsoft Purview, consultez Créer et gérer des regroupements dans le Mappage de données Microsoft Purview.

Remarque

Le rôle d’auteur de stratégie doit être configuré au niveau de la collection racine.

En outre, pour rechercher facilement Microsoft Entra utilisateurs ou groupes lors de la création ou de la mise à jour de l’objet d’une stratégie, vous pouvez bénéficier grandement de l’obtention de l’autorisation Lecteurs d’annuaire dans Microsoft Entra ID. Il s’agit d’une autorisation courante pour les utilisateurs d’un locataire Azure. Sans l’autorisation Lecteur d’annuaire, l’auteur de la stratégie doit taper le nom d’utilisateur ou l’e-mail complet pour tous les principaux inclus dans l’objet d’une stratégie de données.

Configurer des autorisations Microsoft Purview pour publier des stratégies de propriétaire des données

Les stratégies de propriétaire des données permettent des vérifications et des équilibres si vous attribuez les rôles d’auteur de stratégie Microsoft Purview et d’administrateur de source de données à différentes personnes dans le organization. Avant qu’une stratégie de propriétaire de données ne prenne effet, une deuxième personne (administrateur de source de données) doit l’examiner et l’approuver explicitement en la publiant. Cela ne s’applique pas aux stratégies d’accès DevOps ou libre-service, car la publication est automatique pour ces stratégies lors de la création ou de la mise à jour de ces stratégies.

Pour publier une stratégie de propriétaire de données, vous devez obtenir le rôle Administrateur de source de données dans Microsoft Purview au niveau de la collection racine.

Pour plus d’informations sur la gestion des attributions de rôles Microsoft Purview, consultez Créer et gérer des regroupements dans le Mappage de données Microsoft Purview.

Remarque

Pour publier des stratégies de propriétaire de données, le rôle d’administrateur de source de données doit être configuré au niveau de la collection racine.

Déléguer la responsabilité du provisionnement de l’accès aux rôles dans Microsoft Purview

Une fois qu’une ressource a été activée pour l’application de la stratégie de données, tout utilisateur Microsoft Purview disposant du rôle d’auteur de stratégie au niveau de la collection racine peut provisionner l’accès à cette source de données à partir de Microsoft Purview.

Remarque

Tout administrateur de collection racine Microsoft Purview peut attribuer de nouveaux utilisateurs aux rôles d’auteur de stratégie racine. Tout administrateur de collection peut affecter de nouveaux utilisateurs à un rôle d’administrateur de source de données sous le regroupement. Réduisez et vérifiez soigneusement les utilisateurs qui détiennent les rôles d’administrateur de collection Microsoft Purview, d’administrateur de source de données ou d’auteur de stratégie .

Si un compte Microsoft Purview avec des stratégies publiées est supprimé, ces stratégies cesseront d’être appliquées dans un délai qui dépend de la source de données spécifique. Cette modification peut avoir des implications sur la sécurité et la disponibilité de l’accès aux données. Les rôles Contributeur et Propriétaire dans IAM peuvent supprimer des comptes Microsoft Purview. Vous pouvez case activée ces autorisations en accédant à la section Contrôle d’accès (IAM) de votre compte Microsoft Purview et en sélectionnant Attributions de rôles. Vous pouvez également utiliser un verrou pour empêcher la suppression du compte Microsoft Purview via des verrous Resource Manager.

Inscrire la source de données et activer l’application de la stratégie de données

Avant de pouvoir créer des stratégies, vous devez inscrire la source de données SQL Server avec Azure Arc auprès de Microsoft Purview :

Connectez-vous à Microsoft Purview Studio.

Accédez à Carte de données dans le volet gauche, sélectionnez Sources, puis Inscrire. Entrez Azure Arc dans la zone de recherche et sélectionnez SQL Server sur Azure Arc. Sélectionnez ensuite Continuer.

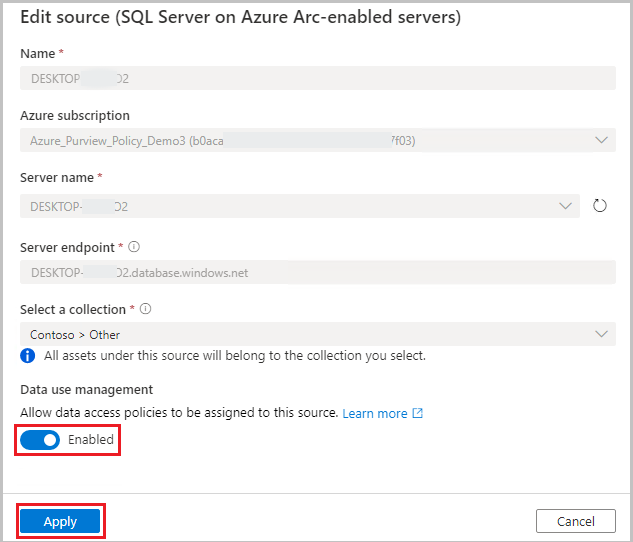

Pour Nom, entrez un nom pour cette inscription. Il est recommandé de rendre le nom de l’inscription identique au nom du serveur à l’étape suivante.

Sélectionnez des valeurs pour l’abonnement Azure, le nom du serveur et le point de terminaison du serveur.

Pour Sélectionner une collection, choisissez une collection dans laquelle placer cette inscription.

Activer l’application de la stratégie de données. L’application de la stratégie de données nécessite certaines autorisations et peut affecter la sécurité de vos données, car elle délègue à certains rôles Microsoft Purview pour gérer l’accès aux sources de données. Passez en revue les pratiques sécurisées liées à l’application de la stratégie de données dans ce guide : Activer l’application de la stratégie de données sur vos sources Microsoft Purview.

Lors de l’activation de l’application de la stratégie de données, Microsoft Purview capture automatiquement l’ID d’application de l’inscription de l’application associée à cette SQL Server avec Azure Arc, le cas échéant. Revenez à cet écran et appuyez sur le bouton Actualiser sur le côté de celui-ci pour l’actualiser, au cas où l’association entre l’SQL Server avec Azure Arc et l’inscription de l’application change à l’avenir.

Sélectionnez Inscrire ou Appliquer.

Activer les stratégies dans les SQL Server avec Azure Arc

Cette section décrit les étapes à suivre pour configurer SQL Server sur Azure Arc afin d’utiliser Microsoft Purview. Exécutez ces étapes après avoir activé l’option d’application de la stratégie de données pour cette source de données dans le compte Microsoft Purview.

Connectez-vous au Portail Azure via ce lien

Accédez à Serveurs SQL dans le volet gauche. Vous verrez une liste d’instances SQL Server sur Azure Arc.

Sélectionnez le SQL Server instance que vous souhaitez configurer.

Accédez à Microsoft Entra ID dans le volet gauche.

Faites défiler jusqu’à Stratégies d’accès Microsoft Purview.

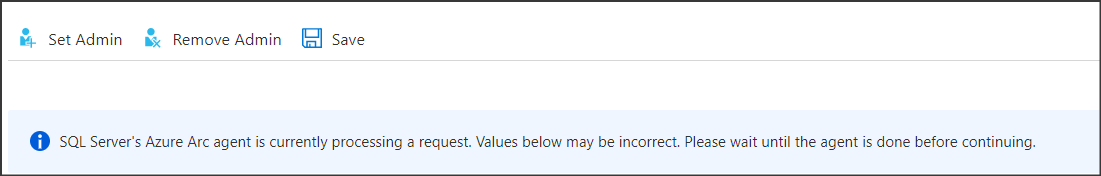

Sélectionnez le bouton Pour vérifier la gouvernance Microsoft Purview. Patientez pendant le traitement de la demande. Pendant que cela se produit, ce message s’affiche en haut de la page. Vous devrez peut-être faire défiler vers le haut pour le voir.

En bas de la page, vérifiez que l’état de gouvernance de Microsoft Purview affiche

Governed. Notez que la réflexion des status correctes peut prendre jusqu’à 30 minutes. Continuez à actualiser le navigateur jusqu’à ce que cela se produise.Vérifiez que le point de terminaison Microsoft Purview pointe vers le compte Microsoft Purview dans lequel vous avez inscrit cette source de données et activé l’application de la stratégie de données

Créer une stratégie

Pour créer une stratégie d’accès pour les SQL Server avec Azure Arc, suivez ces guides :

- Approvisionner l’accès aux informations d’intégrité, de performances et d’audit du système dans SQL Server 2022

- Provisionner l’accès en lecture/modification sur un seul SQL Server 2022

Pour créer des stratégies qui couvrent toutes les sources de données à l’intérieur d’un groupe de ressources ou d’un abonnement Azure, consultez Découvrir et régir plusieurs sources Azure dans Microsoft Purview.

Étapes suivantes

Maintenant que vous avez inscrit votre source, utilisez les guides suivants pour en savoir plus sur Microsoft Purview et vos données :