Protéger vos données sensibles avec Microsoft Purview

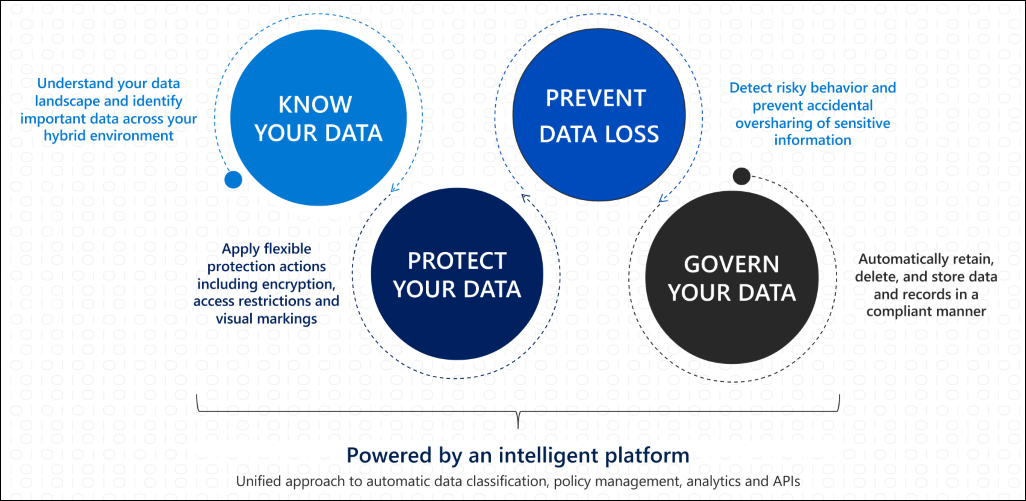

Implémentez des fonctionnalités de la Protection des données Microsoft Purview (anciennement appelée Protection des données Microsoft) pour vous aider à découvrir, classifier et protéger des informations sensibles où qu’elles se trouvent ou voyagent.

Ces fonctionnalités de protection des informations vous donnent les outils nécessaires pour connaître vos données, protéger vos données et empêcher la perte de données.

Les sections suivantes vous permettront d'en savoir plus sur les fonctionnalités disponibles et sur la manière de les utiliser. Toutefois, si vous recherchez un déploiement guidé, voir Déployer une solution de protection des informations avec Microsoft Purview.

Pour plus d'informations sur la gestion de vos données dans le cadre de la conformité ou des exigences réglementaires, voir La gestion de vos données avec Microsoft Purview.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’évaluation Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Connaître vos données

Pour comprendre le paysage de vos données et identifier les données sensibles dans votre environnement hybride, utilisez les fonctionnalités suivantes :

| Fonctionnalité | Utilité | Prise en main |

|---|---|---|

| Types d’informations sensibles | Identifie les données sensibles à l’aide d’expressions régulières intégrées ou personnalisées, ou à l’aide d'une fonction. Les preuves corroborantes comprennent des mots clés, des niveaux de confiance et la proximité. | Personnaliser un type d’informations sensibles intégré |

| Classifieurs avec capacité d’apprentissage | Identifie les données sensibles à l’aide d’exemples de données qui vous intéressent au lieu d’identifier les éléments dans l’élément (mise en correspondance des modèles). Vous pouvez utiliser des classifieurs intégrés ou former un classifieur avec votre propre contenu. | Prise en main des classifieurs présentant une capacité d’apprentissage |

| Classification des données | Identification graphique d’éléments de votre organisation qui ont une étiquette de niveau de fidélité, une étiquette de rétention ou qui ont été classés. Vous pouvez également utiliser ces informations pour en savoir plus sur les actions effectuées par vos utilisateurs sur ces éléments. | Prise en main de l’explorateur de contenu |

Protéger ses données

Pour appliquer des actions de protection flexibles qui incluent le chiffrement, les restrictions d’accès et les marquages visuelles, utilisez les fonctionnalités suivantes :

| Fonctionnalité | Utilité | Prise en main |

|---|---|---|

| Étiquettes de confidentialité | Une solution d'étiquetage unique pour les applications, les services et les appareils afin de protéger vos données lorsqu'elles circulent à l'intérieur et à l'extérieur de votre entreprise. Exemples de scénarios : - Gérer les étiquettes de confidentialité pour les applications Office - Chiffrer des documents et des e-mails - Protéger les éléments de calendrier, les réunions Teams et les conversations Pour obtenir une liste complète des scénarios pris en charge pour les étiquettes de sensibilité, consultez la documentation Commencer. |

Prise en main des étiquettes de confidentialité |

| client Protection des données Microsoft Purview | Pour les ordinateurs Windows, étend l’étiquetage à Explorateur de fichiers et PowerShell | Étendre l’étiquetage de confidentialité sur Windows |

| Chiffrement à double clé | Dans tous les cas, seule votre organisation déchiffrer le contenu protégé. Pour respecter les obligations réglementaires, vous devez conserver les clés de chiffrement dans la limite géographique définie. | Déployer le chiffrement à double clé |

| Chiffrement des messages | Chiffre les e-mails et les documents joints envoyés à tous les utilisateurs sur tous les appareils, pour que seuls les destinataires autorisés puissent lire les informations envoyées par e-mail. Exemple de scénario : révoquer les e-mails chiffrés avec le Chiffrement avancé des messages |

Configurer le chiffrement des messages |

| Chiffrement du service avec la clé client | Empêche l’affichage de données par des systèmes ou du personnel non autorisés, puis complète le chiffrement de disque BitLocker dans les centres de données Microsoft. | Configurer la clé client |

| Gestion des droits relatifs à l’information SharePoint | Protège les listes et les bibliothèques SharePoint. Lorsqu’un utilisateur extrait un document, le fichier téléchargé est protégé pour que seules les personnes autorisées puissent l’afficher et l’utiliser conformément aux stratégies spécifiées. | Configurer la gestion des droits relatifs à l’information dans le centre d’administration SharePoint |

| Connecteur de gestion des droits | Offre uniquement une protection pour les déploiements locaux existants qui utilisent Exchange ou SharePoint Server, ou les serveurs de fichiers qui fonctionnent avec Windows Server et l’infrastructure de classification de fichiers. | Étapes de déploiement du connecteur RMS |

| Scanneur de protection des informations | Découvre, étiquette, puis protège les informations sensibles résidant dans des magasins de données locaux. | Configuration et installation du scanneur de protection des informations |

| Microsoft Defender for Cloud Apps | Découvre, étiquette, puis protège les informations sensibles résidant dans les magasins de données situés dans le cloud. | Découvrir, classifier, étiqueter et protéger les données réglementées et sensibles stockées dans le cloud |

| Carte de données Microsoft Purview | Identifie les données sensibles et applique l’étiquetage automatique au contenu des ressources de carte de données Microsoft Purview. Il s’agit notamment des fichiers dans le stockage, tels qu’Azure Data Lake et Azure Files, ainsi que des données schématisées telles que des colonnes dans Azure SQL DB et Azure Cosmos DB. | Étiquetage dans la carte de données Microsoft Purview |

| Kit de développement logiciel (SDK) de Microsoft Information Protection | Étend les étiquettes de confidentialité aux applications et services tiers. Exemple de scénario : définir et obtenir une étiquette de confidentialité (C++) |

Configuration et paramétrage du kit de développement logiciel (SDK) de Microsoft Information Protection (MIP) |

Éviter les pertes de données

Pour éviter le partage excessif accidentel d’informations sensibles, utilisez les fonctionnalités suivantes :

Conditions d'octroi de licence

Les exigences en matière de licence pour protéger vos données sensibles dépendent des scénarios et des fonctionnalités que vous utilisez. Au lieu de définir des exigences de licence pour chaque fonctionnalité répertoriée sur cette page, pour plus d’informations, consultez le guide Microsoft 365 pour la sécurité & la conformité et le téléchargement PDF associé pour connaître les exigences de licence au niveau des fonctionnalités.