Vue d’ensemble

La clé client Microsoft 365 prend en charge les clés RSA stockées dans un HSM managé (module matériel sécurisé) qui est une solution conforme à la norme FIPS 140-2 de niveau 3. Azure Key Vault Managed HSM est un service cloud entièrement managé, hautement disponible, monolocataire et conforme aux normes qui vous permet de protéger les clés de chiffrement pour vos applications cloud, à l’aide de HSM validés FIPS 140-2 de niveau 3. Pour plus d’informations sur le HSM managé, consultez la Vue d’ensemble.

Configurer une clé client avec HSM managé

Pour configurer la clé client avec HSM managé, effectuez ces tâches dans l’ordre indiqué. Le reste de cet article fournit des instructions détaillées pour chaque tâche ou des liens vers des informations supplémentaires pour chaque étape du processus.

Importante

Le HSM managé utilise un autre ensemble d’applets de commande d’Azure Key Vault classiques.

Créer un provisionnement de groupe de ressources et activer un HSM managé

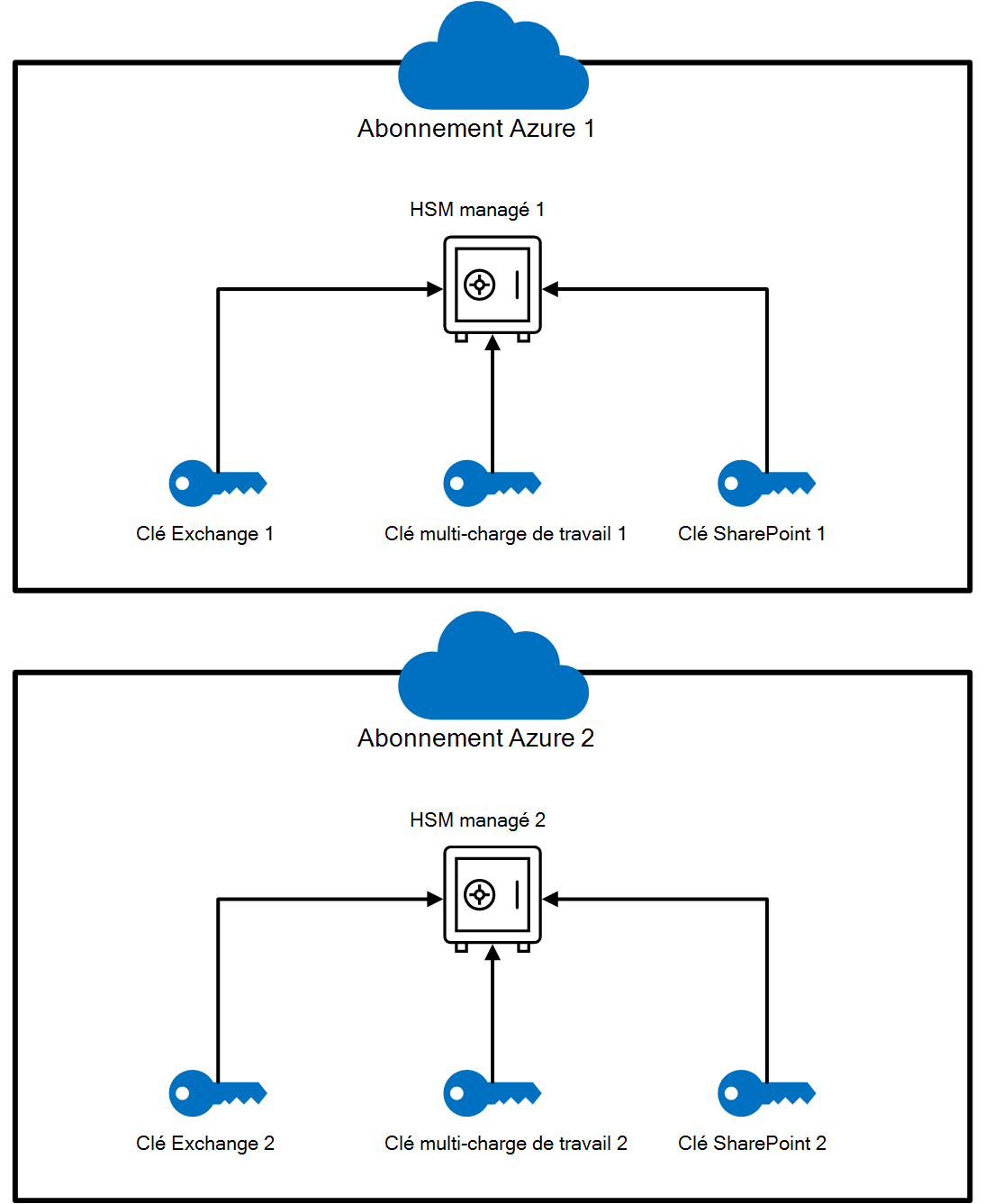

Lors de l’utilisation d’Azure Key Vault, la clé client nécessite généralement l’approvisionnement de trois paires de coffres de clés (six au total), une paire pour chaque charge de travail. En revanche, si vous utilisez le HSM managé, vous devez uniquement provisionner deux instances (une par abonnement), quel que soit le nombre de charges de travail que vous utilisez.

Suivez les instructions figurant dans démarrages rapides HSM managé pour provisionner et activer votre HSM managé.

Attribuer des autorisations à chaque HSM managé

Le HSM managé utilise le RBAC local (role-based Access Control) pour le contrôle d’accès. Pour attribuer wrapKeydes autorisations , unwrapkeyet get sur votre HSM managé, vous devez attribuer le rôle Utilisateur de chiffrement du service de chiffrement HSM managé à l’application Microsoft 365 correspondante. Pour plus d’informations, consultez Gestion des rôles HSM managé.

Recherchez les noms suivants pour chaque application Microsoft 365 lors de l’ajout du rôle à votre Key Vault Azure :

Pour Exchange : Office 365 Exchange Online

Pour SharePoint et OneDrive : Office 365 SharePoint Online

Pour la stratégie multi-charges de travail (Exchange, Teams, Protection des données Microsoft Purview) :M365DataAtRestEncryption

Si vous ne voyez pas l’application Microsoft 365 correspondante, vérifiez que vous avez inscrit l’application dans le locataire.

Pour plus d’informations sur l’attribution de rôles et d’autorisations, consultez Utiliser le contrôle d’accès en fonction du rôle pour gérer l’accès aux ressources de votre abonnement Azure.

Attribuer des rôles d’utilisateur à votre HSM managé

Les administrateurs HSM managés gèrent quotidiennement votre coffre de clés pour votre organization. Ces tâches incluent la sauvegarde, la création, l’obtention, l’importation, la liste et la restauration. Pour plus d’informations, consultez Attribution de rôles d’utilisateur .

Ajouter une clé à chaque HSM managé

Les HSM managés prennent uniquement en charge les clés protégées par HSM. Lorsque vous créez une clé pour un HSM managé, vous devez créer une clé RSA-HSM, et non un autre type. Pour obtenir des instructions sur l’ajout d’une clé à chaque coffre ou HSM managé, consultez Add-AzKeyVaultKey.

Pour obtenir des instructions détaillées pour créer une clé localement et l’importer dans votre HSM, consultez Comment générer et transférer des clés protégées par HSM pour Azure Key Vault. Utilisez les instructions Azure pour créer une clé dans chaque HSM managé.

Vérifier les données d’expiration de vos clés HSM managées

Pour vérifier qu’aucune date d’expiration n’est définie pour vos clés, exécutez l’applet de commande Get-AzKeyVaultKey .

Get-AzKeyVaultKey -HsmName <HSM name>

La clé client ne peut pas utiliser une clé expirée. Les opérations tentées avec une clé expirée échouent et peuvent entraîner une panne de service.

Attention

Nous recommandons vivement que les clés utilisées avec la clé client n’aient pas de date d’expiration.

Une date d’expiration, une fois définie, ne peut pas être supprimée, mais peut être modifiée à une autre date. Si une clé ayant une date d’expiration doit être utilisée, remplacez la valeur d’expiration par 31/12/9999 et utilisez le processus d’intégration hérité. Les clés dont la date d’expiration est définie sur une date autre que le 31/12/9999 échouent à la validation Microsoft 365. Le service d’intégration de clé client accepte uniquement les clés sans date d’expiration.

Pour modifier une date d’expiration définie sur une valeur autre que 31/12/9999, exécutez l’applet de commande Update-AzKeyVaultKey .

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Sauvegarder votre clé HSM managée

Pour sauvegarder votre clé HSM managée, consultez Backup-AzKeyVaultKey.

Obtenir l’URI pour chaque clé HSM managée

Une fois que vous avez configuré vos HSM managés et ajouté vos clés, exécutez la commande suivante pour obtenir l’URI de la clé dans chaque HSM managé. Utilisez ces URI lorsque vous créez et attribuez chaque DEP ultérieurement. Enregistrez donc ces informations dans un endroit sûr. Exécutez cette commande une fois pour chaque HSM managé.

Dans Azure PowerShell :

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Intégrer à la clé client à l’aide de la méthode héritée

Une fois toutes les étapes de configuration de vos abonnements, des HSM managés et des clés terminées, consultez Intégrer à la clé client à l’aide de la méthode héritée.

Étapes suivantes

Une fois que vous avez effectué les étapes décrites dans cet article, vous êtes prêt à créer et à affecter des PDP. Pour obtenir des instructions, consultez Gérer la clé client.