Architectures de domaines et de collections Microsoft Purview et meilleures pratiques

Au cœur des solutions de gouvernance unifiée Microsoft Purview, la carte de données est un service qui conserve une carte à jour des ressources et de leurs métadonnées dans votre patrimoine de données. Pour hydrater le mappage de données, vous devez inscrire et analyser vos sources de données. Dans un organization, il peut y avoir des milliers de sources de données gérées et régies par des unités commerciales, des équipes et des environnements centralisés ou décentralisés. Pour gérer cela, vous pouvez utiliser des domaines et des collections dans Microsoft Purview.

Remarque

Les bonnes pratiques recommandées dans cet article s’appliquent aux comptes Microsoft Purview qui utilisent un compte au niveau du locataire (https://purview.microsoft.com).

Domaines

Dans Microsoft Purview, les domaines sont des éléments fondamentaux de data map et représentent une hiérarchie de niveau supérieur au sein d’un compte Microsoft Purview. Ils permettent la répartition des responsabilités, la organization efficace et la gestion de la gouvernance des données au sein de l’organization en particulier lorsqu’il existe des filiales ou des unités commerciales qui fonctionnent indépendamment, mais elles partagent un locataire d’ID Entra commun. En utilisant des domaines, les organisations peuvent atteindre plusieurs fonctionnalités, notamment :

- Organisation : les domaines permettent de regrouper logiquement des ressources telles que des sources de données, des ressources, des analyses et des ressources liées à la sécurité qui appartiennent à une unité commerciale ou à une région.

- Délégation : Les domaines sont une hiérarchie au-dessus des collections, ce qui permet aux administrateurs Microsoft Purview de déléguer des tâches administratives spécifiques à des sous-ensembles de composants de la gouvernance des données Microsoft Purview pour des unités commerciales ou une sous-organisation spécifiques.

- Sécurité : En isolant les objets au sein des domaines, les administrateurs peuvent implémenter des mesures de sécurité ciblées et contrôler l’accès plus efficacement. Par exemple, les ressources telles que les connexions, les informations d’identification et les stratégies peuvent être spécifiques et visibles pour un domaine donné.

- Gestion du cycle de vie : les domaines facilitent la séparation des ressources de développement, de test, d’assurance qualité, de préproduction et de production au sein du même locataire.

- Isolation des ressources : les domaines permettent d’isoler les ressources en raison d’exigences régionales, légales ou réglementaires.

Collections

Les collections dans Microsoft Purview prennent en charge le mappage organisationnel ou sous-organisationnel des métadonnées. En utilisant des regroupements, vous pouvez gérer et gérer des sources de données, des analyses et des ressources au sein d’une unité commerciale dans une hiérarchie au lieu d’une structure plate. Les collections vous permettent de créer un modèle hiérarchique personnalisé de votre paysage de données en fonction de la façon dont votre organization prévoit d’utiliser Microsoft Purview pour régir vos données.

Une collection fournit également une limite de sécurité pour vos métadonnées dans le mappage de données. L’accès aux collections, sources de données et métadonnées est configuré et géré en fonction de la hiérarchie des collections dans Microsoft Purview, en suivant un modèle de privilège minimum :

- Les utilisateurs disposent de la quantité minimale d’accès dont ils ont besoin pour effectuer leur travail.

- Les utilisateurs n’ont pas accès aux données sensibles dont ils n’ont pas besoin.

Présentation de la relation

-

Les domaines sont plus stratégiques et centrés sur les stratégies, tandis que les collections sont plus opérationnelles et centrées sur l’accès. Par exemple, dans un grand organization de soins de santé avec plusieurs segments tels que les hôpitaux, les cliniques, la recherche et l’administration, tous sous les mêmes Microsoft Entra ID locataire, domaines et regroupements peuvent être définis comme suit :

- Domaines : le organization crée des domaines pour chaque segment. Ces domaines sont stratégiques et centrés sur les stratégies, ce qui signifie qu’ils définissent des stratégies de gouvernance de haut niveau, des exigences de conformité et des stratégies de gestion des données pour chaque segment. Par instance, le domaine Hôpitaux peut avoir des politiques relatives à la confidentialité des données des patients et aux réglementations en matière de soins de santé, tandis que le domaine Recherche peut se concentrer sur les accords de partage de données et les directives éthiques pour les essais cliniques. Chaque domaine peut avoir ses propres ensembles d’informations d’identification, d’ensembles de règles d’analyse, de stratégies et de connexions, ainsi que des collections, des sources de données, des analyses et des ressources qui ne sont pas visibles par les utilisateurs et les administrateurs dans d’autres domaines.

- Collections : Dans le domaine Hôpitaux, plusieurs tâches opérationnelles doivent être gérées. Le organization crée des regroupements pour différentes unités opérationnelles telles que les services d’urgence, les soins hospitaliers et les services externes. Ces collections sont plus opérationnelles et centrées sur l’accès, ce qui signifie qu’elles organisent les sources de données, les ressources et l’analyse spécifiques à chaque unité opérationnelle. L’accès à ces regroupements est contrôlé en fonction des rôles et responsabilités des utilisateurs au sein du segment Hôpitaux. Par exemple, seul le personnel du service d’urgence peut avoir accès au regroupement des services d’urgence, tandis que les gestionnaires de soins hospitaliers ont accès au regroupement des soins hospitaliers.

- Les regroupements peuvent exister dans des domaines, en héritant des stratégies de gouvernance définies au niveau du domaine.

- Dans la gouvernance des données Microsoft Purview, les domaines et les collections ont des fonctions distinctes. Un compte peut avoir un domaine par défaut et jusqu’à quatre domaines personnalisés. Chaque domaine peut avoir sa propre hiérarchie de collections.

- Un utilisateur membre du rôle Administrateurs Purview peut créer et gérer des domaines et déléguer l’accès à chaque unité commerciale pour gérer ses propres domaines en lui accordant l’accès en tant que rôle Gestionnaire de domaine Purview .

Définir une hiérarchie

Recommandations de conception

Commencez à concevoir l’architecture de vos domaines et collections en fonction des exigences légales, de sécurité de votre organization en tenant compte de la gestion des données et de la structure de gouvernance de votre organization. Passez en revue les archétypes recommandés dans cet article.

Envisagez la gestion de la sécurité et des accès dans le cadre de votre processus de prise de décision en matière de conception lorsque vous créez des domaines et des collections dans Microsoft Purview.

Commencez par le domaine par défaut et la hiérarchie de collection de build à l’intérieur du domaine par défaut. Utilisez des domaines supplémentaires si vous avez l’une des exigences suivantes :

Vous devez créer des environnements prod et non-prod sous le même locataire.

Vous avez plusieurs régions et vous devez séparer logiquement les ressources et les responsabilités entre ces régions.

Votre organization a plusieurs sociétés ou unités commerciales sous le même locataire, et vous devez séparer les ressources et séparer la gestion et les responsabilités.

Chaque domaine ou collection a un attribut name et un attribut de nom convivial. Si vous utilisez le portail de gouvernance Microsoft Purview pour déployer un domaine ou un regroupement, le système attribue automatiquement un nom aléatoire de six lettres pour éviter la duplication.

Actuellement, un nom de domaine ou de collection peut contenir jusqu’à 36 caractères et un nom convivial de collection peut contenir jusqu’à 100 caractères.

Lorsque vous le pouvez, évitez de dupliquer votre structure organisationnelle dans une hiérarchie de collection profondément imbriquée. Si vous ne pouvez pas éviter de le faire, veillez à utiliser des noms différents pour chaque collection dans la hiérarchie afin de faciliter la distinction entre les collections.

Automatisez le déploiement de domaines et de regroupements à l’aide de l’API si vous envisagez de déployer des domaines, des regroupements et des attributions de rôles en bloc.

Utilisez un nom de principal de service (SPN) dédié pour exécuter des opérations sur Data Map afin de gérer des domaines, des collections et des attributions de rôles à l’aide de l’API. L’utilisation d’un SPN réduit le nombre d’utilisateurs disposant de droits élevés et suit les instructions relatives aux privilèges minimum.

Considérations relatives à la conception

Les domaines sont disponibles uniquement pour les comptes Microsoft Purview à l’aide d’un compte au niveau du locataire.

Considérez qu’un compte Microsoft Purview peut avoir jusqu’à quatre domaines en plus du domaine par défaut. Dans le cadre de la consolidation de vos comptes Microsoft Purview actuels, le contenu des mappages de données existants, y compris les collections, les sources de données, les ressources et les analyses, est migré vers un nouveau domaine.

Créez un domaine si vous envisagez d’intégrer un nouveau organization dans votre locataire qu’il a une exigence légale différente.

Les ressources suivantes sont déployées au niveau du locataire et visibles dans tous les domaines :

- Typedefs

- Attributs gérés

- Termes du glossaire

- Classifications et règles de classification

- Metamodel

- Runtimes d’intégration

- Flux de travail

Les domaines assurent la séparation des ressources suivantes :

- Identifiants

- Connexions de sécurité

- Ensembles de règles d’analyse personnalisés

- Ensembles de ressources avancés et règles de modèle

- Politiques

- Connexions ADF

- Collections et toutes les ressources qui peuvent être étendues à une collection

Les collections permettent de séparer les ressources suivantes :

- Sources de données

- Scans

- Éléments

Chaque compte Microsoft Purview est créé avec un domaine par défaut. Le nom de domaine par défaut est identique au nom de votre compte Microsoft Purview. Le domaine par défaut ne peut pas être supprimé, mais vous pouvez modifier le nom convivial du domaine par défaut.

Une collection peut avoir autant de collections enfants que nécessaire. Toutefois, chaque collection ne peut avoir qu’un seul domaine et une collection parente.

Une hiérarchie de collections dans un Microsoft Purview peut prendre en charge jusqu’à 256 collections, avec un maximum de huit niveaux de profondeur. Cela n’inclut pas la collection racine.

Par défaut, vous ne pouvez pas inscrire des sources de données plusieurs fois dans un seul compte Microsoft Purview. Cette architecture permet d’éviter le risque d’affecter différents niveaux de contrôle d’accès à une seule source de données. Si plusieurs équipes consomment les métadonnées d’une seule source de données, vous pouvez inscrire et gérer la source de données dans une collection parente. Vous pouvez ensuite créer des analyses correspondantes sous chaque sous-collection afin que les ressources pertinentes apparaissent sous chaque collection enfant.

Les connexions de traçabilité et les artefacts sont attachés au domaine par défaut, même si les sources de données sont inscrites dans des collections de niveau inférieur.

Lorsque vous exécutez une nouvelle analyse, par défaut, l’analyse est déployée dans la même collection que la source de données. Vous pouvez éventuellement sélectionner une autre sous-collection pour exécuter l’analyse. Par conséquent, les ressources appartiennent à la sous-collection.

Vous pouvez supprimer un domaine s’il est vide.

Vous pouvez supprimer une collection si elle n’a pas de ressources, d’analyses associées, de sources de données ou de collections enfants.

Le déplacement de sources de données entre les collections est autorisé si l’utilisateur dispose du rôle Source de données Administration pour les collections source et de destination.

Le déplacement de ressources entre les collections est autorisé si l’utilisateur dispose du rôle Conservateur de données pour les collections source et de destination.

Pour effectuer des opérations de déplacement et de renommage sur une collection, passez en revue les recommandations et considérations suivantes :

Pour renommer une collection, vous devez être membre du rôle d’administrateur de collection.

Pour déplacer une collection, vous devez être membre du rôle d’administrateur de collection sur les collections source et de destination.

Définir un modèle d’autorisation

Microsoft Purview contient des rôles dans Microsoft Defender pour Office 365 ainsi que des rôles qui existent dans le plan de données Microsoft Purview. Une fois que vous avez déployé un compte Microsoft Purview, un domaine par défaut est automatiquement créé et le créateur du compte Microsoft Purview fait partie du rôle Administrateurs Purview. Pour plus d’informations sur les autorisations pour les Mappage de données Microsoft Purview et les Catalogue unifié, consultez la documentation sur les rôles et les autorisations.

Recommandations de conception

Envisagez d’implémenter un accès d’urgence ou une stratégie de secours pour votre locataire, afin de pouvoir récupérer l’accès au domaine par défaut Microsoft Purview si nécessaire, afin d’éviter les verrouillages au niveau du compte Microsoft Purview. Documentez le processus d’utilisation des comptes d’urgence.

Réduisez le nombre d’administrateurs Purview, d’administrateurs de domaine et d’administrateurs de collections. Affectez un maximum de trois utilisateurs d’administrateur de domaine au domaine par défaut, y compris le SPN et vos comptes de secours. Affectez plutôt vos rôles de Administration à la collection de niveau supérieur ou aux sous-collections.

Attribuez des rôles à des groupes plutôt qu’à des utilisateurs individuels pour réduire la surcharge administrative et les erreurs de gestion des rôles individuels.

Affectez le principal de service au niveau de la collection racine à des fins d’automatisation.

Pour renforcer la sécurité, activez l’accès conditionnel Microsoft Entra avec l’authentification multifacteur pour les administrateurs purview, les administrateurs de domaine et les administrateurs de collection, les administrateurs de source de données et les conservateurs de données. Assurez-vous que les comptes d’urgence sont exclus de la stratégie d’accès conditionnel.

Considérations relatives à la conception

La gestion de l’accès Microsoft Purview a été déplacée dans le plan de données et les rôles dans Microsoft Defender pour Office 365. Les rôles Azure Resource Manager ne sont plus utilisés. Vous devez donc utiliser Microsoft Purview pour attribuer des rôles.

Dans Microsoft Purview, vous pouvez attribuer des rôles à des utilisateurs, des groupes de sécurité et des principaux de service (y compris les identités managées) à partir de Microsoft Entra ID sur le même locataire Microsoft Entra où le compte Microsoft Purview est déployé.

Vous devez d’abord ajouter des comptes invités à votre locataire Microsoft Entra en tant qu’utilisateurs B2B avant de pouvoir attribuer des rôles Microsoft Purview à des utilisateurs externes.

Par défaut, les administrateurs de domaine obtiennent également des rôles d’administrateur de source de données, de lecteur de données et de conservateur de données afin qu’ils aient accès à la lecture ou à la modification des ressources.

Par défaut, l’administrateur général est ajouté en tant qu’administrateur de collection sur le domaine par défaut.

Par défaut, toutes les attributions de rôles sont automatiquement héritées par toutes les collections enfants. Toutefois, vous pouvez activer Restreindre les autorisations héritées sur n’importe quelle collection, à l’exception de la collection racine. Restreindre les autorisations héritées supprime les rôles hérités de toutes les collections parentes, à l’exception du rôle d’administrateur de collection.

Pour Azure Data Factory connexion : pour vous connecter à Azure Data Factory, vous devez être administrateur de collection sur le domaine par défaut.

Si vous devez vous connecter à Azure Data Factory pour la traçabilité, accordez le rôle Conservateur de données à l’identité managée de la fabrique de données au niveau de votre collection racine Microsoft Purview. Lorsque vous connectez Data Factory à Microsoft Purview dans l’interface utilisateur de création, Data Factory tente d’ajouter automatiquement ces attributions de rôles. Si vous avez le rôle d’administrateur de collection sur le domaine par défaut Microsoft Purview, cette opération fonctionne.

Archétypes de domaines et de collections

Vous pouvez déployer vos domaines et collections Microsoft Purview basés sur des modèles de gouvernance et de gestion des données centralisés, décentralisés ou hybrides. Basez cette décision sur vos exigences professionnelles, légales et de sécurité.

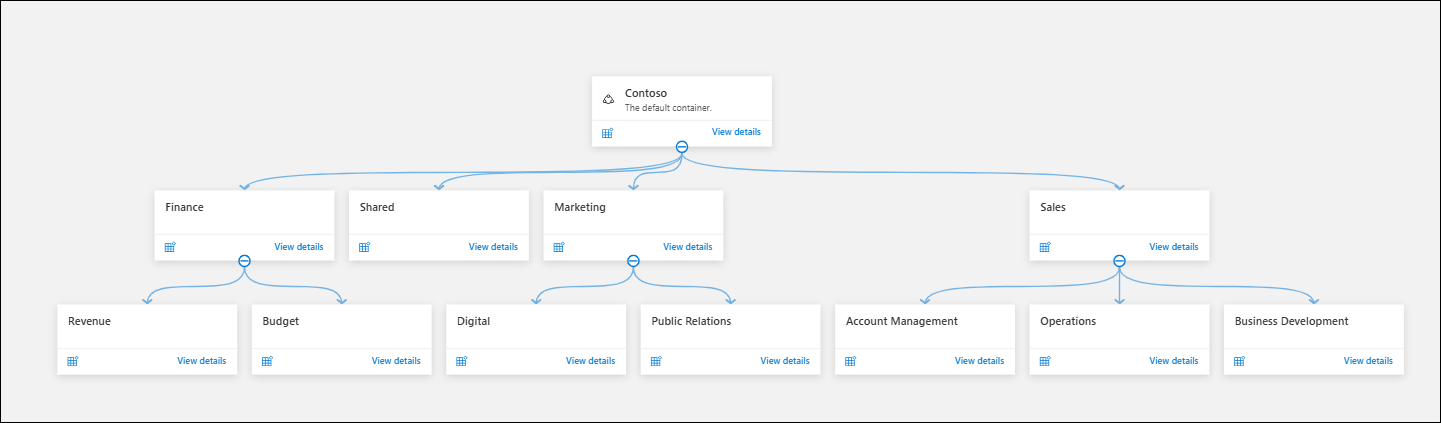

Exemple 1 : organization unique avec un seul environnement et des exigences juridiques partagées

Cette structure convient aux organisations qui :

- Sont basés dans un emplacement géographique unique et fonctionnent sous les mêmes exigences légales.

- Disposer d’une équipe centralisée de gestion et de gouvernance des données où le niveau suivant de gestion des données se situe dans les services, les équipes ou les projets.

La hiérarchie se compose des éléments verticaux suivants :

Domaines :

- Domaine par défaut : Contoso

Collections sous domaine par défaut :

- Départements (collection déléguée pour chaque service)

- Équipes ou projets (séparation supplémentaire basée sur les projets)

Il n’est pas nécessaire d’ajouter d’autres domaines, car il n’existe aucune exigence commerciale ou légale spécifique pour en ajouter d’autres.

Les sources de données partagées au niveau de l’organisation sont inscrites et analysées dans la collection Hub.

Les sources de données partagées au niveau du service sont enregistrées et analysées dans les collections de services.

Chaque source de données est inscrite et analysée dans sa collection correspondante. Par conséquent, les ressources apparaissent également dans la même collection.

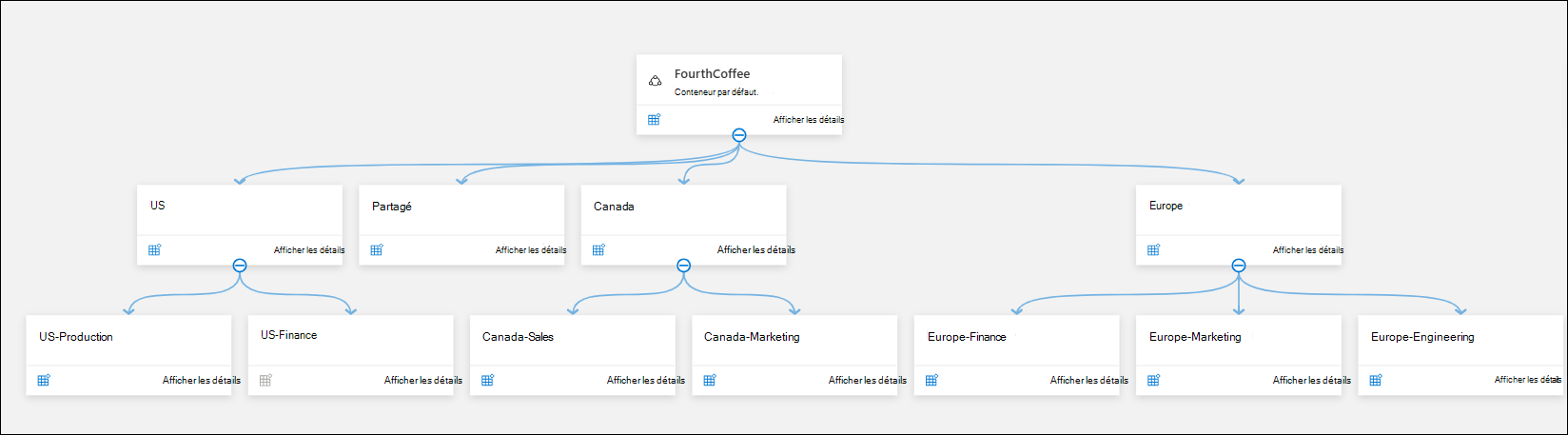

Exemple 2 : organization multirégion unique avec gestion centralisée

Ce scénario est utile pour les organisations :

- Qui sont présents dans plusieurs régions.

- Où l’équipe de gouvernance des données est centralisée ou décentralisée dans chaque région.

- Où les équipes de gestion des données sont réparties dans chaque emplacement géographique, et il existe également une gestion fédérée centralisée.

- Équipes qui doivent gérer leurs propres sources de données et ressources

La hiérarchie de domaine et de collection se compose des secteurs verticaux suivants :

Domaines :

- Domaine par défaut : FourthCoffee

Collections sous domaine par défaut :

- Emplacements géographiques (collections de niveau supérieur basées sur les emplacements géographiques où se trouvent les sources de données et les propriétaires de données)

- Départements (collection déléguée pour chaque service)

- Équipes ou projets (séparation supplémentaire basée sur les projets)

Dans ce scénario, chaque région a sa propre collection sous le domaine par défaut dans le compte Microsoft Purview. Les sources de données sont inscrites et analysées dans les collections correspondantes dans leurs propres emplacements géographiques. Par conséquent, les ressources apparaissent également dans la hiérarchie de collection pour la région.

Si vous avez des équipes centralisées de gestion et de gouvernance des données, vous pouvez leur accorder l’accès à partir du domaine par défaut. Dans ce cas, ils obtiennent une supervision de l’ensemble du patrimoine de données dans le mappage de données. Si vous le souhaitez, l’équipe centralisée peut inscrire et analyser toutes les sources de données partagées. L’équipe centralisée peut également gérer les ressources de sécurité telles que les informations d’identification et les runtimes d’intégration.

Les équipes de gouvernance et de gestion des données basées sur les régions peuvent obtenir l’accès à partir de leurs collections correspondantes.

Les sources de données partagées au niveau du service sont enregistrées et analysées dans les collections de services.

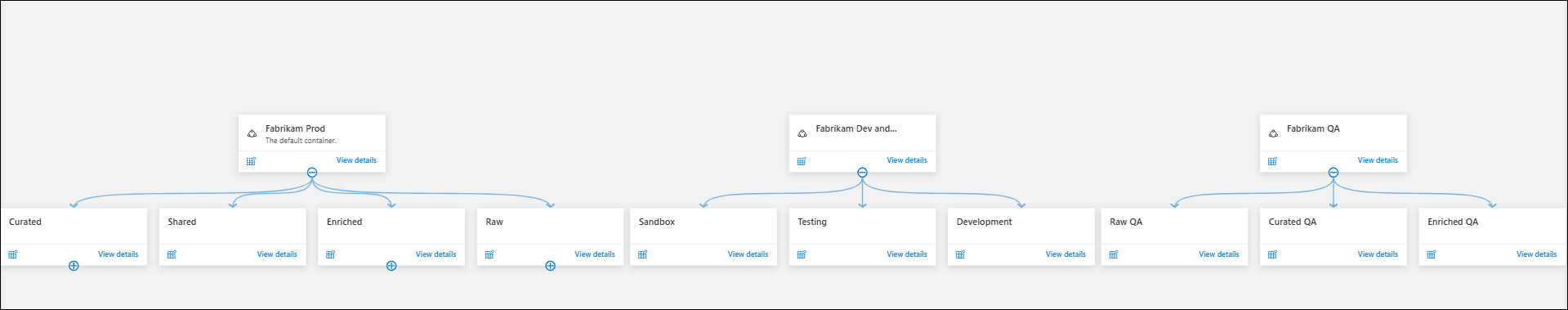

Exemple 3 : organization unique avec plusieurs environnements

Ce scénario peut être utile si vous avez un seul locataire pour tous les types d’environnements prod et non prod et si vous devez isoler les ressources autant que possible. Les scientifiques des données et les ingénieurs données qui peuvent transformer les données pour les rendre plus explicites peuvent gérer les zones brutes et affiner. Ils peuvent ensuite déplacer les données dans les zones Produire ou Organiser dans les environnements correspondants.

La hiérarchie de domaine et de collection se compose des secteurs verticaux suivants :

Domaines :

- Domaine par défaut : Fabrikam production

- Domaine personnalisé 1 : Développement et test

- Domaine personnalisé 2 : QA

Les collections sous chaque domaine peuvent suivre l’un des secteurs verticaux suivants :

- Services, équipes ou projets (séparation supplémentaire basée sur les projets)

- Étapes de transformation des données (brute, enrichie, produire/organisée, développement, etc.)

Les scientifiques des données et les ingénieurs données peuvent avoir le rôle Conservateurs de données sur leurs zones correspondantes afin qu’ils puissent organiser les métadonnées. L’accès lecteur de données à la zone organisée peut être accordé à des personnes de données et à des utilisateurs professionnels entiers.

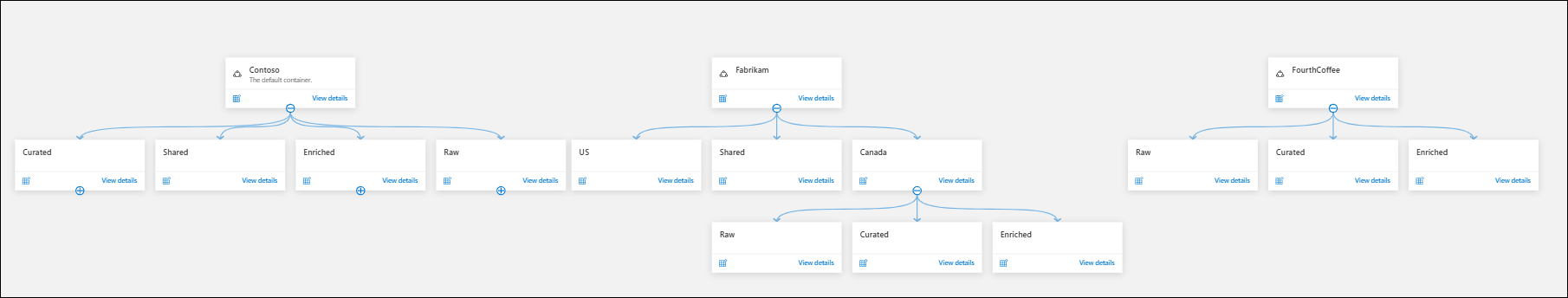

Exemple 4 : Plusieurs organisations ou entreprises, utilisant le même locataire d’ID Entra avec une gestion décentralisée

Cette option peut être utilisée pour les scénarios où plusieurs entreprises partagent le même locataire d’ID Entra et où chaque organization doit organiser les métadonnées et gérer ses propres ressources

Remarque

Si vous aviez précédemment plusieurs comptes Microsoft Purview dans votre locataire, le premier compte que vous sélectionnez pour migrer devient domaine par défaut et vous pouvez mettre à niveau les autres comptes dans des domaines distincts.

La hiérarchie de domaine et de collection se compose des secteurs verticaux suivants :

Domaines :

- Domaine par défaut : société mère ou organization telles que Contoso

- Domaine personnalisé 1 : FourthCoffee

- Domaine personnalisé 2 : Fabrikam

Les collections sous chaque domaine peuvent suivre l’un des secteurs verticaux suivants :

- Services, équipes ou projets (séparation supplémentaire basée sur les projets)

- Étapes de transformation des données (brute, enrichie, produire/organisée, développement, etc.)

- Régions au sein d’un organization

Chaque organization a son propre domaine avec sa propre hiérarchie de collections dans le compte Microsoft Purview. Les ressources de sécurité sont gérées à l’intérieur de chaque domaine et les sources de données sont inscrites et analysées dans les domaines correspondants. Les ressources sont ajoutées à la hiérarchie de sous-collection pour le domaine spécifique.

Si vous avez centralisé la gestion et la gouvernance des données organization, il peut s’agir du domaine par défaut, afin qu’ils puissent gérer des ressources partagées telles que les runtimes d’intégration, les attributs managés, etc.

Les équipes de gestion et de gouvernance des données organisationnelles peuvent obtenir l’accès à partir de leurs collections correspondantes à un niveau inférieur, en fonction de la gestion centralisée ou décentralisée dans chaque domaine.

Remarque

Un domaine de non-production partagé peut être créé et utilisé par plusieurs organisations, chaque organisation ayant sa propre collection de niveau supérieur dans le domaine non prod.

Options de gestion des accès

Si vous souhaitez implémenter la démocratisation des données sur l’ensemble d’un organization, utilisez un domaine et attribuez le rôle Lecteur de données au domaine par défaut aux utilisateurs de gestion des données, de gouvernance et d’entreprise. Attribuez des rôles de Administration de source de données et de conservateur de données aux niveaux de sous-collection aux équipes de gestion et de gouvernance des données correspondantes.

Si vous devez restreindre l’accès à la recherche et à la découverte des métadonnées dans votre organization, attribuez les rôles Lecteur de données et Conservateur de données au niveau de la collection spécifique. Par exemple, vous pouvez limiter les employés américains afin qu’ils puissent lire les données uniquement au niveau de la collection américaine et non dans la collection LATAM.

Créez des domaines supplémentaires uniquement si vous en avez besoin, par exemple lors de la séparation des environnements prod et non professionnels, de la mise à niveau de plusieurs comptes en un seul compte unifié ou de plusieurs entreprises au sein du même locataire qui ont des exigences de sécurité différentes.

Vous pouvez appliquer une combinaison de ces scénarios dans votre mappage de données Microsoft Purview à l’aide de domaines et de collections.

Attribuez le rôle d’administrateur de domaine à l’équipe centralisée de gestion et de sécurité des données au niveau du regroupement par défaut. Déléguer d’autres domaines ou la gestion des collections de domaines supplémentaires et de collections de niveau inférieur aux équipes correspondantes.