Configurer le chiffrement vSAN pour un cloud privé CloudSimple

Vous pouvez configurer la fonctionnalité de chiffrement du logiciel vSAN afin que votre cloud privé CloudSimple puisse fonctionner avec un serveur de gestion de clés exécuté dans votre réseau virtuel Azure.

VMware requiert l’utilisation d’un outil de serveur externe de gestion de clés (KMS) tiers conforme au protocole KMIP 1.1 pour le chiffrement vSAN. Vous pouvez tirer parti de tous les services KMS pris en charge certifiés par VMware et disponibles pour Azure.

Ce guide explique comment utiliser le service KMS HyTrust KeyControl exécuté dans un réseau virtuel Azure. Une approche similaire peut être utilisée pour toute autre solution KMS tierce certifiée pour vSAN.

Cette solution KMS requiert que vous effectuiez les opérations suivantes :

- Installer, configurer et gérer un outil KMS tiers certifié VMware dans votre réseau virtuel Azure.

- Fournir vos propres licences pour l’outil KMS.

- Configurer et gérer le chiffrement vSAN dans votre cloud privé à l’aide de l’outil KMS tiers exécuté dans votre réseau virtuel Azure.

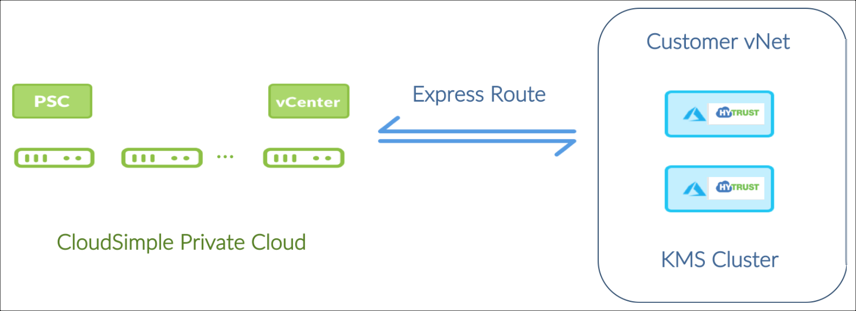

Scénario de déploiement de KMS

Le cluster de serveurs KMS s’exécute dans votre réseau virtuel Azure et l’adresse IP est joignable à partir du cloud privé vCenter via la connexion Azure ExpressRoute configurée.

Procédure : déployer la solution

Le processus de déploiement comprend les étapes suivantes :

- Vérifier que les conditions préalables sont remplies

- Portail CloudSimple : obtenir des informations sur le Peering ExpressRoute

- Portail Azure : Connecter votre réseau virtuel au cloud privé

- Portail Azure : déployer un cluster HyTrust KeyControl dans votre réseau virtuel

- HyTrust WebUI : configurer un serveur KMIP

- Interface utilisateur de vCenter : configurer le chiffrement vSAN pour utiliser le cluster KMS dans votre réseau virtuel Azure

Vérifier que les conditions préalables sont remplies

Vérifier les éléments suivants avant le déploiement :

- Le fournisseur KMS, l’outil et la version sélectionnés figurent sur la liste de compatibilité vSAN.

- Le fournisseur sélectionné prend en charge une version de l’outil à exécuter dans Azure.

- La version Azure de l’outil KMS est conforme à KMIP 1.1.

- Une instance Azure Resource Manager et un réseau virtuel ont déjà été créés.

- Un cloud privé CloudSimple a déjà été créé.

Portail CloudSimple : obtenir des informations sur le Peering ExpressRoute

Pour continuer l’installation, vous avez besoin de la clé d’autorisation et de l’URI du circuit pair pour ExpressRoute ainsi que de l’accès à votre abonnement Azure. Ces informations sont disponibles sur la page Connexion au réseau virtuel du portail CloudSimple. Pour recevoir des instructions, consultez Configurer une connexion entre un réseau virtuel et le cloud privé. Si vous avez du mal à obtenir ces informations, ouvrez une demande de support.

Portail Azure : connecter votre réseau virtuel à votre cloud privé

- Créez une passerelle de réseau virtuel pour votre réseau virtuel en suivant les instructions données dans Configurer une passerelle de réseau virtuel pour ExpressRoute à l’aide du portail Azure.

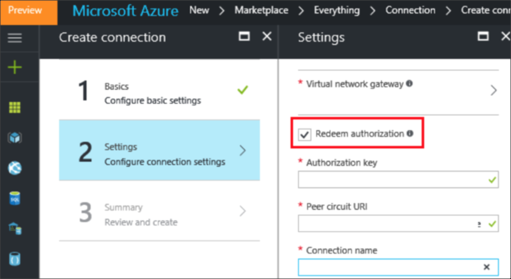

- Liez votre réseau virtuel au circuit CloudSimple ExpressRoute en suivant les instructions données dans Connecter un réseau virtuel à un circuit ExpressRoute à l’aide du portail.

- Utilisez les informations de circuit CloudSimple ExpressRoute reçues dans votre e-mail de bienvenue de CloudSimple pour lier votre réseau virtuel au circuit ExpressRoute CloudSimple dans Azure.

- Entrez la clé d’autorisation et l’URI du circuit pair, donnez un nom à la connexion, puis cliquez sur OK.

Portail Azure : déployer un cluster HyTrust KeyControl dans l’Azure Resource Manager de votre réseau virtuel

Pour déployer un cluster HyTrust KeyControl dans Azure Resource Manager dans votre réseau virtuel, effectuez les tâches suivantes. Consultez la documentation de HyTrust pour plus d'informations.

- Créez un groupe de sécurité réseau Azure (nsg-hytrust) avec des règles de trafic entrant spécifiées en suivant les instructions de la documentation de HyTrust.

- Générez une paire de clés SSH dans Azure.

- Déployez le nœud KeyControl initial à partir de l’image dans la place de marché Azure. Utilisez la clé publique de la paire de clés qui a été générée et sélectionnez nsg-hytrust comme groupe de sécurité réseau pour le nœud KeyControl.

- Convertissez l’adresse IP privée de KeyControl en adresse IP statique.

- SSH sur la machine virtuelle KeyControl à l’aide de son adresse IP publique et de la clé privée de la paire de clés mentionnée précédemment.

- Lorsque vous y êtes invité dans l’interpréteur de commandes SSH Shell, sélectionnez

Nopour définir le nœud comme nœud KeyControl initial. - Ajoutez des nœuds KeyControl supplémentaires en répétant les étapes 3à 5 de cette procédure et en sélectionnant

Yeslorsque vous êtes invité à ajouter à un cluster existant.

HyTrust WebUI : configurer le serveur KMIP

Accédez à https://public-ip, où public-IP est l’adresse IP publique de la machine virtuelle du nœud KeyControl. Suivez ces étapes mentionnées dans la documentation HyTrust .

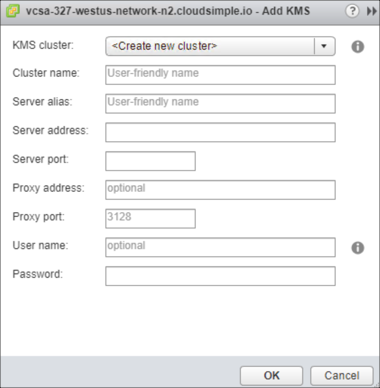

Interface utilisateur de vCenter : configurer le chiffrement vSAN pour utiliser le cluster KMS dans votre réseau virtuel Azure

Suivez les instructions de HyTrust pour créer un cluster KMS dans vCenter.

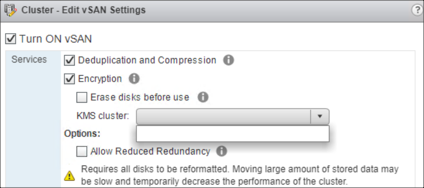

Dans vCenter, accédez à Cluster >Configurer et sélectionnez l’option Général pour vSAN. Activez le chiffrement et sélectionnez le cluster KMS précédemment ajouté à vCenter.

References

Azure

Configurer une passerelle de réseau virtuel pour ExpressRoute à l’aide du portail Azure

Connecter un réseau virtuel à un circuit ExpressRoute à l’aide du portail

HyTrust

HyTrust DataControl et Microsoft Azure

Configuration d’un serveur KMPI

Création d’un bundle de certificats pour le chiffrement VMware