Blueprint de sécurité et de conformité Azure - Analytique pour les services financiers FFIEC

Vue d’ensemble

Ce blueprint de sécurité et de conformité Azure fournit des conseils pour déployer une architecture d’analytique des données dans Azure adapté à la collecte, le stockage et la récupération des données financières régies par le FFIEC (Federal Financial Institution Examination Council).

L’architecture de référence, le guide d’implémentation et le modèle de risque constituent une base pour se conformer aux exigences du FFIEC. Cette solution fournit une base de référence pour aider les clients à déployer des charges de travail sur Azure conformément au FFIEC. Toutefois, elle ne doit pas être utilisée en l’état dans un environnement de production, pour lequel une configuration supplémentaire est nécessaire.

La mise en conformité par rapport aux exigences du FFIEC nécessite que des auditeurs qualifiés certifient une solution cliente de production. Les audits sont supervisés par des examinateurs issus d’agences membre du FFIEC, notamment le Conseil des gouverneurs de la Réserve fédérale des États-Unis (FRB), la FDIC (Federal Deposit Insurance Corporation), la NCUA (National Credit Union Administration), l’OCC (Office of the Comptroller of the Currency) et le Bureau américain de protection des consommateurs (CFPB). Ces examinateurs certifient que les audits sont effectués par des évaluateurs indépendants de l’institution auditée. Il incombe aux clients d’évaluer de façon appropriée la sécurité et la conformité de toute solution basée sur cette architecture, car les exigences peuvent varier en fonction des spécificités de chaque implémentation.

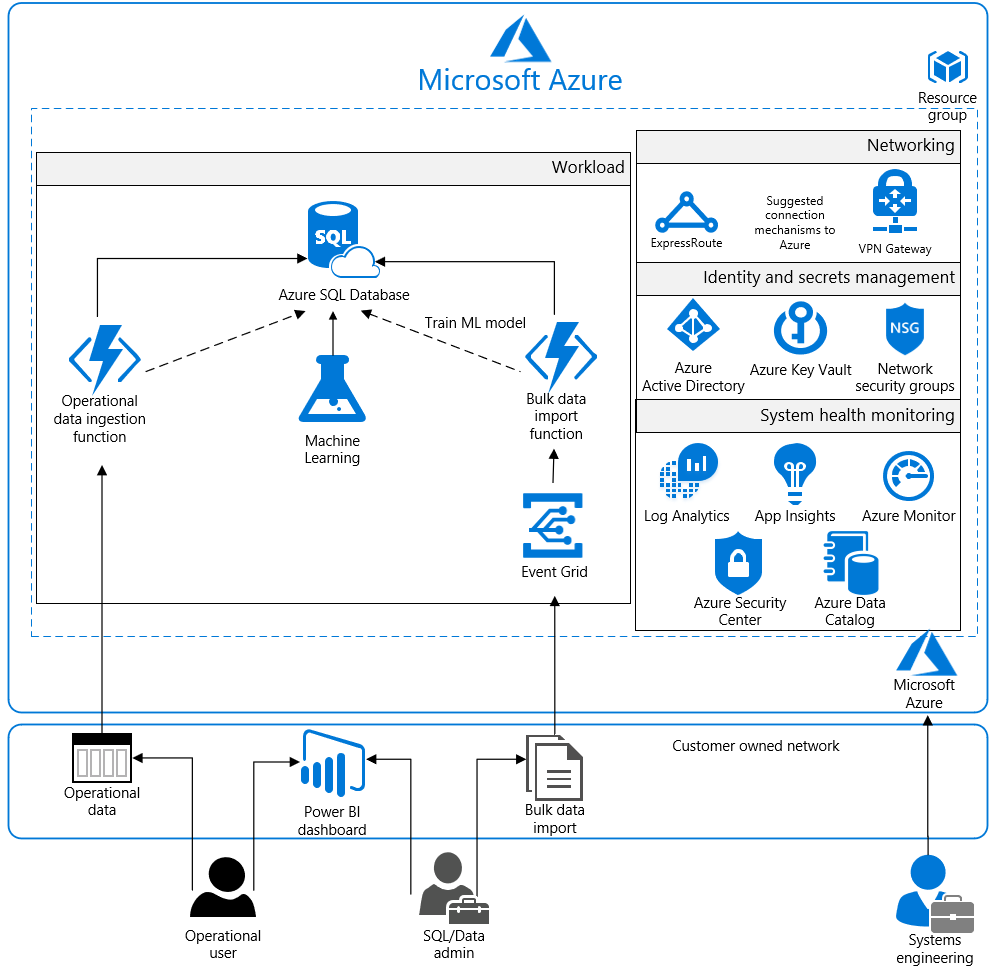

Diagramme et composants de l’architecture

Ce blueprint de sécurité et de conformité Azure offre une plateforme analytique à partir de laquelle les clients peuvent créer leurs propres outils d’analyse. L’architecture de référence présente un cas d’usage générique dans le cadre duquel les clients entrent leurs données soit par le biais d’importations de données en bloc effectuées par l’administrateur SQL/de données, soit par l’intermédiaire de mises à jour de données opérationnelles mises en œuvre par un utilisateur du secteur opérationnel. Ces deux axes de travail incorporent Azure Functions pour l’importation des données dans Azure SQL Database. Chaque client doit configurer Azure Functions par le biais du Portail Azure pour la gestion des tâches d’importation conformément aux exigences d’analyse qui lui sont propres.

Azure offre divers services de création de rapports et d’analyse pour le client. Cette solution incorpore Azure Machine Learning parallèlement à Azure SQL Database pour parcourir rapidement les données et accélérer la fourniture de résultats par le biais d’une modélisation plus intelligente. Azure Machine Learning accélère la vitesse des requêtes en découvrant de nouvelles relations entre les jeux de données. Une fois cet apprentissage des données effectué par le biais de diverses fonctions statistiques, vous pouvez synchroniser jusqu’à 7 pools de requêtes supplémentaires (8 au total en comptant le serveur du client) avec les mêmes modèles tabulaires pour répartir la charge de travail des requêtes et réduire les temps de réponse.

Les bases de données Azure SQL peuvent être configurées avec des index columnstore afin d’améliorer l’analytique et la création de rapports. Azure Machine Learning et les bases de données SQL peuvent faire l’objet d’un scale-up ou d’un scale-down ou être complètement arrêtés en fonction de l’utilisation du client. La totalité du trafic SQL est chiffrée avec SSL grâce à l’inclusion de certificats auto-signés. En guise de meilleure pratique, Azure préconise l’utilisation d’une autorité de certification de confiance afin de renforcer la sécurité.

Une fois les données chargées dans Azure SQL Database et assimilées par Azure Machine Learning, elles sont synthétisées par l’utilisateur du secteur opérationnel et par l’administrateur SQL/de données à l’aide de Power BI. Power BI assure un affichage intuitif des données et fusionne les informations de plusieurs jeux de données afin d’offrir un meilleur aperçu de l’activité. Grâce à son haut niveau d’adaptabilité et à sa simplicité d’intégration à Azure SQL Database, Power BI est configurable pour la prise en charge d’un large éventail de scénarios basés sur les besoins métiers des clients.

La solution utilise des comptes de stockage Azure que les clients peuvent configurer pour utiliser Storage Service Encryption afin de maintenir la confidentialité des données au repos. Azure stocke trois copies des données dans un centre de données sélectionné par le client pour assurer la résilience. Le stockage géographiquement redondant garantit que les données sont répliquées dans un centre de données secondaire situé à des centaines de kilomètres et stockées en trois copies dans ce centre de données, ce qui empêche une perte de données en cas de dysfonctionnement au niveau du centre de données principal du client.

Pour renforcer la sécurité, toutes les ressources dans cette solution sont gérées sous forme de groupe de ressources dans Azure Resource Manager. Le contrôle d’accès en fonction du rôle Azure Active Directory est utilisé pour contrôler l’accès aux ressources déployées ainsi qu’à leurs clés dans Azure Key Vault. L’intégrité du système est surveillée dans Azure Security Center et Azure Monitor. Les clients configurent ces deux services de supervision pour la capture de journaux d’activité et la centralisation des informations concernant l’intégrité du système dans un tableau de bord facilement consultable.

Azure SQL Database est généralement géré par le biais de la suite d’outils SQL Server Management Studio (SSMS), qui s’exécute à partir d’une machine locale configurée pour accéder à Azure SQL Database par l’intermédiaire d’une connexion VPN ou ExpressRoute sécurisée. Microsoft recommande de configurer une connexion VPN ou ExpressRoute pour la gestion et l’importation de données dans le groupe de ressources de l’architecture de référence.

Cette solution utilise les services Azure suivants. Les détails de l’architecture de déploiement se trouvent dans la section Architecture de déploiement .

- Application Insights

- Azure Active Directory

- Azure Data Catalog

- Azure Disk Encryption

- Azure Event Grid

- Azure Functions

- Azure Key Vault

- Azure Machine Learning

- Azure Monitor (journaux)

- Azure Security Center

- Azure SQL Database

- Stockage Azure

- Réseau virtuel Azure

- (1) réseau /16

- (2) /24 réseaux

- (2) Groupes de sécurité réseau

- tableau de bord Power BI

Architecture de déploiement

La section ci-après décrit en détail les éléments nécessaires au déploiement et à l’implémentation.

Azure Event Grid : Azure Event Grid permet aux clients de créer facilement des applications avec les architectures basées sur des événements. Les utilisateurs sélectionnent la ressource Azure à laquelle ils veulent s’abonner et donnent au gestionnaire d’événements ou au webhook un point de terminaison auquel envoyer l’événement. Les clients peuvent sécuriser les points de terminaison Webhook en ajoutant des paramètres de requête à l’URL du Webhook lorsqu’ils créent un abonnement à un événement. Azure Event Grid ne prend en charge que les points de terminaison Webhook HTTPS. Azure Event Grid permet aux clients de contrôler le niveau d’accès offert aux différents utilisateurs pour l’exécution de diverses opérations de gestion, telles que l’énumération et la création des abonnements aux événements ou la génération de clés. Event Grid utilise le contrôle d’accès en fonction du rôle Azure.

Azure Functions : Azure Functions est un service de calcul serverless qui permet aux utilisateurs d’exécuter du code à la demande sans provisionner ni gérer explicitement l’infrastructure. Utilisez Azure Functions pour exécuter un script ou du code en réponse à un grand nombre d’événements.

Azure Machine Learning : Azure Machine Learning est une technique de science des données qui permet aux ordinateurs d’utiliser des données existantes pour prévoir les tendances, les résultats et les comportements futurs.

Azure Data Catalog : Data Catalog rend les sources de données facilement détectables et compréhensibles par les utilisateurs qui gèrent les données. Les sources de données courantes peuvent être inscrites, étiquetées et explorées à la recherche de données financières. Les données restent à leur emplacement existant, mais une copie de leurs métadonnées, ainsi qu’une référence à l’emplacement de la source de données, sont ajoutées à Data Catalog. Les métadonnées sont également indexées de manière à ce que chaque source de données soit facilement détectable via la recherche, et compréhensible pour les utilisateurs qui la découvrent.

Réseau virtuel

L’architecture définit un réseau privé virtuel avec l’espace d’adressage 10.200.0.0/16.

Groupes de sécurité réseau : les groupes de sécurité réseau contiennent des listes de contrôle d’accès qui autorisent ou refusent le trafic au sein d’un réseau virtuel. Les groupes de sécurité réseau peuvent être utilisés pour sécuriser le trafic au niveau d’un sous-réseau ou d’une machine virtuelle individuelle. Les groupes de sécurité réseau suivants existent :

- Un groupe de sécurité réseau pour Active Directory

- Un groupe de sécurité réseau pour la charge de travail

Chaque groupe de sécurité réseau a des ports et protocoles spécifiques ouverts pour que la solution fonctionne correctement et de manière sécurisée. Par ailleurs, les configurations suivantes sont activées pour chaque groupe de sécurité réseau :

- Les journaux de diagnostic et les événements sont activés et stockés dans un compte de stockage

- Les journaux Azure Monitor sont connectés aux journaux de diagnostic du groupe de sécurité réseau

Sous-réseaux : chaque sous-réseau est associé au groupe de sécurité réseau qui lui correspond.

Données en transit

Par défaut, Azure chiffre toutes les communications avec les centres de données Azure. Toutes les transactions en direction du service Stockage Azure par le biais du Portail Azure s’effectuent via HTTPS.

Données au repos

L’architecture protège les données au repos à l’aide d’un chiffrement, d’un audit de base de données et d’autres mesures.

Stockage Azure : pour répondre aux exigences de chiffrement des données au repos, l’ensemble du service Stockage Azure utilise la fonctionnalité de chiffrement Storage Service Encryption. Celle-ci permet de protéger et de sauvegarder les données dans le respect des engagements de l’organisation en matière de sécurité et des exigences de conformité définies par le FFIEC.

Azure Disk Encryption : Azure Disk Encryption tire parti de la fonctionnalité BitLocker de Windows pour chiffrer les volumes des disques de données. La solution s’intègre à Azure Key Vault pour faciliter le contrôle et la gestion des clés de chiffrement de disque.

Azure SQL Database : l’instance Azure SQL Database utilise les mesures de sécurité de base de données suivantes :

- La solution d’authentification et d’autorisation Active Directory permet de gérer les identités des utilisateurs de bases de données et d’autres services Microsoft dans un emplacement central.

- L’audit Azure SQL Database suit les événements de base de données et consigne ceux-ci dans un journal d’audit conservé dans un compte de stockage Azure.

- Azure SQL Database est configuré pour utiliser la technologie Transparent Data Encryption qui assure le chiffrement et le déchiffrement en temps réel de la base de données, des sauvegardes associées et des fichiers journaux de transactions afin de protéger les informations au repos. Transparent Data Encryption protège les données des accès non autorisés.

- Des règles de pare-feu empêchent tout accès aux serveurs de base de données sans autorisation appropriée. Le pare-feu octroie l’accès à la base de données en fonction de l’adresse IP d’origine de chaque demande.

- La détection des menaces SQL permet de détecter et traiter les menaces potentielles à mesure qu’elles surviennent en déclenchant des alertes de sécurité en cas d’activités de base de données suspectes, de vulnérabilités potentielles, d’attaques par injection de code SQL et de modèles d’accès anormaux aux bases de données.

- Des colonnes Encrypted garantissent que les données sensibles n’apparaissent jamais en tant que texte en clair à l’intérieur du système de base de données. Une fois le chiffrement des données activé, seules des applications clientes ou des serveurs d’applications ayant accès aux clés peuvent accéder aux données en texte clair.

- Les propriétés étendues permettent aux utilisateurs d’interrompre le traitement d’objets de données en ajoutant des propriétés personnalisées à ces objets de base de données et en étiquetant les données comme « Abandonnées » pour aider la logique d’application à empêcher le traitement des données financières associées.

- La Sécurité au niveau des lignes permet aux utilisateurs de définir des stratégies de restriction d’accès aux données afin d’interrompre le traitement de celles-ci.

- SQL Database Dynamic Data Masking limite l’exposition des données sensibles en masquant celles-ci aux utilisateurs ou aux applications dépourvus de privilèges. Le masquage dynamique des données peut découvrir automatiquement les données potentiellement sensibles et suggérer les masques appropriés à appliquer. Cela permet d’identifier et de réduire l’accès aux données afin que celles-ci ne quittent pas la base de données via un accès non autorisé. Les clients doivent ajuster les paramètres de masquage dynamique des données pour respecter leur schéma de base de données.

Gestion des identités

Les technologies suivantes offrent des fonctionnalités de gestion de l’accès aux données dans l’environnement Azure :

- Azure Active Directory est le service de gestion des identités et des annuaires multilocataires de Microsoft. Tous les utilisateurs de cette solution sont créés dans Azure Active Directory, notamment ceux qui accèdent à Azure SQL Database.

- L’authentification auprès de l’application est effectuée à l’aide d’Azure Active Directory. Pour plus d’informations, consultez l’intégration d’applications à Azure Active Directory. En outre, le chiffrement des colonnes de base de données utilise Azure Active Directory pour authentifier l’application auprès d’Azure SQL Database. Pour plus d’informations, consultez comment protéger les données sensibles dans Azure SQL Base de données.

- Le contrôle d’accès en fonction du rôle Azure permet aux administrateurs de définir des autorisations d’accès affinées pour accorder uniquement la quantité d’accès dont les utilisateurs ont besoin pour effectuer leurs travaux. Au lieu d’accorder à tous les utilisateurs des autorisations illimitées sur les ressources Azure, les administrateurs peuvent autoriser seulement certaines actions pour accéder aux données. Par exemple, l’accès aux abonnements est limité à l’administrateur d’abonnements.

- La solution Azure Active Directory Privileged Identity Management permet aux clients de minimiser le nombre d’utilisateurs qui ont accès à des informations spécifiques. Les administrateurs peuvent utiliser Azure Active Directory Privileged Identity Management pour découvrir, restreindre et superviser les identités privilégiées et leur accès aux ressources. Cette fonctionnalité permet également d’appliquer un accès administratif juste-à-temps à la demande si nécessaire.

- Azure Active Directory Identity Protection détecte les vulnérabilités potentielles affectant les identités d’une organisation, configure les réponses automatisées aux actions suspectes détectées liées aux identités d’une organisation et examine les incidents suspects pour prendre les mesures appropriées pour les résoudre.

Sécurité

Gestion des secrets : la solution utilise Azure Key Vault pour gérer les clés et les secrets. Azure Key Vault permet de protéger les clés de chiffrement et les secrets utilisés par les services et les applications cloud. Les fonctionnalités Azure Key Vault ci-après aident les clients à protéger les données et à y accéder :

- Les stratégies d’accès avancées sont configurées en fonction des besoins.

- Les stratégies d’accès Key Vault sont définies avec des autorisations minimales requises pour les clés et les secrets.

- L’ensemble des clés et secrets figurant dans Key Vault présentent des dates d’expiration.

- Toutes les clés dans Key Vault sont protégées par des modules de sécurité matériels spécialisés. La clé est de type RSA 2 048 bits protégé par HSM.

- Des autorisations minimales requises sont accordées à tous les utilisateurs et à toutes les identités à l’aide du contrôle d’accès en fonction rôle.

- Les journaux de diagnostics pour Key Vault sont activés avec une période de rétention d’au moins 365 jours.

- Les opérations de chiffrement autorisées pour les clés sont restreintes à celles qui sont nécessaires.

Azure Security Center : Avec Azure Security Center, les clients peuvent appliquer et gérer de façon centralisée des stratégies de sécurité entre charges de travail, limiter l’exposition aux menaces, ainsi que détecter les attaques et y répondre. Par ailleurs, Azure Security Center accède aux configurations existantes des services Azure pour fournir des recommandations en matière de configuration et de service. Cela contribue à l’amélioration du dispositif de sécurité et à la protection des données.

Azure Security Center utilise diverses fonctionnalités de détection pour avertir les clients des attaques potentielles qui ciblent leur environnement. Ces alertes fournissent de précieuses informations sur le déclencheur de l’alerte, les ressources ciblées et la source de l’attaque. Azure Security Center dispose d’un ensemble d’alertes de sécurité prédéfinies qui sont déclenchées lorsqu’une menace ou une activité suspecte a lieu. Les règles d’alerte personnalisées dans Azure Security Center permettent aux clients de définir de nouvelles alertes de sécurité en fonction des données déjà collectées à partir de leur environnement.

Azure Security Center fournit des incidents et des alertes de sécurité hiérarchisés, ce qui permet aux clients de découvrir et de résoudre plus facilement les problèmes de sécurité potentiels. Un rapport de renseignement sur les menaces est généré pour chaque menace détectée afin d’aider les équipes de réponse aux incidents à examiner et à corriger les menaces.

Journalisation et audit

Les services Azure assurent une journalisation complète de l’activité du système et des utilisateurs, ainsi que de l’intégrité du système :

- Journaux d’activité : les journaux d’activité fournissent des informations sur les opérations effectuées sur les ressources d’un abonnement. Les journaux d’activité peuvent aider à déterminer l’initiateur, l’heure d’exécution et l’état d’une opération.

- Journaux de diagnostic : les journaux de diagnostic incluent tous les journaux émis par chaque ressource. Ils incluent les journaux des événements système de Windows, les journaux d’activité de Stockage Azure, les journaux d’audit du Key Vault, ainsi que les journaux d’activité de pare-feu et d’accès d’Application Gateway. Tous les journaux de diagnostic sont consignés dans un compte de stockage Azure centralisé et chiffré pour l’archivage. L’utilisateur peut configurer la rétention jusqu’à 730 jours pour répondre aux exigences de rétention spécifiques de l’entreprise.

Journaux Azure Monitor : ces journaux sont consolidés dans les journaux Azure Monitor pour le traitement, le stockage et la création de rapports de tableau de bord. Une fois collectées, les données sont organisées dans différentes tables en fonction du type de données dans des espaces de travail Log Analytics. Toutes les données sont ainsi analysées ensemble, quelle que soit leur source d’origine. Par ailleurs, Azure Security Center s’intègre à Journaux Azure Monitor pour permettre aux clients d’utiliser des requêtes Kusto ; ils peuvent alors accéder à leurs données d’événement de sécurité et les combiner avec des données provenant d’autres services.

Les solutions de supervision Azure suivantes sont incluses dans cette architecture :

- Active Directory Assessment : la solution Active Directory Health Check évalue les risques et l’intégrité des environnements de serveur à intervalles réguliers, et fournit une liste hiérarchisée de suggestions spécifiques pour l’infrastructure de serveur déployée.

- SQL Assessment : la solution SQL Health Check évalue les risques et l’intégrité des environnements de serveur à intervalles réguliers, et fournit aux clients une liste hiérarchisée de suggestions spécifiques pour l’infrastructure de serveur déployée.

- Intégrité de l’agent : la solution Agent Health signale le nombre d’agents déployés et leur distribution géographique, ainsi que le nombre d’agents qui ne répondent pas et le nombre d’agents qui envoient des données opérationnelles.

- Activity Log Analytics : la solution Activity Log Analytics facilite l’analyse des journaux d’activité Azure de tous les abonnements Azure d’un client.

Azure Automation : Azure Automation stocke, exécute et gère les runbooks. Dans cette solution, les runbooks aident à collecter les journaux d’activité d’Azure SQL Database. La solution Automation Change Tracking permet aux clients d’identifier facilement les changements dans l’environnement.

Azure Monitor : Azure Monitor permet aux utilisateurs de suivre les performances, d’assurer le maintien de la sécurité et d’identifier les tendances en permettant aux organisations d’auditer, de créer des alertes et d’archiver des données, notamment en lien avec le suivi des appels d’API dans leurs ressources Azure.

Application Insights : Application Insights est un service extensible de gestion des performances d’application destiné aux développeurs web sur diverses plateformes. Il détecte les anomalies de performances et intègre de puissants outils d’analyse conçus pour aider à diagnostiquer les problèmes et à comprendre l’usage que les utilisateurs font d’une application. Ce service a été conçu pour permettre aux utilisateurs d’améliorer continuellement le niveau de performance et la convivialité.

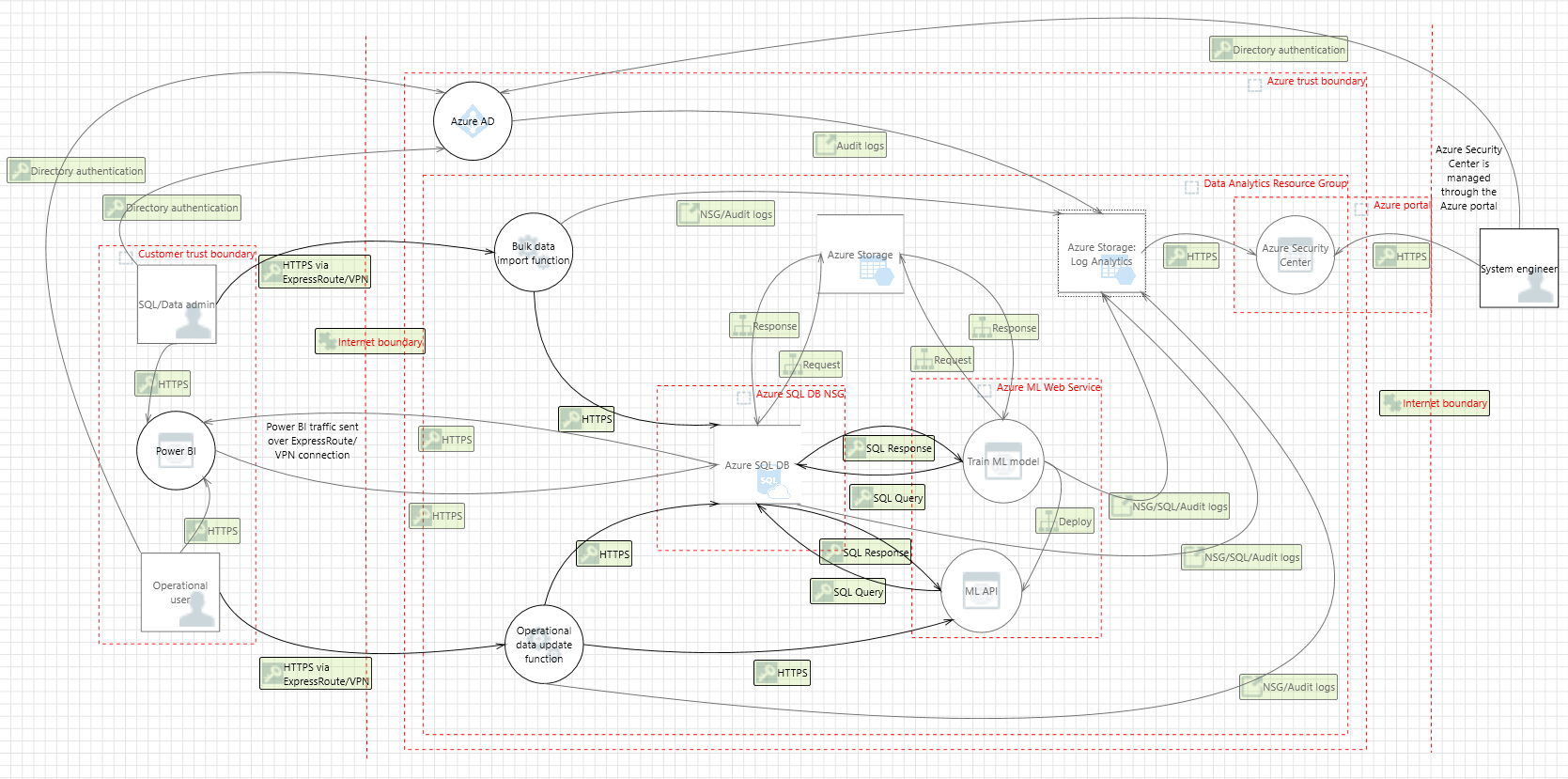

Modèle de menace

Le diagramme de flux de données de cette architecture de référence figure ci-dessous et est également disponible en téléchargement. Ce modèle peut aider les clients à comprendre les points de risque potentiel de l’infrastructure du système lors de l’apport de modifications.

Documentation sur la conformité

Le Blueprint de sécurité et de conformité – Matrice de responsabilités des clients du FFIEC répertorie tous les objectifs exigés par le FFIEC. La matrice indique si l’implémentation de chaque objectif revient à Microsoft, au client ou aux deux.

Le Blueprint de sécurité et de conformité Azure - Matrice d’implémentation d’analytique des données pour le FFIEC fournit des informations sur les objectifs du FFIEC que prend en compte l’architecture d’analytique données, y compris une description détaillée de la façon dont l’implémentation répond aux exigences de chaque objectif traité.

Instructions et recommandations

VPN et ExpressRoute

Il convient de configurer un tunnel VPN sécurisé ou un routage ExpressRoute pour établir une connexion sécurisée aux ressources déployées dans le cadre de cette architecture de référence en matière d’analytique des données. En configurant correctement un VPN ou un routage ExpressRoute, les clients peuvent ajouter une couche de protection au niveau des données en transit.

En implémentant un tunnel VPN sécurisé avec Azure, il est possible de créer une connexion privée virtuelle entre un réseau local et un réseau virtuel Azure. Cette connexion via Internet permet aux clients de « tunneler » des informations en toute sécurité par le biais d’une liaison chiffrée entre leur réseau et Azure. La technologie de VPN de site à site, aussi sécurisée qu’aguerrie, est déployée par des entreprises de toutes tailles depuis des décennies. Le mode tunnel IPsec est utilisé dans cette option comme mécanisme de chiffrement.

Étant donné que le trafic à l’intérieur du tunnel VPN transite par Internet avec un VPN de site à site, Microsoft offre une autre option de connexion encore plus sécurisée. Azure ExpressRoute est une liaison réseau étendu dédiée entre Azure et un emplacement local ou un fournisseur d’hébergement Exchange. Les connexions ExpressRoute ne transitent pas par Internet, et offrent de meilleurs niveaux de fiabilité, de rapidité, de latence et de sécurité que les connexions classiques via Internet. En outre, comme il s’agit d’une connexion directe du fournisseur de télécommunications du client, les données ne circulent pas sur Internet et n’y sont donc pas exposées.

Les meilleures pratiques concernant l’implémentation d’un réseau hybride sécurisé qui étend un réseau local à Azure sont décrites ici.

Processus d’extraction, de transformation et de chargement

PolyBase peut charger des données dans Azure SQL Database sans outil spécifique pour extraire, transformer, charger ou importer ces données. PolyBase permet d’accéder aux données par le biais de requêtes T-SQL. Il est possible d’utiliser PolyBase avec une pile de décisionnel et d’analyse Microsoft, ainsi qu’avec des outils tiers compatibles avec SQL Server.

Installation d’Azure Active Directory

Azure Active Directory joue un rôle essentiel dans la gestion du déploiement et de la configuration des accès des membres du personnel qui interagissent avec l’environnement. Une instance Windows Server Active Directory existante peut être intégrée à Azure Active Directory en quatre clics. Les clients peuvent également associer l’infrastructure (contrôleurs de domaine) Active Directory déployée à un service Azure Active Directory existant en définissant cette infrastructure comme sous-domaine d’une forêt Azure Active Directory.

Clause d'exclusion de responsabilité

- Ce document est fourni à titre d’information uniquement. MICROSOFT N’ACCORDE AUCUNE GARANTIE EXPRESSE, IMPLICITE OU STATUTAIRE EN LIEN AVEC LES INFORMATIONS CONTENUES DANS CE DOCUMENT. Ce document est fourni « as-is ». Les informations et vues exprimées dans ce document, y compris l’URL et d’autres références de site Web Internet, peuvent changer sans préavis. Les clients qui lisent ce document assument les risques liés à son utilisation.

- Ce document n’accorde aux clients aucun droit légal de propriété intellectuelle sur les produits ou solutions Microsoft.

- Les clients peuvent copier et utiliser ce document pour un usage interne, à titre de référence.

- Certaines recommandations contenues dans ce document peuvent entraîner une augmentation des taux d’utilisation des données, des réseaux ou des ressources de calcul dans Azure, débouchant sur des coûts de licence ou d’abonnement supplémentaires.

- Cette architecture constitue une base que les clients peuvent modifier en fonction de leurs besoins. Elle ne doit pas être utilisée telle quelle dans un environnement de production.

- Développé en tant que référence, ce document ne doit pas être utilisé pour définir tous les moyens par lesquels un client peut satisfaire à des réglementations et exigences de conformité spécifiques. Les clients doivent rechercher une assistance juridique auprès de leur organisation pour connaître les implémentations client approuvées.