Vue d’ensemble de la sécurité d’entreprise dans Azure HDInsight sur AKS

Important

Azure HDInsight sur AKS a été mis hors service le 31 janvier 2025. En savoir plus avec cette annonce.

Vous devez migrer vos charges de travail vers Microsoft Fabric ou un produit Azure équivalent pour éviter l’arrêt brusque de vos charges de travail.

Important

Cette fonctionnalité est actuellement en préversion. Les Conditions d’utilisation supplémentaires pour les préversions Microsoft Azure incluent des termes juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale. Pour plus d’informations sur cette préversion spécifique, consultez les informations sur Azure HDInsight en préversion sur AKS. Pour des questions ou des suggestions de fonctionnalités, envoyez une demande sur AskHDInsight avec les détails et suivez-nous pour plus de mises à jour sur Communauté Azure HDInsight.

Azure HDInsight sur AKS offre la sécurité par défaut et il existe plusieurs méthodes pour répondre aux besoins de sécurité de votre entreprise.

Cet article traite de l’architecture globale de la sécurité et des solutions de sécurité en les divisant en quatre piliers de sécurité traditionnels : sécurité de périmètre, authentification, autorisation et chiffrement.

Architecture de sécurité

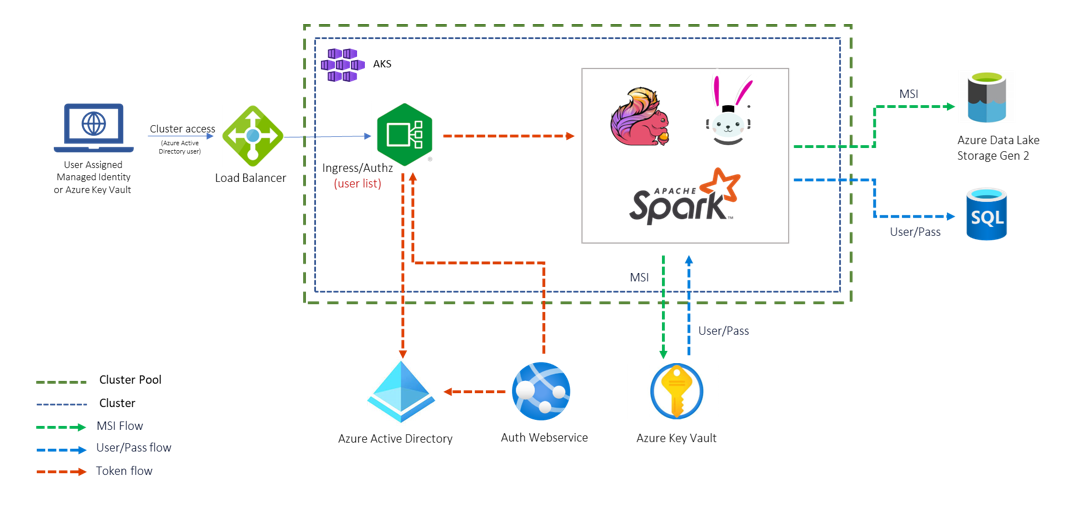

La préparation de l’entreprise pour tous les logiciels nécessite des contrôles de sécurité stricts pour prévenir et résoudre les menaces qui peuvent survenir. HDInsight sur AKS fournit un modèle de sécurité multicouche pour vous protéger sur plusieurs couches. L’architecture de sécurité utilise des méthodes d’autorisation modernes à l’aide de MSI. Tout l’accès au stockage est via MSI et l’accès à la base de données est via le nom d’utilisateur/mot de passe. Le mot de passe est stocké dans Azure Key Vault, défini par le client. Cette fonctionnalité rend la configuration robuste et sécurisée par défaut.

Le diagramme ci-dessous illustre une architecture technique générale de la sécurité dans HDInsight sur AKS.

Piliers de sécurité d’entreprise

L’une des façons d’examiner la sécurité d’entreprise consiste à diviser les solutions de sécurité en quatre groupes principaux en fonction du type de contrôle. Ces groupes sont également appelés piliers de sécurité et sont des types suivants : sécurité de périmètre, authentification, autorisation et chiffrement.

Sécurité du périmètre

La sécurité de périmètre dans HDInsight sur AKS est obtenue via des réseaux virtuels . Un administrateur d’entreprise peut créer un cluster à l’intérieur d’un réseau virtuel (VNET) et utiliser groupes de sécurité réseau (NSG) pour restreindre l’accès au réseau virtuel.

Authentification

HDInsight sur AKS fournit l’authentification basée sur l’ID Microsoft Entra pour la connexion au cluster et utilise des identités managées (MSI) pour sécuriser l’accès au cluster aux fichiers dans Azure Data Lake Storage Gen2. L’identité managée est une fonctionnalité de Microsoft Entra ID qui fournit des services Azure avec un ensemble d’informations d’identification gérées automatiquement. Avec cette configuration, les employés d’entreprise peuvent se connecter aux nœuds de cluster à l’aide de leurs informations d’identification de domaine. Une identité managée à partir de l’ID Microsoft Entra permet à votre application d’accéder facilement à d’autres ressources protégées par Microsoft Entra, telles qu’Azure Key Vault, Storage, SQL Server et Database. L’identité est gérée par la plateforme Azure et ne vous oblige pas à provisionner ou à actualiser des secrets. Cette solution est une clé pour sécuriser l’accès à votre hdInsight sur un cluster AKS et d’autres ressources dépendantes. Les identités managées sécurisent votre application en éliminant les secrets de votre application, tels que les informations d’identification dans les chaînes de connexion.

Vous créez une identité managée affectée par l’utilisateur, qui est une ressource Azure autonome, dans le cadre du processus de création de cluster, qui gère l’accès à vos ressources dépendantes.

Autorisation

La plupart des entreprises suivent une bonne pratique consiste à s’assurer que tous les employés n’ont pas un accès complet à toutes les ressources d’entreprise. De même, l’administrateur peut définir des stratégies de contrôle d’accès en fonction du rôle pour les ressources du cluster.

Les propriétaires de ressources peuvent configurer le contrôle d’accès en fonction du rôle (RBAC). La configuration des stratégies RBAC vous permet d’associer des autorisations à un rôle dans l’organisation. Cette couche d’abstraction permet de s’assurer que les utilisateurs disposent uniquement des autorisations nécessaires pour effectuer leurs responsabilités professionnelles. Autorisation gérée par les rôles ARM pour la gestion des clusters (plan de contrôle) et pour l’accès aux données de cluster (plan de données), tous deux gérés par la gestion de l’accès au cluster .

Rôles de gestion de cluster (plan de contrôle / rôles ARM)

| Action | HDInsight sur l’administrateur du pool de clusters AKS | HDInsight sur l’administrateur de cluster AKS |

|---|---|---|

| Créer / supprimer un pool de clusters | ✅ | |

| Attribuer des autorisations et des rôles sur le pool de clusters | ✅ | |

| Créer/supprimer un cluster | ✅ | ✅ |

| Gérer le cluster | ✅ | |

| Gestion de la configuration | ✅ | |

| Actions de script | ✅ | |

| Gestion des bibliothèques | ✅ | |

| Surveillance | ✅ | |

| Actions de mise à l’échelle | ✅ |

Les rôles ci-dessus sont du point de vue des opérations ARM. Pour plus d’informations, consultez Accorder à un utilisateur l’accès aux ressources Azure à l’aide du portail Azure - Azure RBAC.

Accès au cluster (plan de données)

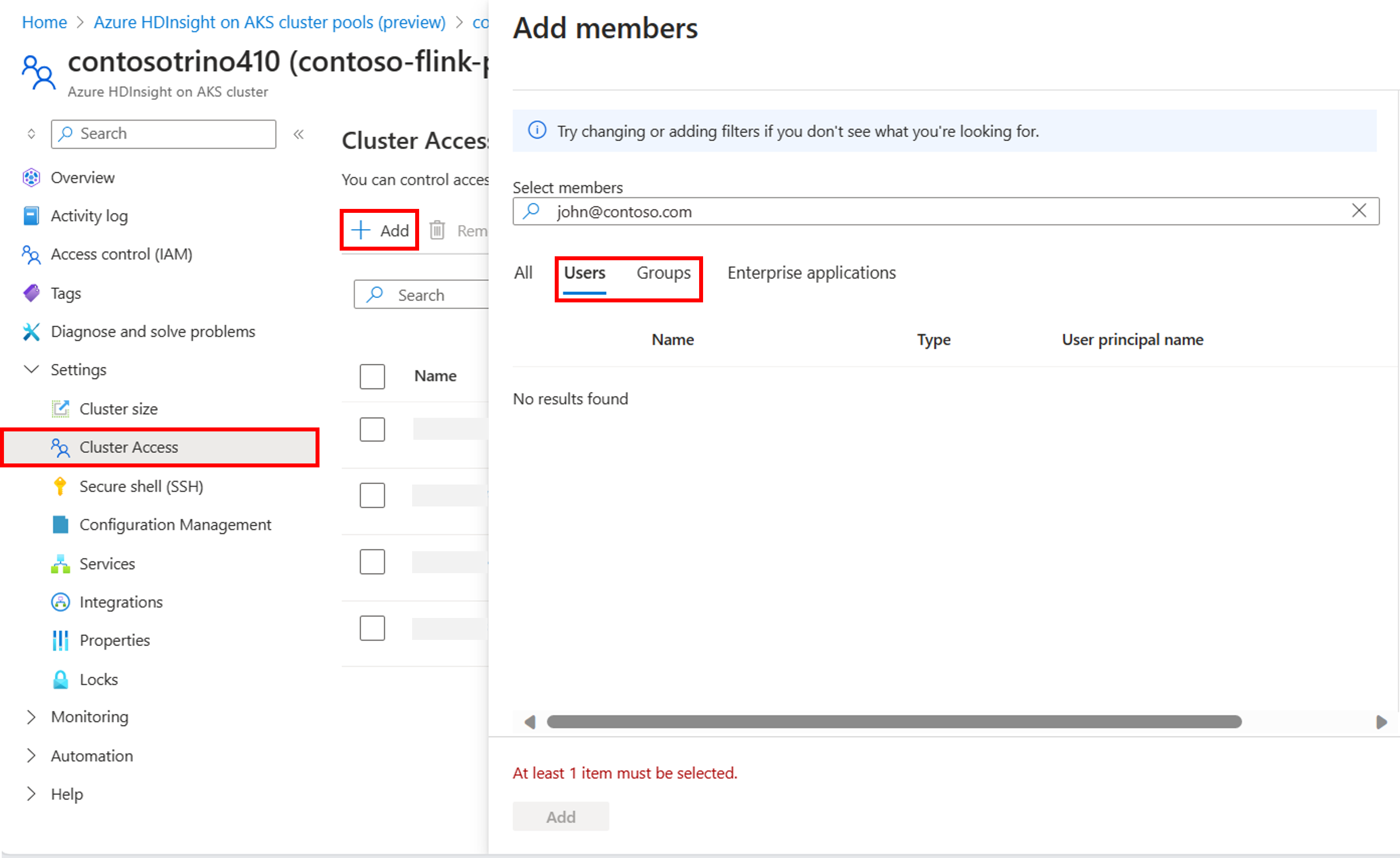

Vous pouvez autoriser les utilisateurs, les principaux de service, l’identité managée à accéder au cluster via le portail ou à l’aide d’ARM.

Cet accès permet

- Affichez les clusters et gérez les travaux.

- Effectuez toutes les opérations de surveillance et de gestion.

- Effectuez des opérations de mise à l’échelle automatique et mettez à jour le nombre de nœuds.

Accès non fourni

- Suppression du cluster

Important

Tout utilisateur nouvellement ajouté nécessitera un rôle supplémentaire de « Lecteur RBAC Azure Kubernetes Service » pour voir l'intégrité du service .

Processus d'audit

L’audit de l’accès aux ressources de cluster est nécessaire pour suivre l’accès non autorisé ou involontaire des ressources. Il est aussi important que la protection des ressources du cluster contre l’accès non autorisé.

L’administrateur du groupe de ressources peut afficher et signaler tous les accès à HDInsight sur les ressources de cluster AKS et les données à l’aide du journal d’activité. L’administrateur peut afficher et signaler les modifications apportées aux stratégies de contrôle d’accès.

Chiffrement

La protection des données est importante pour répondre aux exigences de sécurité et de conformité de l’organisation. En plus de restreindre l’accès aux données des employés non autorisés, vous devez le chiffrer. Le stockage et les disques (disque de système d’exploitation et disque de données persistants) utilisés par les nœuds et conteneurs du cluster sont chiffrés. Les données dans Stockage Azure sont chiffrées et déchiffrées de manière transparente à l’aide du chiffrement AES 256 bits, l’un des chiffrements de blocs les plus forts disponibles et conformes à FIPS 140-2. Le chiffrement stockage Azure est activé pour tous les comptes de stockage, ce qui sécurise les données par défaut, vous n’avez pas besoin de modifier votre code ou vos applications pour tirer parti du chiffrement stockage Azure. Le chiffrement des données en transit est géré avec TLS 1.2.

Conformité

Les offres de conformité Azure sont basées sur différents types d’assurances, y compris les certifications formelles. En outre, les attestations, les validations et les autorisations. Évaluations produites par des cabinets d’audit tiers indépendants. Modifications contractuelles, auto-évaluations et documents d’aide client produits par Microsoft. Pour plus d’informations sur la conformité HDInsight sur AKS, consultez le Centre de gestion de la confidentialité Microsoft et la vue d’ensemble de la de conformité Microsoft Azure.

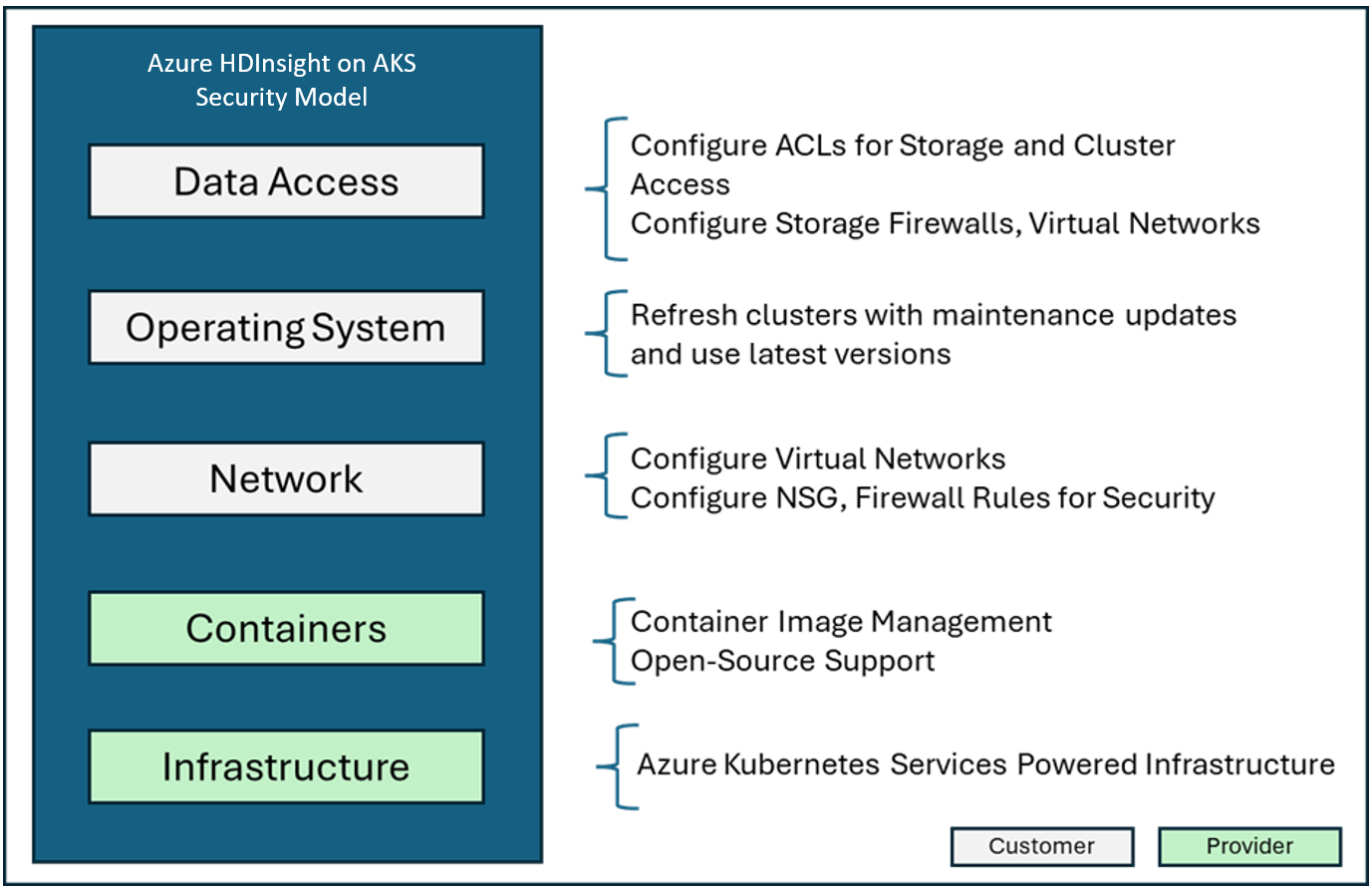

Modèle de responsabilité partagée

L’image suivante récapitule les principaux domaines de sécurité du système et les solutions de sécurité disponibles. Il met également en évidence les domaines de sécurité qui sont vos responsabilités en tant que client et domaines qui sont responsables de HDInsight sur AKS en tant que fournisseur de services.

Le tableau suivant fournit des liens vers des ressources pour chaque type de solution de sécurité.

| Zone de sécurité | Solutions disponibles | Partie responsable |

|---|---|---|

| Sécurité de l’accès aux données | Configurer les listes de contrôle d’accès pour Azure Data Lake Storage Gen2 | Client |

| Activer le transfert sécurisé requis propriété sur le stockage | Client | |

| Configurer pare-feu Stockage Azure et réseaux virtuels | Client | |

| Sécurité du système d’exploitation | Créer des clusters avec HDInsight les plus récents sur les versions d’AKS | Client |

| Sécurité réseau | Configurer un réseau virtuel | |

| Configurer le trafic en utilisant les règles de pare-feu | Client | |

| Configurer le trafic sortant requis | Client |