Pare-feu IP dans les environnements Power Platform

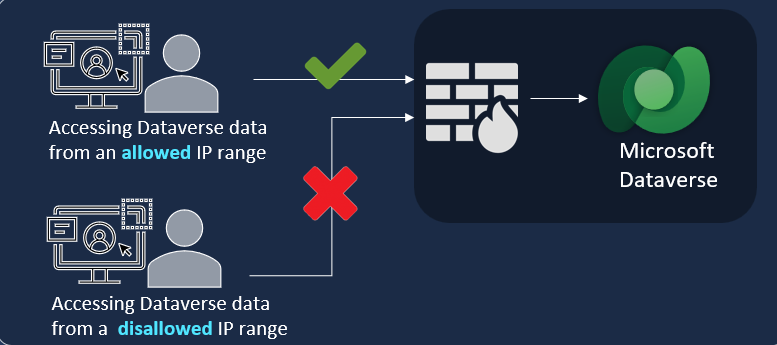

Le pare-feu IP aide à protéger vos données organisationnelles en limitant l’accès des utilisateurs à Microsoft Dataverse à partir des emplacements IP autorisés uniquement. Le pare-feu IP analyse l’adresse IP de chaque demande en temps réel. Par exemple, supposons que le pare-feu IP soit activé dans votre environnement de production Dataverse et que les adresses IP autorisées se trouvent dans les plages associées à vos emplacements de bureau et non à un emplacement IP externe, comme une cafétéria. Si un utilisateur essaie d’accéder aux ressources organisationnelles depuis un café, Dataverse refuse l’accès en temps réel.

Principaux avantages

L’activation du pare-feu IP dans vos environnements Power Platform offre plusieurs avantages clés.

- Atténuer les menaces internes telles que l’exfiltration de données : un utilisateur malveillant qui essaie de télécharger des données de Dataverse à l’aide d’un outil client comme Excel ou de Power BI à partir d’un emplacement IP non autorisé est empêché de le faire en temps réel.

- Empêcher les attaques par relecture de jeton : si un utilisateur vole un jeton d’accès et essaie de l’utiliser pour accéder à Dataverse en dehors des plages d’adresses IP autorisées, Dataverse refuse la tentative en temps réel.

La protection du pare-feu IP fonctionne dans les scénarios interactifs et non interactifs.

Comment fonctionne le pare-feu IP?

Lorsqu’une demande est envoyée à Dataverse, l’adresse IP de la demande est évaluée en temps réel par rapport aux plages d’adresses IP configurées pour l’environnement Power Platform. Si l’adresse IP se trouve dans les plages autorisées, la demande est autorisée. Si l’adresse IP est en dehors des plages d’adresses IP configurées pour l’environnement, le pare-feu IP refuse la demande avec un message d’erreur : La demande que vous essayez d’effectuer est rejetée car l’accès à votre adresse IP est bloqué. Contactez votre administrateur pour obtenir plus d’informations.

Conditions préalables

- Le pare-feu IP est une fonctionnalité des Environnements gérés.

- Vous devez avoir un rôle d’administrateur Power Platform pour activer ou désactiver le pare-feu IP.

Activer le pare-feu IP

Vous pouvez activer le pare-feu IP dans un environnement Power Platform en utilisant le centre d’administration Power Platform ou l’API OData Dataverse.

Activez le pare-feu IP à l’aide du Power Platform centre d’administration

Connectez-vous au centre d’administration Power Platform en tant qu’administrateur.

Dans Environnements, sélectionnez un environnement.

Sélectionnez Paramètres>Produit>Confidentialité + Sécurité.

Sous Paramètres de l’adresse IP, définissez Activer l’adresse IP en fonction de la règle du pare-feu sur Activé.

Sous Liste autorisée de plages IPv4 et IPv6, spécifiez les plages d’adresses IP autorisées au format de routage CIDR (Classless InterDomain Routing) conformément à RFC 4632. Si vous avez plusieurs plages d’adresses IP, séparez-les par une virgule. Ce champ accepte jusqu’à 4 000 caractères alphanumériques et autorise un maximum de 200 plages d’adresses IP. Les adresses IPv6 sont autorisées au format hexadécimal et compressé.

Sélectionnez d’autres paramètres, le cas échéant :

Étiquettes de service à autoriser par le pare-feu IP : dans la liste, sélectionnez les étiquettes de service qui peuvent contourner les restrictions du pare-feu IP.

Autoriser l’accès aux services approuvés Microsoft : ce paramètre permet aux services approuvés Microsoft tels que la surveillance et l’utilisateur du support etc., de contourner les restrictions du pare-feu IP pour accéder à l’environnement Power Platform avec Dataverse. Activée par défaut.

Autoriser l’accès à tous les utilisateurs de l’application : ce paramètre fournit à tous les utilisateurs de l’application un accès tiers et propriétaire aux API Dataverse. Activée par défaut. Si vous effacez cette valeur, cela bloque uniquement les utilisateurs d’applications tierces.

Activer le pare-feu IP en mode audit uniquement : ce paramètre active le pare-feu IP mais autorise les demandes, quelle que soit leur adresse IP. Activée par défaut.

Adresses IP de proxy inverse : si votre organisation a configuré des proxys inverses, saisissez les adresses IP séparées par des virgules. Le paramètre de proxy inverse s’applique à la fois à la liaison de cookie basée sur l’adresse IP et au pare-feu IP. Contactez votre administrateur réseau pour obtenir les adresses IP du proxy inverse.

Note

Le proxy inverse doit être configuré pour envoyer les adresses IP des clients utilisateur dans l’en-tête transféré.

Sélectionnez Enregistrer.

Activer le pare-feu IP à l’aide de l’API OData Dataverse

Vous pouvez utiliser l’API OData Dataverse pour récupérer et modifier des valeurs dans un environnement Power Platform. Pour obtenir des conseils détaillés, consultez les sections Interroger des données à l’aide de l’API Web et Mettre à jour et supprimer des lignes de tableau à l’aide de l’API Web (Microsoft Dataverse).

Vous avez la possibilité de sélectionner les outils que vous préférez. Utilisez la documentation suivante pour récupérer et modifier des valeurs via l’API OData Dataverse :

- Utiliser Insomnia avec l’API Web Dataverse

- Démarrage rapide : API web avec PowerShell et Visual Studio Code

Configurer le pare-feu IP en utilisant l’API OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Charge utile

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule : activez la fonctionnalité en définissant la valeur sur true, ou désactivez-la en définissant la valeur sur false.

allowediprangeforfirewall : répertoriez les plages d’adresses IP qui doivent être autorisées. Fournissez-les en notation CIDR, séparées par une virgule.

Important

Assurez-vous que les noms des étiquettes de service correspondent exactement à ce que vous voyez sur la page des paramètres du pare-feu IP. En cas de divergence, les restrictions IP risquent de ne pas fonctionner correctement.

enableipbasedfirewallruleinauditmode : une valeur true indique le mode audit uniquement, tandis qu’une valeur false indique le mode d’application.

allowedservicetagsforfirewall : répertoriez les étiquettes de service qui doivent être autorisées, séparées par une virgule. Si vous ne souhaitez configurer aucune étiquette de service, laissez la valeur nulle.

allowapplicationuseraccess : la valeur par défaut est true.

allowmicrosofttrustedservicetags : la valeur par défaut est true.

Important

Lorsque les options Autoriser l’accès pour les services approuvés Microsoft et Autoriser l’accès pour tous les utilisateurs de l’application sont désactivées, certains services qui utilisent Dataverse, tels que les flux Power Automate, peuvent ne plus fonctionner.

Tester le pare-feu IP

Vous devez tester le pare-feu IP pour vérifier son bon fonctionnement.

À partir d’une adresse IP qui ne figure pas dans la liste des adresses IP autorisée pour l’environnement, accédez à l’URI de votre environnement Power Platform.

Votre demande doit être rejetée avec un message indiquant : « La demande que vous essayez d’effectuer est rejetée car l’accès à votre adresse IP est bloqué. Contactez votre administrateur pour obtenir plus d’informations. »

À partir d’une adresse IP qui figure dans la liste des adresses IP autorisées pour l’environnement, accédez à l’URI de votre environnement Power Platform.

Vous devriez avoir accès à l’environnement défini par votre rôle de sécurité.

Nous vous recommandons de tester d’abord le pare-feu IP dans votre environnement de test, suivi du mode Audit uniquement dans l’environnement de production avant d’appliquer le pare-feu IP dans votre environnement de production.

Note

Par défaut, TDS point de terminaison est activé dans l’environnement Power Platform .

Exigences de licence pour le pare-feu IP

Le pare-feu IP n’est appliqué que sur les environnements activés pour les environnements gérés. Les environnements gérés sont inclus en tant que droit dans les licences Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages et Dynamics 365 autonomes qui donnent des droits d’utilisation premium. Pour en savoir plus sur les Licences pour les environnements gérés, consultez Vue d’ensemble des licences pour Microsoft Power Platform.

De plus, l’accès à l’utilisation du pare-feu IP pour Dataverse nécessite que les utilisateurs dans les environnements où le pare-feu IP est appliqué disposent de l’un de ces abonnements :

- Microsoft 365 ou Office 365 A5/E5/G5

- Conformité à Microsoft 365 A5/E5/F5/G5

- Sécurité et conformité de Microsoft 365 F5

- Protection et gouvernance des informations Microsoft 365 A5/E5/F5/G5

- Gestion des risques internes pour Microsoft 365 A5/E5/F5/G5

En savoir plus sur ces licences

Forum aux questions (FAQ)

Que couvre le pare-feu IP dans Power Platform ?

Le pare-feu IP est pris en charge dans n’importe quel environnement Power Platform qui inclut Dataverse.

Dans combien de temps une modification de la liste d’adresses IP prend-elle effet ?

Les modifications apportées à la liste d’adresses ou de plages IP autorisées prennent généralement effet en 5 à 10 minutes environ.

Cette fonctionnalité fonctionne-t-elle en temps réel ?

La protection du pare-feu IP fonctionne en temps réel. Étant donné que la fonctionnalité fonctionne au niveau de la couche réseau, elle évalue la demande une fois la demande d’authentification terminée.

La fonctionnalité est-elle activée par défaut dans tous les environnements ?

Le pare-feu IP n’est pas activé par défaut. L’administrateur Power Platform doit l’activer pour les environnements gérés.

Qu’est-ce que le mode audit uniquement ?

En mode audit uniquement, le pare-feu IP identifie les adresses IP qui effectuent des appels vers l’environnement et les autorise toutes, qu’elles se trouvent dans une plage autorisée ou non. Cela est utile lorsque vous configurez des restrictions sur un environnement Power Platform. Nous vous recommandons d’activer le mode Audit uniquement pendant au moins une semaine et de le désactiver uniquement après un examen attentif des journaux d’audit.

Cette fonctionnalité est-elle disponible dans tous les environnements ?

Le pare-feu IP n’est disponible que dans les environnements gérés.

Existe-t-il une limite au nombre d’adresses IP que je peux ajouter dans la zone de texte Adresse IP ?

Vous pouvez ajouter jusqu’à 200 plages d’adresses IP au format CIDR conformément à RFC4632, séparées par des virgules.

Que dois-je faire si les requêtes commencent à échouer ? Dataverse

Une configuration incorrecte des plages IP pour le pare-feu IP peut être à l’origine de ce problème. Vous pouvez vérifier les plages IP sur la page des paramètres du pare-feu IP. Nous vous recommandons d’activer le pare-feu IP en mode Audit uniquement avant de l’appliquer.

Comment télécharger le journal d’audit pour le mode audit uniquement ?

Utilisez l’API OData de Dataverse pour télécharger les données du journal d’audit au format JSON. Le format de l’API du journal d’audit est le suivant :

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Remplacez [orgURI] par l’URI de votre environnement Dataverse.

- Définissez la valeur de l’action sur 118 pour cet événement.

- Définissez le nombre d’éléments à retourner dans top=1 ou spécifiez le nombre que vous souhaitez retourner.

Mes flux Power Automate ne fonctionnent pas comme prévu après la configuration du pare-feu IP dans mon environnement Power Platform. Que dois-je faire ?

Dans les paramètres du pare-feu IP, autorisez les étiquettes de service répertoriées dans Adresses IP sortantes des connecteurs gérés.

J’ai configuré correctement l’adresse du proxy inverse, mais le pare-feu IP ne fonctionne pas. Que dois-je faire ?

Assurez-vous que votre proxy inverse est configuré pour envoyer l’adresse IP du client dans l’en-tête transféré.

La fonctionnalité d’audit du pare-feu IP ne fonctionne pas dans mon environnement. Que dois-je faire ?

Les journaux d’audit du pare-feu IP ne sont pas pris en charge dans les clients activés pour les clés de chiffrement Bring-your-own-key (BYOK). Si votre client est activé pour Bring-your-own-key, tous les environnements d’un client activé pour BYOK sont verrouillés sur SQL uniquement ; par conséquent, les journaux d’audit ne peuvent être stockés que dans SQL. Nous vous recommandons de migrer vers la clé gérée par le client. Pour migrer de BYOK vers la clé gérée par le client (CMKv2), suivez les étapes décrites dans Migrer les environnements Bring-your-own-key (BYOK) vers la clé gérée par le client.

Le pare-feu IP prend-il en charge les plages d’adresses IP IPv6 ?

Oui, le pare-feu IP prend en charge les plages d’adresses IP IPv6.