Contrôles d’exfiltration des e-mails pour les connecteurs

Microsoft Exchange permet aux administrateurs de désactiver les transferts automatiques d’e-mails et les réponses automatiques aux domaines distants pour les destinataires externes. Pour ce faire, Exchange utilise des en-têtes de type message, tels que Transfert automatique, reçus d’Outlook et d’Outlook pour les clients web.

Microsoft Power Platform a la capacité d’insérer des en-têtes SMTP spécifiques dans les messages électroniques envoyés via Power Automate et Power Apps. Cela est possible avec les connecteurs Microsoft 365 Exchange/Outlook. Vous pouvez utiliser ces en-têtes SMTP pour configurer les règles d’exfiltration appropriées. Ces règles s’appliquent au transfert non autorisé de données d’un appareil vers un autre dans Exchange pour les e-mails sortants.

Pour plus de détails sur le connecteur Outlook, accédez à : Microsoft 365 En-têtes SMTP .

Note

Cette méthode de contrôle d’exfiltration n’est pas disponible dans les environnements GCC High et DoD. Dans ces clouds, les en-têtes x-ms-mail-* ne sont pas utilisés.

Bloquer l’exfiltration des e-mails transférés

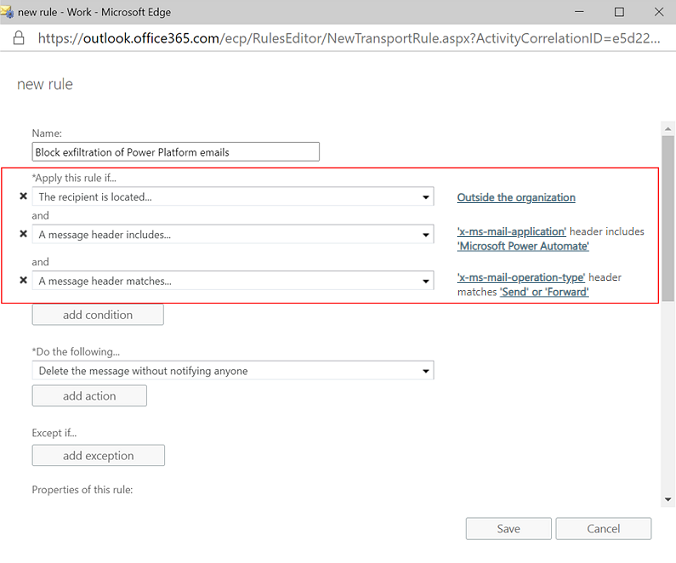

Les administrateurs peuvent configurer des règles de flux de messagerie Exchange pour surveiller ou bloquer les e-mails envoyés par Power Automate et/ou Power Apps en utilisant le connecteur Microsoft 365 Outlook. Le format de l’en-tête SMTP utilise une phrase réservée « Microsoft Power Automate » ou « Microsoft Power Apps ». Il est inséré avec le type d’en-tête : "x-ms-mail-application". Par exemple :

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

Pour identifier l’ID d’opération, un mot réservé, tel que Transférer, Répondre ou Envoyer, est inséré avec le type d’en-tête "x-ms-mail-operation-type". Par exemple :

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Les administrateurs Exchange peuvent utiliser ces en-têtes pour configurer des règles de blocage d’exfiltration dans Exchange Centre d’administration comme indiqué dans l’exemple ici. Ici, la règle de « flux de messagerie » rejette les e-mails sortants avec :

- En-tête ’x-ms-mail-application’ défini comme ’Microsoft Power Automate’ et

- En-tête ’x-ms-mail-operation-type’ défini sur ’Send’ ou ’Forward’

Ceci est équivalent à la règle "flux de courrier" Exchange configurée pour le type de message égal à "transfert automatique". Cette règle utilise Outlook et Outlook pour les clients Web.

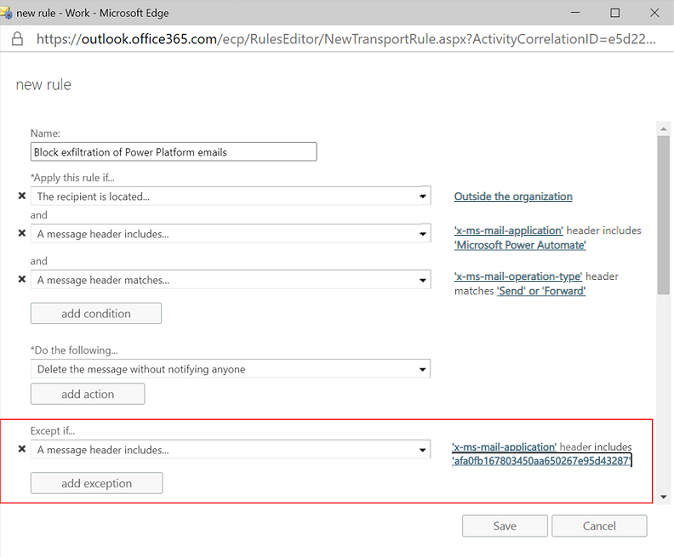

Exempter les flux spécifiques du blocage de l’exfiltration

En plus des messages « x-ms-mail-application », Power Platform insère également l’identificateur du workflow comme nouvel en-tête « Utilisateur-Agent ». Ceci est égal à l’ID de l’application ou du flux. Par exemple :

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

En tant qu’administrateur, si vous souhaitez exempter les flux (ou les applications) de l’exfiltration en raison d’un scénario métier légitime, utilisez l’ID du workflow comme partie de l’en-tête utilisateur-agent. Toutes les autres conditions d’exception offertes par les règles Exchange, telles que l’adresse de l’expéditeur, restent disponibles pour exempter les scénarios d’utilisation métier légitimes de l’application du blocage. Par exemple :

Les administrateurs peuvent également utiliser d’autres capacités d’exception dans les règles de messagerie Exchange pour exempter les flux des règles de blocage de l’exfiltration. Par exemple, une adresse d’expéditeur unique permet aux scénarios d’utilisation métier légitimes de contourner le contrôle.